Kryptér Defender for Cloud Apps inaktive data med din egen nøgle (BYOK)

I denne artikel beskrives det, hvordan du konfigurerer Defender for Cloud Apps til at bruge din egen nøgle til at kryptere de data, der indsamles, mens de er inaktive. Hvis du leder efter dokumentation om anvendelse af kryptering på data, der er gemt i cloudapps, skal du se Microsoft Purview-integration.

Defender for Cloud Apps tager din sikkerhed og dine personlige oplysninger alvorligt. Når Defender for Cloud Apps begynder at indsamle data, bruger den derfor sine egne administrerede nøgler til at beskytte dine data i overensstemmelse med vores politik om datasikkerhed og beskyttelse af personlige oplysninger. Derudover giver Defender for Cloud Apps dig mulighed for yderligere at beskytte dine inaktive data ved at kryptere dem med din egen Azure Key Vault-nøgle.

Vigtigt!

Hvis der er problemer med at få adgang til din Azure Key Vault-nøgle, kan Defender for Cloud Apps ikke kryptere dine data, og din lejer låses ned inden for en time. Når din lejer er låst, blokeres al adgang til den, indtil årsagen er løst. Når din nøgle er tilgængelig igen, gendannes fuld adgang til din lejer.

Denne procedure er kun tilgængelig på Microsoft Defender-portalen og kan ikke udføres på den klassiske Microsoft Defender for Cloud Apps.

Forudsætninger

Du skal registrere appen Microsoft Defender for Cloud Apps – BYOK i din lejers Microsoft Entra ID, der er knyttet til din Defender for Cloud Apps lejer.

Sådan registrerer du appen

Installér Microsoft Graph PowerShell.

Åbn en PowerShell-terminal, og kør følgende kommandoer:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsWhere ServicePrincipalId er det id, der blev returneret af den forrige kommando (

New-MgServicePrincipal).

Bemærk!

- Defender for Cloud Apps krypterer inaktive data for alle nye lejere.

- Alle data, der er placeret i Defender for Cloud Apps i mere end 48 timer, krypteres.

Udrul din Azure Key Vault-nøgle

Opret en ny Key Vault, hvor beskyttelsesmulighederne Blød sletning og Tømning er aktiveret.

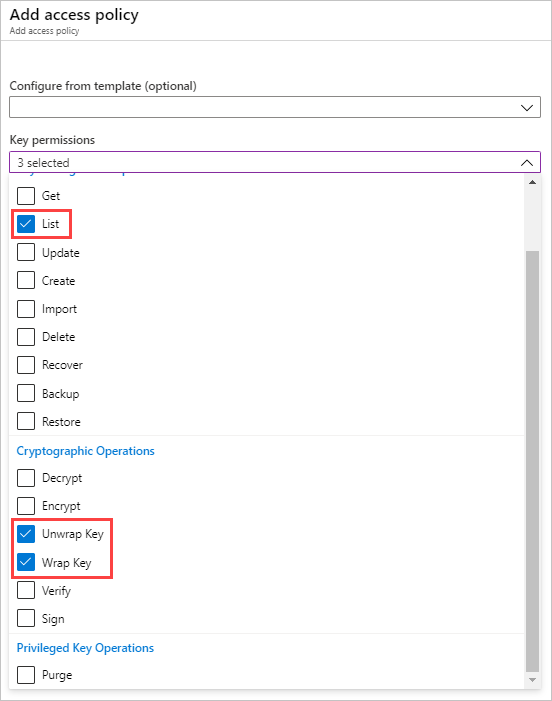

I den nye genererede Key Vault skal du åbne ruden Adgangspolitikker og derefter vælge +Tilføj adgangspolitik.

Vælg Nøgletilladelser, og vælg følgende tilladelser i rullemenuen:

Afsnit Påkrævede tilladelser Handlinger til nøgleadministration -Liste Kryptografiske handlinger - Ombrydningsnøgle

- Fjern ombryd nøgle

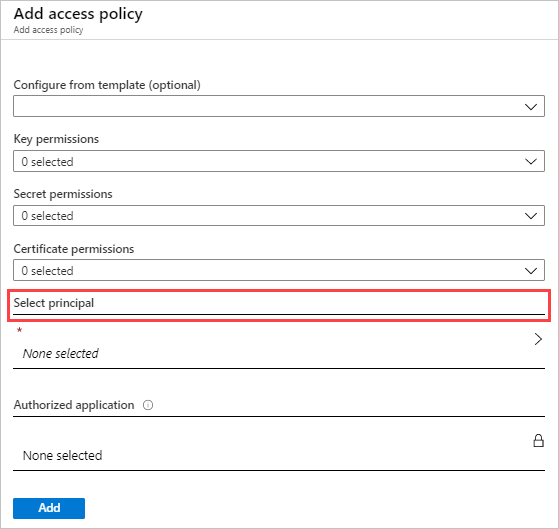

Under Vælg hovedkonto skal du vælge Microsoft Defender for Cloud Apps - BYOK eller Microsoft Cloud App Security - BYOK.

Vælg Gem.

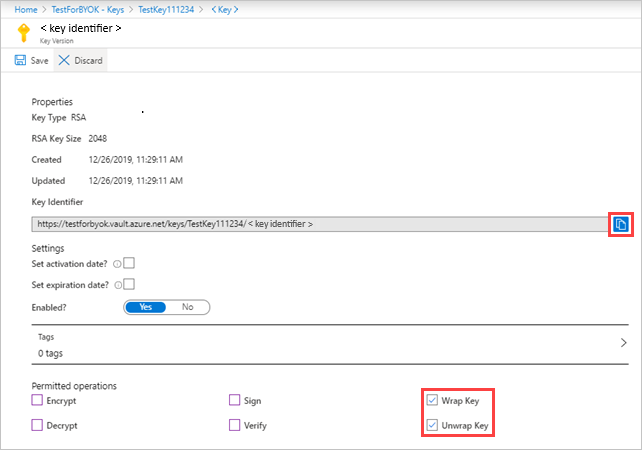

Opret en ny RSA-nøgle , og gør følgende:

Bemærk!

Det er kun RSA-nøgler, der understøttes.

Når du har oprettet nøglen, skal du vælge den nye genererede nøgle, vælge den aktuelle version og derefter se Tilladte handlinger.

Kontrollér, at følgende indstillinger er aktiveret under Tilladte handlinger:

- Ombrydningsnøgle

- Fjern ombryd nøgle

Kopiér nøgle-id-URI'en . Du skal bruge den senere.

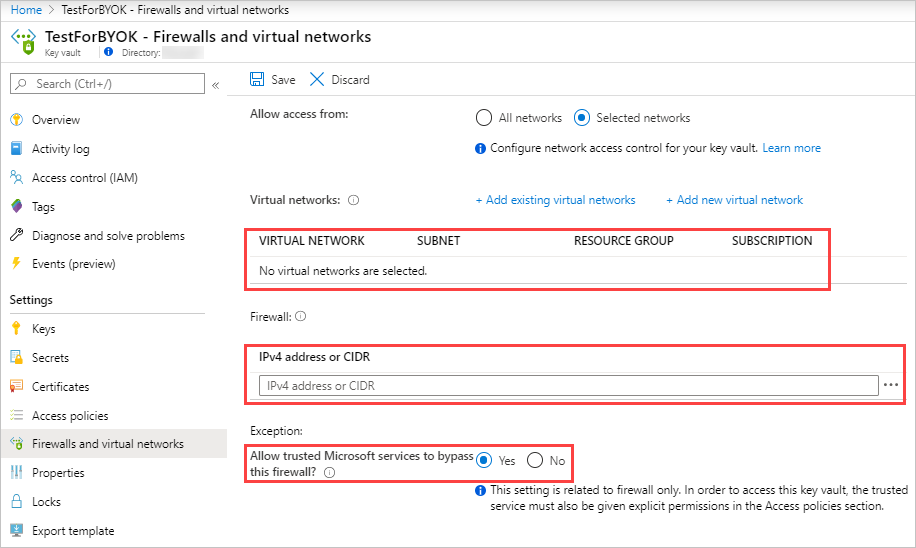

Hvis du bruger en firewall til et valgt netværk, kan du eventuelt konfigurere følgende firewallindstillinger for at give Defender for Cloud Apps adgang til den angivne nøgle og derefter klikke på Gem:

- Sørg for, at der ikke er valgt nogen virtuelle netværk.

- Tilføj følgende IP-adresser:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Vælg Tillad, at Microsoft-tjenester, der er tillid til, tilsidesætter denne firewall.

Aktivér datakryptering i Defender for Cloud Apps

Når du aktiverer datakryptering, bruger Defender for Cloud Apps straks din Azure Key Vault-nøgle til at kryptere inaktive data. Da din nøgle er afgørende for krypteringsprocessen, er det vigtigt at sikre, at dine angivne Key Vault og nøgler er tilgængelige til enhver tid.

Sådan aktiverer du datakryptering

På Microsoft Defender-portalen skal du vælge Indstillinger > Cloud Apps > Datakryptering > Aktivér datakryptering.

I feltet Azure Key Vault nøgle-URI skal du indsætte den URI-værdi for nøgle-id, du kopierede tidligere. Defender for Cloud Apps bruger altid den nyeste nøgleversion, uanset hvilken nøgleversion der er angivet i URI'en.

Når URI-valideringen er fuldført, skal du vælge Aktivér.

Bemærk!

Når du deaktiverer datakryptering, fjerner Defender for Cloud Apps krypteringen med din egen nøgle fra inaktive data. Dine data forbliver dog krypteret af Defender for Cloud Apps administrerede nøgler.

Sådan deaktiverer du datakryptering: Gå til fanen Datakryptering , og klik på Deaktiver datakryptering.

Håndtering af nøglerulle

Når du opretter nye versioner af nøglen, der er konfigureret til datakryptering, Defender for Cloud Apps automatisk til den nyeste version af nøglen.

Sådan håndterer du datakrypteringsfejl

Hvis der er problemer med at få adgang til din Azure Key Vault-nøgle, kan Defender for Cloud Apps ikke kryptere dine data, og din lejer låses ned inden for en time. Når din lejer er låst, blokeres al adgang til den, indtil årsagen er løst. Når din nøgle er tilgængelig igen, gendannes fuld adgang til din lejer. Du kan få oplysninger om håndtering af datakrypteringsfejl under Fejlfinding af datakryptering med din egen nøgle.