Undersøg tværgående bevægelsesstier med ATA

Gælder for: Advanced Threat Analytics version 1.9

Selv når du gør dit bedste for at beskytte dine følsomme brugere, og dine administratorer har komplekse adgangskoder, som de ofte ændrer, hærdes deres maskiner, og deres data gemmes sikkert, kan hackere stadig bruge tværgående bevægelsesstier til at få adgang til følsomme konti. I tværgående angreb på bevægelser drager hackeren fordel af tilfælde, hvor følsomme brugere logger på en computer, hvor en ikke-følsom bruger har lokale rettigheder. Personer med ondsindede hensigter kan derefter flytte side om side og få adgang til den mindre følsomme bruger og derefter flytte hen over computeren for at få legitimationsoplysninger til den følsomme bruger.

Hvad er en tværgående bevægelsessti?

Tværgående flytning er, når en hacker bruger ikke-følsomme konti til at få adgang til følsomme konti. Dette kan gøres ved hjælp af de metoder, der er beskrevet i vejledningen til mistænkelig aktivitet. Personer med ondsindede hensigter bruger tværgående bevægelse til at identificere administratorerne i dit netværk og til at finde ud af, hvilke computere de kan få adgang til. Med disse oplysninger og yderligere flytninger kan hackeren drage fordel af dataene på dine domænecontrollere.

ATA giver dig mulighed for at udføre præemptive handlinger på dit netværk for at forhindre hackere i at lykkes ved tværgående bevægelse.

Registrering af følsomme konti, der er i fare

Hvis du vil finde ud af, hvilke følsomme konti i dit netværk der er sårbare på grund af deres forbindelse til ikke-følsomme konti eller ressourcer, skal du følge disse trin inden for en bestemt tidsramme:

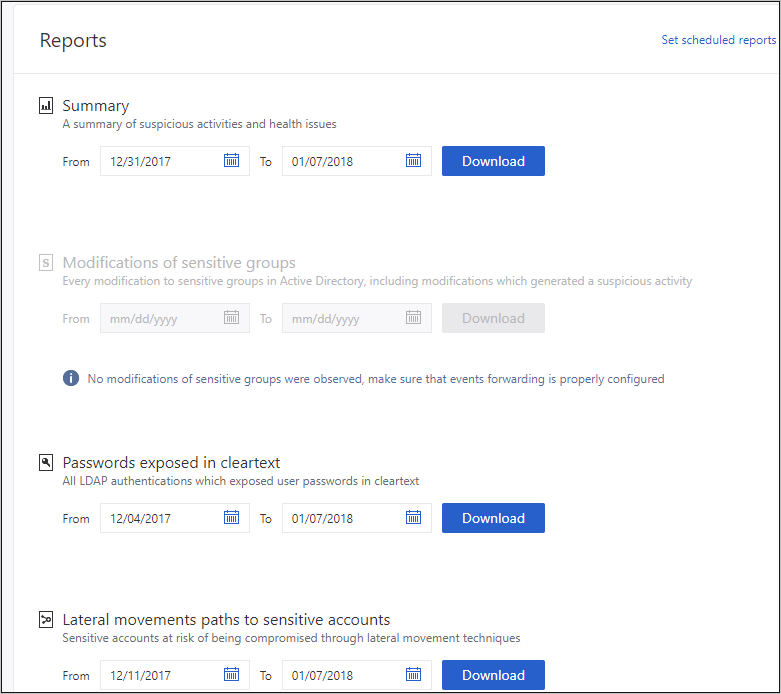

I ATA-konsolmenuen skal du vælge ikonet

.

.Hvis der ikke findes tværgående bevægelsesstier under Tværgående bevægelser til følsomme konti, er rapporten nedtonet. Hvis der er tværgående bevægelsesstier, vælger datoerne i rapporten automatisk den første dato, når der er relevante data.

Vælg Download.

Den Excel-fil, der oprettes, giver dig oplysninger om dine følsomme konti, der er i fare. Fanen Oversigt indeholder grafer, der beskriver antallet af følsomme konti, computere og gennemsnit for udsatte ressourcer. Fanen Detaljer indeholder en liste over de følsomme konti, som du skal bekymre dig om. Bemærk, at stierne er stier, der fandtes tidligere, og at de muligvis ikke er tilgængelige i dag.

Undersøg

Nu, hvor du ved, hvilke følsomme konti der er i fare, kan du dykke dybt ned i ATA for at få mere at vide og træffe forebyggende foranstaltninger.

I ATA-konsollen skal du søge efter badgen Tværgående bevægelse, der føjes til objektprofilen, når enheden er i en tværgående bevægelsessti

Eller

Eller  . Dette er tilgængeligt, hvis der har været en tværgående bevægelsessti inden for de sidste to dage.

. Dette er tilgængeligt, hvis der har været en tværgående bevægelsessti inden for de sidste to dage.På den brugerprofilside, der åbnes, skal du vælge fanen Tværgående bevægelsesstier .

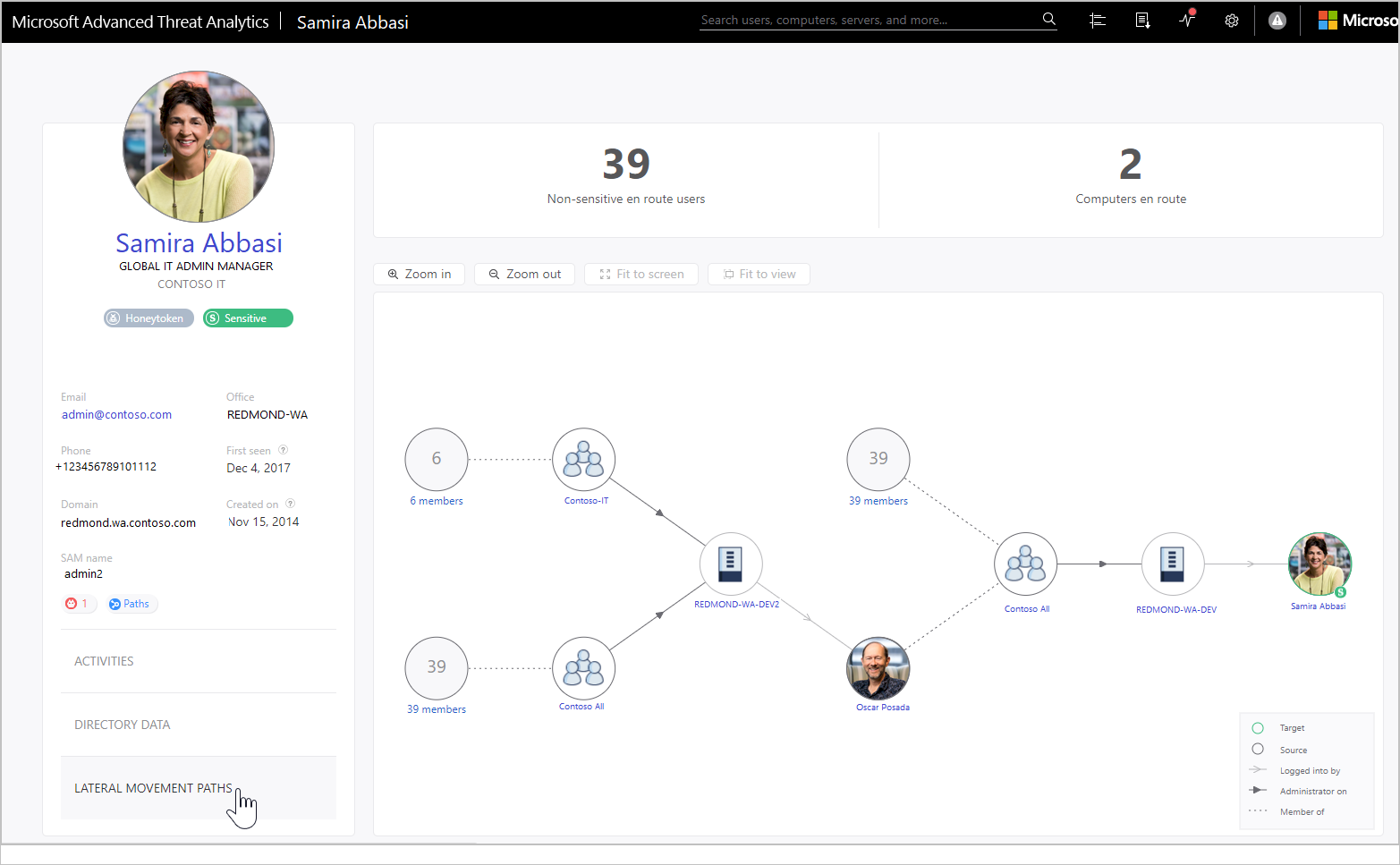

Den graf, der vises, indeholder et kort over de mulige stier til den følsomme bruger. Diagrammet viser forbindelser, der er oprettet i løbet af de sidste to dage.

Gennemse grafen for at se, hvad du kan få mere at vide om eksponering af dine følsomme brugeres legitimationsoplysninger. På dette kort kan du f.eks. følge de grå pile, der er logget på , for at se, hvor Samira loggede på med deres privilegerede legitimationsoplysninger. I dette tilfælde blev Samiras følsomme legitimationsoplysninger gemt på computeren REDMOND-WA-DEV. Derefter kan du se, hvilke andre brugere der er logget på hvilke computere, der har skabt mest eksponering og sårbarhed. Du kan se dette ved at se på Administrator på sorte pile for at se, hvem der har administratorrettigheder til ressourcen. I dette eksempel har alle i gruppen Contoso Alle mulighed for at få adgang til brugerlegitimationsoplysninger fra den pågældende ressource.

Forebyggende bedste praksis

Den bedste måde at forhindre tværgående flytning på er at sikre, at følsomme brugere kun bruger deres administratorlegitimationsoplysninger, når de logger på hærdede computere, hvor der ikke er nogen ikke-følsomme brugere, som har administratorrettigheder på den samme computer. I eksemplet skal du sørge for, at hvis Samira skal have adgang til REDMOND-WA-DEV, skal de logge på med et andet brugernavn og en anden adgangskode end deres administratorlegitimationsoplysninger eller fjerne Contoso All-gruppen fra den lokale administratorgruppe på REDMOND-WA-DEV.

Det anbefales også, at du sikrer, at ingen har unødvendige lokale administrative tilladelser. I eksemplet skal du kontrollere, om alle i Contoso Alle virkelig har brug for administratorrettigheder på REDMOND-WA-DEV.

Sørg for, at brugerne kun har adgang til de nødvendige ressourcer. I eksemplet udvider Oscar Posada Samiras eksponering markant. Er det nødvendigt, at de medtages i gruppen Contoso All? Er der undergrupper, som du kan oprette for at minimere eksponeringen?

Tip

Hvis der ikke registreres aktivitet inden for de sidste to dage, vises grafen ikke, men rapporten over tværgående bevægelsesstier er stadig tilgængelig til at give oplysninger om tværgående bevægelsesstier i løbet af de sidste 60 dage.

Tip

Du kan finde oplysninger om, hvordan du angiver dine servere, så ATA kan udføre de SAM-R-handlinger, der er nødvendige for registrering af tværgående bevægelsesstier, ved at konfigurere SAM-R.