SMB přes QUIC

SMB přes QUIC představuje alternativu k síťovému přenosu TCP, který poskytuje zabezpečené a spolehlivé připojení k hraničním souborným serverům přes nedůvěryhodné sítě, jako je internet. QUIC je standardizovaný protokol IETF s mnoha výhodami ve srovnání s protokolem TCP:

- Všechny pakety jsou vždy šifrované a handshake je ověřeno pomocí TLS 1.3.

- Paralelní datové proudy spolehlivých a nespolehlivých dat aplikací

- Výměna dat aplikace při prvním přenosu (0-RTT)

- Vylepšené řízení zahlcení a zotavení po ztrátě

- Přežije změnu v IP adrese nebo portu klientů.

SMB přes QUIC nabízí síť SMB VPN pro telekomutery, uživatele mobilních zařízení a organizace s vysokým zabezpečením. Certifikát serveru vytvoří tunel šifrovaný protokolem TLS 1.3 přes internetový port UDP 443 místo staršího portu TCP 445. Veškerý provoz SMB, včetně ověřování a autorizace v tunelu, se nikdy nevystavuje podkladové síti. SMB se chová normálně v tunelu QUIC, což znamená, že uživatelské prostředí se nemění. Funkce SMB, jako je multichannel, podepisování, komprese, nepřetržitá dostupnost, pronájem adresářů atd., fungují normálně.

Správce souborového serveru musí vyjádřit výslovný souhlas s povolením protokolu SMB přes QUIC. Ve výchozím nastavení není zapnutý a klient nemůže vynutit povolení protokolu SMB přes QUIC souborovým serverem. Klienti SMB systému Windows stále ve výchozím nastavení používají TCP a pokusí se o SMB pouze přes QUIC, pokud se pokus o TCP nezdaří nebo pokud je záměrně vyžadováno použití QUIC pomocí NET USE /TRANSPORT:QUIC nebo New-SmbMapping -TransportType QUIC.

Poznámka

Nedoporučuje se definovat konkrétní názvy názvových prostorů DFS ve scénářích, které zahrnují připojení SMB a QUIC s externími koncovými body. Důvodem je, že se budou odkazovat na interní názvy jmenných prostorů DFS, a tyto reference obvykle nejsou dostupné pro externího klienta v aktuálních verzích Windows.

Požadavky

Pokud chcete používat PROTOKOL SMB přes QUIC, potřebujete následující věci:

Server SMB spuštěný v jednom z následujících operačních systémů.

Windows Server 2022 Datacenter: Azure Edition (operační systémy Microsoft Windows Server) nebo novější

Libovolná edice Windows Serveru 2025 nebo novější

Zařízení s Windows 11 (Windows pro firmy)

Server SMB a klient musí být připojené k doméně služby Active Directory nebo musí mít na serveru SMB místní uživatelský účet. Server SMB musí mít přístup alespoň k jednomu řadiči domény pro ověřování, ale žádný řadič domény nevyžaduje přístup k internetu. Doporučujeme používat protokol SMB přes QUIC s doménami Active Directory, ale není to nutné. Protokol SMB přes QUIC můžete použít také na serveru připojeném k pracovní skupině s přihlašovacími údaji místního uživatele a protokolem NTLM.

Váš server musí být přístupný klientům ve veřejném rozhraní přidáním pravidla povolení brány firewall, které povoluje protokol SMB přes QUIC. Ve výchozím nastavení protokol SMB přes QUIC používá příchozí spojení UDP/443. Nepovolujte příchozí komunikaci tcp/445 na souborový server. Informace o tom, jak změnit výchozí port, najdete v tématu Konfigurace alternativních portů SMB.

Souborový server musí mít přístup alespoň k jednomu řadiči domény pro ověřování, ale žádný řadič domény nevyžaduje přístup k internetu.

Windows Admin Center (WAC) (domovská stránka)

Infrastruktura veřejných klíčů (PKI), která vydává certifikáty, jako je Active Directory Certificate Server, nebo přístup k vystavitelům certifikátů důvěryhodných třetích stran, jako je Verisign, Digicert, Let's Encrypt atd.

Oprávnění správce nebo ekvivalent pro server SMB, který konfigurujete.

Nasazení protokolu SMB přes QUIC

Krok 1: Instalace certifikátu serveru

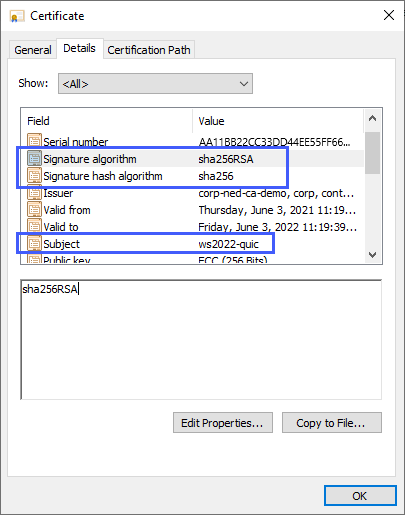

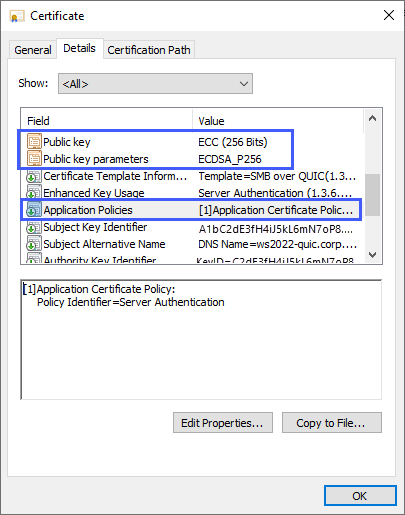

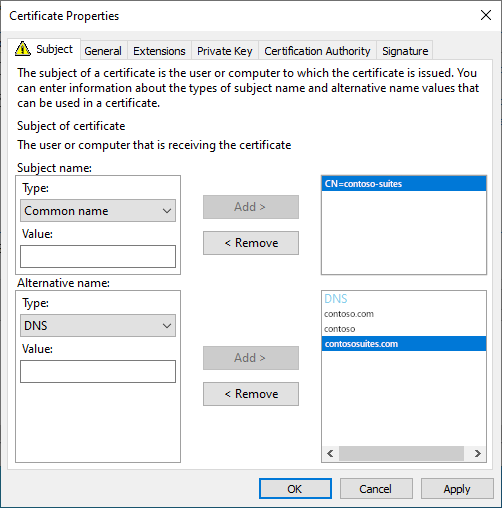

Vytvořte certifikát vydaný certifikační autoritou s následujícími vlastnostmi:

- Použití klíče: digitální podpis

- Účel: Ověřování serveru (EKU 1.3.6.1.5.5.7.3.1)

- Algoritmus podpisu: SHA256RSA (nebo vyšší)

- Podpis hash: SHA256 (nebo vyšší)

- Algoritmus veřejného klíče: ECDSA_P256 (nebo vyšší). Může také používat RSA s minimálně délkou 2048)

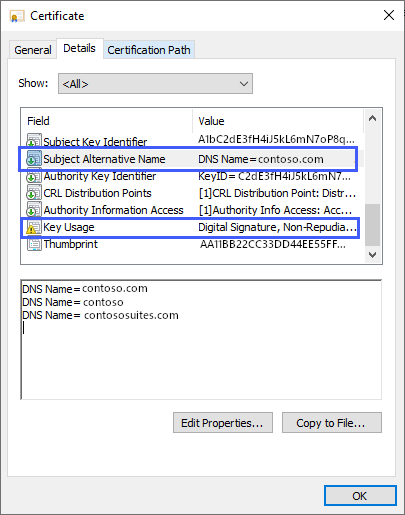

- Alternativní název subjektu (SAN): (položka názvu DNS pro každý plně kvalifikovaný název DNS používaný k dosažení serveru SMB)

- Předmět: (CN= cokoli, ale musí existovat)

- Součástí privátního klíče: ano

Pokud používáte certifikační autoritu Microsoft Enterprise, můžete vytvořit šablonu certifikátu a povolit správci souborového serveru zadat názvy DNS při jeho vyžádání. Další informace o vytvoření šablony certifikátu najdete v tématu Návrh a implementace infrastruktury veřejných klíčů: Část III Šablony certifikátů. Ukázku vytvoření certifikátu pro SMB přes QUIC pomocí certifikační autority Microsoft Enterprise najdete v tomto videu:

Pokud chcete požádat o certifikát třetí strany, projděte si dokumentaci dodavatele.

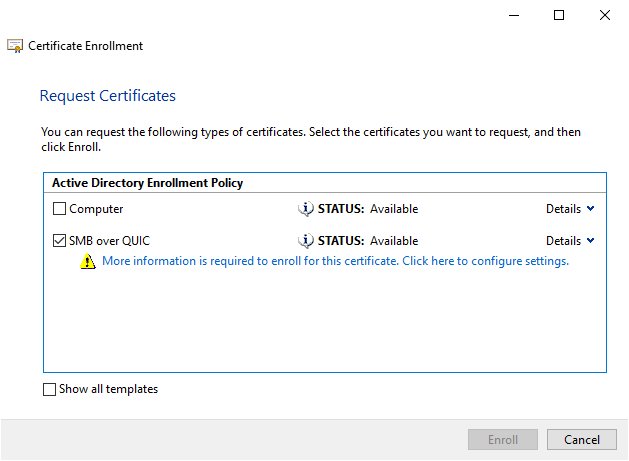

Pokud používáte certifikační autoritu Microsoft Enterprise:

- Spusťte MMC.EXE na souborovém serveru.

- Přidejte modul snap-in Certifikáty a vyberte účet počítače.

- Rozbalte Certifikáty (Místní počítač), Osobní, poté klikněte pravým tlačítkem myši na Certifikáty a vyberte Požádat o nový certifikát.

- Výběr Další

- Vyberte zásady registrace služby Active Directory

- Výběr Další

- Vyberte šablonu certifikátu pro protokol SMB přes QUIC, která byla publikována ve službě Active Directory.

- Vyberte Pro registraci tohoto certifikátu se vyžadují další informace. Kliknutím sem nakonfigurujete nastavení.

- Aby uživatelé mohli souborový server vyhledat, vyplňte hodnotu předmětu běžným názvem a alternativním názvem subjektu s jedním nebo více názvy DNS.

- Vyberte OK a pak vyberte Zaregistrovat.

Poznámka

Nepoužívejte IP adresy pro SMB přes alternativní názvy subjektu serveru QUIC.

- IP adresy budou vyžadovat použití protokolu NTLM, i když je protokol Kerberos dostupný z řadiče domény nebo prostřednictvím proxy služby KDC.

- Virtuální počítače Azure IaaS, které používají SMB přes QUIC, využívají NAT k propojení veřejného rozhraní s privátním rozhraním. Protokol SMB přes QUIC nepodporuje použití IP adresy jako názvu serveru, když procházíte přes NAT. V tomto případě musíte použít plně kvalifikovaný název DNS, který se překládá na IP adresu veřejného rozhraní.

Poznámka

Pokud používáte soubor certifikátu vydaný certifikační autoritou třetí strany, můžete ho importovat pomocí modulu snap-in Certifikáty nebo WAC.

Krok 2: Konfigurace protokolu SMB přes QUIC

Pokud chcete protokol SMB nakonfigurovat přes QUIC, vyberte upřednostňovanou metodu a postupujte podle pokynů.

Důležitý

Pokud používáte Windows Server 2025, musíte ke konfiguraci protokolu SMB přes QUIC použít metodu PowerShellu. Metoda Windows Admin Center se v současné době nepodporuje pro Windows Server 2025.

Ukázku konfigurace a použití protokolu SMB přes QUIC najdete v tomto videu:

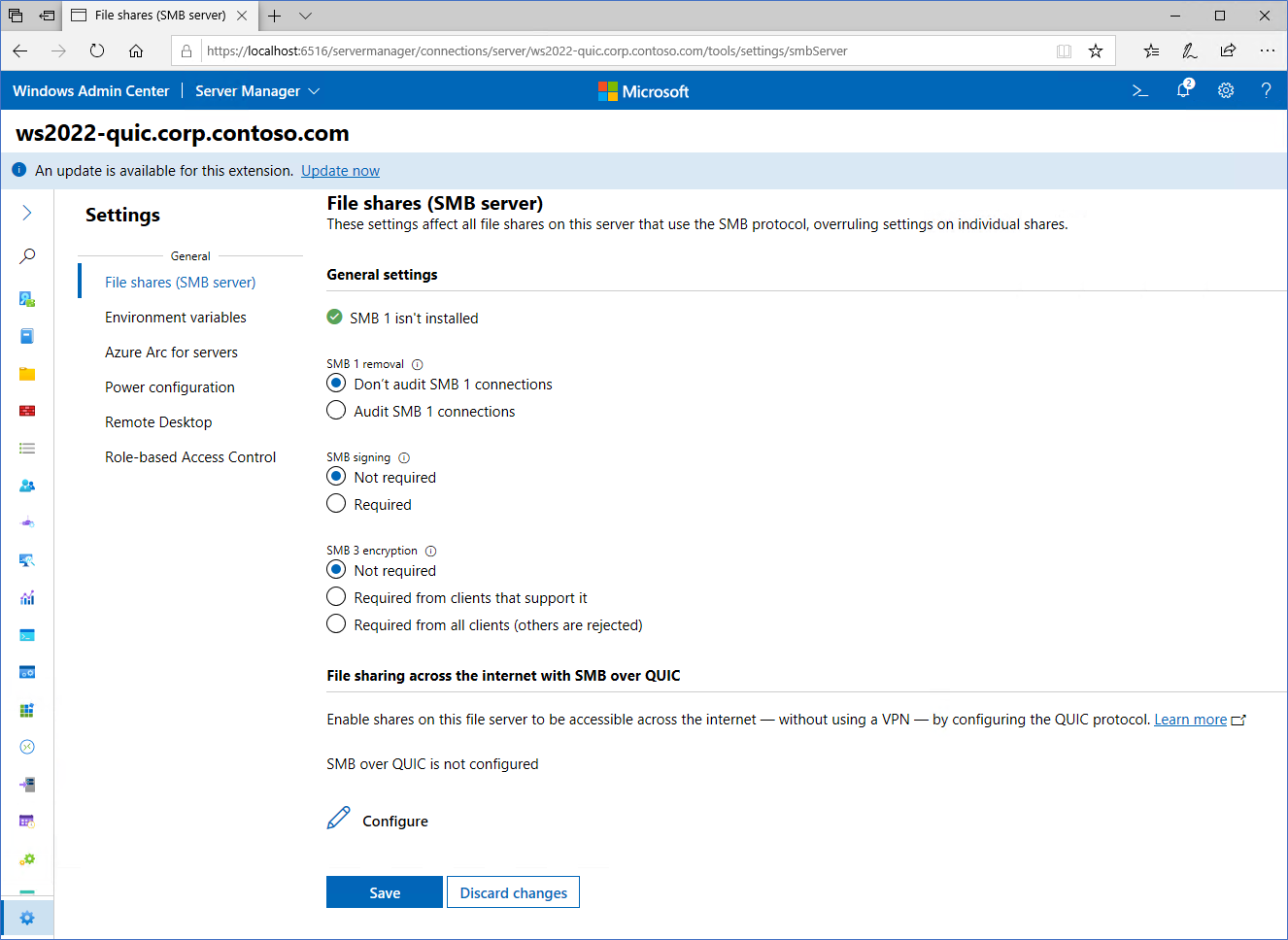

Přihlaste se k souborovém serveru jako správce.

Nainstalujte nejnovější verzi WAC na počítač pro správu nebo souborový server. Potřebujete nejnovější verzi rozšíření Files & Sdílení souborů. WaC ho instaluje automaticky, pokud automaticky aktualizovat rozšíření, je povolená v nastavení nastavení > rozšíření.

Připojte se k serveru pomocí WAC a v levém dolním rohu vyberte ikonu Nastavení. V oddíle Sdílené složky (server SMB), v části Sdílení souborů přes internet s SMB přes QUIC, vyberte Konfigurovat.

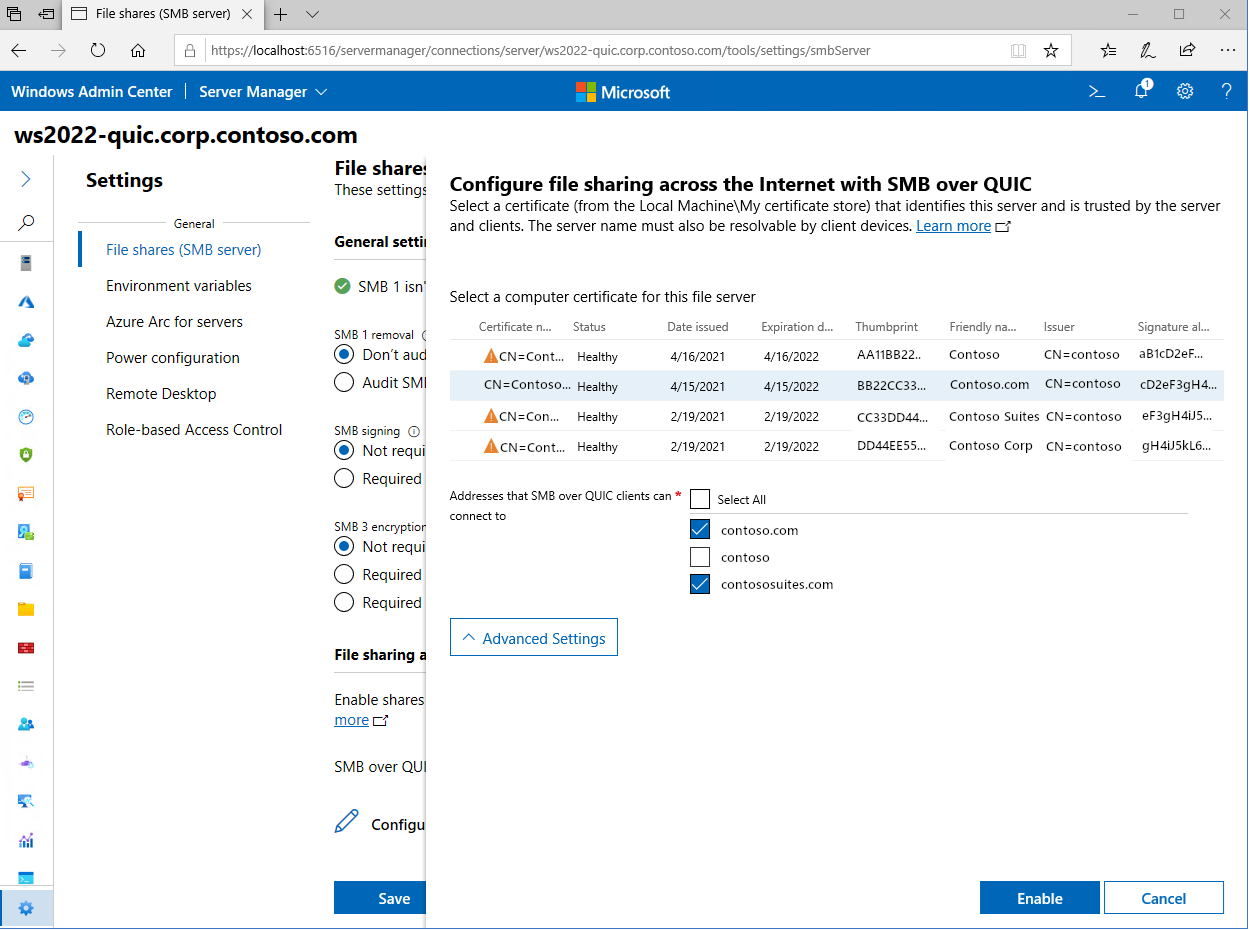

Vyberte certifikát pod Vyberte certifikát počítače pro tento souborový server, zvolte serverové adresy, ke kterým se mohou připojit klienti, nebo vyberte Vybrat všechnya vyberte Povolit.

Ujistěte se, že certifikát a protokol SMB přes QUIC jsou v pořádku.

Vyberte možnost nabídky Soubory a Sdílení souborů. Poznamenejte si existující položky SMB nebo vytvořte novou.

Pokud chcete použít řízení protokolu SMB přes klienta, můžete použít řízení přístupu klienta. Další informace o tom, jak omezit, kteří klienti mají přístup k protokolu SMB přes servery QUIC, najdete v tématu Konfigurace protokolu SMB přes řízení přístupu klientů QUIC.

Krok 3: Připojení ke sdíleným složkám SMB

Připojte klientské zařízení s Windows k vaší doméně. Ujistěte se, že alternativní názvy subjektu certifikátu serveru souborů SMB přes QUIC jsou publikovány v DNS a jsou plně kvalifikovány, s přidanými nebo do souborů HOST pro vašeho klienta Windows. Ujistěte se, že alternativní názvy subjektu certifikátu serveru jsou zveřejněny v DNS nebo a přidány do souborů HOSTS vašeho klienta Windows.

Přesuňte klientské zařízení s Windows do externí sítě, kde už nemá žádný síťový přístup k řadičům domény nebo interním IP adresům souborového serveru.

V Průzkumníku souborů Windows na panelu Adresa zadejte cestu UNC ke sdílené složce na souborovém serveru a potvrďte, že máte přístup k datům ve sdílené složce. Alternativně můžete použít

NET USE /TRANSPORT:QUICneboNew-SmbMapping -TransportType QUICs cestou UNC. Příklady:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Správa protokolu SMB přes QUIC

Správci můžou protokol SMB přes QUIC pro server zakázat spuštěním následujícího příkazu:

Set-SmbServerConfiguration -EnableSMBQUIC $false

Pokud chcete pro klientské zařízení zakázat protokol SMB přes QUIC, spusťte následující příkaz:

Set-SmbClientConfiguration -EnableSMBQUIC $false

Protokol SMB přes QUIC lze povolit na serveru nebo klientovi nastavením $false na $true.

Poznámka

Pokud se klient pokusí připojit k serveru přes QUIC a SMB přes QUIC je zakázaný, klient se pokusí připojit k serveru přes PROTOKOL TCP. Předpokládá se, že server není v seznamu výjimek.

Správci teď můžou v klientovi zadat protokol SMB přes seznam výjimek serveru QUIC. Klient se může připojit k serveru, když je SMB přes QUIC na klientovi zakázáno, pokud je IP adresa serveru, název rozhraní NetBIOS nebo plně kvalifikovaný název domény v seznamu výjimek. Další informace najdete v tématu Povolení výjimek pro blokování NTLM. Seznam výjimek serveru lze vytvořit spuštěním následujícího příkazu:

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

SMB přes auditování klienta QUIC

Auditování se používá ke sledování klientských připojení protokolu SMB přes QUIC s událostmi zapsanými do protokolu událostí. Prohlížeč událostí zachycuje tyto informace pro přenosový protokol QUIC. Tato funkce je dostupná pro klienta SMB od Windows 11 verze 24H2, pokud chcete zobrazit tyto protokoly, postupujte takto:

- Otevřete prohlížeč událostí.

- Přejděte na Protokoly aplikací a služeb\Microsoft\Windows\SMBClient\Connectivity.

- Sleduj ID události 30832.

Konfigurace proxy služby KDC (volitelné, ale doporučené)

Ve výchozím nastavení nebude mít klientské zařízení s Windows přístup k řadiči domény služby Active Directory při připojování k souboru SMB přes souborový server QUIC. To znamená, že ověřování používá protokol NTLMv2, kde se souborový server ověřuje jménem klienta. Mimo tunel QUIC šifrovaný protokolEM TLS 1.3 neprobíná ověřování ani autorizace NTLMv2. Přesto ale doporučujeme používat protokol Kerberos jako obecný osvědčený postup zabezpečení a nedoporučujeme vytvářet nové závislosti NTLMv2 v nasazeních. Pokud to chcete povolit, můžete proxy služby KDC nakonfigurovat tak, aby předával žádosti o lístky jménem uživatele, a to vše při použití internetového komunikačního kanálu šifrovaného protokolem HTTPS. Proxy služby KDC podporuje protokol SMB přes QUIC a důrazně se doporučuje.

Poznámka

WaC nemůžete nakonfigurovat v režimu brány pomocí portu TCP 443 na souborovém serveru, kde konfigurujete proxy služby KDC. Při konfiguraci WAC na souborovém serveru změňte port na port, který se nepoužívá a není 443. Pokud jste už nakonfigurovali WAC na portu 443, spusťte instalační MSI WAC znovu a po zobrazení výzvy zvolte jiný port.

Ujistěte se, že používáte WAC verze 2110 nebo novější.

Normálně nakonfigurujte protokol SMB přes QUIC. Počínaje WAC 2110 je možnost nakonfigurovat proxy KDC v protokolu SMB přes QUIC automaticky a nemusíte provádět další kroky na souborových serverech. Výchozí port proxy služby KDC je 443 a WAC jej automaticky přiřadí.

Poznámka

Protokol SMB přes server QUIC připojený k pracovní skupině pomocí WAC nelze nakonfigurovat. Server musíte připojit k doméně služby Active Directory nebo postupovat podle kroků při konfiguraci proxy služby KDC v PowerShellu nebo v zásadách skupiny.

Poznámka

Automatická konfigurace proxy služby KDC přijde později v protokolu SMB přes QUIC a tyto kroky serveru nebudou nutné.

Vypršení platnosti a prodloužení platnosti certifikátu

Když nahradíte prošlý certifikát SMB přes QUIC novým certifikátem od vystavitele, bude mít nový otisk. Při vypršení platnosti certifikátů SMB přes QUIC je můžete automaticky obnovit pomocí služby Active Directory Certificate Services, přičemž obnovený certifikát získá také nový kryptografický otisk. To znamená, že protokol SMB přes QUIC musí být při vypršení platnosti certifikátu překonfigurován, protože se musí namapovat nový kryptografický otisk. Vyberte nový certifikát v WAC pro existující konfiguraci PROTOKOLU SMB přes QUIC nebo pomocí příkazu Set-SMBServerCertificateMapping PowerShellu aktualizujte mapování nového certifikátu. Azure Automanage pro Windows Server můžete použít ke zjištění blížícího se vypršení platnosti certifikátu a zabránění výpadku. Další informace najdete v tématu Azure Automanage pro Windows Server.

Poznámky

- Pro zákazníky, kteří nepoužívají veřejný cloud Azure, je Windows Server 2022 Datacenter: Azure Edition k dispozici v Azure Local od verze 22H2.

- Doporučujeme používat PROTOKOL SMB přes QUIC s doménami Active Directory, ale není to požadavek. Protokol SMB přes QUIC můžete také použít na serveru připojeném k pracovní skupině s přihlašovacími údaji místního uživatele a protokolem NTLM, nebo na Azure IaaS se servery Windows připojenými k Microsoft Entra. Servery Windows připojené k Microsoft Entra pro počítače založené na IaaS mimo Azure se nepodporují. Servery Windows připojené k Microsoft Entra nepodporují přihlašovací údaje pro vzdálené operace zabezpečení Systému Windows, protože ID Microsoft Entra neobsahuje IDENTIFIKÁTORy SID uživatelů nebo skupin. Microsoft Entra připojené k serverům s Windows musí pro přístup ke sdílení SMB přes QUIC používat buď účet založený na doméně, nebo místní uživatelský účet.

- Protokol SMB přes QUIC nemůžete nakonfigurovat pomocí WAC, pokud je server SMB v pracovní skupině (to znamená, že není připojený k doméně AD). V tomto scénáři je nutné použít rutinu New-SMBServerCertificateMapping.

- Doporučujeme, aby řadiče domény pouze pro čtení, které jsou konfigurované pouze s hesly mobilních uživatelů, byly zpřístupněny souborovému serveru.

- Uživatelé by měli mít silná hesla nebo by měli být v ideálním případě nakonfigurováni pomocí bezheslové strategie s vícefaktorovým ověřováním Windows Hello pro firmy nebo s čipovými kartami . Nakonfigurujte zásady uzamčení účtu pro mobilní uživatele prostřednictvím podrobných zásad hesel a zároveň nasadit software pro ochranu proti neoprávněným vniknutím, abyste mohli detekovat útoky hrubou silou nebo útoky formou rozesílání hesel.