Podmíněný přístup pro připojení VPN pomocí MICROSOFT Entra ID

V tomto návodu se dozvíte, jak uživatelům VPN udělit přístup k vašim prostředkům pomocí podmíněného přístupu Microsoft Entra. Pomocí podmíněného přístupu Microsoft Entra pro připojení k virtuální privátní síti (VPN) můžete pomoct chránit připojení VPN. Podmíněný přístup je vyhodnocovací modul založený na zásadách, který umožňuje vytvářet pravidla přístupu pro libovolnou aplikaci připojenou k Microsoft Entra.

Požadavky

Než začnete konfigurovat podmíněný přístup pro síť VPN, musíte splnit následující požadavky:

Podmíněný přístup v Microsoft Entra ID

- Správci, kteří pracují s podmíněným přístupem, musí mít v závislosti na úlohách, které provádějí, jedno z následujících přiřazení rolí. Pokud chcete postupovat podle principu nulové důvěryhodnosti, zvažte použití Privileged Identity Management (PIM) k aktivaci přiřazení privilegovaných rolí formou just-in-time.

- Čtení zásad a konfigurací podmíněného přístupu

- Vytvoření nebo úprava zásad podmíněného přístupu

- Správci, kteří pracují s podmíněným přístupem, musí mít v závislosti na úlohách, které provádějí, jedno z následujících přiřazení rolí. Pokud chcete postupovat podle principu nulové důvěryhodnosti, zvažte použití Privileged Identity Management (PIM) k aktivaci přiřazení privilegovaných rolí formou just-in-time.

Dokončili jste kurz : Nasazení sítě VPN AlwaysOn – nastavení infrastruktury pro AlwaysOn VPN nebo už máte ve svém prostředí nastavenou infrastrukturu AlwaysOn VPN.

Klientský počítač s Windows už je nakonfigurovaný s připojením VPN pomocí Intune. Pokud nevíte, jak nakonfigurovat a nasadit profil SÍTĚ VPN pomocí Intune, přečtěte si téma Nasazení profilu sítě VPN AlwaysOn do windows 10 nebo novějších klientů s Microsoft Intune.

Konfigurace EAP-TLS pro ignorování kontroly seznamu odvolaných certifikátů (CRL)

Klient EAP-TLS se nemůže připojit, pokud server NPS nedokončuje kontrolu odvolání řetězu certifikátů (včetně kořenového certifikátu). Cloudové certifikáty vydané pro uživatele pomocí MICROSOFT Entra ID nemají CRL, protože se jedná o krátkodobé certifikáty s životností jedné hodiny. Protokol EAP na serveru NPS je potřeba nakonfigurovat tak, aby ignoroval absenci seznamu odvolaných certifikátů (CRL). Vzhledem k tomu, že metoda ověřování je EAP-TLS, tato hodnota registru je nutná pouze v rámci protokolu EAP\13. Pokud se použijí i jiné metody ověřování protokolu EAP, měla by se hodnota registru přidat také do těchto metod.

V této části přidáte IgnoreNoRevocationCheck a NoRevocationCheck. Ve výchozím nastavení jsou IgnoreNoRevocationCheck a NoRevocationCheck nastaveny na hodnotu 0 (zakázáno).

Další informace o nastavení registru CRL NPS najdete v tématu Konfigurace seznamu odvolaných certifikátů serveru síťových zásad zkontrolovat nastavení registru.

Důležitý

Pokud server směrování a vzdálený přístup systému Windows (RRAS) používá server NPS k proxy volání protokolu RADIUS na druhý server NPS, je nutné nastavit IgnoreNoRevocationCheck=1 na obou serverech.

Pokud nebude provedena tato změna v registru, dojde k selhání připojení IKEv2, které používají cloudové certifikáty s protokolem PEAP, zatímco připojení IKEv2 používající certifikáty pro ověřování klienta vydané místní certifikační autoritou budou nadále fungovat.

Otevřete regedit.exe na serveru NPS.

Přejděte na HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Vyberte Upravit > Nový a vyberte hodnotu DWORD (32bitová) a zadejte IgnoreNoRevocationCheck.

Poklikejte na IgnoreNoRevocationCheck a nastavte hodnotu na 1.

Vyberte Upravit > Nový a vyberte hodnotu DWORD (32bitová) a zadejte NoRevocationCheck.

Poklikejte na NoRevocationCheck a nastavte data hodnoty na 1.

Vyberte OK a restartujte server. Restartování služby RRAS a NPS nestačí.

| Cesta registru | Rozšíření EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Vytvoření kořenových certifikátů pro ověřování VPN pomocí Microsoft Entra ID

V této části nakonfigurujete kořenové certifikáty podmíněného přístupu pro ověřování VPN s ID Microsoft Entra, která automaticky vytvoří cloudovou aplikaci s názvem VPN Server v tenantovi. Pokud chcete nakonfigurovat podmíněný přístup pro připojení VPN, musíte:

- Vytvořte certifikát VPN na webu Azure Portal.

- Stáhněte si certifikát VPN.

- Nasaďte certifikát na servery VPN a NPS.

Důležitý

Jakmile se na webu Azure Portal vytvoří certifikát VPN, Microsoft Entra ID ho začne okamžitě používat k vystavení krátkodobých certifikátů klientovi VPN. Je důležité, aby se certifikát VPN nasadil okamžitě na server VPN, aby nedocházelo k problémům s ověřováním přihlašovacích údajů klienta VPN.

Když se uživatel pokusí o připojení VPN, klient VPN zavolá správce webových účtů (WAM) v klientovi Windows 10. WAM uskutečňuje hovor cloudové aplikaci VPN Serveru. Když jsou splněny podmínky a ovládací prvky v zásadách podmíněného přístupu, Microsoft Entra ID vydá token ve formě krátkodobého (1hodinového) certifikátu do WAM. WAM umístí certifikát do úložiště certifikátů uživatele a předá řízení klientovi VPN.

Klient VPN pak odešle certifikát vydaný ID Microsoft Entra do sítě VPN pro ověření přihlašovacích údajů.

Poznámka

Id Microsoft Entra používá jako vystavitele nejnověji vytvořený certifikát v panelu připojení VPN. Certifikáty pro připojení VPN podmíněného přístupu Microsoft Entra nyní podporují silná mapování certifikátů, což je požadavek na ověřování založené na certifikátech, zavedený aktualizací KB5014754. Certifikáty typu list připojení VPN teď obsahují rozšíření SID (1.3.6.1.4.1.311.25.2), která obsahuje zakódovanou verzi identifikátoru SID uživatele získaného z atributu onPremisesSecurityIdentifier.

Vytvoření kořenových certifikátů:

- Přihlaste se do Azure portálu jako globální správce.

- V nabídce vlevo klikněte na Microsoft Entra ID.

- Na stránce Microsoft Entra ID klikněte v části Spravovat na Zabezpečení.

- Na stránce zabezpečení klikněte v části Chránit na podmíněného přístupu .

- V podmíněném přístupu | Zásady stránku, v části Spravovat klikněte na připojení VPN.

- Na stránce připojení VPN klikněte na Nový certifikát.

- Na stránce Nová proveďte následující kroky: a. Pro Vyberte dobu trvánízvolte buď 1, 2 nebo 3 roky. b. Vyberte Vytvořit.

Konfigurace zásad podmíněného přístupu

V této části nakonfigurujete zásady podmíněného přístupu pro připojení VPN. Při vytvoření prvního kořenového certifikátu v okně Připojení VPN se v tenantovi automaticky vytvoří cloudová aplikace VPN Server.

Vytvořte zásadu podmíněného přístupu, která je přiřazená skupině uživatelů SÍTĚ VPN, a využte rozsah cloudových aplikací na vpn Server:

- Uživatelé: Uživatelé sítě VPN

- Cloudová aplikace: VPN Server

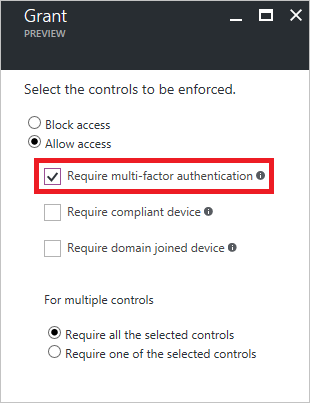

- Povolení (řízení přístupu): Vyžadovat vícefaktorové ověřování. V případě potřeby je možné použít jiné ovládací prvky.

Postup: Tento krok popisuje vytvoření nejzásadnějších zásad podmíněného přístupu. V případě potřeby je možné použít další podmínky a ovládací prvky.

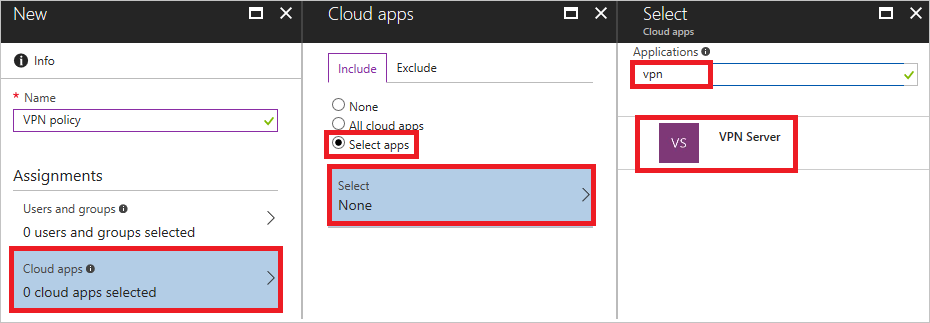

Na stránce Podmíněný přístup na panelu nástrojů nahoře vyberte Přidat.

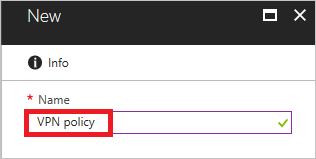

Na nové stránce zadejte do pole Název název zásady. Zadejte například zásady VPN.

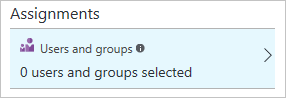

V části Přiřazení vyberte Uživatelé a skupiny.

Na stránce Uživatelé a skupiny proveďte následující kroky:

a. Vyberte Vyberte uživatele a skupiny.

b. Vyberte Vybrat.

c. Na stránce Výběr zvolte skupinu uživatelů sítě VPN a pak klikněte na Vybrat.

d. Na stránce Uživatelé a skupiny vyberte Hotovo.

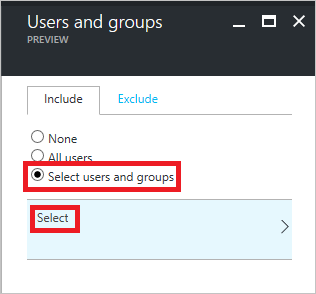

Na stránce Nový proveďte následující kroky:

a. V části přiřazení vyberte cloudové aplikace .

b. Na stránce Cloudové aplikace vyberte Vyberte aplikace.

d. Vyberte server VPN.

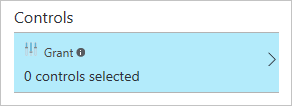

Na stránce Nová, pro otevření stránky Grant, v části Ovládací prvky, zvolte Grant.

Na stránce Grant proveďte následující kroky:

a. Vyberte Vyžadovat vícefaktorové ověřování.

b. Vyberte Vybrat.

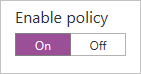

Na stránce Nový v části Povolit zásaduvyberte Zapnuto.

Na stránce Nový vyberte Vytvořit.

Nasazení kořenových certifikátů podmíněného přístupu do místní služby AD

V této části nasadíte důvěryhodný kořenový certifikát pro ověřování VPN do místní služby AD.

Na stránce připojení VPN zvolte Stáhnout certifikát.

Poznámka

Možnost Stáhnout certifikát base64 je k dispozici pro některé konfigurace, které pro nasazení vyžadují certifikáty Base64.

Přihlaste se k počítači připojenému k doméně s právy podnikového správce a spusťte tyto příkazy z příkazového řádku správce a přidejte cloudové kořenové certifikáty do úložiště Enterprise NTauth:

Poznámka

V prostředích, kde není server VPN připojený k doméně služby Active Directory, musí být cloudové kořenové certifikáty přidány ručně do úložiště Důvěryhodných kořenových certifikačních autorit.

Příkaz Popis certutil -dspublish -f VpnCert.cer RootCAVytvoří dva kontejnery Microsoft VPN kořenové CA gen 1 pod kontejnery CN=AIA a CN=Certifikační autority, a každý kořenový certifikát publikuje jako hodnotu v atributu cACertificate obou kontejnerů Microsoft VPN kořenové CA gen 1. certutil -dspublish -f VpnCert.cer NTAuthCAVytvoří jeden kontejner CN=NTAuthCertificates v kontejnerech CN=AIA a CN=Certifikační autority, a publikuje každý kořenový certifikát jako hodnotu atributu cACertificate kontejneru CN=NTAuthCertificates. gpupdate /forceUrychlíte přidávání kořenových certifikátů na server s Windows a klientské počítače. Ověřte, že kořenové certifikáty jsou přítomny v úložišti NTauth podnikového prostředí a zobrazují se jako důvěryhodné:

- Přihlaste se k serveru s právy podnikového správce, které mají nainstalované nástroje pro správu certifikačních autorit .

Poznámka

Ve výchozím nastavení jsou na serverech certifikační autority nainstalovány nástroje pro správu certifikační autority . Lze je nainstalovat na servery jiných členů jako součást nástroje pro správu rolí ve Správci serveru.

- Na serveru VPN v nabídce Start zadejte pkiview.msc a otevřete dialogové okno Enterprise PKI.

- V nabídce Start zadejte pkiview.msc a otevřete dialogové okno Enterprise PKI.

- Klikněte pravým tlačítkem na Enterprise PKI a vyberte Spravovat kontejnery AD.

- Ověřte, že každý certifikát kořenové certifikační autority Microsoft VPN gen 1 je přítomen pod:

- NTAuthCertificates

- Kontejner AIA

- Kontejner certifikačních autorit

Vytvoření profilů VPNv2 založených na OMA-DM na zařízeních s Windows 10

V této části vytvoříte profily VPNv2 založené na OMA-DM pomocí Intune k nasazení zásad konfigurace zařízení VPN.

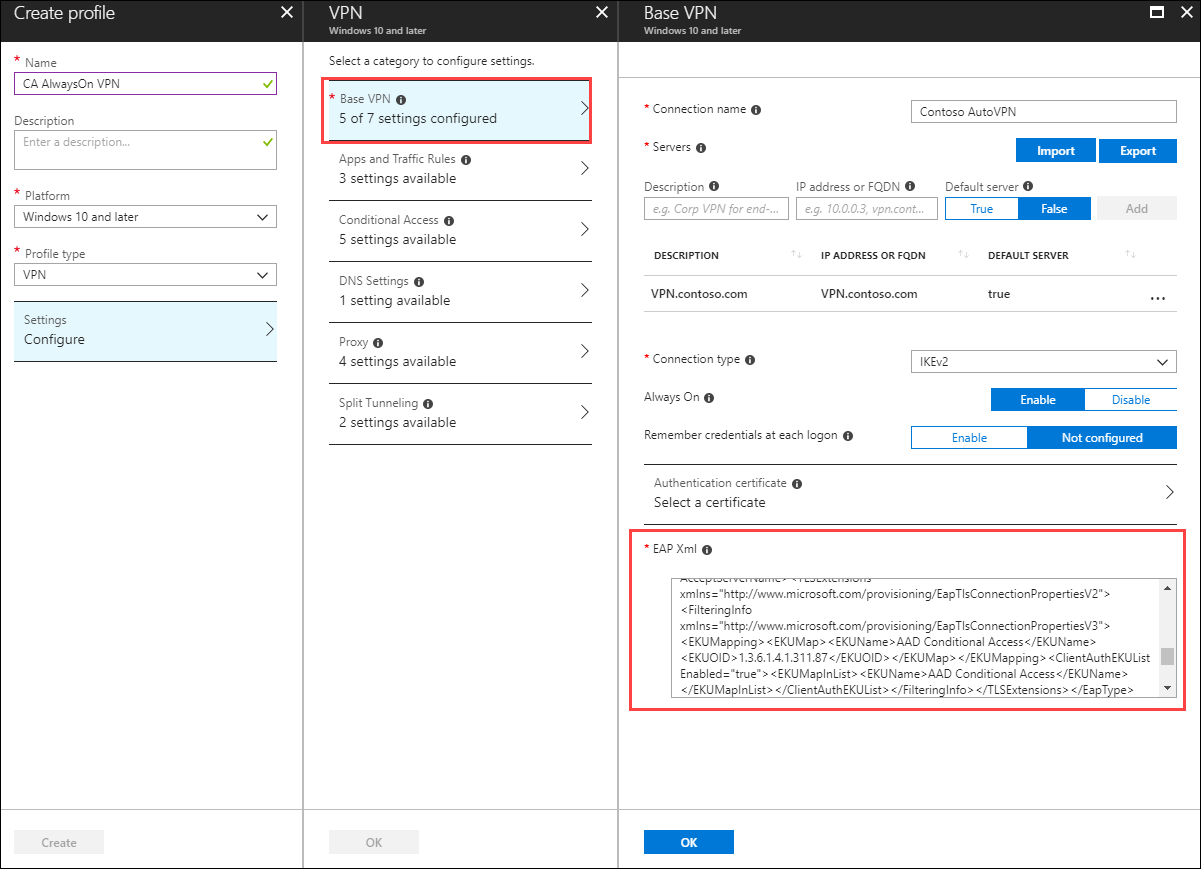

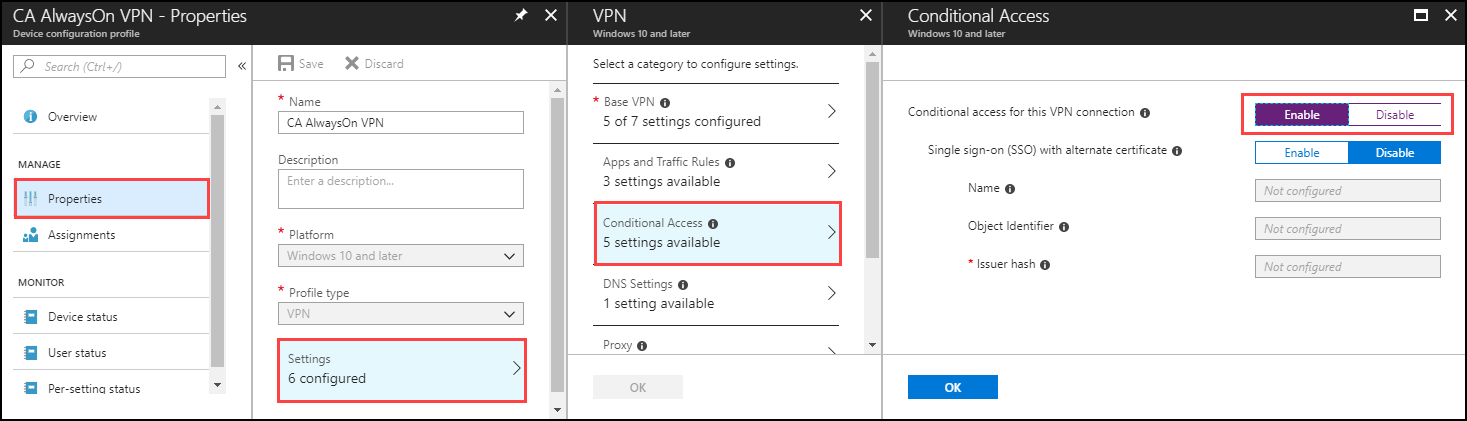

Na portálu Azure vyberte Intune>Konfigurace zařízení>Profily a vyberte profil VPN, který jste vytvořili v Konfigurace klienta VPN pomocí Intune.

V editoru zásad vyberte Vlastnosti>Nastavení>Base VPN. Rozšiřte stávající xml protokolu EAP tak, aby obsahoval filtr, který poskytne klientovi VPN potřebnou logiku k načtení certifikátu Microsoft Entra Conditional Access z úložiště certifikátů uživatele, místo aby se použil nahodile první nalezený certifikát.

Poznámka

Bez toho by klient VPN mohl načíst uživatelský certifikát vydaný z místní certifikační autority, což vede k selhání připojení VPN.

Vyhledejte oddíl, který končí </AcceptServerName></EapType>, a vložte mezi tyto dvě hodnoty následující řetězec, který klientovi VPN poskytne logiku pro výběr certifikátu podmíněného přístupu Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Vyberte panel podmíněného přístupu a přepněte Podmíněný přístup pro toto připojení VPN na Povoleno.

Povolením tohoto nastavení změníte nastavení <DeviceCompliance><Enabled>true</Enabled> v souboru XML profilu VPNv2.

Vyberte OK.

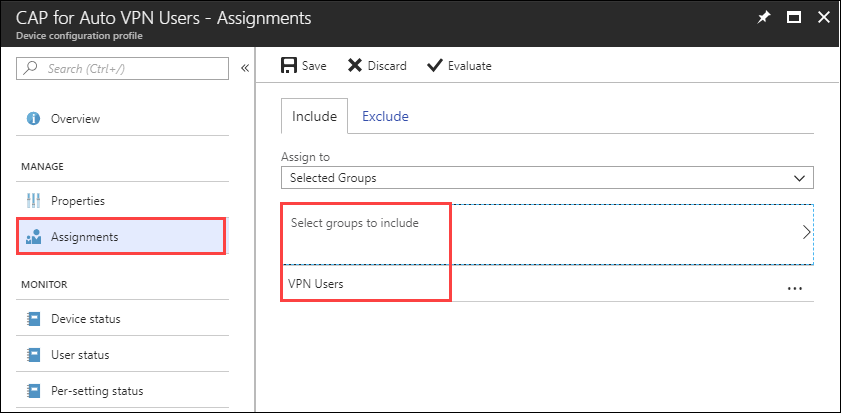

Vyberte Přiřazení, v části Zahrnout vyberte Vybrat skupiny, které chcete zahrnout.

Vyberte správnou skupinu, která obdrží tuto politiku, a klikněte na Uložit.

CAP

Vynucení synchronizace zásad MDM na klientovi

Pokud se profil VPN na klientském zařízení nezobrazuje, můžete v části Nastavení\Síť & Internet\VPN vynutit synchronizaci zásad MDM.

Přihlaste se ke klientskému počítači připojenému k doméně jako člen skupiny uživatelé sítě VPN.

V nabídce Start zadejte účeta stiskněte Enter.

V levém navigačním podokně vyberte Přístup do práce nebo do školy.

V části Přístup do práce nebo do školy vyberte Připojeno k <\domain> MDMa pak vyberte Informace.

Vyberte Sync a ověřte, že se profil VPN zobrazí v části Nastavení\síť & Internet\VPN.

Další kroky

Dokončili jste konfiguraci profilu VPN pro použití podmíněného přístupu Microsoft Entra.

Další informace o tom, jak podmíněný přístup funguje s sítěmi VPN, najdete v tématu VPN a podmíněného přístupu.

Další informace o pokročilých funkcích VPN najdete v tématu Pokročilé funkce SÍTĚ VPN.

Přehled VPNv2 CSP naleznete v VPNv2 CSP: Toto téma vám poskytuje přehled o VPNv2 CSP.