Šifrování jednotky BitLockeru ve Windows 11 pro OEM

Šifrování jednotky BitLockeru poskytuje offline data a ochranu operačního systému tím, že zajišťuje, aby jednotka nebyla manipulována, když je operační systém offline. Šifrování jednotky BitLocker používá čip TPM, buď diskrétní nebo ve firmware, který podporuje Statické měření kořenu důvěry, jak definuje Trusted Computing Group.

Automatické šifrování zařízení nástrojem BitLocker

Automatické šifrování zařízení nástrojem BitLocker používá technologii šifrování jednotky BitLockeru k automatickému šifrování interních jednotek poté, co uživatel dokončí prostředí OOBE (Out Of Box Experience) na zařízeních, která splňují požadavky na hardware.

Poznámka

Automatické šifrování zařízení nástrojem BitLocker se spustí během prostředí OOBE (Out-of-Box). Ochrana je ale povolená (ozbrojený) až po přihlášení uživatelů pomocí účtu Microsoft nebo účtu Azure Active Directory. Do té doby se ochrana pozastaví a data nebudou chráněna. Automatické šifrování zařízení nástrojem BitLocker není povolené u místních účtů, v takovém případě je možné nástroj BitLocker povolit ručně pomocí ovládacího panelu BitLocker.

Požadavky na hardware automatického šifrování zařízení nástrojem BitLocker

Poznámka

Od Windows 11 verze 24H2 společnost Microsoft snížila požadavky na hardware pro automatické šifrování zařízení (Auto-DE) ve Windows:

Auto-DE už nezávisí na rozhraní HSTI (Hardware Security Test Interface) ani na moderním pohotovostním režimu.

Automatické DE se povolí i v případě, že se zjistí nedůvěryhodné sběrnice nebo rozhraní DMA (Direct Memory Access).

To znamená, že OEM nemusí přidávat rozhraní DMA do klíče registru AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Tyto nové, omezené požadavky se automaticky projeví v testech HLK a od OEM se nevyžaduje žádná další akce.

Automatické šifrování zařízení nástrojem BitLocker je povolené v případech, kdy:

- Zařízení obsahuje čip TPM (Trusted Platform Module), buď TPM 1.2, nebo TPM 2.0.

- Zabezpečené spouštění UEFI je povoleno. Další informace najdete v tématu zabezpečeného spouštění.

- Zabezpečené spuštění platformy je povoleno

- Platforma je Modern Standby nebo kompatibilní s HSTI (tento požadavek byl zrušen pro Windows 11 24H2)

- Nejsou povoleny žádné nepovolené rozhraní DMA (Direct Memory Access) rozhraní (tento požadavek byl odebraný od Windows 11 24H2).

Před povolením automatického šifrování zařízení nástrojem BitLocker musí projít následující testy. Pokud chcete vytvořit hardware, který tuto funkci podporuje, musíte ověřit, že vaše zařízení tyto testy projde.

tpm: Zařízení musí obsahovat čip TPM s podporou PCR 7. Podívejte se na System.Fundamentals.TPM20.TPM20.

- Pokud je přítomnost rozšiřitelných karet výsledkem načítání ovladačů OROM UEFI BIOS během spouštění, BitLocker nebude používat vazbu PCR7.

- Pokud používáte zařízení, které není vázáno na PCR7 a bitlocker je povolené, nejsou k dispozici žádné nevýhody zabezpečení, protože BitLocker je stále zabezpečený při použití běžného profilu PCR UEFI (0,2,4,11).

- Jakýkoli další hash certifikační autority (včetně Windows Prod CA) před finálním Windows Prod CA v bootmgr zabrání, aby BitLocker použil PCR7. Nezáleží na tom, jestli je extra hash nebo hashe z UEFI CA (také známá jako Microsoft 3rd Party CA) nebo jiné Certifikační Autority.

zabezpečené spouštění: Zabezpečené spouštění rozhraní UEFI je povolené. Vizte System.Fundamentals.Firmware.UEFISecureBoot.

požadavky na moderní pohotovostní režim nebo ověřování HSTI. (odebrané od Windows 11 24H2)

Tento požadavek splní jedna z následujících možností:- Implementují se moderní požadavky na pohotovostní režim. Patří sem požadavky na UEFI Secure Boot a ochrana před neoprávněným přístupem pomocí DMA.

- Počínaje Windows 10, verze 1703, je možné tento požadavek splnit prostřednictvím testu HSTI:

- Samočinný test zabezpečeného spouštění platformy (nebo další samočinné testy nakonfigurované v registru) musí být hlášeny službou HSTI, jako implementované a úspěšně provedené.

- S výjimkou Thunderboltu nesmí HSTI hlásit žádné nepovolené sběrnice DMA.

- Pokud je k dispozici Thunderbolt, musí HSTI hlásit, že Thunderbolt je bezpečně nakonfigurován (úroveň zabezpečení musí být SL1 – "Autorizace uživatele" nebo vyšší).

Musíte mít 250 MB volného místa nad vším, co potřebujete ke spuštění (a obnovení Systému Windows, pokud jste WinRE umístili do systémového oddílu). Další informace naleznete v tématu Systémové a utilitní oddíly.

Pokud jsou splněny požadavky uvedené výše, systémové informace indikují, že systém podporuje automatické šifrování zařízení nástrojem BitLocker. Tato funkce je dostupná ve Windows 10 verze 1703 nebo novější. Tady je postup, jak zkontrolovat systémové informace.

- Klepněte na tlačítko Starta zadejte Informace o systému

- Klikněte pravým tlačítkem na aplikaci Systémové informace a klikněte na Otevřít jako správce. Kliknutím na Anopovolíte aplikaci, aby v zařízení udělala změny. Některá zařízení můžou vyžadovat zvýšená oprávnění k zobrazení nastavení šifrování.

- V Souhrn systému, viz Podpora šifrování zařízení. Hodnota se zobrazí, pokud je zařízení zašifrované nebo ne, důvody, proč je zakázané.

Byla zjištěna nepovolená sběrnice nebo zařízení podporující DMA.

Tento stav systémové informace v části Podpora šifrování zařízení znamená, že systém Windows zjistil alespoň jednu potenciálně externí sběrnici nebo zařízení podporující DMA, která může vystavit hrozbu DMA.

Pokud chcete tento problém vyřešit, obraťte se na IHV a zjistěte, jestli toto zařízení nemá žádné externí porty DMA. Pokud výrobce IHV potvrdí, že sběrnice nebo zařízení má jenom interní DMA, může ho výrobce OEM přidat do seznamu povolených.

Pokud chcete do seznamu povolených přidat sběrnici nebo zařízení, musíte k klíči registru přidat hodnotu. K tomu musíte nejprve převzít vlastnictví klíče registru AllowedBuses. Postupujte takto:

Přejděte na klíč registru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses.

Pravým tlačítkem myši klikněte na klíč registru a vyberte Oprávnění....

Klepněte na tlačítko Upřesnit, klepněte na odkaz Změnit v poli Vlastník, zadejte název uživatelského účtu, klepněte na tlačítko Zkontrolovat jména a poté třikrát klepněte na tlačítko OK pro zavření všech dialogových oken oprávnění.

Klikněte pravým tlačítkem na klíč registru a znovu vyberte Oprávnění....

Klikněte na tlačítko Přidat..., přidejte uživatelský účet, klikněte na tlačítko Zkontrolovat jména a potom klikněte na tlačítko OK. Potom zaškrtněte políčko v části Povolit úplné řízení. Potom klepněte na tlačítko OK.

Potom do klíče AllowedBuses přidejte páry názvu a hodnoty řetězce (REG_SZ) pro každou sběrnici podporující DMA s příznakem, která je určená jako bezpečná:

- Klíč: název přátelský k zařízení /popis

- Hodnota: PCI\VEN_ID&DEV_ID.

Ujistěte se, že ID odpovídají výstupu testu HLK. Pokud máte například bezpečné zařízení s popisným názvem "Contoso PCI Express Root Port", ID dodavatele 1022 a ID zařízení 157C, vytvořili byste položku registru s názvem Contoso PCI Express Root Port jako datový typ REG_SZ: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Kde hodnota = "PCI\VEN_1022&DEV_157C"

Poznámka: Tento klíč registru se ignoruje od Windows 11 24H2.

Rozložení oddílu šifrování jednotky BitLockeru

Šifrování jednotky BitLockeru používá systémový oddíl oddělený od oddílu Windows. Systémový oddíl BitLocker musí splňovat následující požadavky.

- Oddíl systému BitLocker je nastaven jako aktivní oddíl.

- Systémový oddíl pro BitLocker nesmí být zašifrován.

- Systémový oddíl BitLocker musí mít alespoň 250 MB volného místa nad rámec místa používaného požadovanými soubory. Tento další systémový oddíl lze použít k hostování prostředí Windows Recovery Environment (RE) a nástrojů OEM (poskytovaných výrobcem OEM), pokud oddíl stále splňuje požadavek na volné místo 250 MB.

Další informace naleznete v tématu systémové a pomocné oddílya pevné disky a diskové oddíly.

Zakázání automatického šifrování zařízení nástrojem BitLocker

OEM se může rozhodnout zakázat šifrování zařízení a místo toho implementovat vlastní šifrovací technologii na zařízení. Zakázání šifrování mimo tento scénář je zakázáno, protože porušuje licenční požadavky na Windows 11 a windows 11 zabezpečení ve výchozím nastavení princip. Pokud chcete vypnout automatické šifrování zařízení nástrojem BitLocker, můžete použít soubor pro bezobslužnou instalaci a nastavit PreventDeviceEncryption na hodnotu "True".

Případně můžete aktualizovat klíč registru HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker:

Hodnota: PreventDeviceEncryption rovno hodnotě True (1).

Tento klíč registru nedoporučujeme nastavit na zařízeních s funkcí odvolání.

Řešení potíží s testy HLK nástroje BitLocker

Doporučené požadavky

Třídění je mnohem jednodušší, když znáte následující informace o zařízení, které testujete:

- Specifikace TPM (např. 1.2, 2.0)

- Profil PCR nástroje BitLocker (např. 7, 11 nebo 0, 2, 4, 11)

- Bez ohledu na to, zda je zařízení ne-AOAC nebo AOAC (např. zařízení Surface jsou AOAC zařízení)

Tyto informace se doporučují, ale nejsou nutné k provedení třídění.

Problémy s bitlockerem HLK obvykle souvisejí s některou z těchto věcí: chybné interpretace výsledků testu nebo problémy s vazbou PCR7.

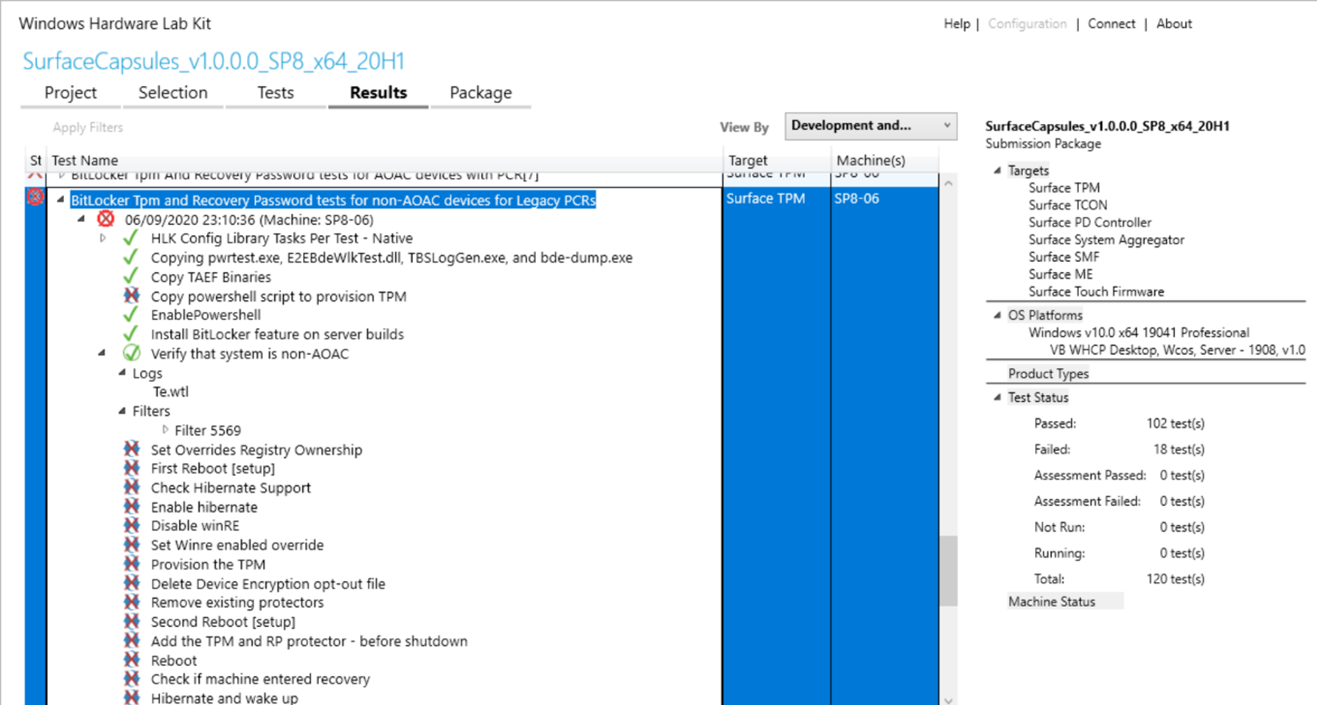

Špatná interpretace výsledků testů

Test HLK se skládá z několika testovacích kroků. Některé testovací kroky můžou selhat, aniž by to mělo dopad na úspěch nebo selhání celkového testu. Další informace o interpretaci stránky výsledků najdete tady. Pokud některé testovací kroky selhaly, ale celkový test projde (jak je uvedeno zelenou kontrolou vedle názvu testu), zastavte se tady. Test se úspěšně spustil a na vaší straně už není potřeba žádná další akce.

Kroky pro třídění:

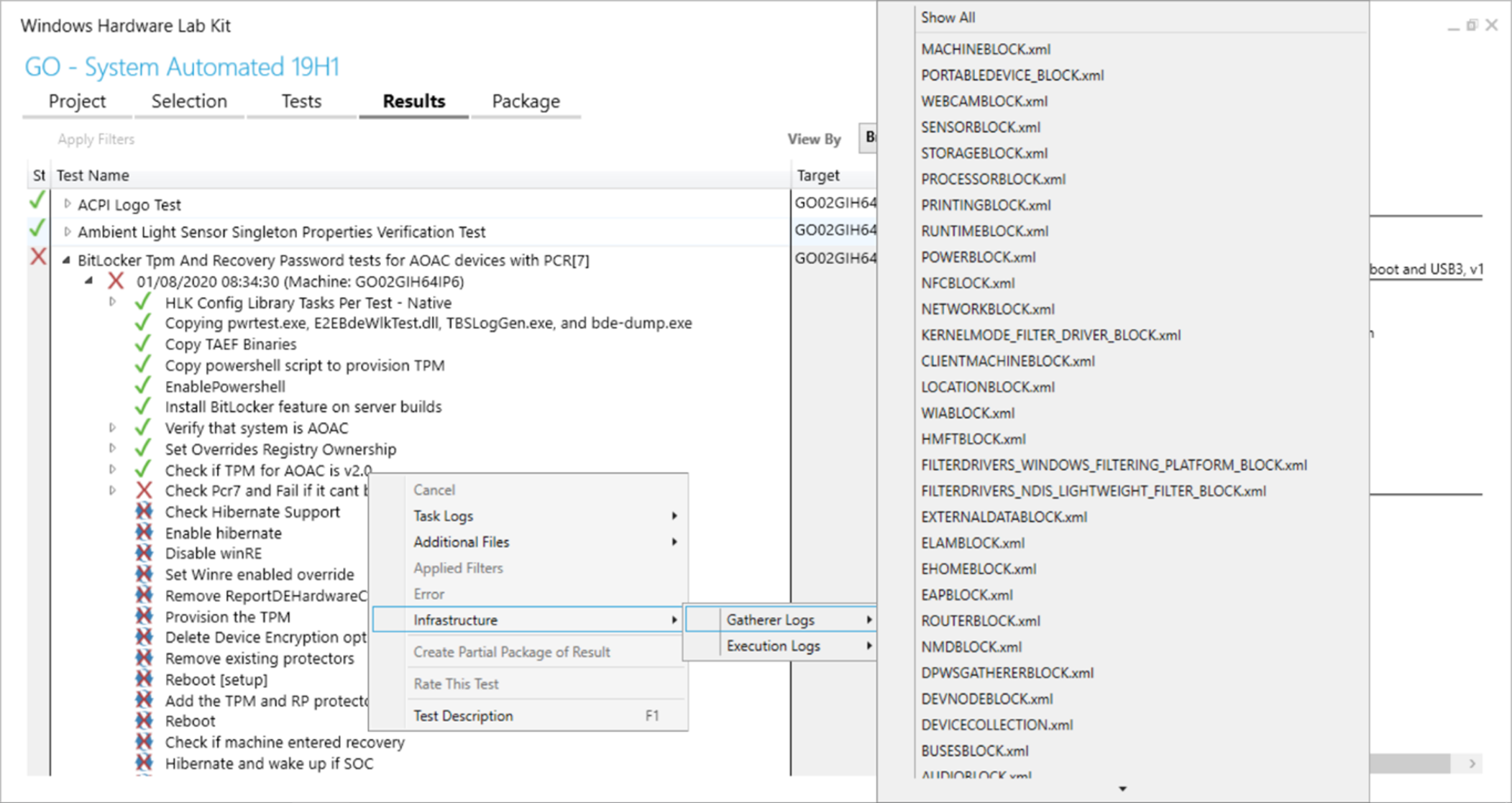

Ověřte, že na počítači spouštíte správný test. Klikněte pravým tlačítkem na libovolný krok neúspěšného testu > infrastrukturou > protokoly modulu pro sběr dat, > podívejte se do RUNTIMEBLOCK.xml pro položku IsAOAC. Pokud je IsAOAC=true a provádíte test, který není AOAC, ignorujte selhání a tento test na stroji nespouštějte. V případě potřeby se obraťte na tým podpory Microsoftu kvůli opravě chyb při zpracovávání seznamu stop.

Určete, jestli se na test používá filtr. HLK může automaticky navrhnout filtr pro nesprávně namapovaný test. Filtr se zobrazí jako zelená značka zaškrtnutí uvnitř kruhu vedle testovacího kroku. (Všimněte si, že některé filtry můžou ukázat, že následující testovací kroky selhaly nebo byly zrušeny.) Prozkoumejte rozšířené informace o filtru rozbalením testovacího kroku se speciální ikonou. Pokud filtr říká, že ignoruje selhání testu, zastavte se tady.

Problémy s PCR7

Běžným problémem s BitLockerem, který je specifický pro dva testy PCR7, je selhání vazby k PCR7.

Kroky pro třídění:

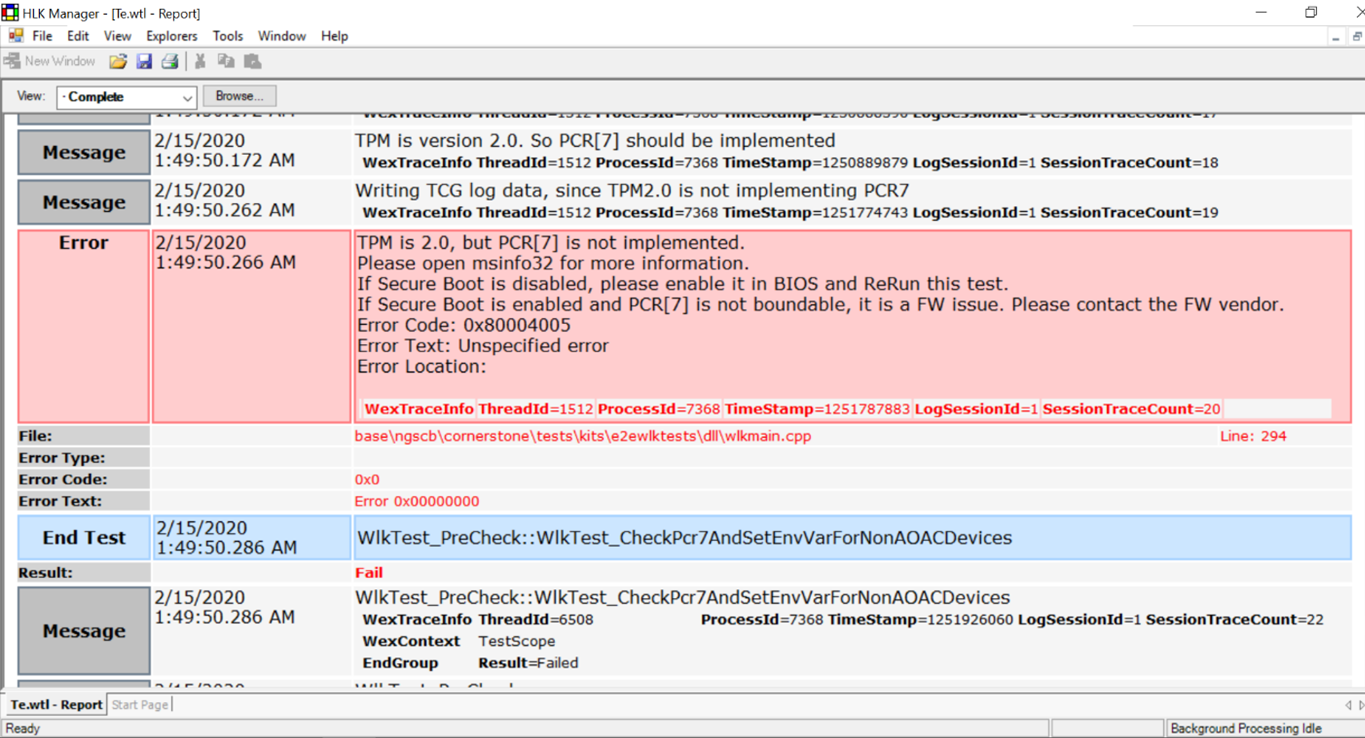

Vyhledejte chybovou zprávu v protokolech HLK. Rozbalte neúspěšný testovací krok a prozkoumejte protokol Te.wtl. (K tomuto protokolu se dostanete také tak, že kliknete pravým tlačítkem na testovací krok > protokoly úloh > Te.wtl) Pokud se zobrazí tato chyba, pokračujte podle kroků třídění:

Spusťte msinfo32 jako správce a zkontrolujte konfiguraci stavu zabezpečeného spouštění /PCR7. Test by se měl spustit se zabezpečeným spouštěním. Pokud vazba PCR7 není podporována, spusťte místo toho odpovídající test PCR HLK starší verze. Pokud není vazba PCR7 možná, pokračujte podle kroků pro třídění.

Projděte si protokoly chyb. Klikněte pravým tlačítkem na testovací úlohu > Další soubory. Problém s vazbou PCR7 je obvykle výsledkem nesprávných měření v PCR7.

- Protokoly událostí. ProtokolBitLocker-Management společnosti Microsoft obsahuje cenné informace o chybě, která vysvětluje, proč nelze použít PCR7. Test HLK nástroje BitLocker by měl běžet jenom na počítači s nainstalovaným BitLockerem. Protokoly událostí se kontrolují na stroji, který je generuje.

- Měřené protokoly spouštění. Najdete je také na adrese C:\Windows\Logs\MeasuredBoot

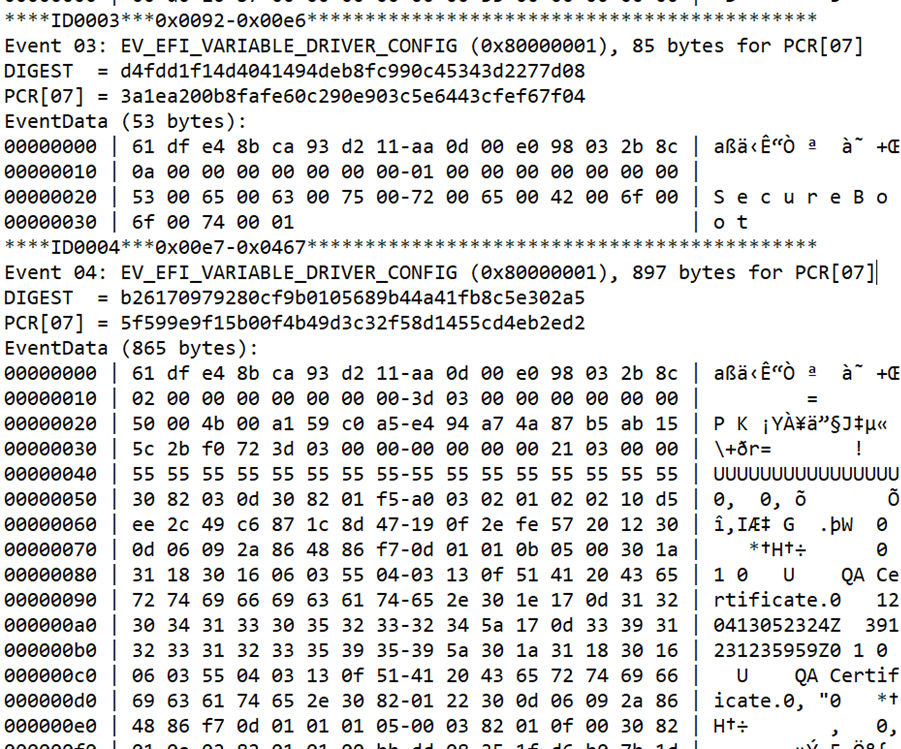

Parsujte měřený spouštěcí protokol pomocí TBSLogGenerator.exe nebo ekvivalentu. V kontroleru HLK se TBSLogGenerator.exe nachází v adresáři hlk tests, kde jste nainstalovali HLK, například C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- TBSLogGenerator.exe -lf <cesta k protokolu měřeného spouštění>> OutputLog.txt

- V OutputLog.txtvyhledejte "PCR[07]" a zkontrolujte měření uvedená v uvedeném pořadí. První měření by mělo vypadat přibližně takto:

Nástroj BitLocker očekává určitá statická kořenová měření důvěryhodnosti (a) v PCR7 a jakákoli změna těchto měření často znemožňuje vazbu na PCR7. Následující hodnoty by se měly měřit (v pořadí a bez nadbytečných měření mezi nimi) pro PCR7.

- Obsah proměnné SecureBoot

- Obsah proměnné PK

- Obsah proměnné KEK

- Obsah proměnné EFI_IMAGE_SECURITY_DATABASE (DB)

- Obsah proměnné EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (volitelné, ale běžné EV_SEPARATOR)

- Položky v EFI_IMAGE_SECURITY_DATABASE, které se používají k ověření ovladačů EFI nebo spouštěcích aplikací EFI ve spouštěcí cestě. BitLocker tady očekává jenom jednu položku.

Běžné problémy s měřeným protokolem spouštění:

- Režim ladění UEFI zapnutý

- Chybějící proměnné PK nebo KEK: Měření PK/KEK neobsahuje žádná data (např. 4 bajty 0).

- Nedůvěryhodná certifikační autorita UEFI

Některé měřené problémy se spouštěním, jako je spuštění s režimem ladění UEFI, může tester odstranit. Další problémy můžou vyžadovat errata, v takovém případě byste se měli obrátit na tým podpory Microsoftu s žádostí o pokyny.

Instalace aktualizací firmwaru na zařízení

Kromě spouštění testů HLK musí OEM testovat aktualizace firmwaru pomocí nástroje BitLocker zapnuté. Pokud chcete zařízením zabránit zbytečnému spuštění obnovení, postupujte podle těchto pokynů a nainstalujte aktualizace firmwaru:

- Pozastavit BitLocker (vyžadováno pro zařízení vázaná k PCR[07], pouze pokud aktualizace firmwaru změní zásady Zabezpečeného Spuštění)

- Instalace aktualizace

- Restartujte zařízení.

- Obnovení nástroje BitLocker

Aktualizace firmwaru by měla vyžadovat, aby zařízení pozastavilo Nástroj BitLocker pouze na krátkou dobu a zařízení by se mělo restartovat co nejdříve. BitLocker je možné programově pozastavit před vypnutím pomocí metody DisableKeyProtectors ve Windows Management Instrumentation (WMI).