Izolace sítě a zabezpečení

Platí pro: Windows Server 2022, Windows Server 2019, Windows Server 2016

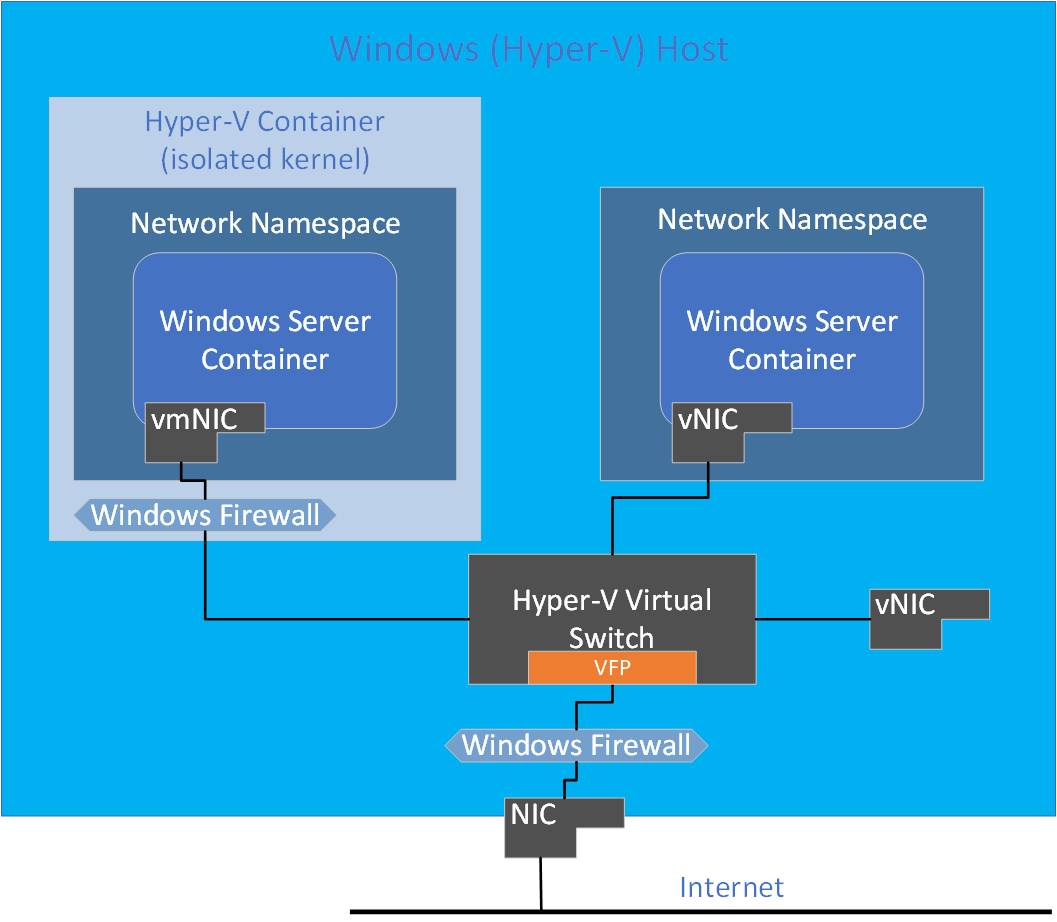

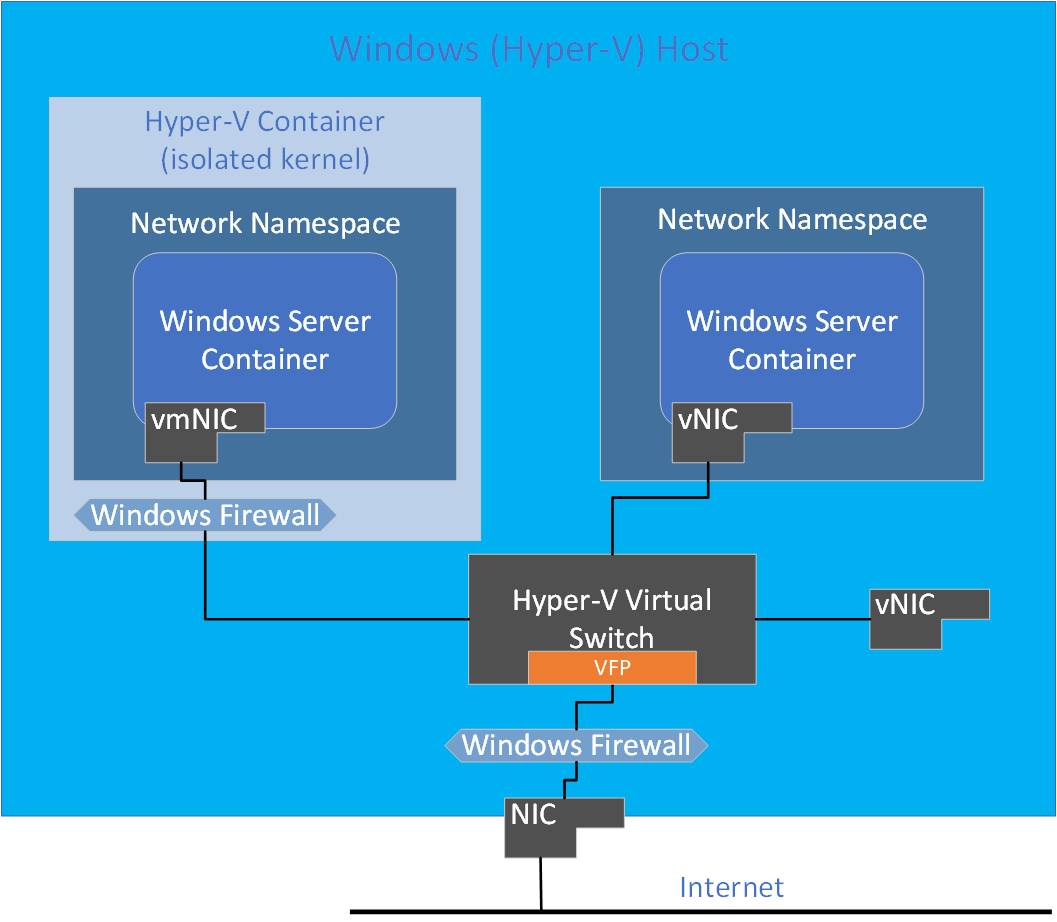

Izolace pomocí síťových jmenných prostorů

Každý koncový bod kontejneru se umístí do svého vlastního síťového prostoru názvů. Virtuální síťový adaptér pro správu a síťový zásobník hostitele jsou umístěny ve výchozím oboru názvů sítě. Aby byla vynucena izolace sítě mezi kontejnery na stejném hostiteli, vytvoří se pro každý kontejner Windows Serveru síťový prostor jmen. Kontejnery se spouštějí s izolací Hyper-V, do které je nainstalován síťový adaptér kontejneru. Kontejnery Windows Serveru používají k připojení k virtuálnímu přepínači hostitelský virtuální síťový adaptér. Hyper-V izolace používá k připojení k virtuálnímu přepínači syntetický síťový adaptér virtuálního počítače (není přístupný užitkovému VM).

Spuštěním následující rutiny PowerShellu získejte všechny síťové oddíly v zásobníku protokolů:

Get-NetCompartment

Zabezpečení sítě

V závislosti na tom, který kontejner a síťový ovladač se používá, se seznamy ACL portu vynucují kombinací brány Windows Firewall a azure Virtual Filtering Platform (VFP).

Kontejnery Windows Serveru

Následující hodnoty používají firewall hostitelů systému Windows (včetně síťových oborů názvů) jakož i VFP.

- Výchozí povolení odchozích: POVOLIT VŠE

- Výchozí pravidlo pro příchozí: Je povoleno veškerý (TCP, UDP, ICMP, IGMP) nevyžádaný síťový provoz.

- ODEPŘÍT VŠECHNY ostatní síťové přenosy, které nejsou z těchto protokolů

Poznámka

Před verzí 1709 Windows Serveru a aktualizací Windows 10 Fall Creators Update bylo výchozí příchozí pravidlo "zamítnout vše." Uživatelé, kteří používají tyto starší verze, můžou vytvářet příchozí pravidla ALLOW s docker run -p (přesměrování portů).

izolace Hyper-V

Kontejnery běžící v izolaci Hyper-V mají vlastní izolované jádro, a proto běží jejich vlastní instance brány Windows Firewall s následující konfigurací:

- Ve výchozím nastavení ALLOW ALL v bráně Windows Firewall (běžící na utility VM) i VFP.

izolace

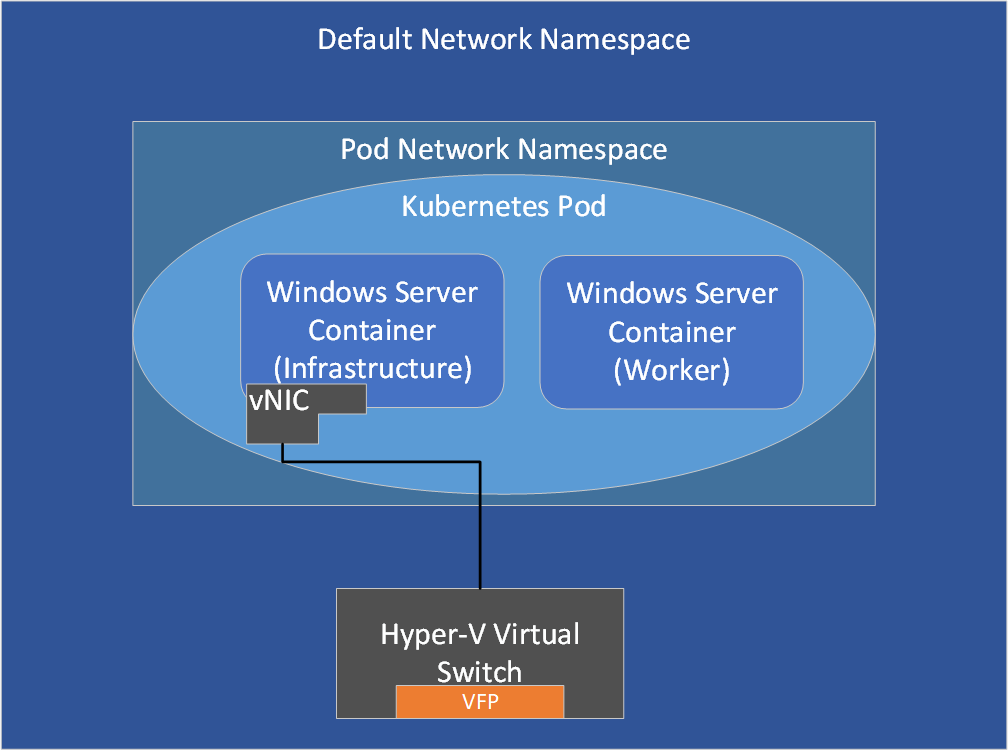

Pody Kubernetes

V podu Kubernetesse nejprve vytvoří kontejner infrastruktury, ke kterému je připojený koncový bod. Kontejnery, které patří do stejného podu, včetně kontejnerů infrastruktury a pracovních procesů, sdílejí společný síťový obor názvů (například stejnou IP adresu a prostor portů).

Přizpůsobení výchozích seznamů ACL portu

Pokud chcete upravit výchozí seznamy ACL portu, před změnou portů si projděte téma Hostitelská síťová služba. Zásady budete muset aktualizovat v následujících komponentách:

Poznámka

V případě Hyper-V izolace v režimech transparentním a překladu adres (NAT) nelze aktuálně překonfigurovat standardní seznamy ACL pro porty, což je v tabulce níže označeno "X".

| Síťový ovladač | Kontejnery Windows Serveru | izolace Hyper-V |

|---|---|---|

| Transparentní | Windows Firewall | X |

| NAT | Windows Firewall | X |

| L2Bridge | Oba | VFP |

| L2Tunnel | Oba | VFP |

| Překrytí | Oba | VFP |