Vysvětlení analýzy chování

Identifikace hrozeb ve vaší organizaci a jejich potenciální dopad – ať už ohrožená entita nebo škodlivý insider – byla vždy časově náročná a náročná na práci. Když procházíte výstrahy, propojíte tečky a aktivně proaktivně proaktivní vyhledávání, přičte se k obrovskému množství času a úsilí vyčerchané s minimálními výnosy. A možnost sofistikovaných hrozeb, které se vyhýbá zjišťování. Nejútěžnější hrozby, jako jsou nulové, cílené a pokročilé trvalé hrozby, můžou být pro vaši organizaci nejdůležitější.

Funkce Chování entit v Microsoft Sentinelu eliminuje družbování úloh analytiků a nejistotu z jejich úsilí. Funkce Chování entit poskytuje vysoce věrnou a akční inteligenci, aby se mohly zaměřit na šetření a nápravu.

Protože Microsoft Sentinel shromažďuje protokoly a výstrahy ze všech připojených zdrojů dat, analyzuje a vytváří základní profily chování entit vaší organizace (uživatelé, hostitelé, IP adresy, aplikace atd.). Analýza probíhá napříč časovým a partnerským horizontem skupiny. Microsoft Sentinel používá různé techniky a možnosti strojového učení a pak dokáže identifikovat neobvyklou aktivitu a pomůže vám určit, jestli došlo k ohrožení prostředku. Nejen to, ale může také zjistit relativní citlivost konkrétních prostředků, identifikovat partnerské skupiny prostředků a vyhodnotit potenciální dopad jakéhokoli ohroženého prostředku (jeho "poloměr výbuchu"). S těmito informacemi můžete efektivně určit prioritu vyšetřování a zpracování incidentů.

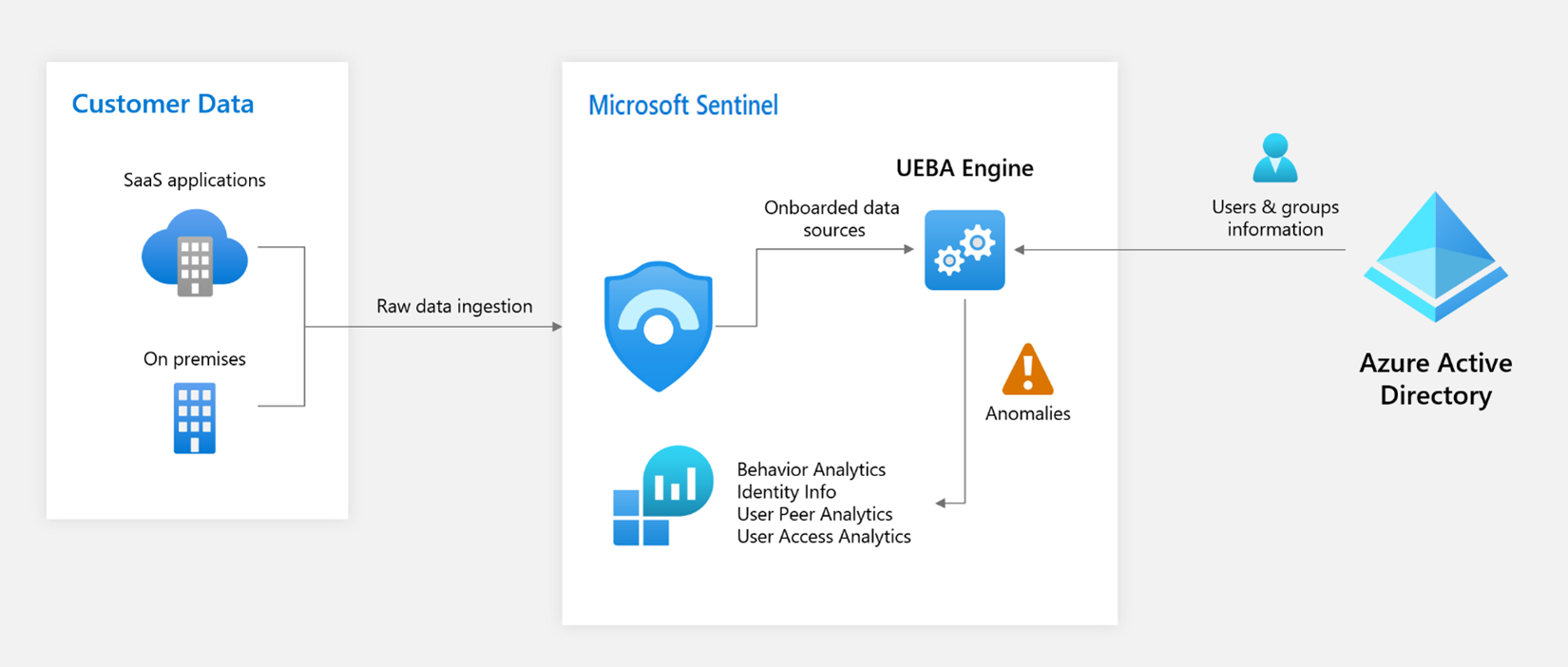

Přehled architektury

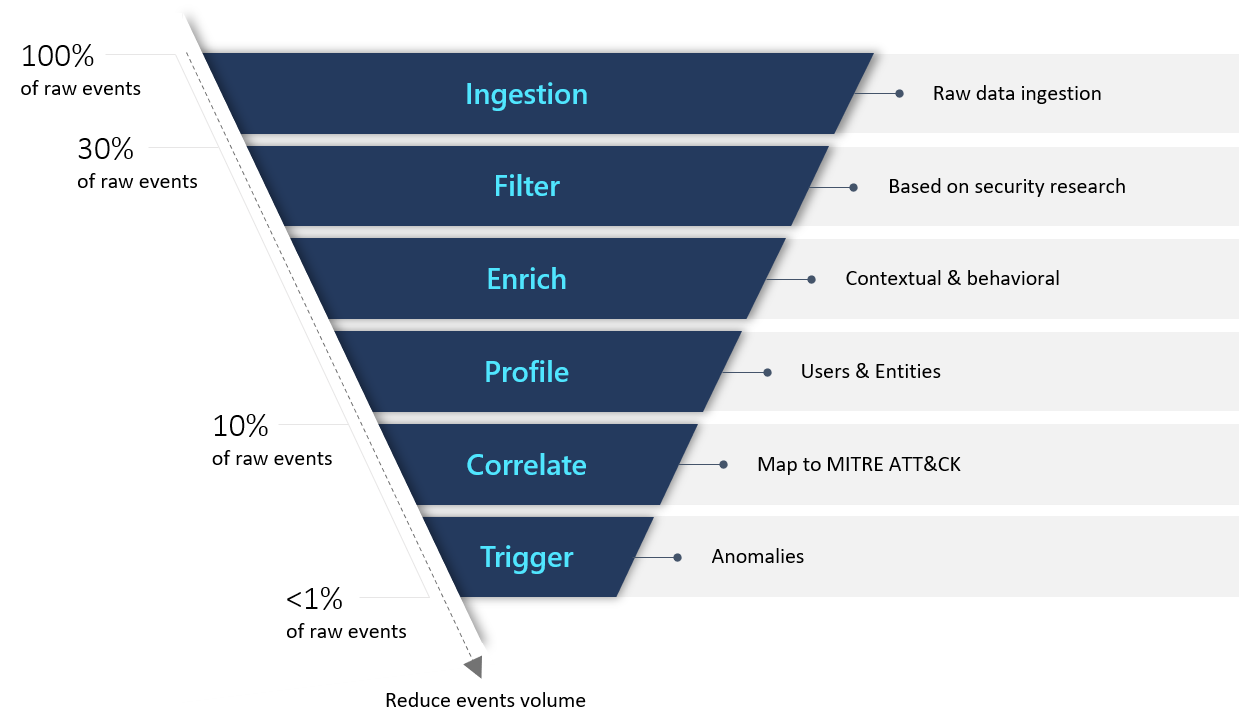

Analýzy řízené zabezpečením

Společnost Microsoft přijala paradigma společnosti Microsoft pro řešení UEBA, microsoft Sentinel poskytuje přístup "mimo", který vychází ze tří referenčních rámců:

Případy použití: Microsoft Sentinel upřednostňuje relevantní vektory útoku a scénáře na základě výzkumu zabezpečení v souladu s architekturou MITRE ATT&CK taktik, technik a dílčích architektur. Stanovení priorit identifikuje různé entity jako oběti, pachatele nebo body pivotu v řetězci kill. Microsoft Sentinel se zaměřuje konkrétně na nejcennější protokoly, které každý zdroj dat může poskytnout.

Zdroje dat: Microsoft Sentinel jako první a především podporuje zdroje dat Azure, ale promyšleně vybírá zdroje dat třetích stran, aby poskytovala data, která odpovídají našim scénářům hrozeb.

Analýza: Microsoft Sentinel používá algoritmy strojového učení (ML) a identifikuje neobvyklé aktivity, které jasně a stručně ukazují důkazy ve formě kontextových rozšiřování. Podívejte se na následující příklad:

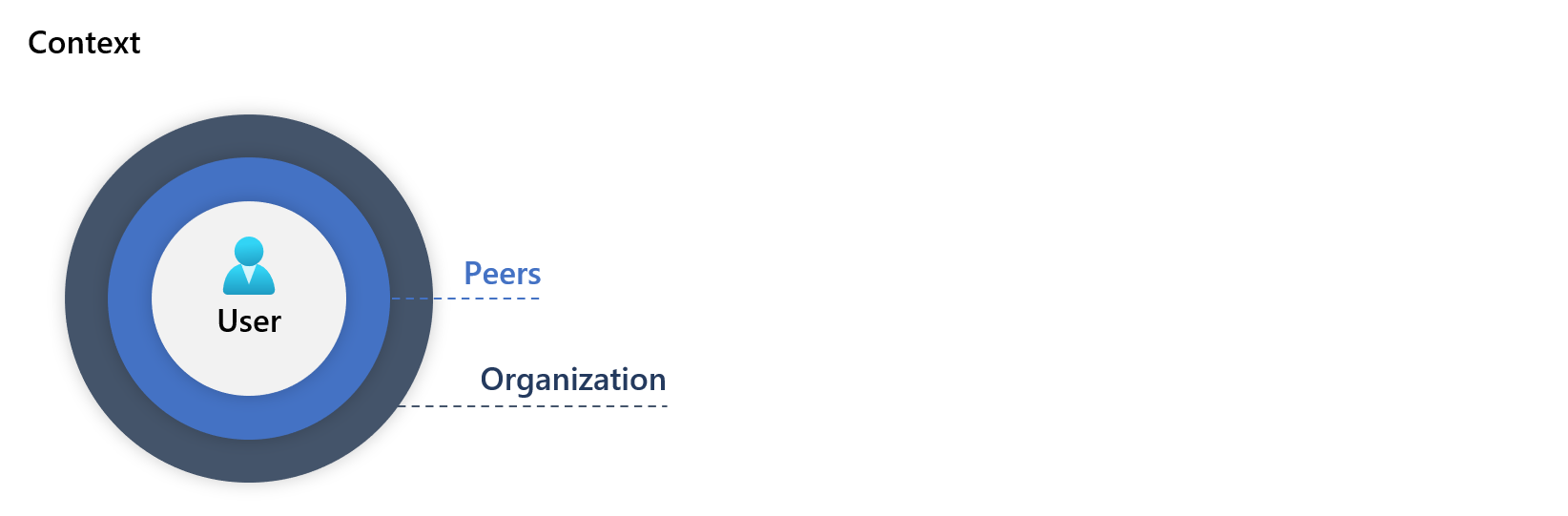

Microsoft Sentinel představuje artefakty, které pomáhají analytikům zabezpečení porozumět neobvyklým aktivitám v kontextu a ve srovnání s profilem standardních hodnot uživatele. Akce prováděné uživatelem (nebo hostitelem nebo adresou) se vyhodnocují kontextově, kde výsledek "true" označuje identifikovanou anomálii:

V různých geografických umístěních, zařízeních a prostředích.

Horizonty času a frekvence (ve srovnání s vlastní historií uživatele)

Ve srovnání s chováním partnerských vztahů.

Ve srovnání s chováním organizace.

Vyhodnocování

Každá aktivita má skóre "Skóre priority šetření". Skóre určuje pravděpodobnost konkrétního uživatele provádějícího konkrétní aktivitu na základě chování uživatele a jejich partnerských vztahů. Aktivity, které jsou identifikovány jako nejnormální, dostávají nejvyšší skóre (v měřítku 0–10).