Spuštění playbooků na vyžádání

Některé incidenty ve společnosti Contoso můžou před spuštěním playbooku vyžadovat další prošetření. Microsoft Sentinel umožňuje spouštět playbooky na vyžádání, abyste usnadnili hloubkové šetření.

Spuštění playbooku na vyžádání

Playbooky můžete nakonfigurovat tak, aby se spouštěly na vyžádání na základě podrobností o incidentu a aby v rámci vyšetřování aktivovaly určité kroky nebo provedly nějaké akce směřující k nápravě.

Představte si scénář, ve kterém chcete zabránit podezřelým uživatelům v získání přístupu k prostředkům společnosti. Jako správce zabezpečení ve společnosti Contoso najdete jeden incident s falešně pozitivním výsledkem. Někteří uživatelé ve společnosti Contoso používali pro přístup k prostředkům ze vzdálených počítačů připojení přes síť VPN. Současně při tom byli připojeni k počítačům v kanceláři. Zabezpečení cloudu od Microsoftu dostalo signál a na základě ohrožení zabezpečení, které detekuje možné hrozby pocházející z neobvyklých cestovních destinací označilo uživatele jako středně rizikové.

Můžete použít playbook, který může automaticky zavřít tuto rizikovou vlastnost uživatele v Microsoft Entra ID.

Úložiště Microsoft Sentinel na GitHubu

Úložiště Microsoft Sentinel na GitHubu obsahuje playbooky připravené k použití, které vám pomůžou automatizovat odpovědi na incidenty. Tyto playbooky jsou definované pomocí Azure Resource Manageru (šablony ARM), která používá triggery Microsoft Sentinelu pro aplikaci logiky.

Pro výše popsaný scénář můžete použít playbook Dismiss-AADRiskyUser , který se nachází v úložišti Microsoft Sentinel na GitHubu, a nasadit ho přímo ve vašem předplatném Azure.

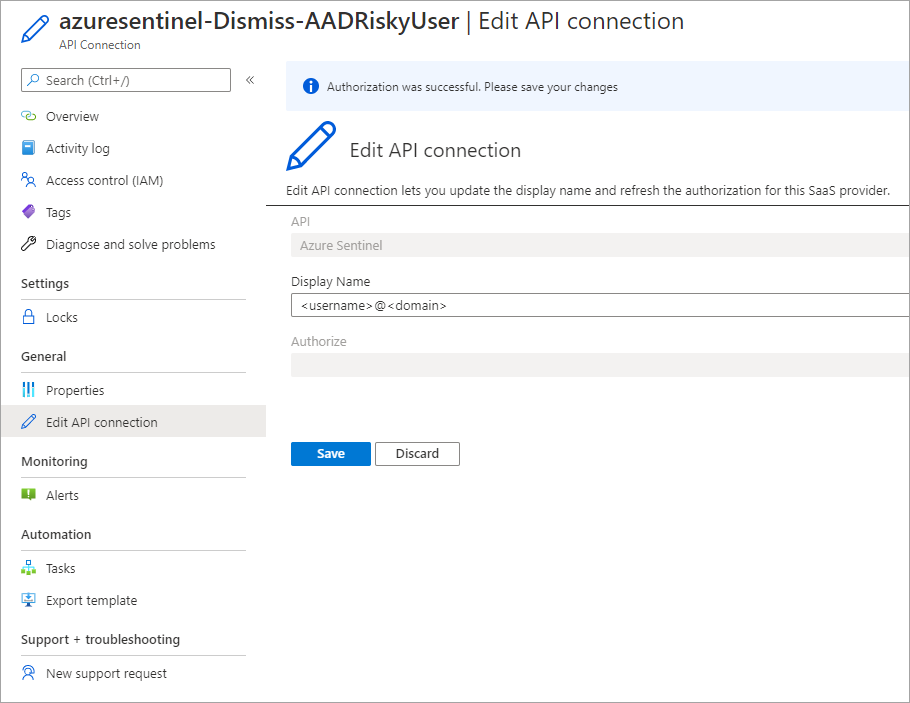

Při každém nasazení z GitHubu musíte napřed autorizovat všechna připojení playbooku a teprve potom je můžete upravovat v Návrháři pro Logic Apps. Autorizací vytvoříte připojení API k příslušnému konektoru a uložíte token a proměnné. Připojení API najdete ve skupině prostředků, ve které jste vytvořili aplikaci logiky.

K názvu každého připojení API je připojená předpona azuresentinel. Připojení také můžete upravit v Návrháři pro Logic Apps, když upravujete aplikaci logiky.

Připojení playbooku ke stávajícímu incidentu

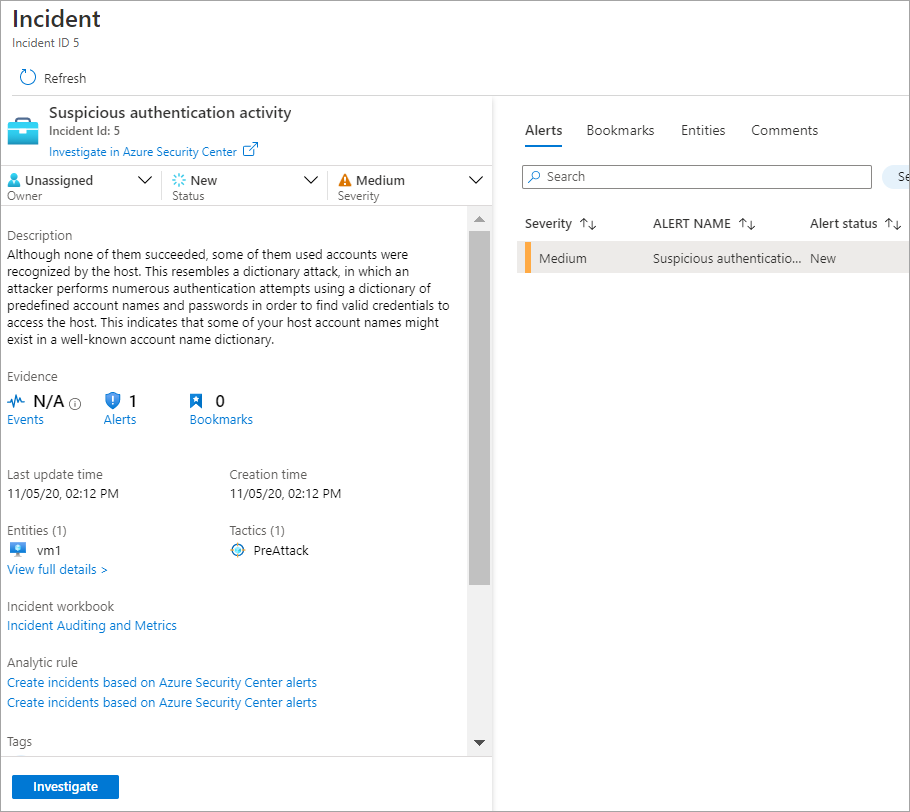

Jakmile bude playbook připravený, můžete otevřít stránku Incident v Microsoft Sentinelu a pak vybrat existující incident. V podokně podrobností vyberte Zobrazit všechny podrobnosti, abyste mohli prozkoumat vlastnosti incidentu. Na panelu Upozornění můžete vybrat Zobrazit playbooky a pak můžete spustit jeden ze stávajících playbooků.

Na následujícím snímku obrazovky je příklad aktivity podezřelého uživatele. K této aktivitě můžete připojit playbook Dismiss-AADRiskyUser.

Po prošetření incidentu se můžete rozhodnout, že playbook spustíte ručně, abyste mohli reagovat na bezpečnostní hrozbu.