Povolení analytických pravidel v Microsoft Sentinelu

Po připojení zdrojů dat k Microsoft Sentinelu vytvořte vlastní analytická pravidla, která vám pomůžou zjistit hrozby a neobvyklé chování ve vašem prostředí.

Analytická pravidla vyhledávají konkrétní události nebo sady událostí ve vašem prostředí, upozorňují vás na dosažení určitých prahových hodnot událostí nebo podmínek, generují incidenty pro váš SOC pro třídění a prošetřování a reagují na hrozby pomocí automatizovaných procesů sledování a nápravy.

Vytvoření vlastního analytického pravidla s naplánovaným dotazem

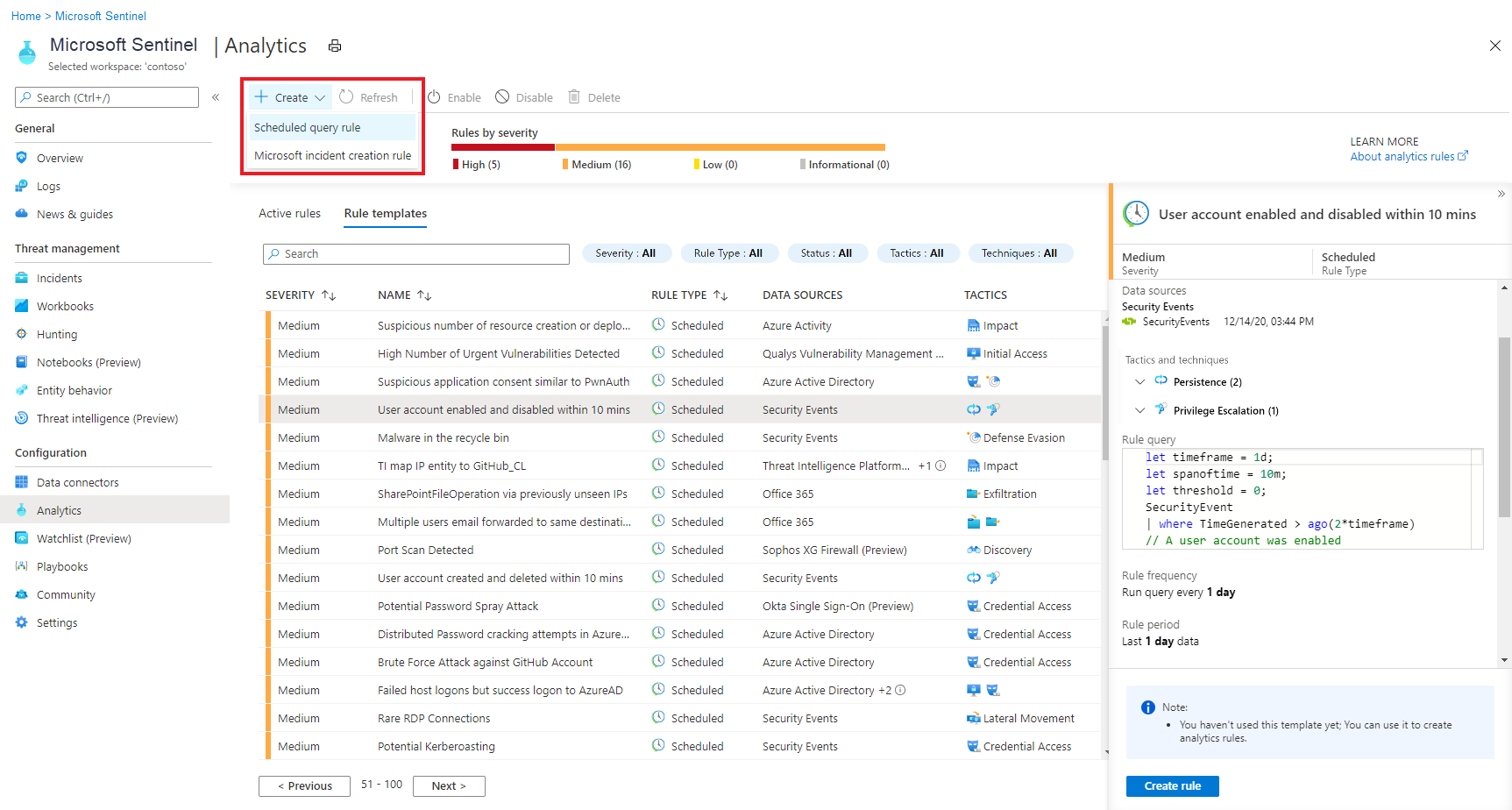

- V navigační nabídce Služby Microsoft Sentinel vyberte Analýza.

- Na panelu akcí v horní části vyberte + Vytvořit a vyberte Pravidlo naplánovaného dotazu. Tím se otevře průvodce analytickým pravidlem.

Průvodce analytickým pravidlem – karta Obecné

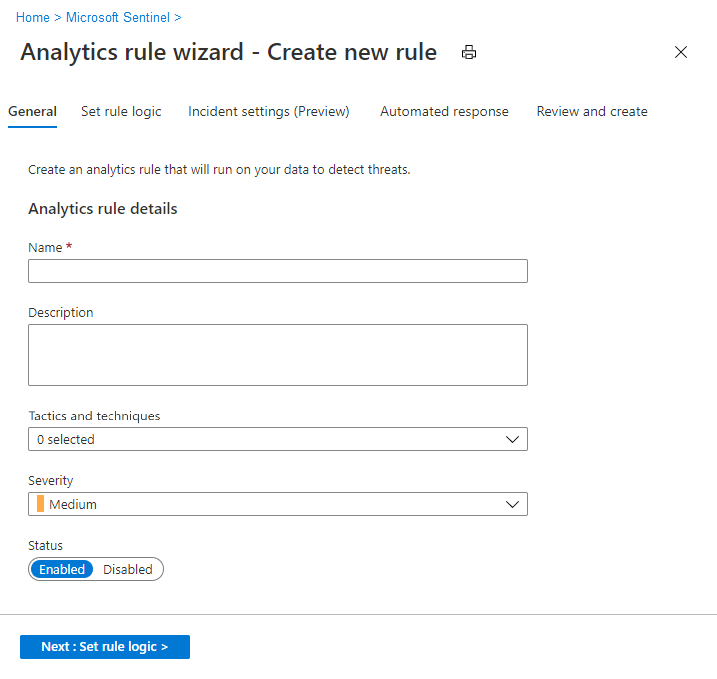

Zadejte jedinečný název a popis.

V poli Taktika a techniky si můžete vybrat z kategorií útoků, podle kterých chcete pravidlo klasifikovat. Jsou založeny na taktikách a technikách architektury MITRE ATT&CK.

Incidenty vytvořené z výstrah zjištěných pravidly mapovanými na taktiku a techniky MITRE ATT&CK automaticky dědí mapování pravidla.

Podle potřeby nastavte závažnost výstrahy.

- Informační. Žádný dopad na váš systém, ale informace můžou značit budoucí kroky plánované aktérem hrozeb.

- Nízká. Okamžitý dopad by byl minimální. Objekt actor hrozby bude pravděpodobně muset před dosažením dopadu na prostředí provést několik kroků.

- Střední. Objekt actor hrozby může mít nějaký vliv na prostředí s touto aktivitou, ale v rozsahu by byl omezený nebo vyžadoval další aktivitu.

- Vysoká. Identifikovaná aktivita poskytuje aktér hrozby s širokým rozsahem přístupu k provádění akcí v prostředí nebo se aktivuje dopadem na prostředí.

- Informační. Žádný dopad na váš systém, ale informace můžou značit budoucí kroky plánované aktérem hrozeb.

Výchozí hodnoty úrovně závažnosti nejsou zárukou aktuální nebo environmentální úrovně dopadu. Přizpůsobte podrobnosti výstrahy, abyste přizpůsobili závažnost, taktiku a další vlastnosti dané instance výstrahy s hodnotami všech relevantních polí z výstupu dotazu.

Definice závažnosti pro šablony analytických pravidel služby Microsoft Sentinel jsou relevantní pouze pro výstrahy vytvořené analytickými pravidly. U výstrah přijatých z jiných služeb je závažnost definována zdrojovou službou zabezpečení.

Při vytváření pravidla je jeho stav ve výchozím nastavení povolený, což znamená, že se spustí okamžitě po jeho vytvoření. Pokud nechcete, aby se spouštěla okamžitě, vyberte Zakázáno a pravidlo se přidá na kartu Aktivní pravidla a v případě potřeby ho tam můžete povolit.

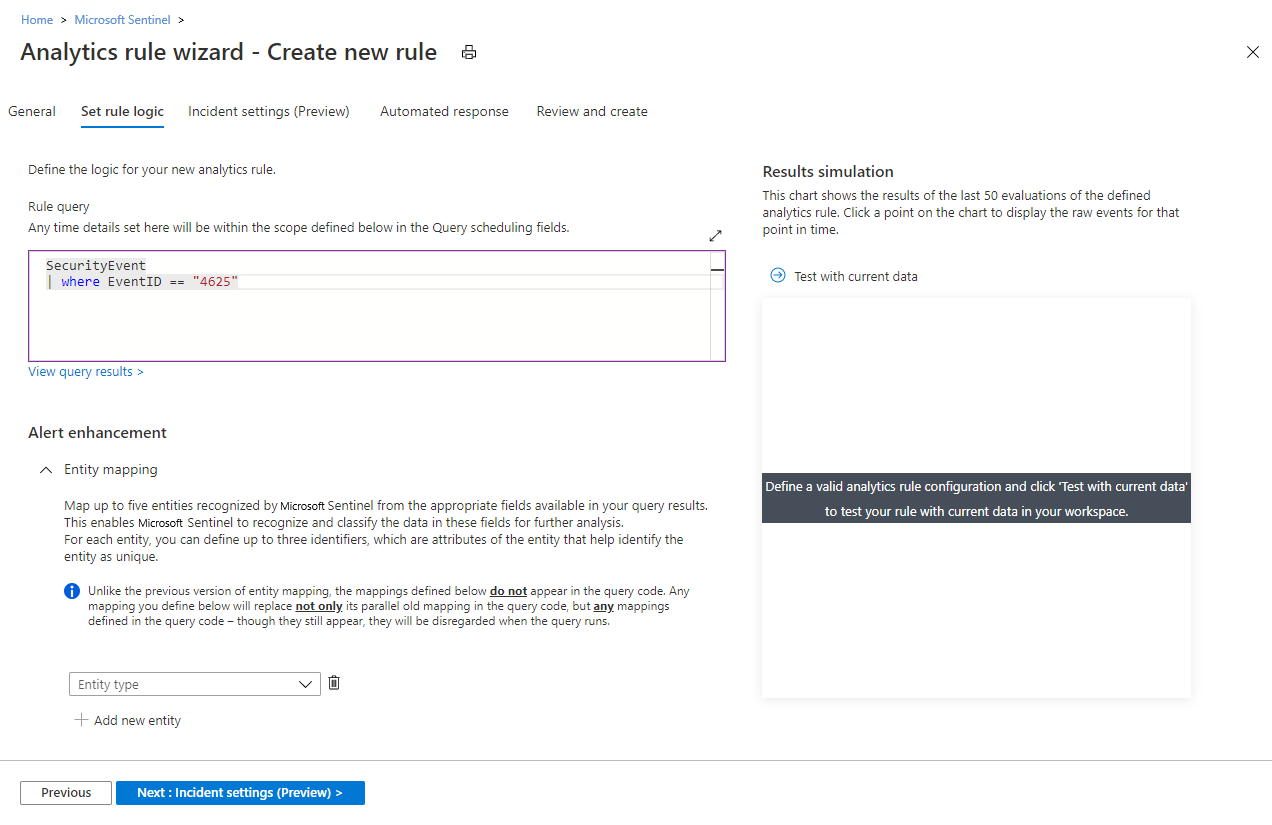

Definování logiky dotazu pravidla a konfigurace nastavení

Na kartě Nastavit logiku pravidla můžete buď napsat dotaz přímo do pole dotazu pravidla, nebo vytvořit dotaz v Log Analytics a pak ho zkopírovat a vložit sem.

- Dotazy se zapisují v jazyce KQL (Kusto Query Language).

- Příklad zobrazený na tomto snímku obrazovky se dotazuje na tabulku SecurityEvent, aby zobrazila typ neúspěšných událostí přihlášení systému Windows.

Tady je další ukázkový dotaz, který vás upozorní, když se v aktivitě Azure vytvoří neobvyklý počet prostředků.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT. COMPUTE/VIRTUALMACHINES/WRITE" nebo OperationNameValue == "MICROSOFT. PROSTŘEDKY, NASAZENÍ/ ZÁPIS

| where ActivityStatusValue == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(); 1d) by Caller

Důležité

Doporučujeme, aby váš dotaz používal analyzátor ADVANCED Security Information Model (ASIM) a ne nativní tabulku. Tím zajistíte, že dotaz místo jednoho zdroje dat podporuje jakýkoli aktuální nebo budoucí relevantní zdroj dat.

Osvědčené postupy pro dotazy pravidel:

Délka dotazu by měla být 1 až 10 000 znaků a nesmí obsahovat

search *aniunion *. Pomocí uživatelem definovaných funkcí můžete překonat omezení délky dotazu.Použití funkcí ADX k vytváření dotazů Azure Data Exploreru v okně dotazu Log Analytics se nepodporuje.

Při použití

bag_unpackfunkce v dotazu, pokud promítnete sloupce jako pole aproject field1sloupec neexistuje, dotaz se nezdaří. Pokud chcete před tímto děním zabránit, musíte sloupec promítat následujícím způsobem:project field1 = column_ifexists("field1","")

Rozšiřování výstrah

- Pomocí oddílu konfigurace mapování entit můžete mapovat parametry z výsledků dotazu na entity rozpoznané službou Microsoft Sentinel. Entity obohacují výstup pravidel (výstrahy a incidenty) základními informacemi, které slouží jako stavební bloky všech vyšetřovacích procesů a nápravných akcí, které následují. Jsou to také kritéria, podle kterých můžete seskupit výstrahy do incidentů na kartě Nastavení incidentu.

- Pomocí oddílu Konfigurace vlastních podrobností můžete extrahovat položky dat událostí z dotazu a zobrazit je v upozorněních vytvořených tímto pravidlem, abyste měli okamžitý přehled o obsahu událostí ve vašich upozorněních a incidentech.

- V části Konfigurace podrobností výstrahy můžete přepsat výchozí hodnoty vlastností výstrahy podrobnostmi z výsledků podkladového dotazu. Podrobnosti výstrahy umožňují zobrazit, například IP adresu útočníka nebo název účtu v názvu samotného upozornění, takže se zobrazí ve frontě incidentů, což vám poskytne mnohem bohatší a jasnější představu o vaší hrozbě.

Poznámka:

Limit velikosti pro celou výstrahu je 64 kB.

- Upozornění větší než 64 kB budou zkrácena. Jak jsou entity identifikovány, přidají se do výstrahy o jednu po druhé, dokud velikost výstrahy nedosáhne 64 kB a všechny zbývající entity se z výstrahy vyřadí.

- Další rozšíření výstrah také přispívají k velikosti výstrahy.

- Pokud chcete zmenšit velikost výstrahy, pomocí operátora

project-awayv dotazu odeberte všechna nepotřebná pole. (Zvažte také operátor,projectpokud je potřeba zachovat pouze několik polí.)

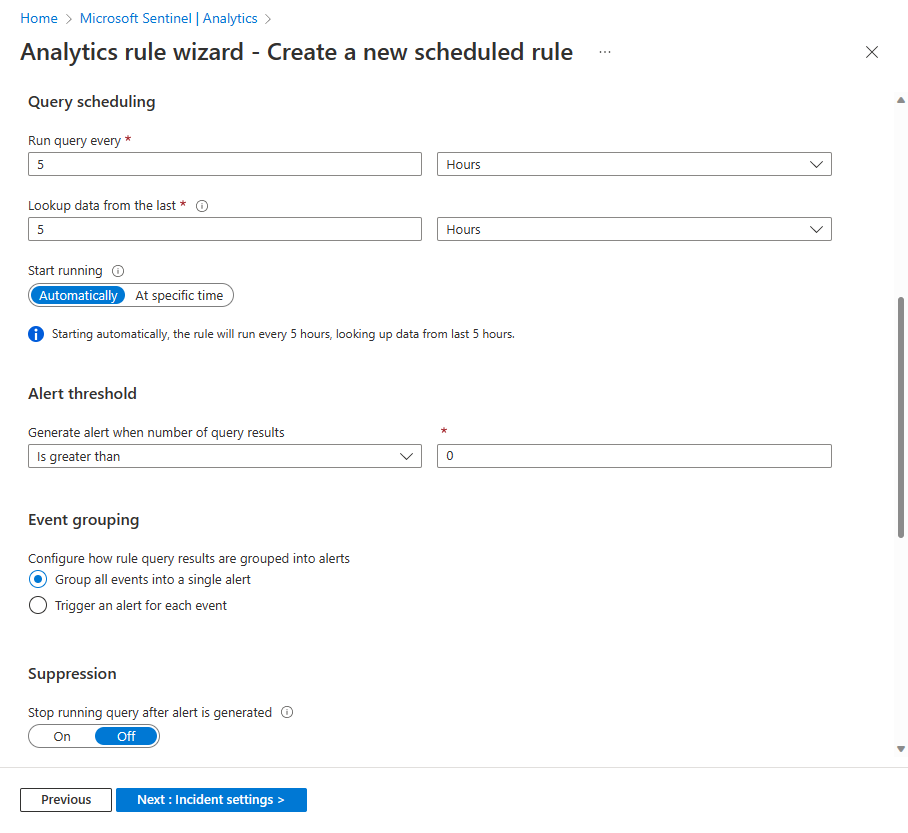

Plánování dotazů a prahová hodnota upozornění

- V části Plánování dotazů nastavte následující parametry:

Nastavte spustit dotaz každých, abyste mohli řídit, jak často se dotaz spouští – tak často jako každých 5 minut nebo zřídka jako jednou za 14 dní.

Nastavte vyhledávací data z poslední doby a určete časové období dat pokrytých dotazem – například se může dotazovat na posledních 10 minut dat nebo posledních 6 hodin dat. Maximum je 14 dní.

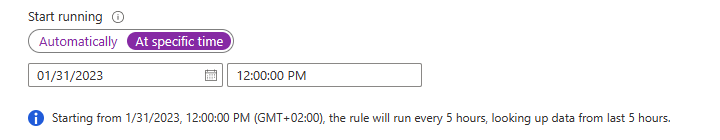

Nové nastavení Spustit (ve verzi Preview):

- Ponechte ji nastavenou na automaticky pokračovat v původním chování: pravidlo se spustí poprvé po vytvoření a potom v intervalu nastaveném v dotazu Spustit každé nastavení.

- Pokud chcete určit, kdy má být přepínač v určitém čase

- Pravidlo nejprve spustí, místo aby se spustilo okamžitě. Potom zvolte datum pomocí nástroje pro výběr kalendáře a zadejte čas ve formátu zobrazeného příkladu.

Budoucí spuštění pravidla bude probíhat v zadaném intervalu po prvním spuštění.

Řádek textu pod nastavením Spustit (s ikonou informací na levé straně) shrnuje aktuální nastavení plánování a zpětného vyhledávání dotazů.

Intervaly dotazů a období zpětného vyhledávání

Tato dvě nastavení jsou nezávislá na sobě, až do bodu. Dotaz můžete spustit v krátkém intervalu, který pokrývá časové období delší než interval (v důsledku překrývajících se dotazů), ale nemůžete spustit dotaz v intervalu, který překračuje období pokrytí, jinak budete mít mezery v celkovém pokrytí dotazu.

Zpoždění příjmu dat

Aby bylo možné počítat s latencí, ke které může dojít mezi generováním události ve zdroji a příjmem dat do Microsoft Sentinelu, a aby se zajistilo úplné pokrytí bez duplikace dat, spustí Microsoft Sentinel naplánovaná analytická pravidla na pětiminutové prodlevě od naplánovaného času.

Pomocí oddílu Prahová hodnota výstrahy definujte úroveň citlivosti pravidla. Pokud například chcete, aby pravidlo vygenerovalo výstrahu, když je počet výsledků dotazu větší než a chcete, aby pravidlo při každém spuštění dotazu vrátilo více než 1 000 výsledků, zadejte číslo 1000. Toto je povinné pole, takže pokud nechcete nastavit prahovou hodnotu – to znamená, že pokud chcete, aby upozornění registrovali každou událost – zadejte do číselného pole hodnotu 0.

Konfigurace nastavení vytvoření incidentu

Na kartě Nastavení incidentu můžete zvolit, jestli a jak Microsoft Sentinel změní výstrahy na incidenty s možností reakce. Pokud je tato karta ponechána samostatně, Microsoft Sentinel vytvoří jeden samostatný incident od každého upozornění a každé výstrahy. Změnou nastavení na této kartě můžete zvolit, že se nevytvořily žádné incidenty, nebo seskupit několik výstrah do jednoho incidentu.

Nastavení incidentu

V části Nastavení incidentu se vytvoří incidenty z výstrah aktivovaných tímto analytickým pravidlem ve výchozím nastavení na Povoleno. To znamená, že Microsoft Sentinel vytvoří jeden samostatný incident od každého a každé výstrahy aktivované pravidlem.

- Pokud nechcete, aby toto pravidlo vedlo k vytvoření incidentů (například pokud toto pravidlo pouze shromažďuje informace pro následné analýzy), nastavte toto pravidlo na Zakázáno.

- Pokud chcete vytvořit jeden incident ze skupiny výstrah, místo jednoho pro každou jednotlivou výstrahu se podívejte na další část.

Seskupení výstrah

Pokud chcete, aby se jeden incident vygeneroval ze skupiny s až 150 podobnými nebo opakovanými výstrahami (viz poznámka), nastavte výstrahy související se skupinou, aktivované tímto analytickým pravidlem, do incidentů na Povoleno a nastavte následující parametry.

- Omezit skupinu na výstrahy vytvořené v rámci vybraného časového rámce: Určete časový rámec, ve kterém budou podobná nebo opakovaná upozornění seskupována dohromady. Všechny odpovídající výstrahy v tomto časovém rámci společně vygenerují incident nebo sadu incidentů (v závislosti na níže uvedeném nastavení seskupení). Výstrahy mimo tento časový rámec vygenerují samostatný incident nebo sadu incidentů.

- Seskupit výstrahy aktivované tímto analytickým pravidlem do jednoho incidentu: Zvolte základ, podle kterého se budou výstrahy seskupit:

| Možnost | Popis |

|---|---|

| Seskupení výstrah do jednoho incidentu, pokud se shodují všechny entity | Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro každou mapovanou entitu (definovanou na kartě Nastavit logiku pravidla výše). Toto je doporučené nastavení. |

| Seskupte všechna upozornění aktivovaná tímto pravidlem do jednoho incidentu. | Všechna upozornění vygenerovaná tímto pravidlem jsou seskupené dohromady, i když sdílejí žádné identické hodnoty. |

| Seskupení výstrah do jednoho incidentu, pokud se shodují vybrané entity a podrobnosti | Výstrahy jsou seskupené, pokud sdílejí stejné hodnoty pro všechny mapované entity, podrobnosti výstrahy a vlastní podrobnosti vybrané z příslušných rozevíracích seznamů. Toto nastavení můžete chtít použít, pokud například chcete vytvořit samostatné incidenty na základě zdrojové nebo cílové IP adresy nebo pokud chcete seskupit výstrahy, které odpovídají konkrétní entitě a závažnosti. Poznámka: Když vyberete tuto možnost, musíte mít pro pravidlo vybraný alespoň jeden typ entity nebo pole. Jinak ověření pravidla selže a pravidlo se nevytvořilo. |

- Opětovné otevření uzavřených odpovídajících incidentů: Pokud se incident vyřešil a zavřel, a později se vygeneruje další výstraha, která by měla patřit do tohoto incidentu, nastavte toto nastavení na Povoleno, pokud chcete, aby se zavřený incident znovu otevřel, a pokud chcete, aby výstraha vytvořila nový incident, ponechte upozornění zakázané.

Poznámka:

Do jednoho incidentu je možné seskupit až 150 výstrah .

- Incident se vytvoří až po vygenerování všech výstrah. Všechna upozornění se do incidentu přidají okamžitě po jeho vytvoření.

- Pokud se vygeneruje více než 150 výstrah, které je seskupí do jednoho incidentu, vygeneruje se nový incident se stejnými podrobnostmi incidentu jako původní a nadbytečná upozornění se seskupí do nového incidentu.

Nastavení automatizovaných odpovědí a vytvoření pravidla

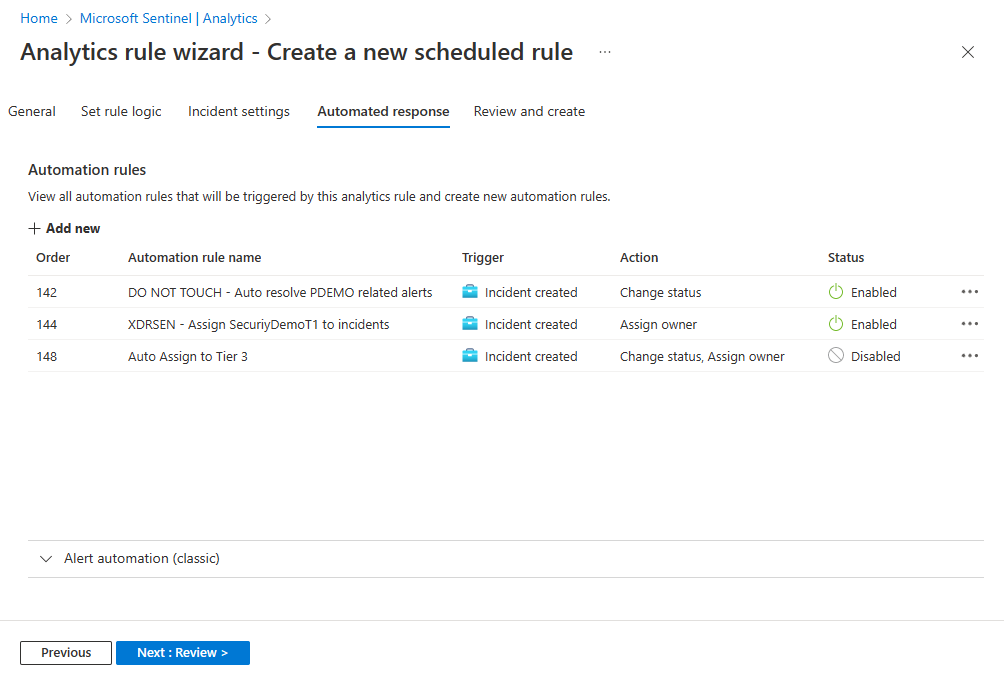

Na kartě Automatizované odpovědi můžete pomocí pravidel automatizace nastavit automatické odpovědi, které se mají vyskytnout v některém ze tří typů případů:

- Když toto analytické pravidlo vygeneruje upozornění.

- Když se vytvoří incident s upozorněními vygenerovanými tímto analytickým pravidlem.

- Když se incident aktualizuje s upozorněními vygenerovanými tímto analytickým pravidlem.

Mřížka zobrazená v rámci pravidel automatizace zobrazuje pravidla automatizace, která se na toto analytické pravidlo už vztahují (na základě toho splňují podmínky definované v těchto pravidlech). Kteroukoli z těchto možností můžete upravit tak, že vyberete tři tečky na konci každého řádku. Nebo můžete vytvořit nové pravidlo automatizace.

Pomocí pravidel automatizace můžete provádět základní třídění, přiřazení, pracovní postup a uzavření incidentů.

Automatizace složitějších úloh a vyvolání odpovědí ze vzdálených systémů za účelem nápravy hrozeb voláním playbooků z těchto pravidel automatizace. Můžete to udělat pro incidenty i pro jednotlivá upozornění.

V části Automatizace upozornění (Classic) v dolní části obrazovky uvidíte všechny playbooky, které jste nakonfigurovali tak, aby se spouštěly automaticky, když se výstraha vygeneruje pomocí staré metody.

- Od června 2023 už nemůžete do tohoto seznamu přidávat playbooky. Playbooky, které jsou zde uvedeny, budou nadále spuštěny, dokud nebude tato metoda zastaralá, a to od března 2026.

- Pokud tady stále máte nějaké playbooky, měli byste místo toho vytvořit pravidlo automatizace na základě triggeru vytvořeného upozornění a vyvolat playbook odsud. Až to uděláte, vyberte tři tečky na konci řádku playbooku uvedeného tady a vyberte Odebrat.

Výběrem možnosti Zkontrolovat a vytvořit zkontrolujte všechna nastavení nového analytického pravidla. Jakmile se zobrazí zpráva Ověření proběhlo úspěšně, vyberte Vytvořit.

Zobrazení pravidla a jeho výstupu

- Nově vytvořené vlastní pravidlo (typu Naplánovano) najdete v tabulce na kartě Aktivní pravidla na hlavní obrazovce Analýza. V tomto seznamu můžete každé pravidlo povolit, zakázat nebo odstranit.

- Pokud chcete zobrazit výsledky vytvářených analytických pravidel, přejděte na stránku Incidenty, kde můžete incidenty určit podle priorit, prošetřit je a napravit hrozby.

- Dotaz pravidla můžete aktualizovat tak, aby vyloučil falešně pozitivní výsledky.