Konfigurace ověřování

Ověřování je proces ověřování přihlašovacích údajů při přístupu k prostředkům v digitální infrastruktuře. Tím zajistíte, že můžete ověřit, že jednotlivec nebo služba, která chce získat přístup ke službě ve vašem prostředí, může prokázat, kdo je. Azure Synapse Analytics poskytuje několik různých metod ověřování.

Co je potřeba ověřit

Existuje celá řada scénářů, které znamenají, že ověřování musí proběhnout, aby bylo možné chránit data uložená ve vašich aktivech Azure Synapse Analytics.

Běžnou formou ověřování je, že jednotlivci, kteří chtějí získat přístup k datům ve službě. To se obvykle považuje za jednotlivce, který poskytuje uživatelské jméno a heslo pro ověření ve službě. Stává se to ale také sofistikovanější díky žádostem o ověření, které fungují v kombinaci se zásadami podmíněného přístupu, aby se proces ověřování dále zabezpečil dalšími kroky zabezpečení.

Čím je méně zřejmé, je skutečnost, že se služby musí ověřovat s jinými službami, aby mohly bezproblémově fungovat. Příkladem je použití Azure Synapse Sparku nebo bezserverového fondu SQL pro přístup k datům ve službě Azure Data Lake Store. Ověřovací mechanismus musí probíhat na pozadí, aby služba Azure Synapse Analytics získala přístup k datům v datovém jezeře ověřeným způsobem.

A konečně existují situace, kdy uživatelé a služby pracují současně. Tady máte kombinaci ověřování uživatelů i služeb, které probíhá pod kapotou, aby se zajistilo, že uživatel bez problémů získává přístup k datům. Příkladem je použití Power BI k zobrazení sestav na řídicím panelu, který je obsluhován vyhrazeným fondem SQL. Tady máte několik úrovní ověřování, které je potřeba spravovat.

Typy zabezpečení

Níže jsou uvedené typy ověřování, o které byste měli vědět při práci s Azure Synapse Analytics.

Microsoft Entra ID

Microsoft Entra ID je adresářová služba, která umožňuje centrálně udržovat objekty, které je možné zabezpečit. Objekty mohou zahrnovat uživatelské účty a účty počítačů. Zaměstnanec organizace bude mít obvykle uživatelský účet, který je představuje v tenantovi Microsoft Entra, a pak použije uživatelský účet s heslem k ověření v jiných prostředcích uložených v adresáři pomocí procesu označovaného jako jednotné přihlašování.

Síla Microsoft Entra ID je, že se musí přihlásit pouze jednou a Microsoft Entra ID bude spravovat přístup k jiným prostředkům na základě informací uložených v něm pomocí předávacího ověřování. Pokud je uživatel a instance Azure Synapse Analytics součástí stejného ID Microsoft Entra, je možné, aby uživatel přistupoval ke službě Azure Synapse Analytics bez zjevného přihlášení. Pokud je tento proces správně spravovaný, je tento proces bezproblémový, protože správce by dal uživateli autorizaci pro přístup k vyhrazenému fondu SQL Azure Synapse Analytics jako příklad.

V této situaci je normální, aby správce Azure vytvořil uživatelské účty a přiřadil je příslušným rolím a skupinám v Microsoft Entra ID. Datoví technici pak přidá uživatele nebo skupinu, do které uživatel patří pro přístup k vyhrazenému fondu SQL.

Spravované identity

Spravovaná identita pro prostředky Azure je funkcí ID Microsoft Entra. Tato funkce poskytuje službám Azure automaticky spravovanou identitu v Microsoft Entra ID. Funkci Spravované identity můžete použít k ověření ve všech službách, které podporují ověřování Microsoft Entra.

Spravované identity pro prostředky Azure jsou novým názvem služby, která se dříve označuje jako identita spravované služby (MSI). Při vytvoření pracovního prostoru Azure Synapse se pro pracovní prostor vytvoří spravovaná identita přiřazená systémem.

Azure Synapse také používá spravovanou identitu k integraci kanálů. Životní cyklus spravované identity je přímo svázaný s pracovním prostorem Azure Synapse. Pokud odstraníte pracovní prostor Azure Synapse, spravovaná identita se také vyčistí.

Spravovaná identita pracovního prostoru potřebuje oprávnění k provádění operací v kanálech. K vyhledání spravované identity při udělování oprávnění můžete použít ID objektu nebo název pracovního prostoru Azure Synapse.

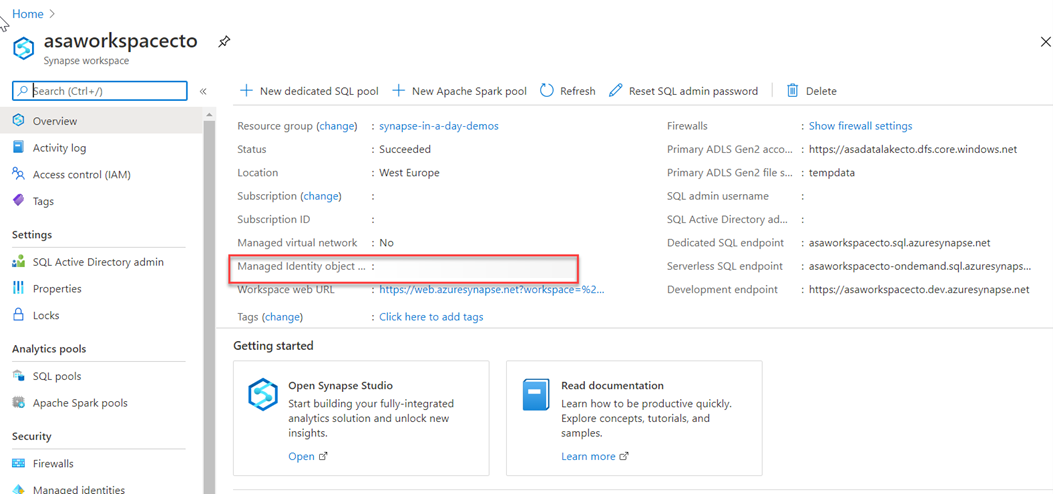

Spravovanou identitu můžete načíst na webu Azure Portal. Otevřete pracovní prostor Azure Synapse na webu Azure Portal a v levém navigačním panelu vyberte Přehled . ID objektu spravované identity se zobrazí na hlavní obrazovce.

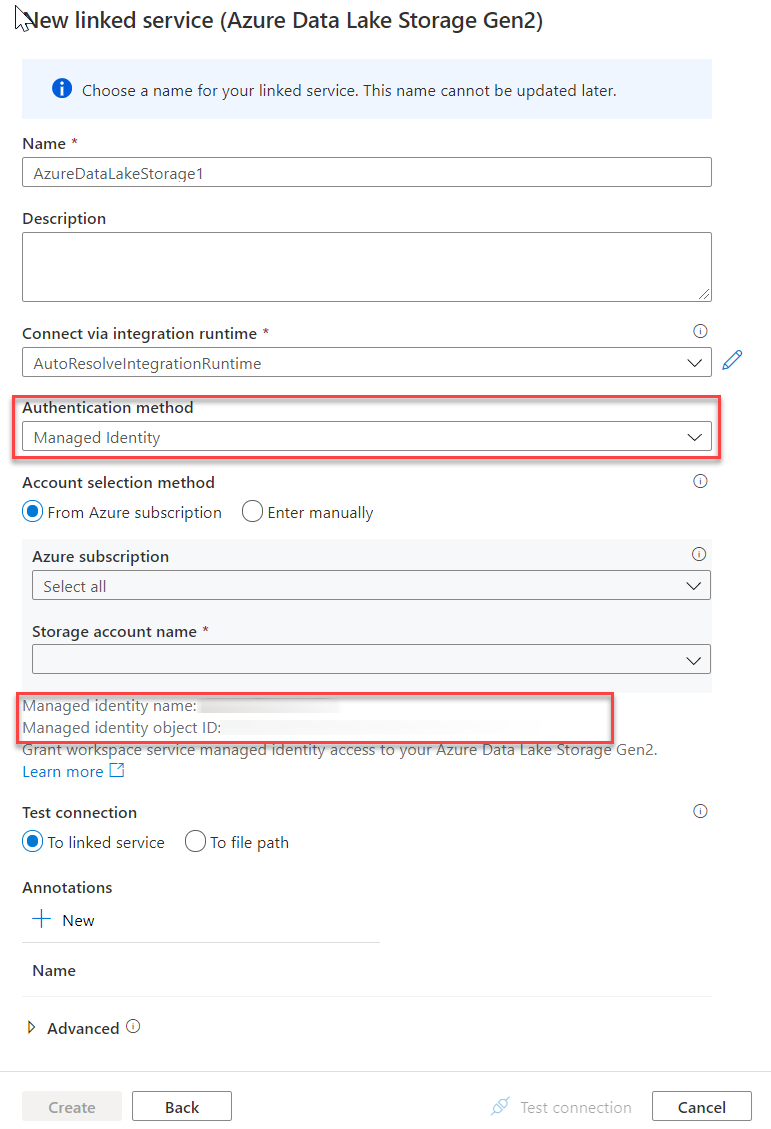

Informace o spravované identitě se také zobrazí při vytváření propojené služby, která podporuje ověřování spravovaných identit ze sady Azure Synapse Studio.

Spusťte Azure Synapse Studio a v levém navigačním panelu vyberte kartu Spravovat . Pak vyberte Propojené služby a zvolte možnost + Nový a vytvořte novou propojenou službu.

V okně Nová propojená služba zadejte Azure Data Lake Storage Gen2. V následujícím seznamu vyberte typ prostředku Azure Data Lake Storage Gen2 a zvolte Pokračovat.

V dalším okně zvolte Metodu spravované identity pro ověřování. Uvidíte název a ID objektu spravované identity.

Ověřování SQL

Pro uživatelské účty, které nejsou součástí ID Microsoft Entra, bude použití ověřování SQL alternativou. V tomto případě se uživatel vytvoří v instanci vyhrazeného fondu SQL. Pokud daný uživatel vyžaduje přístup správce, podrobnosti o uživateli se uchovávají v hlavní databázi. Pokud se nevyžaduje přístup správce, můžete vytvořit uživatele v konkrétní databázi. Uživatel se pak připojí přímo k vyhrazenému fondu SQL Azure Synapse Analytics, kde se zobrazí výzva k použití uživatelského jména a hesla pro přístup ke službě.

Tento přístup je obvykle užitečný pro externí uživatele, kteří potřebují přístup k datům, nebo pokud používáte aplikace třetích stran nebo starší verze ve vyhrazeném fondu SQL služby Azure Synapse Analytics.

Vícefaktorové ověřování

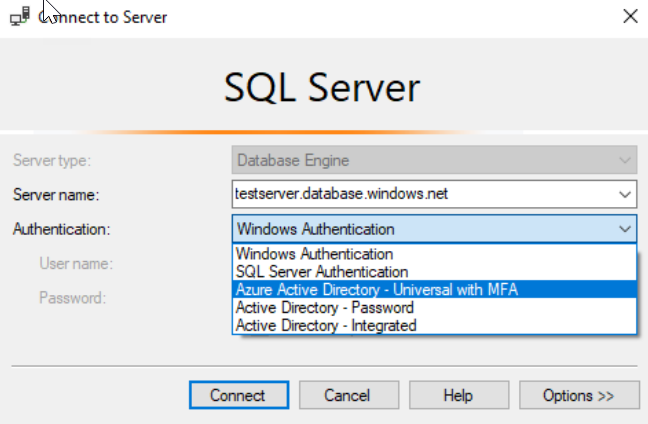

Synapse SQL podporuje připojení z aplikace SQL Server Management Studio (SSMS) pomocí univerzálního ověřování služby Active Directory.

To vám umožní pracovat v prostředích, která používají zásady podmíněného přístupu, které vynucují vícefaktorové ověřování jako součást zásad.

Klávesy

Pokud nemůžete použít spravovanou identitu pro přístup k prostředkům, jako je Azure Data Lake, můžete použít klíče účtu úložiště a sdílené přístupové podpisy.

S klíčem účtu úložiště. Azure vytvoří dva z těchto klíčů (primární a sekundární) pro každý vámi vytvořený účet úložiště. Tyto klíče poskytují přístup ke všemu v účtu. Klíče účtu úložiště najdete v zobrazení účtu úložiště na webu Azure Portal. Stačí vybrat Nastavení a potom kliknout na Přístupové klíče.

Osvědčeným postupem je, že byste neměli sdílet klíče účtu úložiště a ke správě a zabezpečení klíčů můžete použít Azure Key Vault.

Azure Key Vault je úložiště tajných kódů a také centralizovaná cloudová služba určená k ukládání tajných kódů aplikací, to znamená konfiguračních hodnot, jako jsou hesla a připojovací řetězce, které musí za každou zůstat v bezpečí. Key Vault pomáhá při řízení tajných kódů aplikací tím, že je uchovává na jednom centrálním místě a umožňuje bezpečný přístup, řízení oprávnění a protokolování přístupu.

Hlavní výhody používání služby Key Vault:

- Citlivé informace jsou oddělené od další konfigurace a kódu, což snižuje riziko náhodného úniku informací

- Omezený přístup k tajným kódům pomocí zásad přístupu, které jsou přizpůsobené potřebám aplikací a jednotlivců

- Centralizované úložiště tajných kódů, které umožňuje, aby se požadované změny prováděly jen na jednom místě

- Protokolování a monitorování přístupu, díky kterému snadno zjistíte, jak a kdy někdo zkoušel k tajným kódům získat přístup

Tajné kódy jsou uložené v jednotlivých trezorech, což jsou prostředky Azure používané k seskupování tajných kódů. Přístup k tajným kódům a správa trezorů se provádí prostřednictvím rozhraní REST API, což je podporováno všemi nástroji Azure pro správu i klientskými knihovnami, které jsou dostupné pro mnoho oblíbených jazyků. Každý trezor má jedinečnou adresu URL, na které je rozhraní API hostované.

Sdílené přístupové podpisy

Pokud externí aplikace třetí strany potřebuje přístup k vašim datům, budete muset zabezpečit jejich připojení bez použití klíčů účtu úložiště. Pro nedůvěryhodné klienty použijte sdílený přístupový podpis (SAS). Sdílený přístupový podpis je řetězec obsahující token zabezpečení, který je možné připojit k identifikátoru URI. Pomocí sdíleného přístupového podpisu můžete delegovat přístup k objektům úložiště a zadat omezení, jako jsou třeba oprávnění a časový rozsah přístupu. Zákazníkovi můžete udělit token sdíleného přístupového podpisu.

Typy sdílených přístupových podpisů

Pokud chcete povolit přístup k určitým prostředkům v účtu úložiště, můžete použít sdílené přístupové podpisy na úrovni služby. Tento typ sdíleného přístupového podpisu můžete použít například k tomu, abyste aplikaci povolili načtení seznamu souborů v systému souborů nebo stažení souboru.

Pokud chcete povolit přístup k něčemu, co může povolit sdílený přístupový podpis na úrovni služby, a navíc k dalším prostředkům a možnostem, použijte sdílené přístupové podpisy na úrovni účtu. Sdílený přístupový podpis na úrovni účtu můžete použít například k povolení možnosti vytvářet systémy souborů.