Zvažte ověřování.

Ve výchozím nastavení je přístup k prostředkům služeb Azure AI omezený pomocí klíčů předplatného. Správa přístupu k těmto klíčům je primárním aspektem zabezpečení.

Znova vygenerovat klíče

Klíče byste měli pravidelně vygenerovat, abyste ochránili před rizikem sdílení klíčů s neoprávněnými uživateli nebo k němu přistupovali. Klíče můžete znovu vygenerovat pomocí webu Azure Portal nebo pomocí příkazu rozhraní příkazového az cognitiveservices account keys regenerate řádku Azure (CLI).

Každá služba AI je poskytována se dvěma klíči, což vám umožní znovu vygenerovat klíče bez přerušení služby. Chcete-li toho dosáhnout:

- Pokud v produkčním prostředí používáte oba klíče, změňte kód tak, aby se používal jenom jeden klíč. Nakonfigurujte například všechny produkční aplikace tak, aby používaly klíč 1.

- Znovu vygenerujte klíč 2.

- Přepněte všechny produkční aplikace tak, aby používaly nově znovu vygenerovaný klíč 2.

- Znovu vygenerovat klíč 1

- Nakonec aktualizujte produkční kód tak, aby používal nový klíč 1.

Pokud například chcete znovu vygenerovat klíče na webu Azure Portal, můžete udělat toto:

- Na webu Azure Portal přejděte do podokna Klíče a koncový bod vašeho prostředku.

- Potom vyberte Znovu vygenerovat klíč1 nebo vyberte Znovu vygenerovat klíč 2 v závislosti na tom, který klíč chcete vygenerovat v době opětovného vygenerování.

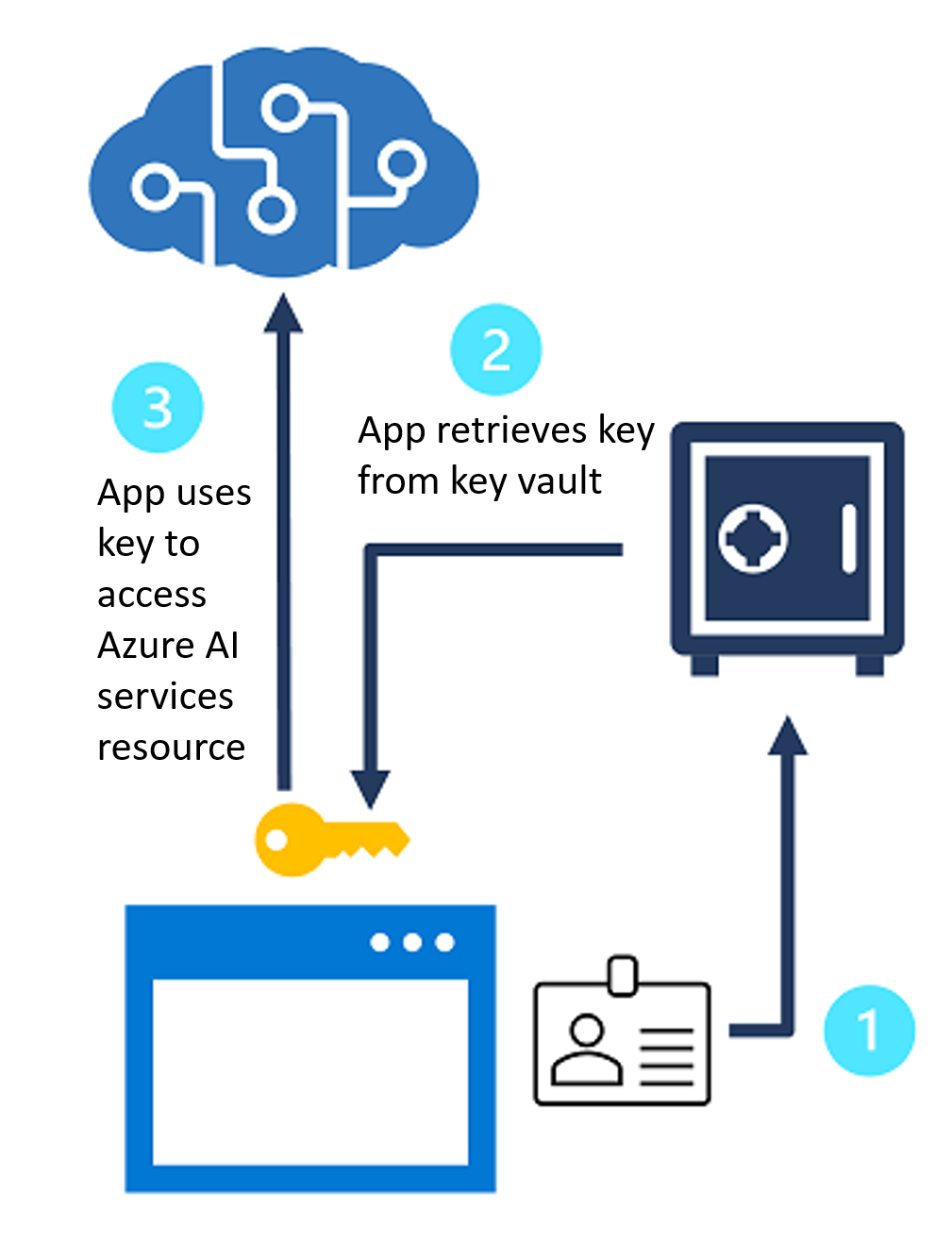

Ochrana klíčů pomocí služby Azure Key Vault

Azure Key Vault je služba Azure, ve které můžete bezpečně ukládat tajné kódy (například hesla a klíče). Přístup k trezoru klíčů se uděluje objektům zabezpečení, které si můžete představit o identitách uživatelů, které se ověřují pomocí Microsoft Entra ID. Správa istrátory můžou aplikaci přiřadit objekt zabezpečení (v takovém případě se označuje jako instanční objekt) k definování spravované identity pro aplikaci. Aplikace pak může tuto identitu použít pro přístup k trezoru klíčů a načíst tajný kód, ke kterému má přístup. Řízení přístupu k tajnému kódu tímto způsobem minimalizuje riziko ohrožení tím, že je pevně zakódováno v aplikaci nebo uloženo v konfiguračním souboru.

Klíče předplatného pro prostředek služby AI můžete uložit ve službě Azure Key Vault a přiřadit spravovanou identitu klientským aplikacím, které potřebují službu používat. Aplikace pak můžou klíč načíst podle potřeby z trezoru klíčů, aniž by ho mohly vystavit neoprávněným uživatelům.

Ověřování na základě tokenů

Při použití rozhraní REST některé služby AI podporují (nebo dokonce vyžadují) ověřování založené na tokenech. V těchto případech se klíč předplatného zobrazí v počáteční žádosti o získání ověřovacího tokenu, který má platnou dobu 10 minut. Následné požadavky musí předložit token, aby bylo možné ověřit, že volající byl ověřen.

Tip

Při použití sady SDK jsou volání k získání a prezentování tokenu zpracována za vás sadou SDK.

Ověřování Microsoft Entra ID

Služby Azure AI podporují ověřování Microsoft Entra ID, které umožňuje udělit přístup ke konkrétním instančním objektům nebo spravovaným identitám pro aplikace a služby spuštěné v Azure.

Poznámka:

Další informace o možnostech ověřování pro služby AI najdete v dokumentaci ke službám AI.

Existují různé způsoby ověřování ve službách Azure AI pomocí ID Microsoft Entra, mezi které patří:

Ověřování pomocí instančních objektů

Celkový proces ověřování ve službách Azure AI pomocí instančních objektů je následující:

Vytvoření vlastní subdomény

Vlastní subdoménu můžete vytvořit různými způsoby, včetně webu Azure Portal, Azure CLI nebo PowerShellu.

Můžete například vytvořit subdoménu pomocí PowerShellu v Azure Cloud Shellu. Uděláte to tak, že pomocí následujícího příkazu vyberete své předplatné:

Set-AzContext -SubscriptionName <Your-Subscription-Name>

Potom vytvoříte prostředek služeb Azure AI určující vlastní subdoménu spuštěním následujícího příkazu:

$account = New-AzCognitiveServicesAccount -ResourceGroupName <your-resource-group-name> -name <your-account-name> -Type <your-account-type> -SkuName <your-sku-type> -Location <your-region> -CustomSubdomainName <your-unique-subdomain-name>

Po vytvoření se název subdomény vrátí v odpovědi.

Přiřazení role instančnímu objektu

Vytvořili jste prostředek Azure AI, který je propojený s vlastní subdoménou. Dále přiřadíte roli instančnímu objektu.

Abyste mohli začít, budete muset zaregistrovat aplikaci. Provedete to spuštěním následujícího příkazu:

$SecureStringPassword = ConvertTo-SecureString -String <your-password> -AsPlainText -Force

$app = New-AzureADApplication -DisplayName <your-app-display-name> -IdentifierUris <your-app-uris> -PasswordCredentials $SecureStringPassword

Tím se vytvoří prostředek aplikace.

Pak pomocí příkazu New-AzADServicePrincipal vytvořte instanční objekt a zadejte ID vaší aplikace:

New-AzADServicePrincipal -ApplicationId <app-id>

Nakonec k instančnímu objektu přiřadíte roli Uživatelé služeb Cognitive Services spuštěním následujícího příkazu:

New-AzRoleAssignment -ObjectId <your-service-principal-object-id> -Scope <account-id> -RoleDefinitionName "Cognitive Services User"

Ověřování pomocí spravovaných identit

Spravované identity mají dva typy:

- Spravovaná identita přiřazená systémem: Spravovaná identita se vytvoří a propojila s konkrétním prostředkem, jako je virtuální počítač, který potřebuje přístup ke službám Azure AI. Po odstranění prostředku se identita odstraní také.

- Spravovaná identita přiřazená uživatelem: Spravovaná identita je vytvořená tak, aby ji bylo možné používat více prostředků, a ne jejich svázání s jednou identitou. Existuje nezávisle na jednom prostředku.

Každý typ spravované identity můžete k prostředku přiřadit buď během vytváření prostředku, nebo po jeho vytvoření.

Předpokládejme například, že máte virtuální počítač v Azure, který chcete použít pro každodenní přístup ke službám Azure AI. Pokud chcete pro tento virtuální počítač povolit identitu přiřazenou systémem, nejprve se ujistěte, že váš účet Azure má roli Přispěvatel virtuálních počítačů. Pak můžete spustit následující příkaz pomocí Azure CLI v terminálu Azure Cloud Shellu:

az vm identity assign -g <my-resource-group> -n <my-vm>

Pak můžete na webu Azure Portal udělit přístup ke službám Azure AI pomocí následujícího:

Přejděte k prostředku služeb Azure AI, u kterého chcete udělit přístup spravované identity virtuálního počítače.

Na panelu přehledu vyberte Řízení přístupu (IAM).

Vyberte Přidat a pak vyberte Přidat přiřazení role.

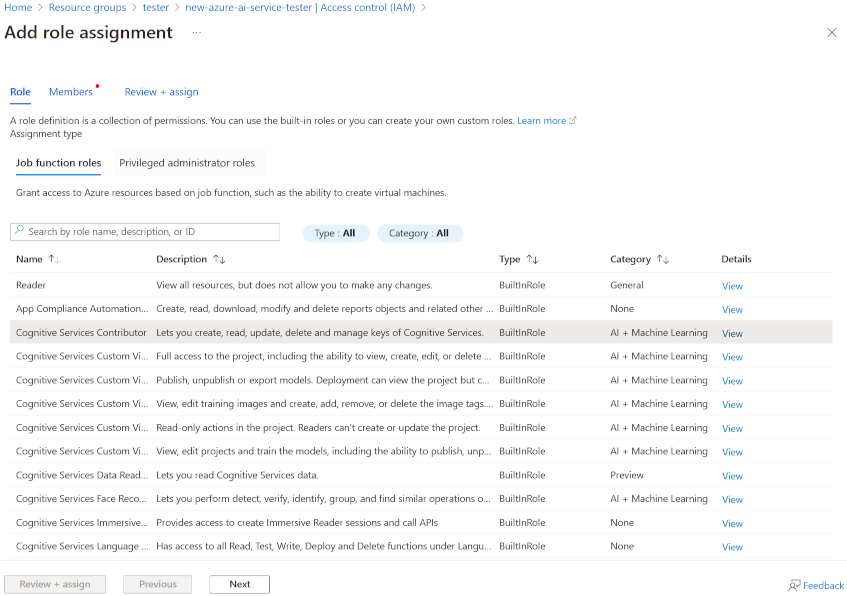

Na kartě Role vyberte Přispěvatel služeb Cognitive Services.

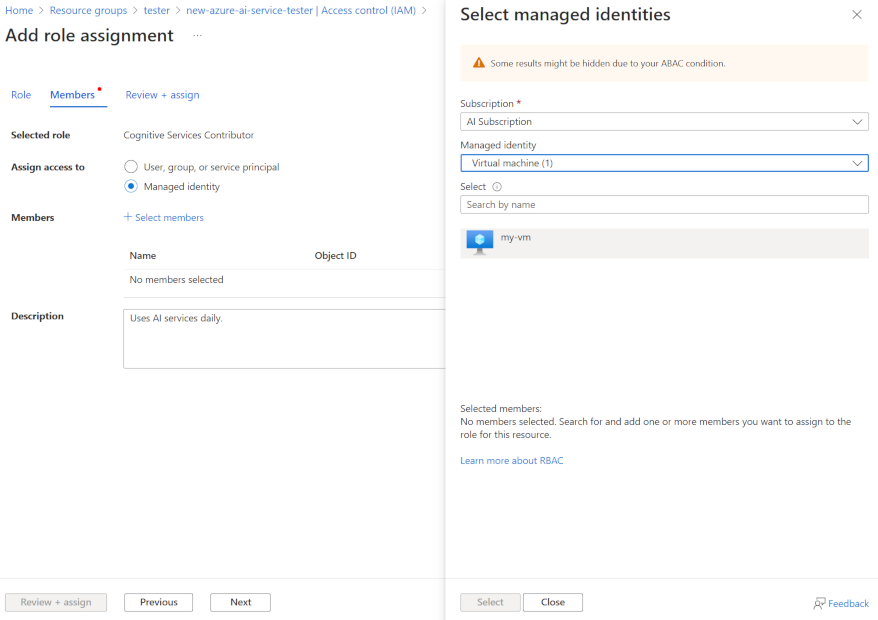

Na kartě Členové v části Přiřadit přístup vyberte Spravovaná identita. Pak vyberte + Vybrat členy.

Ujistěte se, že je vaše předplatné vybrané v rozevíracím seznamu Předplatné. A jako spravovanou identitu vyberte Virtuální počítač.

V seznamu vyberte svůj virtuální počítač a vyberte Vybrat.

Nakonec vyberte Zkontrolovat a přiřadit k revizi a pak znovu zkontrolovat a přiřadit k dokončení.

Poznámka:

Další podrobnosti o konfiguraci spravovaných identit včetně identit spravovaných uživatelem najdete v tématu Konfigurace spravovaných identit pro prostředek Azure na virtuálním počítači Azure pomocí Azure CLI.