Cvičení – směrování síťového provozu přes Azure Firewall

V předchozím cvičení jste nasadili službu Azure Firewall. Teď potřebujete směrovat veškerý síťový provoz přes bránu firewall a filtrovat provoz pomocí pravidel brány firewall. Až budete hotovi, Azure Firewall bude chránit odchozí síťový provoz pro Azure Virtual Desktop.

Směrování veškerého provozu přes bránu firewall

U podsítě, která fond hostitelů používá, nakonfigurujte odchozí výchozí trasu, která prochází bránou firewall. Provedete následující tři kroky:

- Vytvořte směrovací tabulku ve stejné skupině prostředků jako virtuální počítače fondu hostitelů a bránu firewall.

- Přidružte směrovací tabulku k podsíti, kterou používají virtuální počítače fondu hostitelů.

- V směrovací tabulce přidejte trasu do brány firewall.

Po dokončení těchto kroků se veškerý provoz přesměruje do služby Azure Firewall.

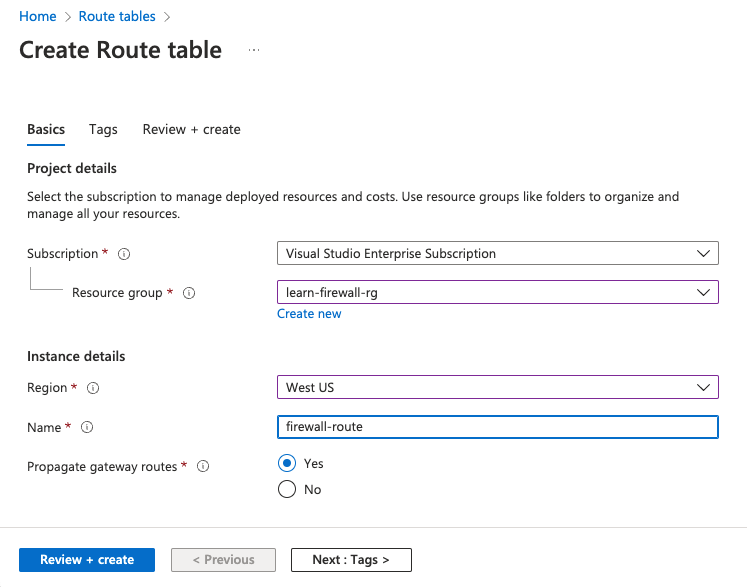

Vytvoření směrovací tabulky

Nejprve vytvoříte směrovací tabulku s názvem firewall-route.

Na webu Azure Portal vyhledejte a vyberte Směrovací tabulky.

Vyberte + Vytvořit.

Použijte následující hodnoty:

Pole Hodnota Předplatné Vaše předplatné Skupina prostředků learn-firewall-rg Oblast Vyberte stejné umístění, které jste použili dříve. Název trasa brány firewall

Vyberte Zkontrolovat a vytvořit>Vytvořit.

Po dokončení nasazení vyberte Přejít k prostředku.

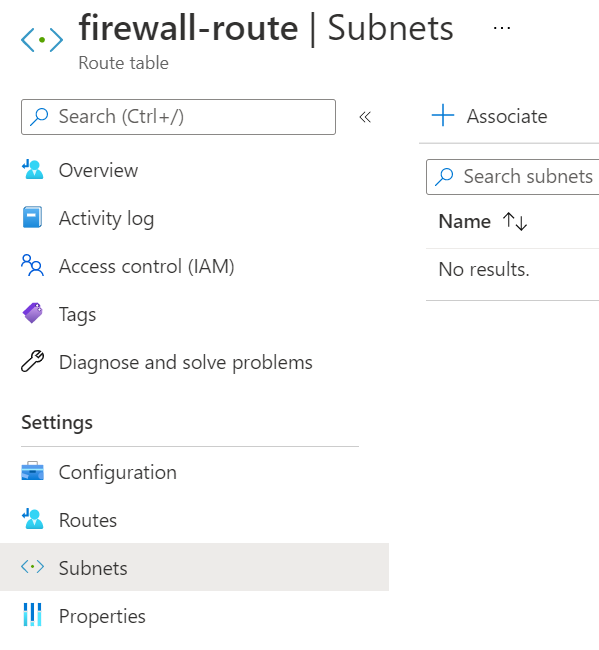

Přidružení směrovací tabulky k podsíti úlohy

Teď přidružíte trasu brány firewall k podsíti fondu hostitelů.

Na trase brány firewall v části Nastavení vyberte Podsítě.

Vyberte + Přidružit.

Vyberte následující hodnoty:

Pole Hodnota Virtuální síť hostVNet Podsíť hostSubnet Vyberte OK a počkejte, až se přidružení přidá.

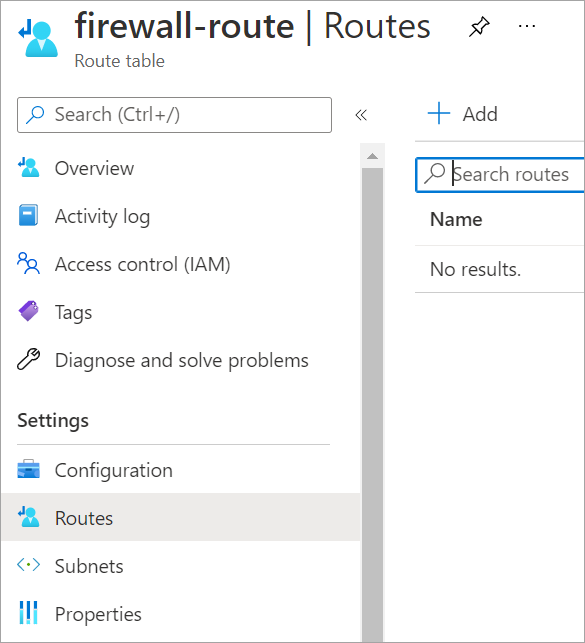

Přidání trasy do směrovací tabulky

Posledním krokem je přidání trasy do služby Azure Firewall v směrovací tabulce. Po dokončení tohoto kroku se veškerý síťový provoz ve virtuální síti fondu hostitelů bude směrovat přes bránu Azure Firewall.

V části Nastavení vyberte Trasy.

Vyberte + Přidat.

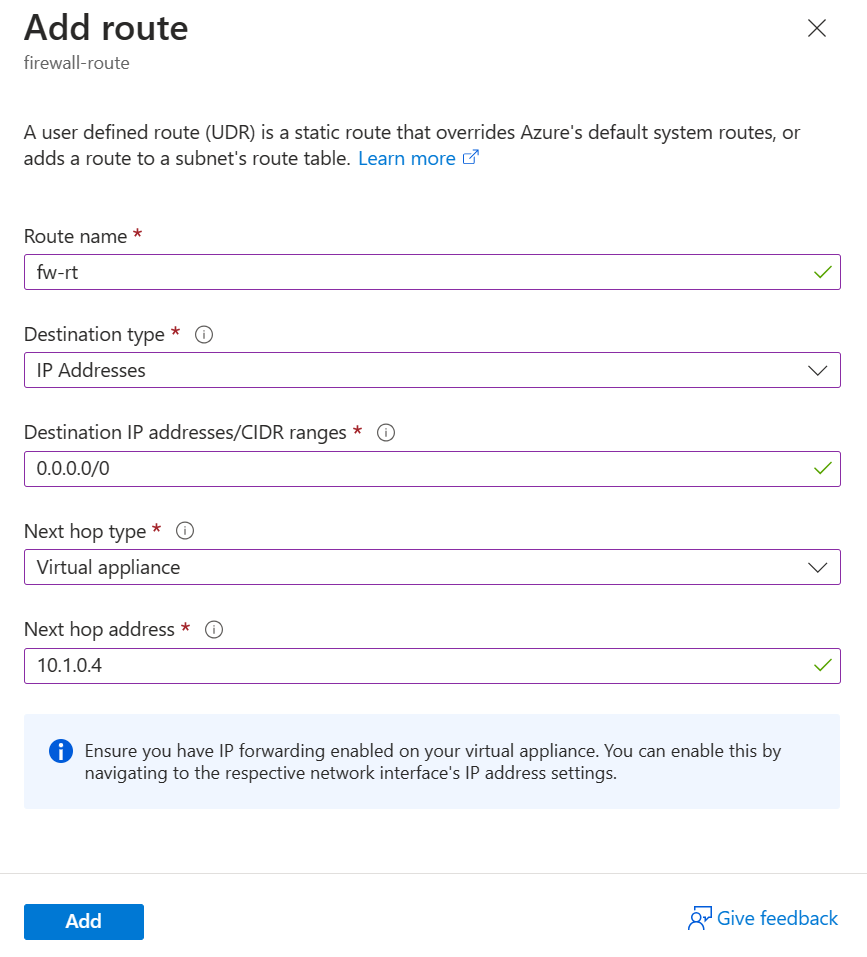

Zadejte následující hodnoty:

Pole Hodnota Název trasy fw-rt Typ cíle IP adresy Cílové IP adresy nebo rozsahy CIDR 0.0.0.0/0 Typ dalšího směrování Virtuální zařízení Adresa dalšího segmentu Vložte privátní IP adresu brány firewall z předchozí lekce cvičení. Najdete ji na stránce Brány firewall, která je uvedená jako privátní IP adresa brány firewall.

Vyberte Přidat.

Vytvoření kolekce pravidel aplikace

Brána firewall ve výchozím nastavení odepře přístup ke všemu, takže potřebujete nakonfigurovat podmínky, za kterých je provoz přes bránu firewall povolený.

Vytvořte kolekci pravidel aplikace s pravidly, která umožní službě Azure Virtual Desktop přístup k několika plně kvalifikovaným názvům domén (FQDN).

Na webu Azure Portal vyhledejte a vyberte brány firewall.

Vyberte bránu firewall learn-fw .

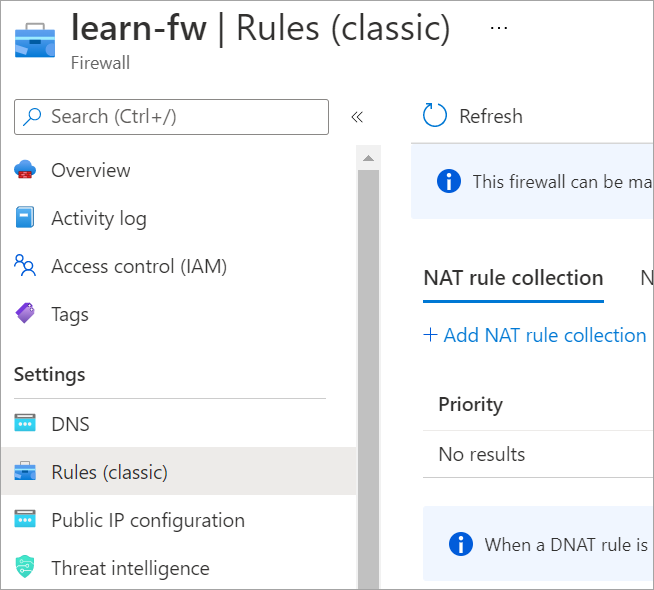

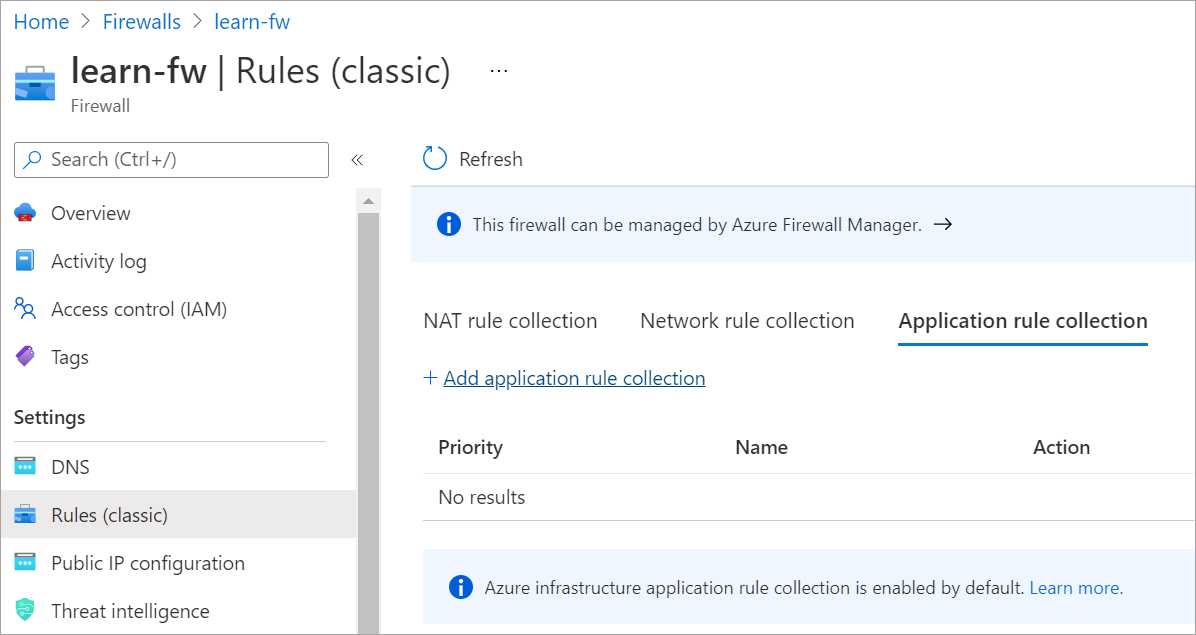

V části Nastavení vyberte Pravidla (klasická verze).

Vyberte kartu Kolekce pravidel aplikace a vyberte Přidat kolekci pravidel aplikace.

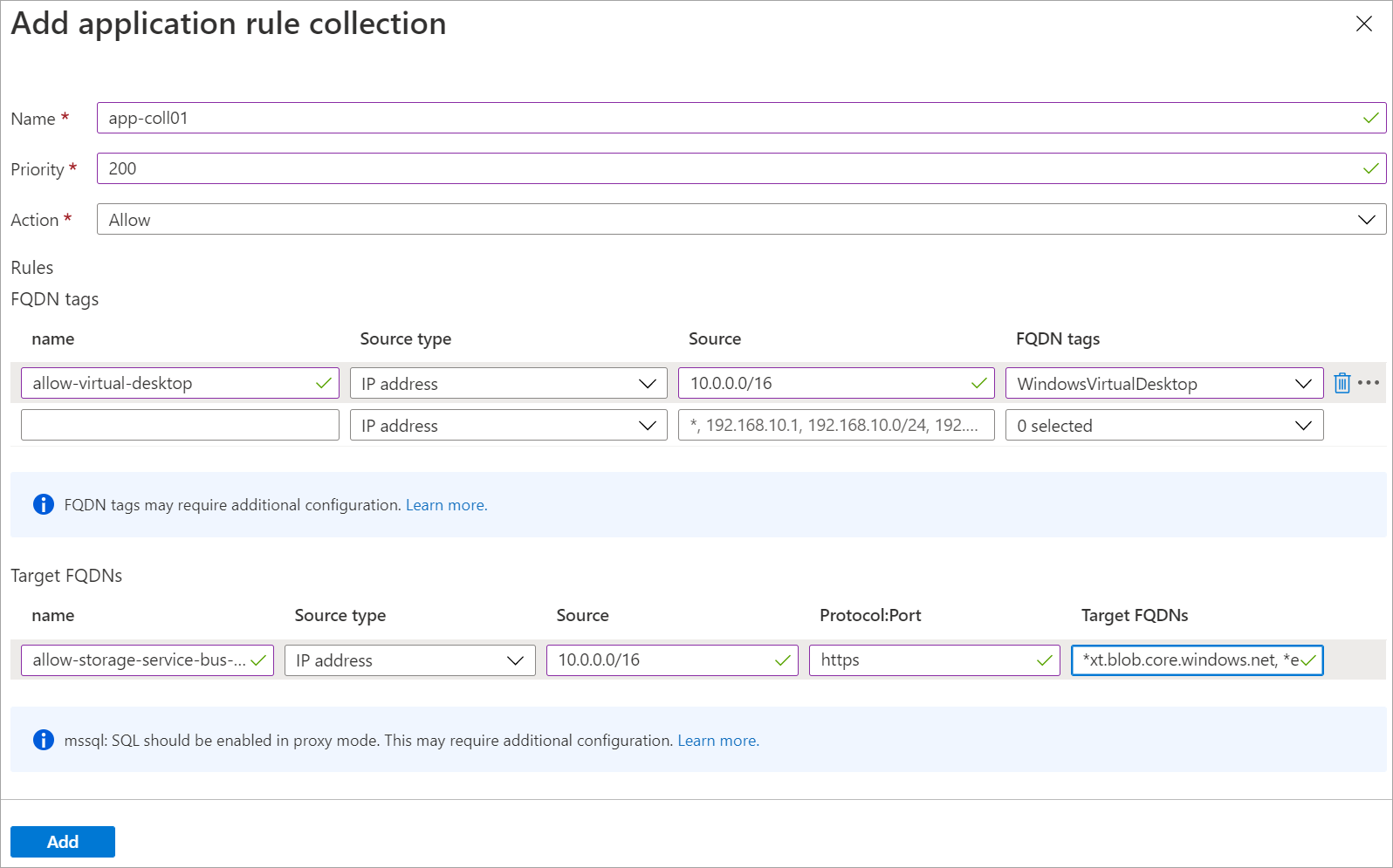

Zadejte následující údaje:

Pole Hodnota Name app-coll01 Priorita 200 Akce Povolit V části Pravidla zadejte v části Značky plně kvalifikovaných názvů domén následující informace:

Pole Hodnota Name allow-virtual-desktop Source type IP adresa Source Adresní prostor pro síť hostVNet, například 10.0.0.0/16 Značky plně kvalifikovaných názvů domén Windows Virtual Desktop V části Pravidla v části Cílové plně kvalifikované názvy domén zadejte následující informace:

Pole Hodnota Name allow-storage-service-bus-accounts Source type IP adresa Source Adresní prostor pro síť hostVNet, například 10.0.0.0/16 Protokol:port HTTPS Cílové plně kvalifikované názvy domén *xt.blob.core.windows.net, ,*eh.servicebus.windows.net*xt.table.core.windows.netAž budete hotovi, bude formulář vypadat jako na následujícím obrázku:

Vyberte Přidat.

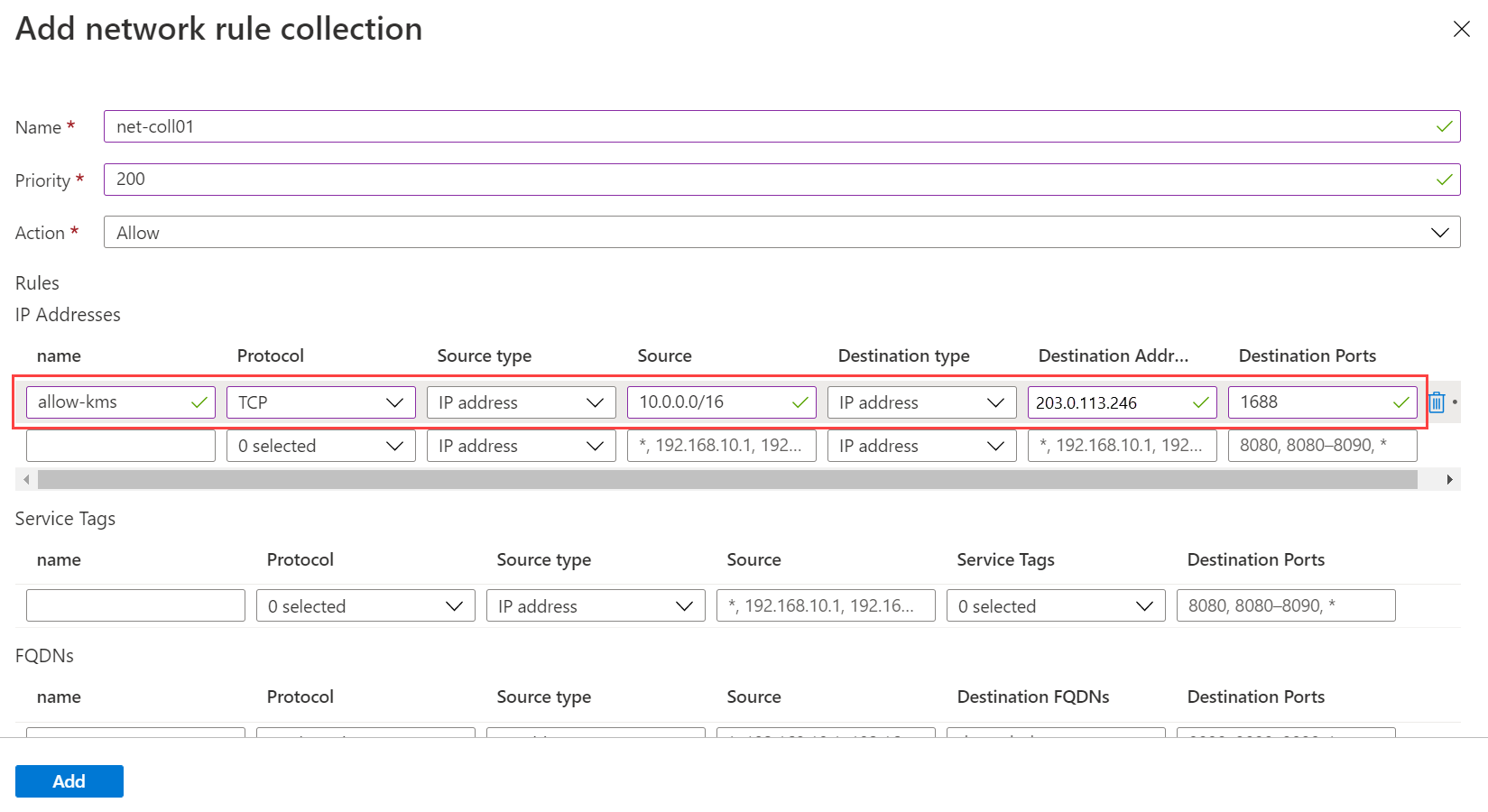

Vytvoření kolekce pravidel sítě

Řekněme, že náš scénář používá službu Microsoft Entra Domain Services (Microsoft Entra Domain Services), takže nemusíte vytvářet síťové pravidlo pro povolení DNS. Musíte ale vytvořit pravidlo, které povolí provoz z virtuálních počítačů Azure Virtual Desktopu do aktivační služby Windows. Pro naše pravidlo sítě, které povoluje Služba správy klíčů (Služba správy klíčů), použijte cílovou IP adresu serveru Služba správy klíčů pro globální cloud Azure.

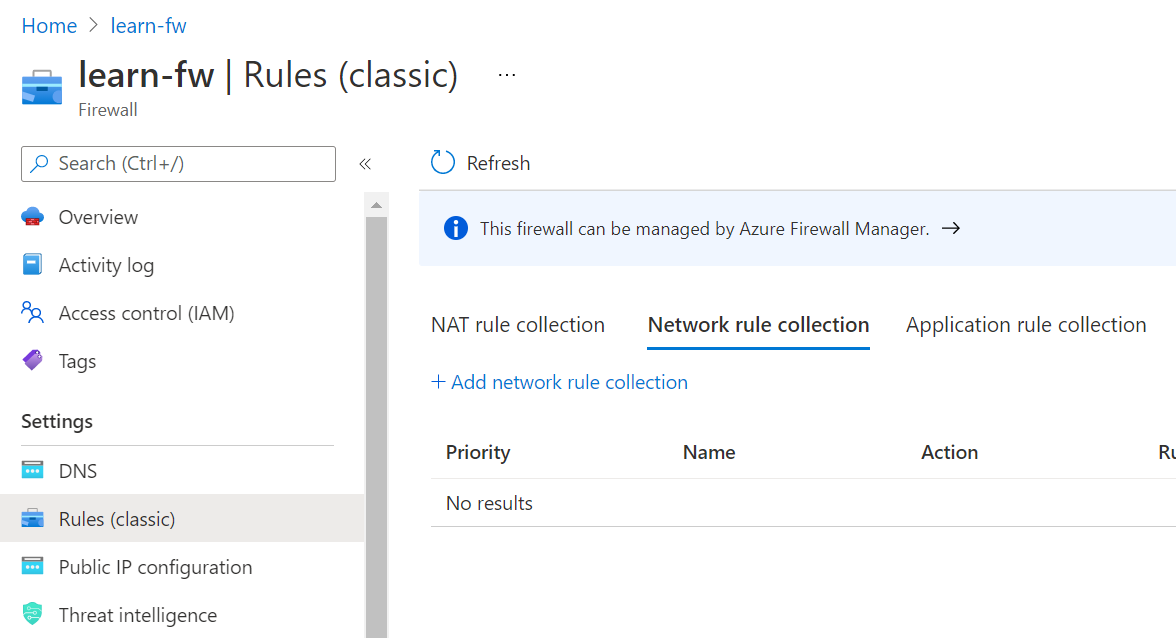

V části learn-fw>Rules (Classic) vyberte kolekci pravidel sítě.

Vyberte kartu Kolekce pravidel sítě a pak vyberte Přidat kolekci pravidel sítě.

Zadejte následující údaje:

Pole Hodnota Name net-coll01 Priorita 200 Akce Povolit V části Pravidla v části IP adresy zadejte následující informace:

Pole Hodnota Name allow-kms Protokol TCP Source type IP adresa Source Adresní prostor pro síť hostVNet, například 10.0.0.0/16 Typ cíle IP adresa Cílová adresa 23.102.135.246 Cílové porty 1688 Až budete hotovi, bude formulář vypadat jako na následujícím obrázku:

Vyberte Přidat.

Kontrola práce

V tomto okamžiku jste směrovali veškerý síťový provoz pro Azure Virtual Desktop přes bránu firewall. Pojďme se ujistit, že brána firewall funguje podle očekávání. Odchozí síťový provoz z fondu hostitelů by měl filtrovat přes bránu firewall do služby Azure Virtual Desktop. Můžete ověřit, že brána firewall povoluje provoz do služby kontrolou stavu komponent služby.

V Azure Cloud Shellu spusťte následující příkaz:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlMěli byste získat něco jako následující výsledky, kde jsou všechny tři služby součástí uvedené jako v pořádku:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Pokud jedna nebo více komponent není v pořádku, brána firewall nefunguje podle očekávání.