Povolení odchozího síťového přístupu pro Azure Virtual Desktop

Když plánujete nasazení služby Azure Firewall pro ochranu úloh, jako je Azure Virtual Desktop, potřebujete vědět, jaká pravidla se mají nasadit, aby umožňovala příslušný síťový provoz.

Z příkladu účetní firmy si vzpomeňte, že ve svém prostředí Azure Virtual Desktopu nemůžete mít žádný neautorizovaný síťový provoz. Chcete omezit odchozí síťový provoz pro Azure Virtual Desktop pomocí služby Azure Firewall.

Aby služba Azure Virtual Desktop fungovala, fond hostitelů potřebuje odchozí internetový přístup ke službě Azure Virtual Desktop. Fond hostování může také potřebovat odchozí přístup na internet pro vaše uživatele.

Vytvořte pravidla brány firewall

Pokud chcete povolit odpovídající síťový provoz pro Azure Virtual Desktop, budete muset vytvořit pravidla aplikační a síťové brány firewall. Potřebujete povolit odchozí síťový přístup fondu hostitelů ke službě Azure Virtual Desktop a podpůrným službám. V závislosti na potřebách vaší organizace můžete chtít povolit zabezpečený odchozí internetový přístup pro koncové uživatele.

Konfigurace pravidel aplikace

Pokud chcete fondu hostitelů povolit odchozí síťový přístup ke službě Azure Virtual Desktop, vytvořte kolekci pravidel aplikace s následujícími dvěma pravidly:

| Pravidlo | Popis |

|---|---|

| Povolit Azure Virtual Desktop | Pomocí značky plně kvalifikovaného názvu domény WindowsVirtualDesktop povolte provoz z virtuální sítě fondu hostitelů. |

| Povolení účtů služby Storage a Service Bus | Pomocí cílových plně kvalifikovaných názvů domén můžete povolit přístup z virtuální sítě fondu hostitelů k sadě účtů úložiště a služby Service Bus používaných fondem hostitelů. K povolení požadovaného přístupu použijte buď zástupné znaky v plně kvalifikovaných názvech domén, nebo, chcete-li být přísnější, přidejte přesné plně kvalifikované názvy domén. |

Následující tabulka uvádí možnosti cíle, které můžete použít k vytvoření pravidla, které umožňuje účty úložiště a služby Service Bus:

| Možnosti | Plně kvalifikované názvy domén - FQDN, které se mají použít |

|---|---|

| FQDN se zástupným znakem |

*xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Specifické plně kvalifikované názvy domén | Pomocí následujícího dotazu Log Analytics v protokolech služby Azure Monitor zobrazíte seznam přesně požadovaných plně kvalifikovaných názvů domén používaných fondem hostitelů. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

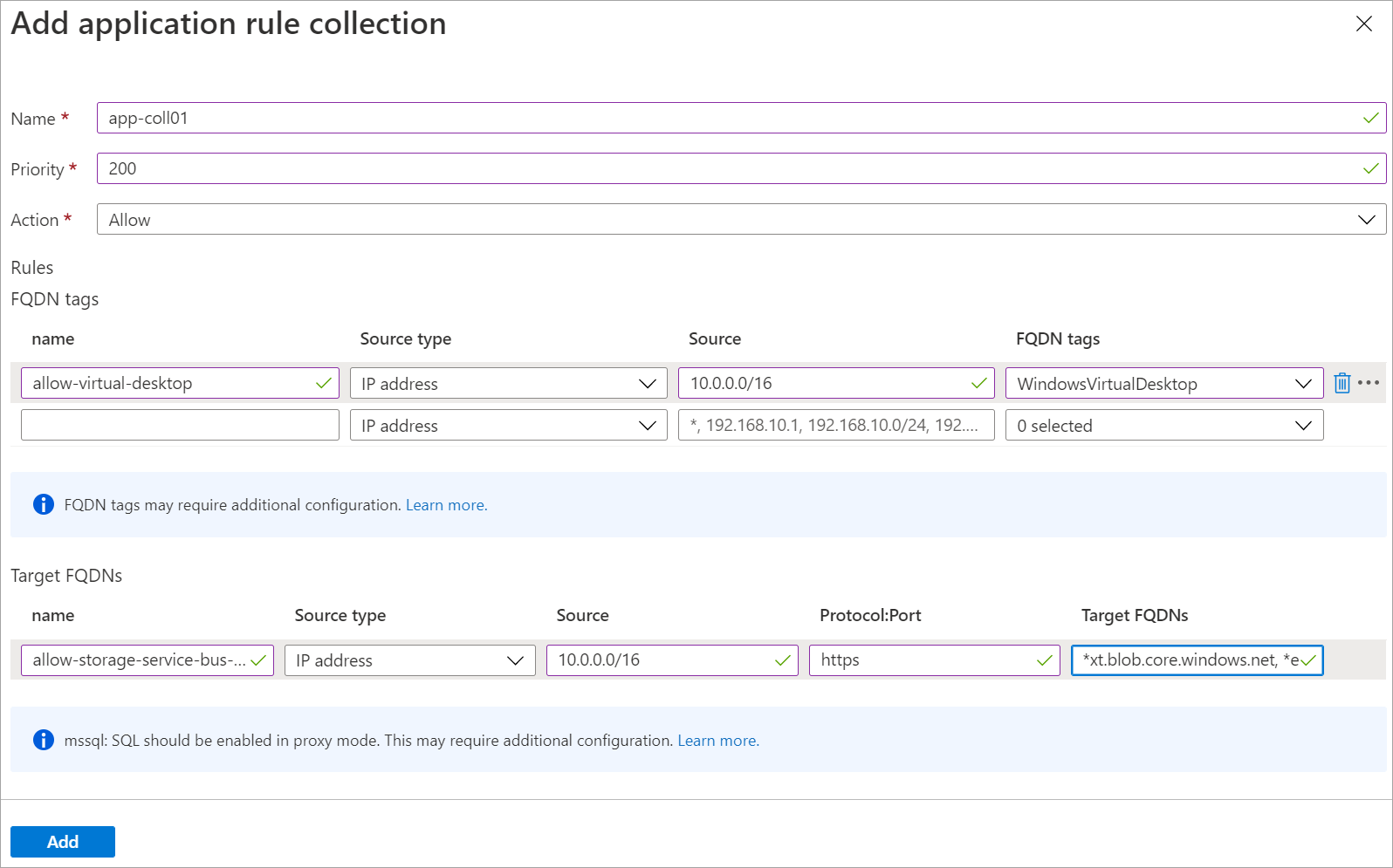

Když přidáte obě pravidla, kolekce pravidel bude vypadat podobně jako na následujícím snímku obrazovky:

V dalším cvičení si projdete konkrétní kroky vytvoření kolekce pravidel aplikace.

Konfigurace pravidel sítě

Pokud chcete službě Azure Virtual Desktop povolit práci, musíte přidat pravidla služby Azure Firewall pro DNS a aktivační službu Windows.

Vytvořte kolekci pravidel sítě a přidejte následující pravidla:

| Pravidlo | Popis |

|---|---|

| Povolit DNS | Povolte provoz z privátní IP adresy služby Active Directory Domain Server na * pro porty TCP a UDP 53. Některá nasazení nemusí potřebovat pravidla DNS. Například Služba Microsoft Entra Domain Services předává dotazy DNS do Azure DNS na adrese 168.63.129.16. |

| Povolit Službu správy klíčů | Povolte provoz z virtuálních počítačů Azure Virtual Desktopu do aktivační služby Windows TCP portu 1688. |

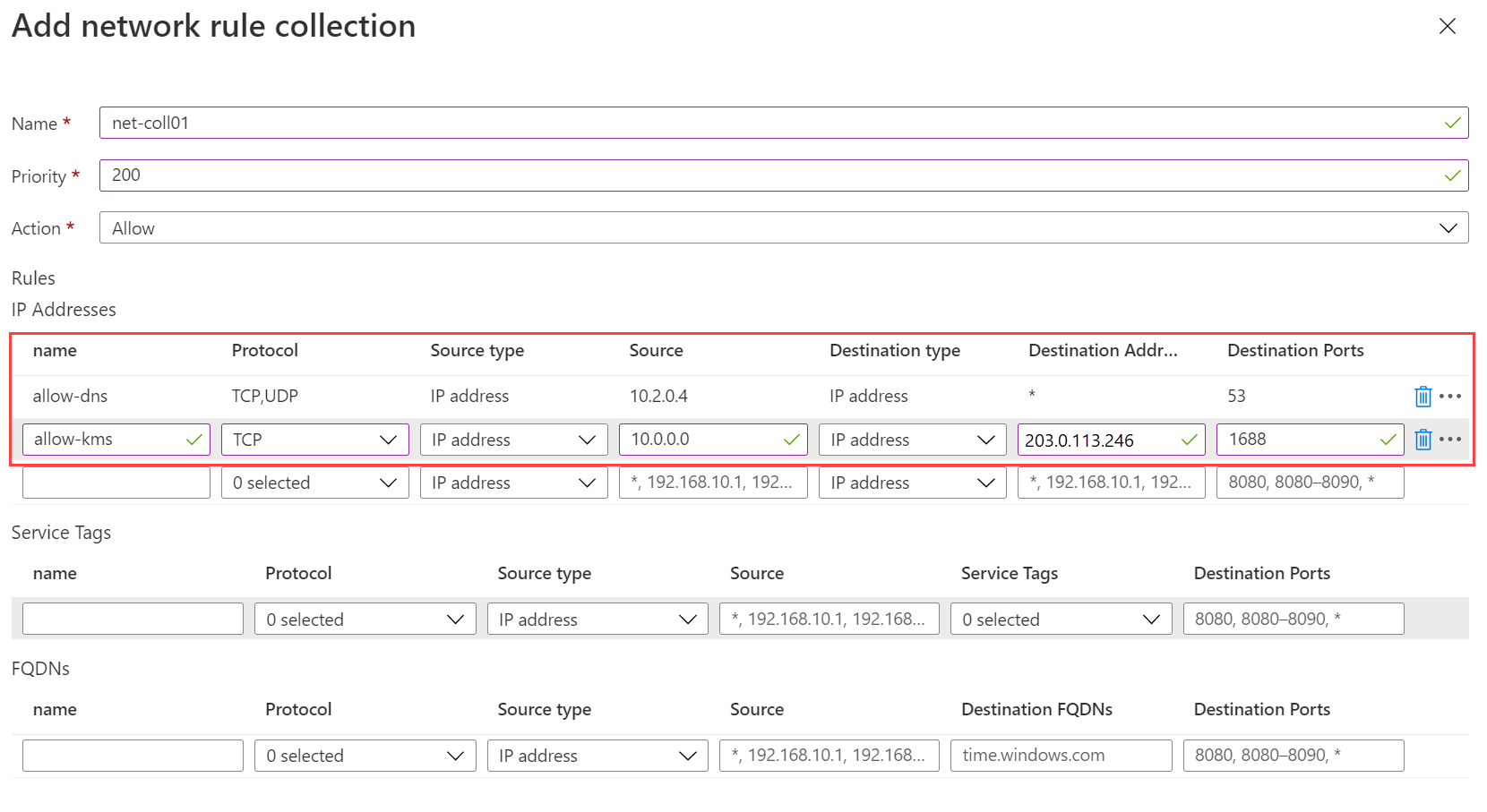

Když přidáte obě pravidla sítě, bude vaše kolekce pravidel vypadat podobně jako na následujícím snímku obrazovky:

V dalším cvičení si projdete konkrétní kroky vytvoření kolekce pravidel sítě.

Povolení zabezpečeného odchozího přístupu k internetu pro vaše uživatele

Možná budete muset vytvořit další pravidla aplikace a sítě služby Azure Firewall, pokud chcete uživatelům povolit odchozí přístup k internetu.

Pokud máte dobře definovaný seznam povolených cílů, jako je Microsoft 365, použijte k směrování provozu koncových uživatelů přímo do cílů aplikaci Azure Firewall a pravidla sítě. Informace o IP adrese Office 365 a webové službě URL najdete v části Souhrn tohoto modulu.

Můžete chtít filtrovat odchozí internetový provoz uživatelů pomocí existující místní zabezpečené webové brány. K tomu můžete nakonfigurovat webové prohlížeče nebo jiné aplikace, které běží ve fondu hostitelů Služby Azure Virtual Desktop, s explicitní konfigurací proxy serveru. Ke konfiguraci nastavení proxy serveru můžete například použít možnosti příkazového řádku Microsoft Edge. Tato nastavení proxy serveru ovlivňují přístup k internetu jenom pro vaše uživatele a umožňují odchozí provoz služby Azure Virtual Desktop přímo přes Azure Firewall. Další informace najdete v materiálech uvedených v části Souhrn tohoto modulu.