Aspekty plánování zabezpečené konfigurace

Vzhledem k tomu, že nasazení serverů s podporou Arc bude zahrnovat tisíce počítačů napříč několika pobočkami, které zpracovávají důležité obchodní úlohy, je zabezpečení pro Wide World Importers nejdůležitější. Při plánování zabezpečeného nasazení je důležité zvážit, jak můžete používat role, zásady a sítě společně, abyste zajistili dodržování předpisů a ochranu prostředků.

Servery s podporou Služby Azure Arc využívají výhod nejen integrovaného zabezpečení s pečlivým šifrováním a sdílením dat podle návrhu, ale mají také řadu přidaných konfigurací zabezpečení. Abyste zajistili zabezpečené nasazení, možná budete muset připravit efektivní cílovou zónu pro prostředky s podporou arc tím, že nakonfigurujete odpovídající řízení přístupu, infrastrukturu zásad správného řízení a pokročilé možnosti sítě. V této lekci se naučíte:

Konfigurace řízení přístupu na základě role (RBAC): Vytvořte plán přístupu, který určuje, kdo má přístup ke správě serverů s podporou Azure Arc a možnost zobrazit svá data z jiných služeb Azure.

Vývoj plánu zásad správného řízení Azure Policy: Určete, jak budete implementovat zásady správného řízení hybridních serverů a počítačů v oboru předplatného nebo skupiny prostředků pomocí služby Azure Policy.

Vyberte Pokročilé možnosti sítě: Vyhodnoťte, jestli bude pro nasazení serveru s podporou arc potřeba proxy server nebo Azure Private Link.

Zabezpečení identit a řízení přístupu

Každý server s podporou Služby Azure Arc má spravovanou identitu jako součást skupiny prostředků v rámci předplatného Azure. Tato identita představuje server spuštěný v místním nebo jiném cloudovém prostředí. Přístup k tomuto prostředku se řídí standardním řízením přístupu na základě role v Azure (RBAC). Dvě role specifické pro server s podporou arc jsou role onboardingu připojených počítačů Azure a role Správce prostředků připojeného počítače Azure.

Role onboardingu připojených počítačů Azure je dostupná pro onboarding ve velkém měřítku a může číst nebo vytvářet nové servery s podporou Azure Arc v Azure. Servery, které už jsou zaregistrované nebo nespravované, nemůžou odstranit. Osvědčeným postupem je přiřadit tuto roli pouze instančnímu objektu Microsoft Entra používanému k onboardingu počítačů ve velkém měřítku.

Uživatelé s rolí Správce prostředků připojeného počítače Azure můžou počítač číst, upravovat, znovu připojit a odstraňovat. Tato role je navržená tak, aby podporovala správu serverů s podporou služby Azure Arc, ale ne jiných prostředků ve skupině prostředků nebo předplatném.

Kromě toho agent Azure Connected Machine používá ověřování pomocí veřejného klíče ke komunikaci se službou Azure. Po připojení serveru k Azure Arc se privátní klíč uloží na disk a použije se při každé komunikaci agenta s Azure. Pokud dojde k odcizení, privátní klíč lze použít na jiném serveru ke komunikaci se službou a chovat se jako původní server. To zahrnuje získání přístupu k identitě přiřazené systémem a ke všem prostředkům, ke kterým má tato identita přístup. Soubor privátního klíče je chráněný tak, aby ho mohl číst jenom účet HIMDS. Pokud chcete zabránit útokům offline, důrazně doporučujeme používat úplné šifrování disků (například BitLocker, dm-crypt atd.) na svazku operačního systému vašeho serveru.

Zásady správného řízení pro Azure Policy

Dodržování legislativních předpisů v Azure Policy poskytuje definice Microsoftem vytvořené a spravované iniciativy, označované jako integrované položky, pro domény dodržování předpisů a prvky zabezpečení související s různými standardy dodržování předpisů. Mezi zásady Azure dodržování právních předpisů patří:

- Australian Government ISM PROTECTED

- Srovnávací test zabezpečení Azure

- Srovnávací test zabezpečení Azure v1

- Canada Federal PBMM

- CMMC level 3

- FedRAMP vysoké úrovně

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 Září 2016

- ISO 27001:2013

- Nový Zéland ISM s omezeným přístupem

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL a UK NHS

Před nasazením serverů s podporou Služby Azure Arc do skupiny prostředků můžete systémově definovat a přiřazovat zásady Azure s příslušnými úlohami nápravy na úrovni skupiny prostředků, předplatného nebo skupiny pro správu, abyste zajistili, že jsou splněné kontrolní a dodržování předpisů.

Zabezpečení sítí pomocí služby Private Link

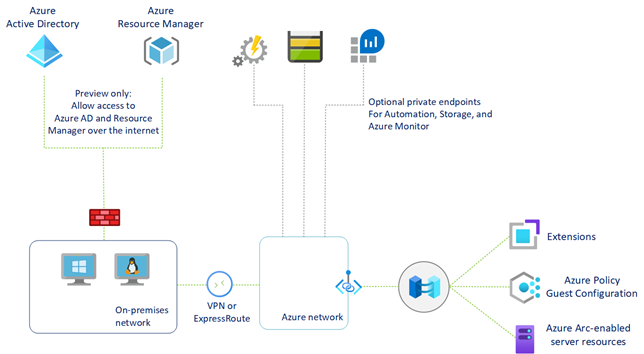

Kromě veřejného koncového bodu jsou dvěma dalšími zabezpečenými možnostmi sítě pro servery s podporou Azure Arc proxy server a Azure Private Link.

Pokud váš počítač komunikuje přes proxy server pro připojení k internetu, můžete zadat IP adresu proxy serveru nebo název a číslo portu, které bude počítač používat ke komunikaci s proxy serverem. Tuto specifikaci můžete nastavit přímo na webu Azure Portal při generování skriptu pro onboarding více počítačů do Arc.

V případě scénářů s vysokým zabezpečením umožňuje Azure Private Link bezpečně propojit služby Azure PaaS s virtuální sítí pomocí privátních koncových bodů. U mnoha služeb stačí nastavit koncový bod na prostředek. To znamená, že můžete připojit místní nebo multicloudové servery se službou Azure Arc a posílat veškerý provoz přes připojení VPN Azure ExpressRoute nebo site-to-site místo použití veřejných sítí. Pomocí služby Private Link se servery s podporou arc můžete:

- Připojte se soukromě ke službě Azure Arc bez otevření přístupu k veřejné síti.

- Ujistěte se, že k datům z počítače nebo serveru s podporou Azure Arc se přistupuje jenom prostřednictvím autorizovaných privátních sítí.

- Zabezpečeně připojte privátní místní síť k Azure Arc pomocí ExpressRoute a Private Linku.

- Udržujte veškerý provoz v páteřní síti Microsoft Azure.