Konfigurace komponent Microsoft Defenderu pro kontejnery

Microsoft Defender for Containers je cloudové nativní řešení pro zabezpečení kontejnerů.

Defender pro kontejnery chrání clustery bez ohledu na to, jestli běží:

- Azure Kubernetes Service (AKS) – spravovaná služba Microsoftu pro vývoj, nasazování a správu kontejnerizovaných aplikací.

- Amazon Elastic Kubernetes Service (EKS) v připojeném účtu Amazon Web Services (AWS) – spravovaná služba Amazonu pro spouštění Kubernetes na AWS bez nutnosti instalovat, provozovat a udržovat vlastní řídicí rovinu nebo uzly Kubernetes.

- Google Kubernetes Engine (GKE) v připojeném projektu Google Cloud Platform (GCP) – spravované prostředí Google pro nasazování, správu a škálování aplikací pomocí infrastruktury GCP.

- Ostatní distribuce Kubernetes (s podporou Azure Arc Kubernetes) – Cloud Native Computing Foundation (CNCF) certifikované clustery Kubernetes hostované místně nebo v IaaS.

Síťové požadavky

Ověřte, že jsou pro odchozí přístup nakonfigurované následující koncové body, aby se agent Defenderu mohl připojit k Microsoft Defenderu for Cloud a odesílat data a události zabezpečení:

- Ověřte plně kvalifikovaný název domény (FQDN) nebo pravidla aplikace pro Microsoft Defender for Containers.

- Ve výchozím nastavení mají clustery AKS neomezený odchozí (výchozí) internetový přístup.

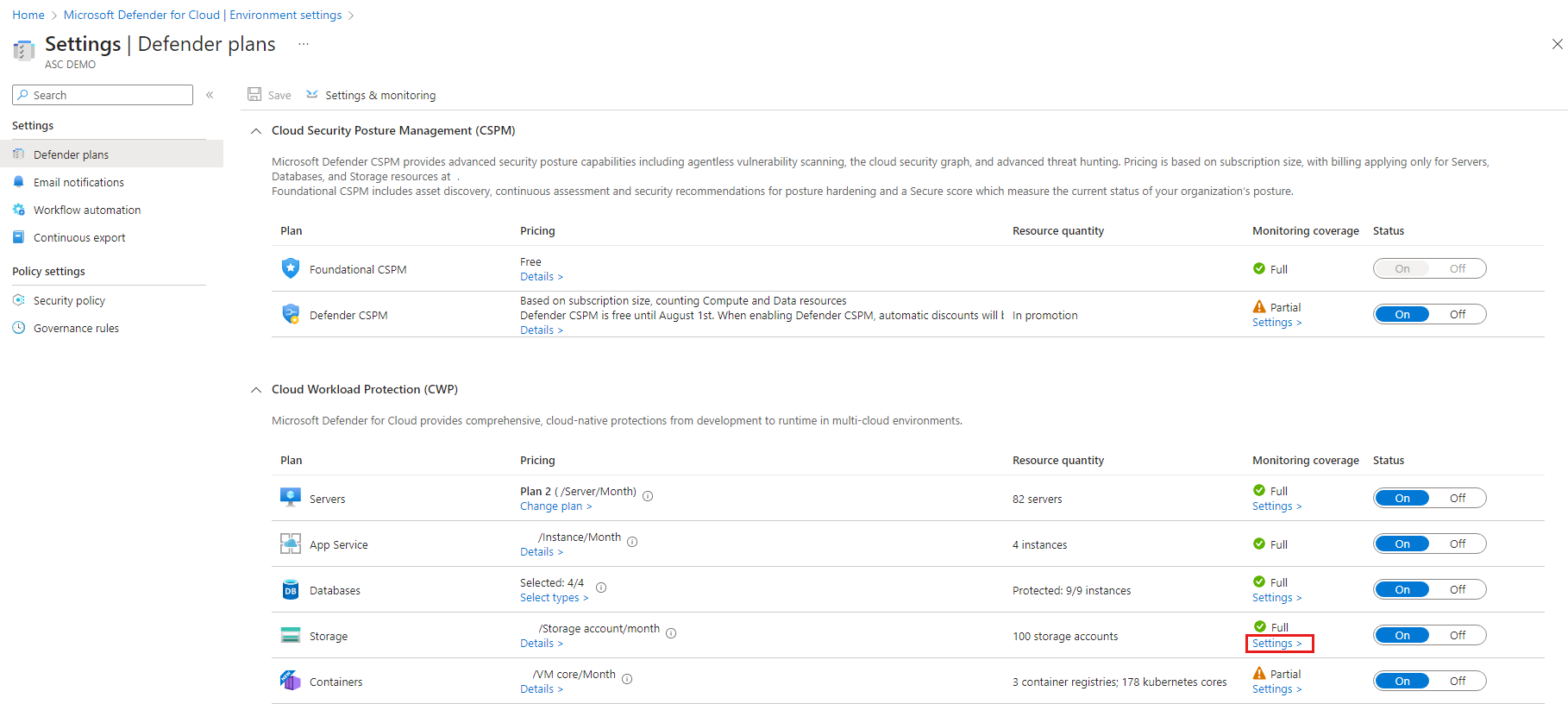

Povolení plánu

Povolení plánu:

V nabídce Defenderu pro cloud otevřete stránku Nastavení a vyberte příslušné předplatné.

Na stránce Plány Defenderu vyberte Defender for Containers a vyberte Nastavení.

Tip

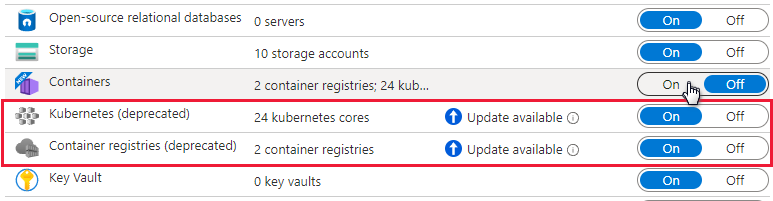

Pokud už předplatné obsahuje Defender pro Kubernetes a/nebo Defender pro registry kontejnerů povolené, zobrazí se oznámení o aktualizaci. V opačném případě bude jedinou možností Defender for Containers.

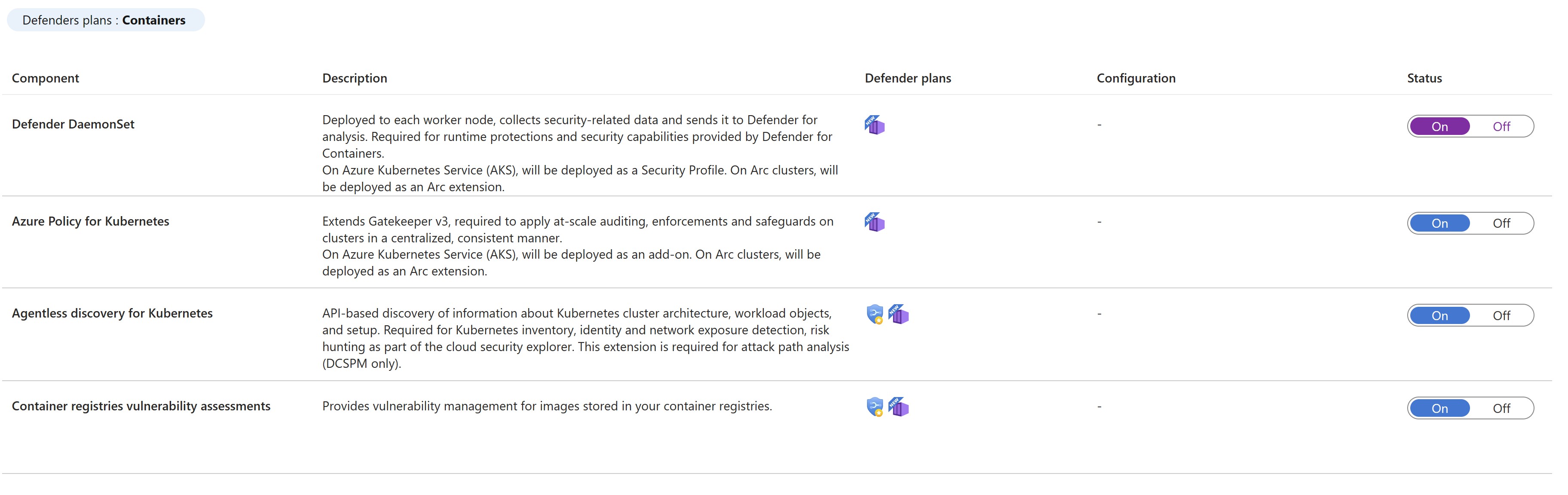

Zapněte příslušnou komponentu a povolte ji.

Metoda povolení podle schopností

Ve výchozím nastavení je při povolování plánu prostřednictvím webu Azure Portal nakonfigurovaný Program Microsoft Defender for Containers tak, aby automaticky povoloval všechny funkce a nainstaloval všechny požadované součásti, které plán nabízí, včetně přiřazení výchozího pracovního prostoru.

Pokud nechcete povolit všechny možnosti plánů, můžete ručně vybrat konkrétní možnosti, které chcete povolit, výběrem možnosti Upravit konfiguraci pro plán Kontejnery. Potom na stránce Nastavení a monitorování vyberte možnosti, které chcete povolit. Kromě toho můžete tuto konfiguraci upravit ze stránky plánů Defenderu po počáteční konfiguraci plánu.

Přiřazení vlastního pracovního prostoru pro agenta Defenderu

Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

Ruční nasazení agenta Defenderu nebo agenta zásad Azure bez automatického zřizování s využitím doporučení

Možnosti, které vyžadují instalaci agenta, je možné nasadit také na jeden nebo více clusterů Kubernetes s využitím vhodného doporučení:

| Agent | Doporučení |

|---|---|

| Agent Defenderu pro Kubernetes | Clustery Azure Kubernetes Service by měly mít povolený profil Defenderu. |

| Agent defenderu pro Kubernetes s podporou arc | Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Defender. |

| Agent Azure Policy pro Kubernetes | Clustery Azure Kubernetes Service by měly mít nainstalovaný doplněk Azure Policy pro Kubernetes. |

| Agent Azure Policy pro Kubernetes s podporou Arc | Clustery Kubernetes s podporou Azure Arc by měly mít nainstalované rozšíření Azure Policy. |

Provedením následujících kroků proveďte nasazení agenta Defenderu na konkrétní clustery:

Na stránce s doporučeními v programu Microsoft Defender for Cloud otevřete ovládací prvek Povolit rozšířené zabezpečení nebo vyhledejte přímo jedno z výše uvedených doporučení (nebo použijte výše uvedené odkazy k přímému otevření doporučení).

Zobrazit všechny clustery bez agenta prostřednictvím karty není v pořádku.

Vyberte clustery, na které chcete nasadit požadovaného agenta, a vyberte Opravit.

Vyberte Opravit prostředky X.

- Viditelnost toho, který z vašich clusterů má nasazeného agenta Defenderu

- Tlačítko Opravit a nasadit ho do těchto clusterů bez agenta

- Pracovní prostor: DefaultWorkspace-[subscription-ID]-[geo]

- Skupina prostředků: DefaultResourceGroup-[geo]

- Povolení automatického zřizování, potenciálně ovlivňuje stávající a budoucí počítače.

- Zakázání automatického zřizování pro rozšíření má vliv jenom na budoucí počítače – zakázáním automatického zřizování se nic neodinstaluje.

Nasazení agenta Defenderu – všechny možnosti

Plán Defender for Containers můžete povolit a nasadit všechny relevantní komponenty z webu Azure Portal, rozhraní REST API nebo pomocí šablony Resource Manageru. Podrobný postup zobrazíte tak, že vyberete příslušnou kartu.

Po nasazení agenta Defenderu se automaticky přiřadí výchozí pracovní prostor. Vlastní pracovní prostor můžete přiřadit místo výchozího pracovního prostoru prostřednictvím služby Azure Policy.

Použití tlačítka Opravit z doporučení Defenderu pro cloud

Zjednodušený, bezproblémový proces umožňuje používat stránky webu Azure Portal k povolení plánu Defenderu pro cloud a nastavení automatického zřizování všech nezbytných komponent pro ochranu clusterů Kubernetes ve velkém měřítku.

Doporučení vyhrazeného defenderu pro cloud poskytuje:

Na stránce doporučení Microsoft Defenderu pro cloud otevřete ovládací prvek Povolit rozšířené zabezpečení .

Pomocí filtru vyhledejte doporučení pojmenované clustery Azure Kubernetes Service, které by měly mít povolený profil Defenderu.

Poznámka:

Všimněte si ikony Opravit ve sloupci Akce.

Výběrem clusterů zobrazíte podrobnosti o prostředcích, které jsou v pořádku a nejsou v pořádku – clustery s agentem i bez agenta.

V seznamu prostředků, které nejsou v pořádku, vyberte cluster a výběrem možnosti Opravit otevřete podokno s potvrzením nápravy.

Vyberte Opravit prostředky X.

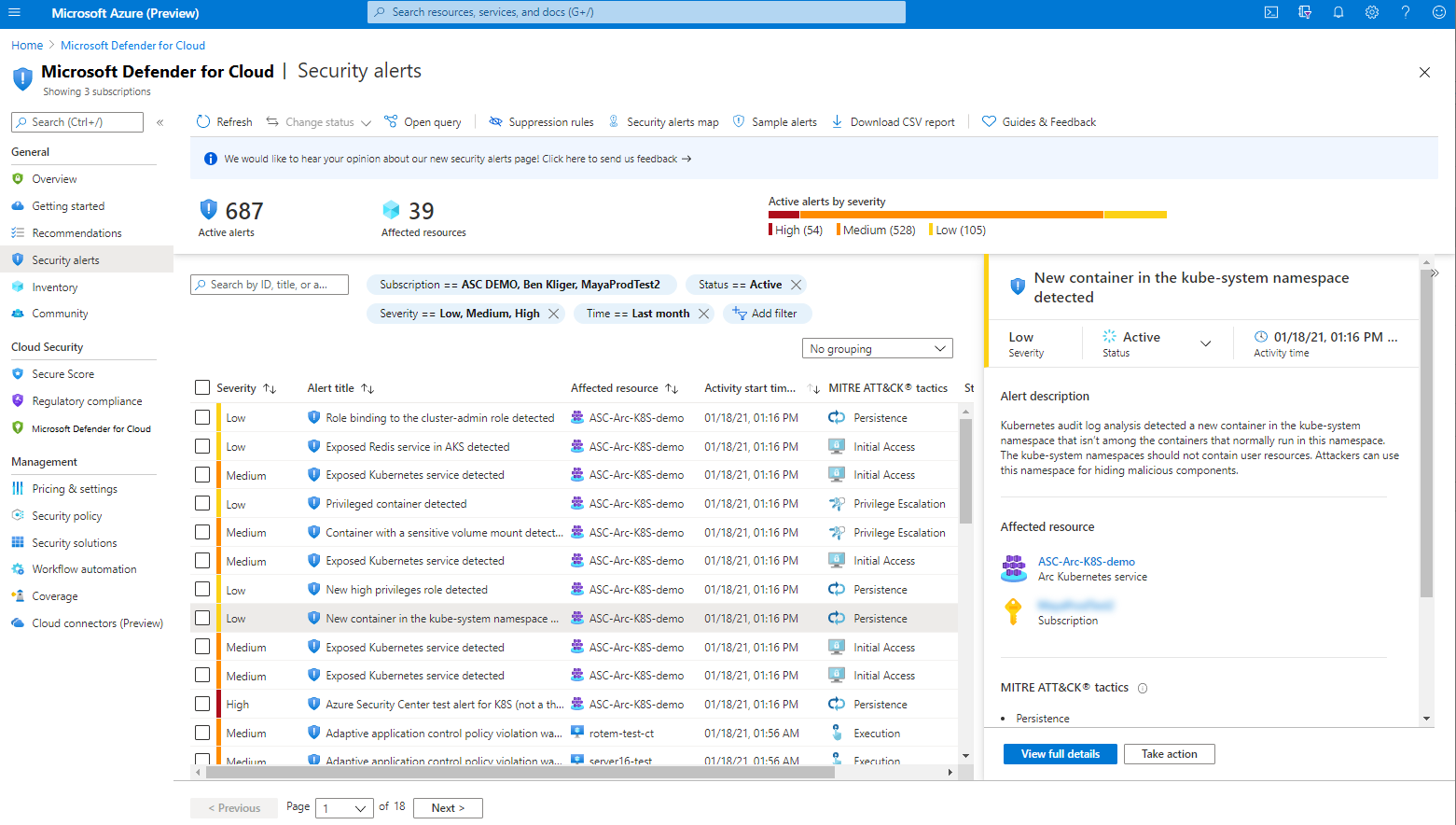

Simulace výstrah zabezpečení z Microsoft Defenderu pro kontejnery

Pokud chcete simulovat výstrahu zabezpečení, spusťte z clusteru následující příkaz:

kubectl get pods --namespace=asc-alerttest-662jfi039nOčekávaná odpověď jeNo resource found. Během 30 minut program Defender for Cloud tuto aktivitu detekuje a aktivuje výstrahu zabezpečení.Poznámka:

Pokud chcete simulovat upozornění bez agentů pro Defender for Containers, azure Arc není předpokladem.

Na webu Azure Portal otevřete stránku výstrah zabezpečení v programu Microsoft Defender for Cloud a vyhledejte upozornění na příslušném prostředku:

Výchozí pracovní prostor služby Log Analytics pro AKS

Pracovní prostor Služby Log Analytics používá agent Defender jako datový kanál k odesílání dat z clusteru do služby Defender for Cloud bez zachování jakýchkoli dat v samotném pracovním prostoru služby Log Analytics. V důsledku toho se uživatelům v tomto případě použití nebudou účtovat poplatky.

Agent Defenderu používá výchozí pracovní prostor služby Log Analytics. Pokud ještě nemáte výchozí pracovní prostor služby Log Analytics, Defender for Cloud vytvoří při instalaci agenta Defenderu novou skupinu prostředků a výchozí pracovní prostor. Výchozí pracovní prostor se vytvoří na základě vaší oblasti.

Zásady vytváření názvů výchozího pracovního prostoru a skupiny prostředků služby Log Analytics jsou následující:

Přiřazení vlastního pracovního prostoru

Když povolíte možnost automatického zřizování, automaticky se přiřadí výchozí pracovní prostor. Vlastní pracovní prostor můžete přiřadit prostřednictvím služby Azure Policy.

Pokud chcete zkontrolovat, jestli máte přiřazený pracovní prostor:

Přihlaste se k portálu Azure.

Vyhledejte a vyberte Zásady.

Vyberte definice.

Vyhledejte ID

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5zásad .

Pokud ještě není zásada přiřazená k příslušnému oboru, postupujte podle pokynů k vytvoření nového přiřazení s vlastním pracovním prostorem. Pokud už je zásada přiřazená a chcete ji změnit tak, aby používala vlastní pracovní prostor, postupujte podle přiřazení aktualizace s vlastním pracovním prostorem .

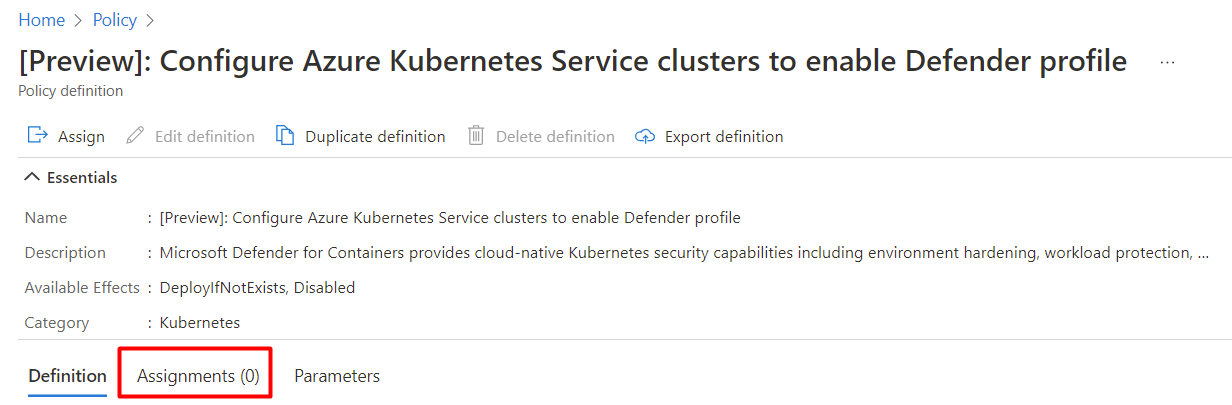

Vytvoření nového přiřazení s vlastním pracovním prostorem

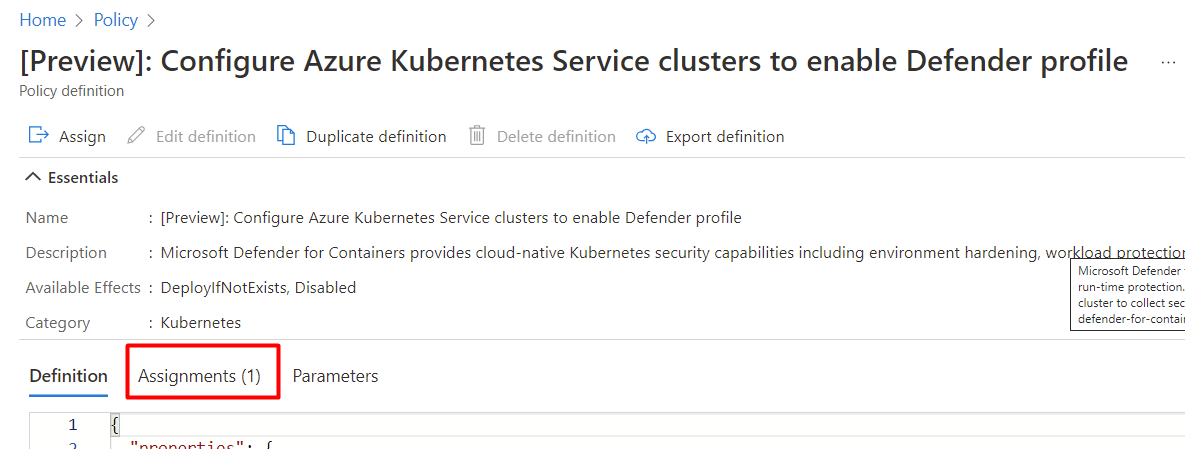

Pokud zásady nebyly přiřazeny, uvidíte Assignments (0).

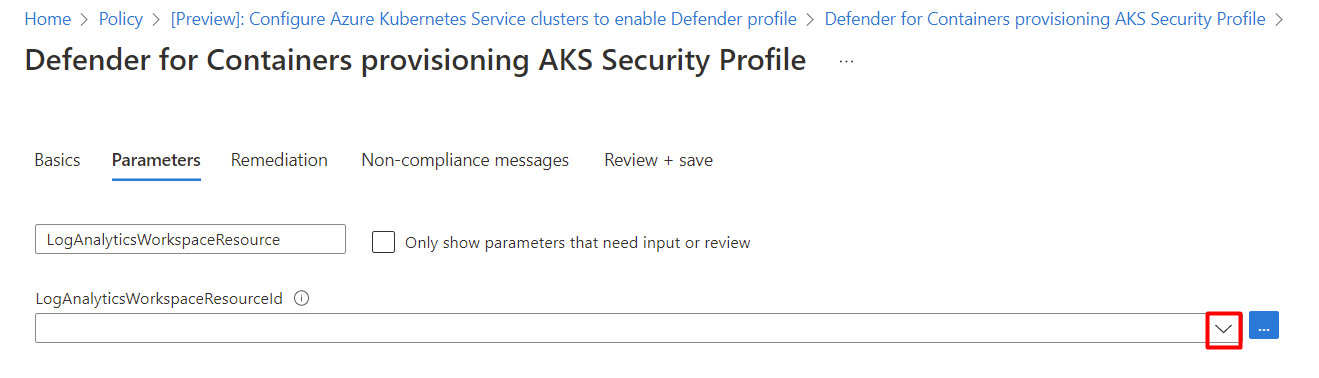

Přiřazení vlastního pracovního prostoru:

Vyberte Přiřadit.

Na kartě Parametry zrušte výběr možnosti Zobrazit pouze parametry, které potřebují zadat nebo zkontrolovat.

V rozevírací nabídce vyberte ID LogAnalyticsWorkspaceResource.

Vyberte Zkontrolovat a vytvořit.

Vyberte Vytvořit.

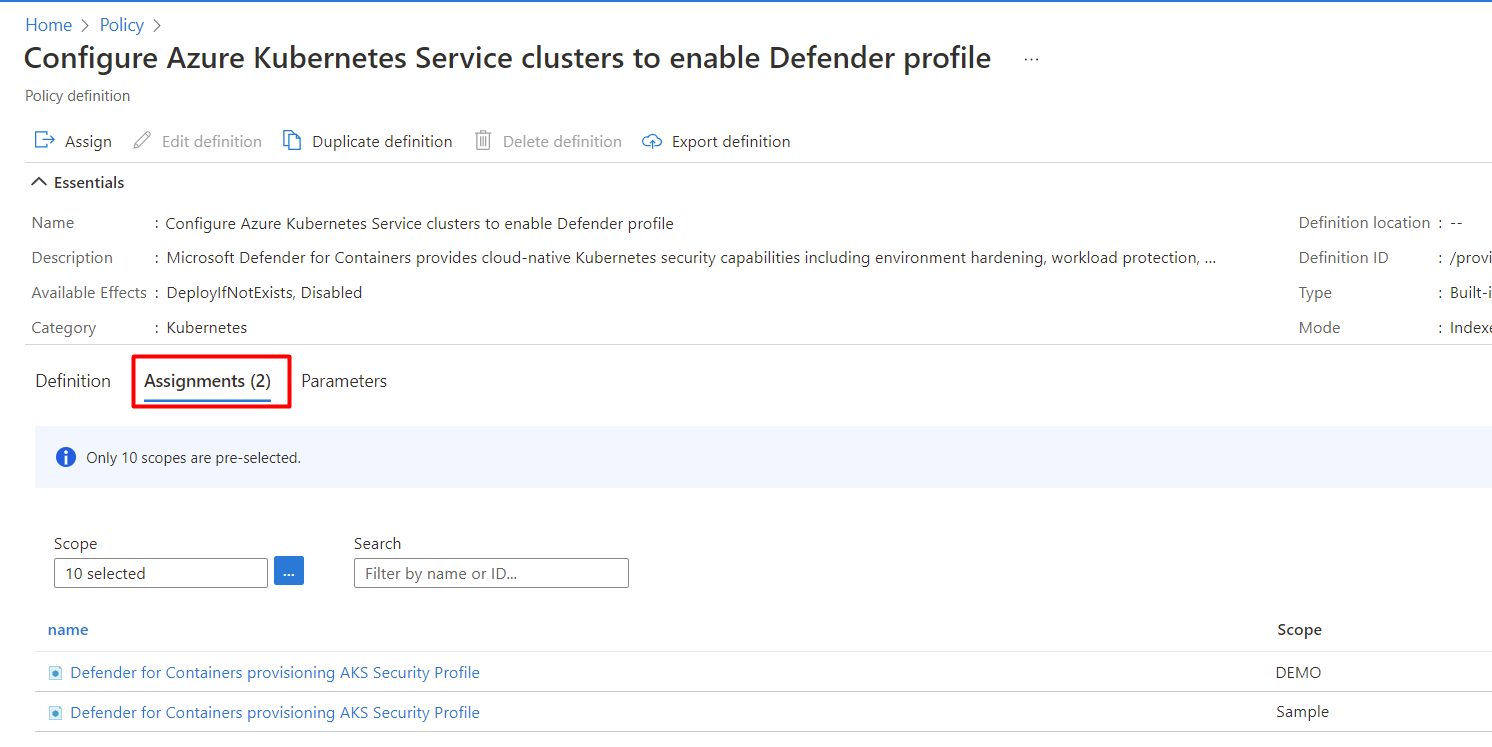

Aktualizace přiřazení pomocí vlastního pracovního prostoru

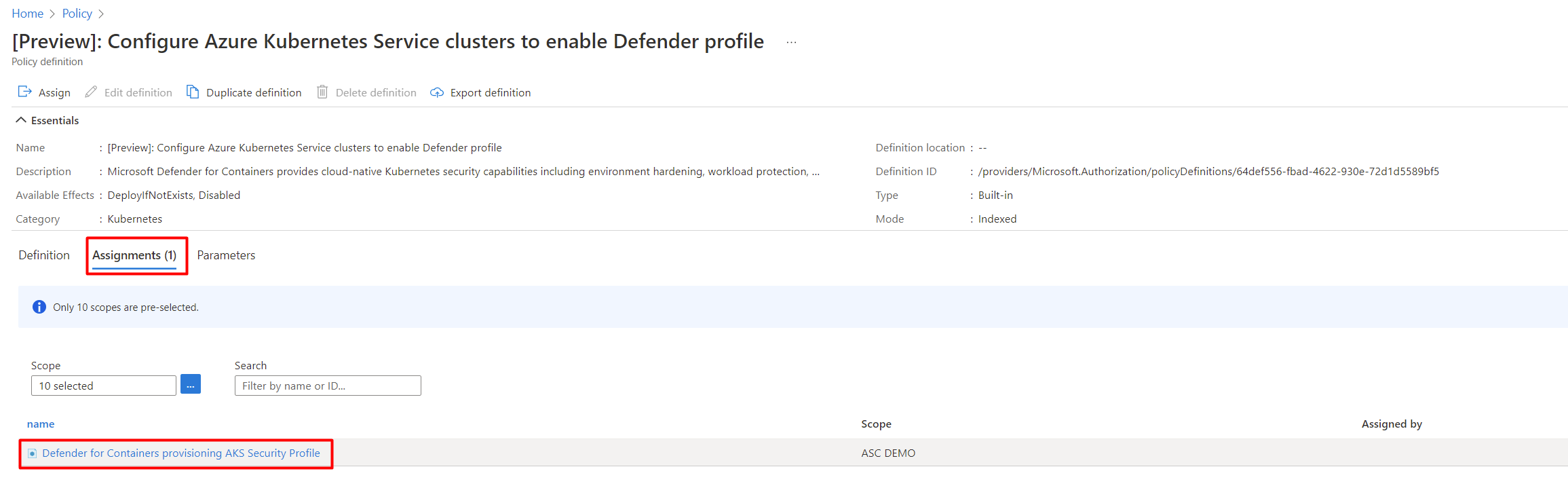

Pokud už jsou zásady přiřazené k pracovnímu prostoru, uvidíteAssignments (1).

Poznámka:

Pokud máte více než jedno předplatné, může být číslo vyšší.

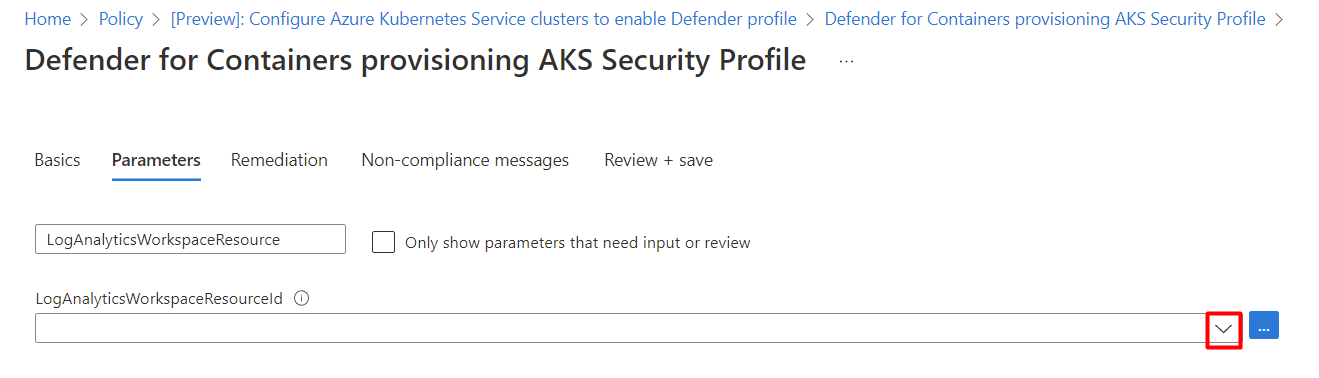

Přiřazení vlastního pracovního prostoru:

Vyberte příslušné zadání.

Vyberte Upravit zadání.

Na kartě Parametry zrušte výběr možnosti Zobrazit pouze parametry, které potřebují zadat nebo zkontrolovat.

V rozevírací nabídce vyberte ID LogAnalyticsWorkspaceResource.

Vyberte Zkontrolovat a uložit.

Zvolte Uložit.

Odebrání senzoru Defenderu

Pokud chcete toto rozšíření Defender for Cloud odebrat, nestačí vypnout automatické zřizování:

Pokud chcete plán Defender for Containers úplně vypnout, přejděte do nastavení prostředí a zakažte plán Microsoft Defenderu for Containers.

Pokud ale chcete zajistit, aby se komponenty Defenderu for Containers od této chvíle automaticky nezřídily pro vaše prostředky, zakažte automatické zřizování rozšíření, jak je vysvětleno v tématu Konfigurace automatického zřizování pro agenty a rozšíření z Microsoft Defenderu pro cloud.

Rozšíření můžete odebrat pomocí rozhraní REST API nebo šablony Resource Manageru, jak je vysvětleno na kartách níže.

Odebrání senzoru Defenderu pomocí Azure CLI

Odeberte Program Microsoft Defender pro pomocí následujících příkazů:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Odebrání rozšíření může trvat několik minut.

Pokud chcete ověřit, že se rozšíření úspěšně odebralo, spusťte následující příkaz:

kubectl get pods -n kube-system | grep microsoft-defenderPo odebrání rozšíření byste měli vidět, že se v příkazu get pods nevracejí žádné pody. Odstranění podů může trvat několik minut.