Spravované faktory hrozeb Kubernetes

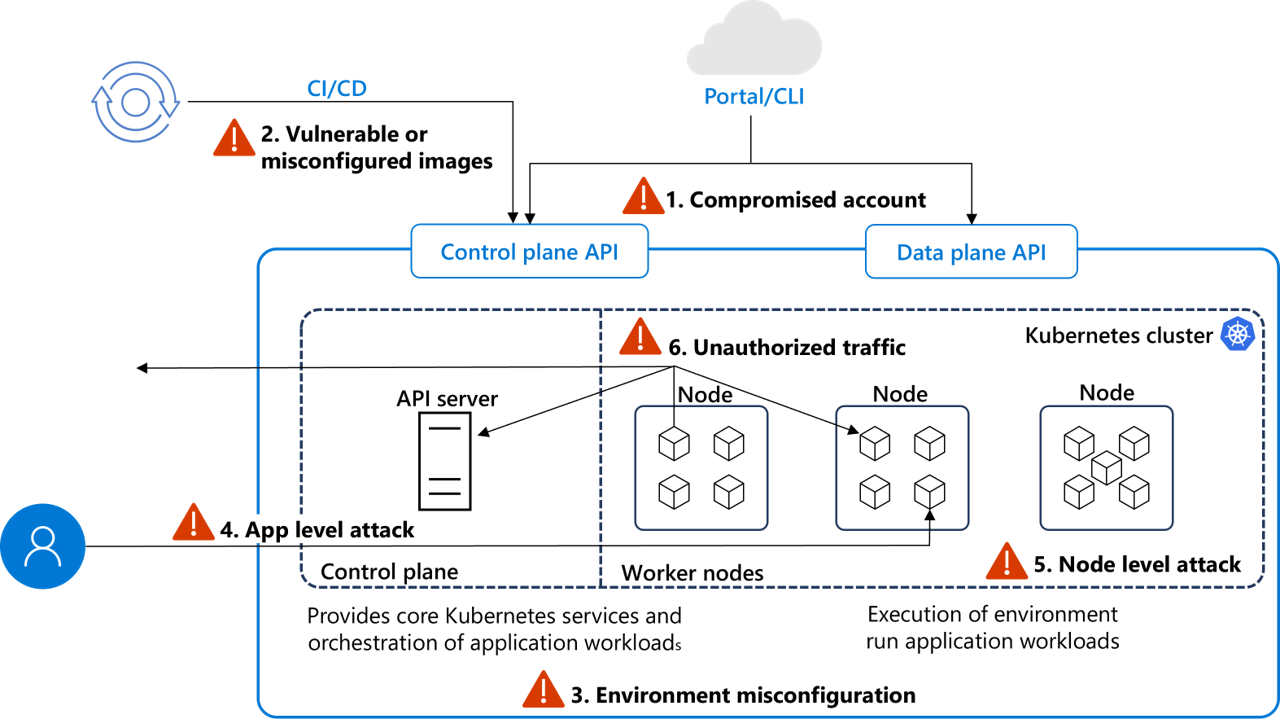

Ve spravovaném prostředí Kubernetes zahrnuje řešení zabezpečení pochopení a zmírnění hrozeb napříč různými instancemi. Tady je rozpis faktorů hrozeb v konkrétních instancích:

Ohrožený účet

- Faktor hrozby: Útočník získá přístup ke clusteru Kubernetes prostřednictvím odcizených přihlašovacích údajů, tokenů rozhraní API nebo klíčů. To může vést k neoprávněnému přístupu, krádeži dat a škodlivým nasazením.

- Omezení rizik: Implementujte mechanismy silného ověřování, vícefaktorové ověřování (MFA), pravidelnou obměnu přihlašovacích údajů a principy přístupu s nejnižšími oprávněními.

Ohrožené nebo chybně nakonfigurované image

- Faktor hrozeb: Image kontejnerů s ohroženími zabezpečení nebo chybnou konfigurací můžou útočníci po nasazení zneužít. Tato ohrožení zabezpečení můžou zahrnovat zastaralý software, nezabezpečená výchozí nastavení nebo vložené tajné kódy.

- Zmírnění: Pomocí nástrojů pro kontrolu imagí můžete detekovat ohrožení zabezpečení před nasazením, vynutit zásady provenience imagí a přijmout proces podepisování imagí kontejneru.

Chybná konfigurace prostředí

- Faktor hrozeb: Chybné konfigurace v nastavení Kubernetes nebo popisovačích nasazení můžou vystavit clustery útokům. Mezi běžné problémy patří vystavená rozhraní řídicích panelů, nadměrně přístupná nastavení RBAC a nezabezpečené koncové body.

- Zmírnění rizik: Dodržujte osvědčené postupy pro zabezpečenou konfiguraci, pravidelně auditujte konfigurace pomocí automatizovaných nástrojů a zauužujte kontrolery přístupu k vynucení dodržování zásad.

Úroveň útoku aplikace

- Faktor hrozby: Aplikace spuštěné v kontejnerech můžou být ohrožené tradičními vektory útoku na web, jako je injektáž SQL nebo skriptování mezi weby (XSS), které můžou ohrozit kontejner nebo vést k dalšímu zneužití clusteru.

- Zmírnění rizik: Využijte osvědčené postupy zabezpečení aplikací, jako je ověřování vstupu a kódování výstupu, a použijte firewally webových aplikací (WAF). Implementujte zabezpečení v kanálu průběžné integrace (CI) nebo průběžného doručování a nasazování (CD), včetně nástrojů pro statickou a dynamickou analýzu.

Útok na úrovni uzlu

- Faktor hrozby: Pokud útočník získá přístup k uzlu Kubernetes, může potenciálně eskalovat oprávnění k řízení celého clusteru. K ohrožením zabezpečení může dojít ze zastaralých operačních systémů nebo komponent Kubernetes.

- Zmírnění: Udržujte uzly aktualizované pomocí nejnovějších oprav zabezpečení, omezte přístup k uzlům pomocí zásad sítě a bran firewall a používejte systémy detekce neoprávněných vniknutí na základě hostitele (HIDS).

Neoprávněný provoz

- Faktor hrozby: Neoprávněný přístup ke clusteru nebo z clusteru může nastat, pokud nejsou správně nakonfigurované zásady sítě, což útočníkům umožňuje exfiltrovat data, poskytovat malware nebo zneužít vystavené služby.

- Zmírnění: Implementujte přísné zásady sítě pro řízení příchozího a výchozího provozu, oddělení citlivých úloh pomocí oborů názvů a monitorování provozu pro neobvyklé vzory.

Řešení těchto hrozeb ve spravovaném prostředí Kubernetes vyžaduje vícevrstvý přístup zabezpečení, který zahrnuje postupy specifické pro Kubernetes i tradiční bezpečnostní opatření. Nepřetržité monitorování, pravidelné audity a dodržování principu nejnižších oprávnění napříč všemi aspekty clusteru jsou základními součástmi robustní strategie zabezpečení Kubernetes.

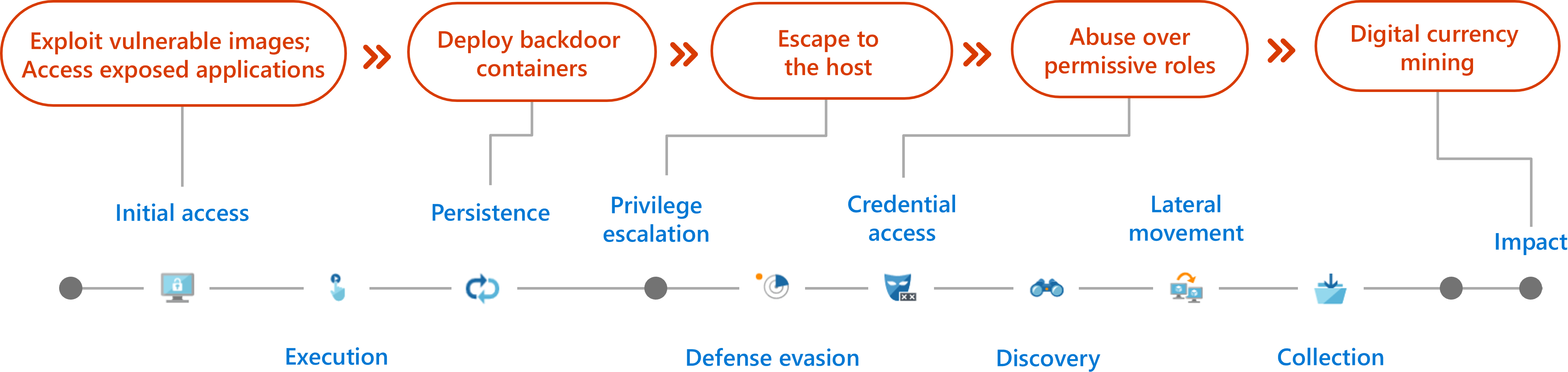

Běžné techniky útoku

- Zneužít ohrožené image – veřejně ohroženou aplikaci v clusteru, která umožňuje počáteční přístup ke clusteru. Neznámé případy: SolarWinds, Log4j

- Přístup k vystaveným aplikacím – citlivé rozhraní vystavené internetu představuje bezpečnostní riziko. Některé oblíbené architektury nebyly určeny k zveřejnění na internetu, a proto nevyžadují ověřování ve výchozím nastavení. Jejich zveřejnění na internetu tak umožňuje neověřený přístup k citlivému rozhraní, které by mohlo umožnit spuštění kódu nebo nasazení kontejnerů v clusteru škodlivým aktérem. Mezi příklady takových rozhraní, která se zobrazila, patří Apache NiFi, Kubeflow, Pracovní postupy Argo, Obor weave a řídicí panel Kubernetes.

- Nasaďte kontejnery backdooru – Útočníci spouštějí škodlivý kód v kontejneru v clusteru. Pomocí kontrolerů Kubernetes, jako jsou daemonSets nebo Nasazení, útočníci zajistili, že se v jednom nebo všech uzlech v clusteru spustí konstantní počet kontejnerů.

- Zneužití nad rolemi SA – účet služby (SA) představuje identitu aplikace v Kubernetes. Ve výchozím nastavení se SA připojí ke každému vytvořenému podu v clusteru. Kontejnery v podu můžou pomocí SA odesílat požadavky na server rozhraní KUBERNEtes API. Útočníci, kteří získají přístup k podu, získají přístup k tokenu SA a provádějí akce v clusteru podle oprávnění SA. Pokud RBAC není povolené, má SA v clusteru neomezená oprávnění. Pokud je RBAC povolený, jeho oprávnění jsou určena roleBindings a ClusterRoleBindings, které jsou k němu přidružené.

- Uchycení k hostiteli – svazek hostPath připojí adresář nebo soubor z hostitele k kontejneru. Útočníci, kteří mají oprávnění k vytvoření nového kontejneru v clusteru, můžou vytvořit s zapisovatelným svazkem hostPath a získat trvalost na podkladovém hostiteli. Toho lze například dosáhnout vytvořením úlohy cron na hostiteli.