Co je identita zařízení ve službě Azure?

V této lekci se dozvíte o možnostech identity a registrace zařízení a o tom, jak se vztahují na různá zařízení. Dozvíte se, jak můžete pomocí podmíněného přístupu zlepšit řízení přístupu u svých zařízení. Nakonec se podíváme na výhody a aspekty použití identity zařízení v Azure.

Základní informace o identitě zařízení

Identita zařízení v Microsoft Entra ID pomáhá řídit zařízení, která přidáte do instance Microsoft Entra vaší organizace. Zároveň usnadňuje řízení dat, zdroje a prostředky, ke kterým mají daná zařízení přístup. Poskytuje architekturu pro implementaci podmíněného přístupu na základě zařízení. Pomocí zásad podmíněného přístupu na základě zařízení můžete omezit přístup zařízení k prostředkům vaší organizace.

Dnešní pracovní prostředí přesahuje kontrolovatelné hranice vašeho místního pracovního prostoru. Vaši zaměstnanci dnes můžou pracovat na různých místech, a to nejen ve své zemi nebo oblasti, ale také v zahraničí. Uživatelé mají přístup k širší škále technologií. Vaše organizace vlastní některé z těchto technologií, ale nevlastní jiné.

Výzvou pracovníků IT je poskytnout uživatelům flexibilitu při ochraně firemních dat. Chcete podporovat uživatele a umožnit jim produktivitu všude, kde pracují, a na jakémkoli zařízení, které používají, ale stále potřebujete udržovat prostředky a prostředky organizace v bezpečí.

Nalezení rovnováhy mezi ochranou aktiv a poskytnutím větší flexibility v tom, jaká zařízení uživatelé používají, je jádrem identity zařízení. Musíte znát informace o každém zařízení, které chcete připojit ke své síti. Nástroje jako Microsoft Intune dokážou rozšířit známé informace o zařízení, protože zajišťují dodržování požadavků organizace.

Kombinace Id Microsoft Entra s jednotným přihlašováním znamená, že uživatelé mají přístup ke službám a aplikacím prostřednictvím libovolného zařízení. Toto řešení splňuje potřebu vaší organizace chránit své prostředky a prostředky a poskytuje uživatelům flexibilitu, kterou chtějí.

Možnosti registrace zařízení

Máte tři možnosti registrace zařízení pro přidání zařízení do Microsoft Entra ID:

Microsoft Entra zaregistrovaná: Tato zařízení spadají do kategorie Přineste si vlastní zařízení (BYOD). Obvykle je vlastní soukromá osoba, případně používají osobní účet Microsoft nebo jiný místní účet. Tato metoda registrace zařízení je nejméně omezující, protože podporuje zařízení s Windows 10 nebo novějším, iOS, iPadOS, Androidem a macOS. Zařízení zpravidla zabezpečuje heslo, kód PIN, vzor nebo Windows Hello.

Microsoft Entra join: Vaše organizace vlastní tato zařízení. Uživatelé přistupují k cloudové instanci Microsoft Entra prostřednictvím svého pracovního účtu. Identity zařízení existují jen v cloudu. Tato možnost je dostupná jenom pro zařízení s Windows 10, Windows 11 nebo Windows Serverem 2019. Instalace verze Windows Server 2019 Server Core není podporovaná. U této možnosti se používá zabezpečení heslem nebo přes Windows Hello.

Hybridní připojení Microsoft Entra: Tato možnost se podobá microsoftu Entra. Organizace tato zařízení vlastní a jsou přihlášená pomocí účtu Microsoft Entra, který patří do této organizace. Identity zařízení existují v cloudu a v místním prostředí. Hybridní možnost je vhodnější pro organizace, které potřebují přístup k místnímu i cloudovému prostředí. Tato možnost podporuje Windows 8.1, 10 a 11 a Windows Server 2012 nebo novější.

Podmíněný přístup

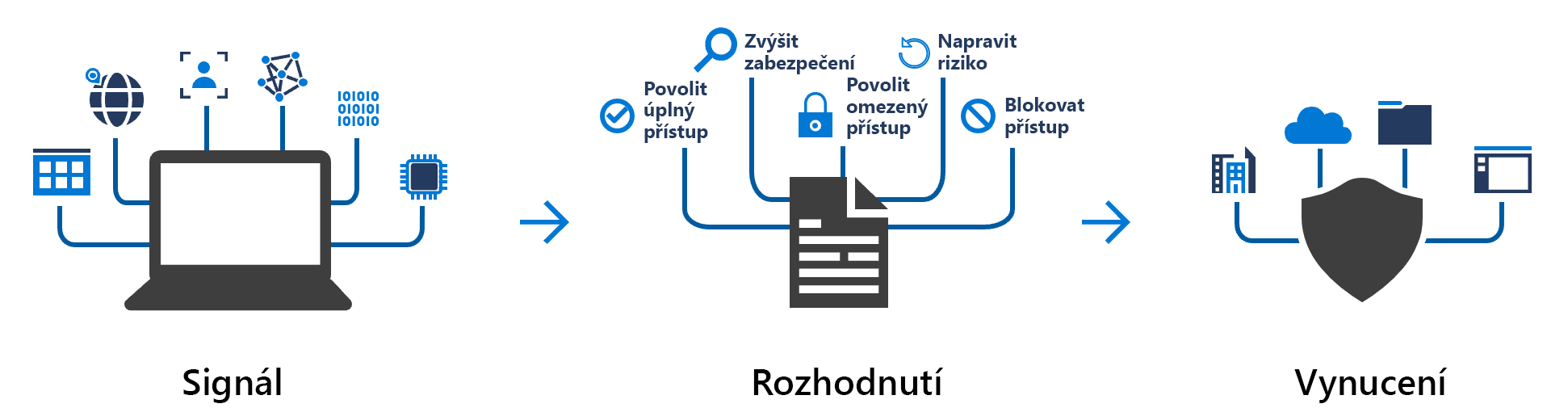

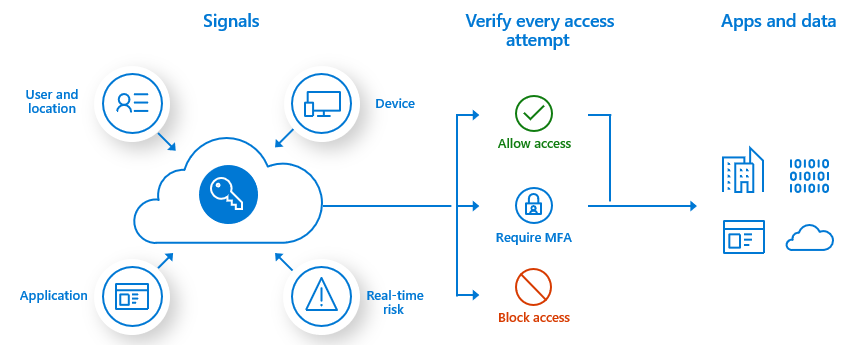

Podmíněný přístup v Microsoft Entra ID používá data ze zdrojů, které se označují jako signály, ověřuje je na základě uživatelem definovaného základu pravidel a zvolí nejlepší výsledek pro vynucování zásad zabezpečení vaší organizace. Podmíněný přístup umožňuje správu identit zařízení, ale zásady podmíněného přístupu můžou být složité.

V nejjednodušších případech si tyto zásady můžete představit jako "if-then" prohlášení. Pokud chce uživatel získat přístup k prostředku, musí splnit podmínku, aby žádost byla dokončena. Příklad: Správce mzdy chce získat přístup k mzdové aplikaci. Zásady podmíněného přístupu vyžadují, aby pro přístup k aplikaci používaly vyhovující zařízení a dokončily vícefaktorové ověřování.

Zásady podmíněného přístupu se použijí po úspěšném dokončení ověřování first-factor authentication, obvykle s uživatelským jménem a heslem. Tyto zásady nejsou náhradou za ověření prvním faktorem. Používají se pro přístup k faktorům, jako je zařízení, poloha nebo aplikace, a pro vyhodnocování rizika v reálném čase.

Běžné typy signálů

Podmíněný přístup používá mnoho běžných typů signálů k rozhodování o tom, jaký výsledek se má doporučit.

Signály můžou představovat následující typy:

- Typ Uživatel nebo členství ve skupině umožnuje podrobně odstupňovaný přístup k prostředkům.

- Informace o umístění IP adresy používají seznam povolených důvěryhodných IP adres a seznam blokovaných nebo zakázaných IP adres.

- Zařízení umožňuje určit typ zařízení a jeho stav.

- Typ Aplikace umožňuje řídit přístup k dané aplikaci pro konkrétní zařízení.

- Detekce rizik v reálném čase a počítané riziko umožňuje, aby ID Microsoft Entra identifikovalo chování nejen během přihlašování, ale také během celé relace uživatele.

- Microsoft Defender for Cloud Apps poskytuje monitorování relace uživatele a přístupu k aplikacím v reálném čase. Defender for Cloud Apps vám také pomůže řídit vaše cloudové prostředí.

Běžná rozhodnutí

Podmíněný přístup tyto signály vyhodnocuje a rozhodne:

- Blokovat přístup: Jde o nejvyšší míru omezení.

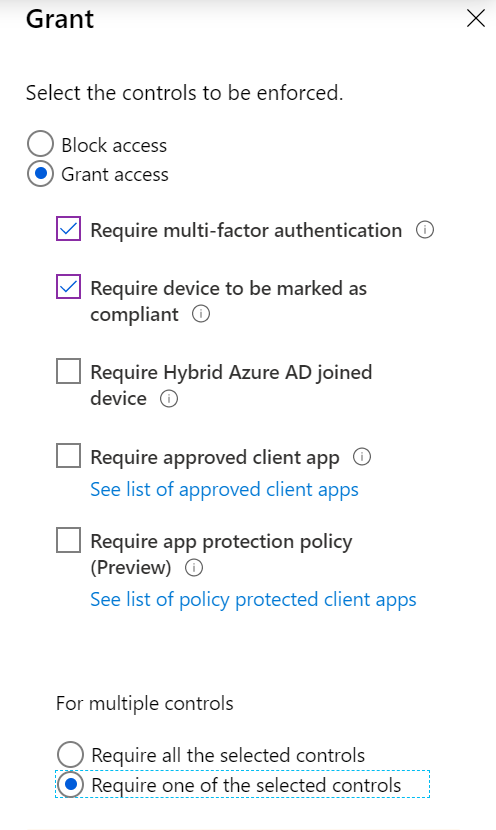

- Udělte přístup, který je nejméně omezující, ale může před povolením přístupu vyžadovat další kritéria.

Mezi tato kritéria patří jedno nebo více z následujících:

- Vícefaktorové ověřování

- Zařízení označené jako způsobilé

- Zařízení, které je připojeno k hybridnímu připojení Microsoft Entra

- Schválení aplikace

- Nutnost zásady ochrany aplikací

Pokud vaše organizace používá vícefaktorové ověřování Microsoft Entra, uživatelé nemusí provádět vícefaktorové ověřování, když používají zařízení, které je kompatibilní se správou mobilních zařízení (MDM) a microsoft Entra join. Můžete vybrat možnost Vyžadovat jeden z vybraných ovládacích prvků s vybranými ovládacími prvky udělení. Pokud potřebujete dodatečné zabezpečení pro něco jako mzdová aplikace, vyberte Vyžadovat všechny vybrané ovládací prvky , které vyžadují vícefaktorové ověřování a vyhovující zařízení.

Běžně používané zásady

Řada organizací má běžné obavy o přístup, se kterými můžou pomoct zásady podmíněného přístupu, například:

- Vyžadování vícefaktorového ověření u uživatelů s rolemi správců

- Vyžadování vícefaktorového ověření u úloh souvisejících se správou Azure

- Blokování přihlášení u uživatelů, kteří se pokoušejí používat starší ověřovací protokoly

- Vyžadování důvěryhodných umístění pro registraci vícefaktorového ověřování Microsoft Entra

- Blokování nebo udělení přístupu z určitých umístění

- Blokování rizikového chování při přihlašování

- Vyžadování zařízení spravovaných organizací pro konkrétní aplikace

Výběry pro vytvoření zásad podmíněného přístupu

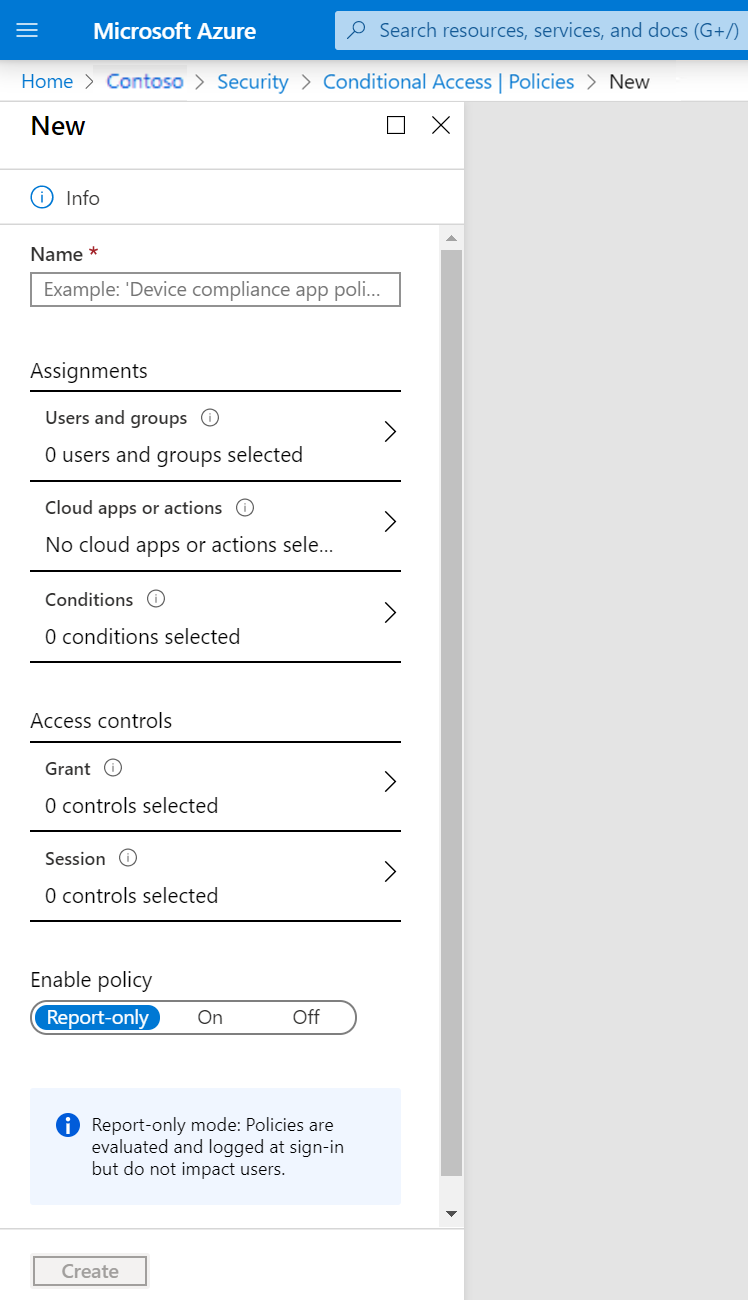

Pokud chcete vytvořit zásadu podmíněného přístupu, přejděte na webu Azure Portal na webu Azure Portal do části Zabezpečení zabezpečení Microsoft>>Entra ID.>

Aby zásada fungovala, musíte nakonfigurovat:

| Co | Jak | Proč |

|---|---|---|

| Cloudové aplikace | Vyberte alespoň jednu aplikaci. | Cílem zásady podmíněného přístupu je poskytnout vám kontrolu nad tím, jak mohou autorizovaní uživatelé přistupovat ke cloudovým aplikacím. |

| Uživatelé a skupiny | Vyberte alespoň jednoho uživatele nebo skupinu, kteří jsou autorizováni pro přístup k vybraným cloudovým aplikacím. | Zásady podmíněného přístupu, které nemají přiřazené žádné uživatele a skupiny, se nikdy neaktivují. |

| Ovládací prvky přístupu | Vyberte alespoň jeden ovládací prvek přístupu. | Při splnění podmínek musí procesor zásad vědět, co má dělat. |

Výhody správy identit zařízení

Tady jsou některé výhody používání identity zařízení v kombinaci s podmíněným přístupem v Microsoft Entra ID:

- Kombinace zjednodušuje postup přidávání a správy zařízení v Microsoft Entra ID.

- Minimalizace stresu uživatelů při přechodu mezi různými zařízeními

- Microsoft Entra ID podporuje nástroje MDM, jako je Microsoft Intune.

- Možnost použití jednotného přihlašování (SSO) u jakéhokoli zaregistrovaného nebo připojeného zařízení

Důležité faktory při používání správy identity zařízení

Při vyhodnocování identity zařízení zvažte následující faktory:

- Používání možností připojených k microsoftu Entra nebo hybridních možností vás omezuje na používání operačního systému založeného na Windows nebo Windows Serveru na zařízení.

- Podmíněný přístup vyžaduje licenci Microsoft Entra ID P1 nebo licenci Microsoft 365 Business.