Monitorování, prošetřování a náprava zvýšených rizikových uživatelů

Šetření rizik

Služba Identity Protection poskytuje organizacím tři sestavy, které můžou použít ke zkoumání rizik identit ve svém prostředí: rizikových uživatelů, rizikových přihlášení a detekcí rizik. Zkoumání událostí je klíčem k lepšímu porozumění a identifikaci slabých bodů ve vaší strategii zabezpečení.

Všechny tři sestavy umožňují stahování událostí do . Formát CSV pro další analýzu mimo Azure Portal Sestavy rizikových uživatelů a rizikových přihlášení umožňují stáhnout posledních 2 500 položek, zatímco sestava detekce rizik umožňuje stáhnout posledních 5 000 záznamů.

Organizace můžou využít integrace rozhraní Microsoft Graph API k agregaci dat s jinými zdroji, ke kterým mají přístup jako organizace.

Tři sestavy najdete v Centru pro správu Microsoft Entra, pak v Centru pro správu Identity a pak v Ochraně – Identity Protection.

Navigace v sestavách

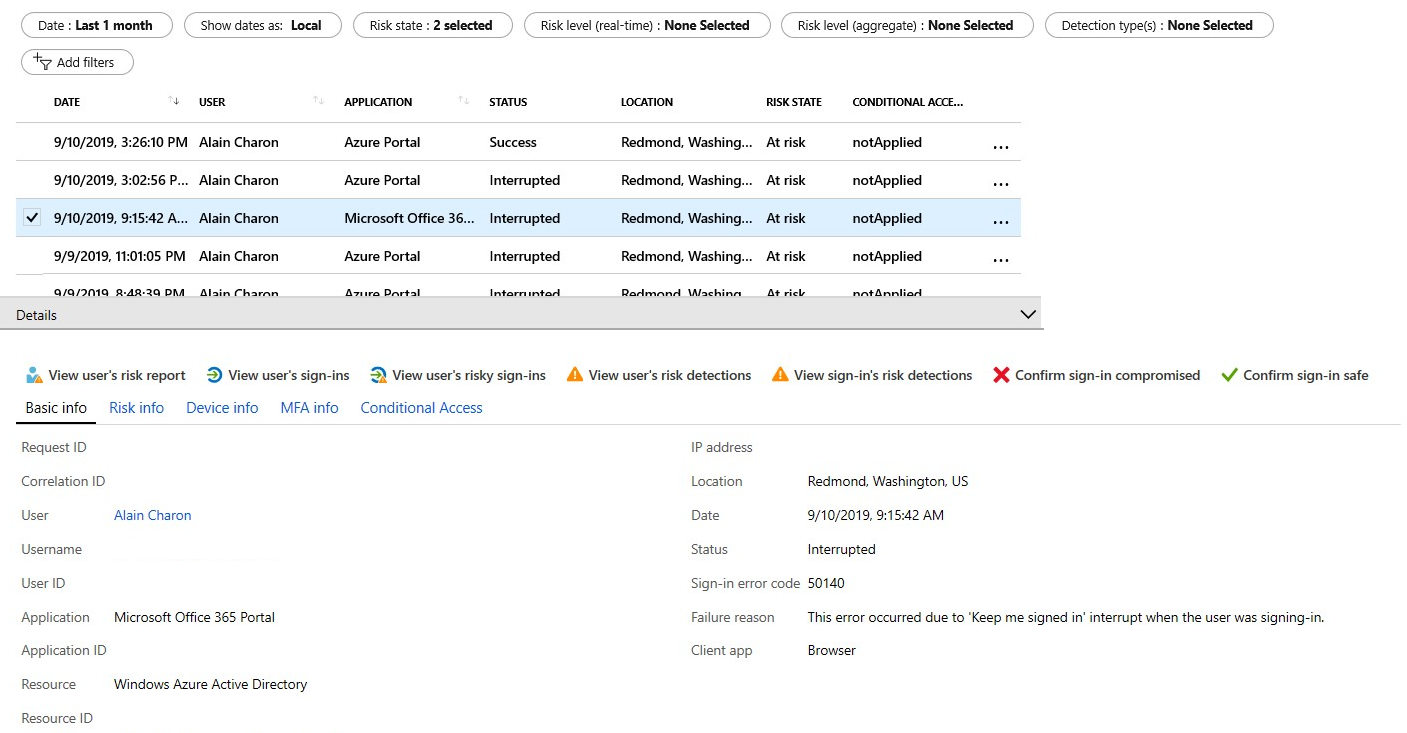

Každá sestava se spustí se seznamem všech detekcí pro období zobrazené v horní části sestavy. Každá sestava umožňuje přidat nebo odebrat sloupce na základě preference správce. Správci si mohou data stáhnout do souboru . CSV nebo . Formát JSON Sestavy je možné filtrovat pomocí filtrů v horní části sestavy.

Výběr jednotlivých položek umožňuje další položky v horní části sestavy, například možnost potvrdit přihlášení jako ohrožené nebo bezpečné, potvrdit ohrožení zabezpečení uživatele nebo zavřít riziko uživatele.

Výběrem jednotlivých položek rozbalíte okno podrobností pod detekcemi. Zobrazení podrobností umožňuje správcům prošetřit a provádět akce s jednotlivými detekcemi.

Rizikoví uživatelé

Díky informacím, které poskytuje sestava rizikových uživatelů, můžou správci najít:

- Kteří uživatelé jsou ohroženi, byli ohroženi rizikem nebo byli ohroženi zavření?

- Podrobnosti o detekcích

- Historie všechrizikových

- Historie rizik.

Správci se pak můžou rozhodnout pro tyto události provést akci. Může se rozhodnout pro:

- Resetujte heslo uživatele.

- Potvrďte ohrožení zabezpečení uživatelů.

- Skrytí rizika uživatele.

- Zablokuje přihlášení uživatele.

- Další zkoumání s využitím Služby ATP v Azure

Riziková přihlášení

Sestava rizikových přihlášení obsahuje filtrovatelná data po dobu až posledních 30 dnů (jeden měsíc).

Díky informacím, které poskytuje sestava rizikových přihlášení, můžou správci najít:

- Které přihlášení jsou klasifikovány jako ohrožené, potvrzené ohrožení zabezpečení, potvrzené bezpečné, zamítnuté nebo nápravné.

- Úrovně rizika spojené s pokusy o přihlášení v reálném čase a agregované úrovně rizika

- Aktivované typy detekce.

- Použily se zásady podmíněného přístupu.

- Podrobnosti vícefaktorového ověřování

- Informace o zařízení.

- Informace o aplikaci.

- Informace o poloze.

Správci se pak můžou rozhodnout pro tyto události provést akci. Správci můžou zvolit:

- Potvrďte ohrožení zabezpečení přihlašování.

- Potvrďte bezpečné přihlášení.

Detekce rizik

Sestava detekce rizik obsahuje filtrovatelná data za posledních 90 dnů (tři měsíce).

Díky informacím, které poskytuje sestava detekce rizik, můžou správci najít:

- Informace o každé detekci rizik, včetně typu.

- Současně se aktivovala další rizika.

- Umístění pokusu o přihlášení

Správci se pak můžou vrátit k sestavě rizik uživatele nebo k přihlášení a provést akce na základě shromážděných informací.

Sestava detekce rizik poskytuje také odkaz na detekci na portálu Microsoft Defender for Cloud Apps (MDCA), kde můžete zobrazit další protokoly a výstrahy.

Poznámka:

Náš systém zjistí, že riziková událost, která přispěla ke skóre rizika uživatele, byla falešně pozitivní nebo že riziko uživatele bylo napraveno vynucením zásad, jako je například dokončení výzvy vícefaktorového ověřování nebo změna zabezpečeného hesla. Proto náš systém zavře stav rizika a podrobnosti o riziku "bezpečné přihlašování potvrzené AI" se zobrazí a už nepřispívá k riziku uživatele.

Náprava rizik a odblokování uživatelů

Po dokončení šetření budete chtít provést opatření k nápravě rizika nebo odblokování uživatelů. Organizace mají také možnost povolit automatizovanou nápravu s využitím zásad rizik. Organizace by se měly pokusit zavřít všechny detekce rizik, se kterými se vaše organizace seznámila v časovém období. Microsoft doporučuje zavřít události co nejdříve, protože při práci s riziky záleží na čase.

Náprava

Všechna detekce aktivních rizik přispívají k výpočtu hodnoty označované jako úroveň rizika uživatele. Úroveň rizika uživatele je indikátorem (nízká, střední, vysoká) pravděpodobnosti ohrožení účtu. Jako správce chcete zavřít všechna zjišťování rizik, aby ovlivnění uživatelé už nebyli ohroženi.

Některé detekce rizik jsou službou Identity Protection označeny jako Uzavřeno (systém), protože události se už nezjišťovaly jako rizikové.

Správci mají následující možnosti pro nápravu:

- Samoobslužná náprava se zásadami rizik.

- Ruční resetování hesla

- Skrytí rizika uživatele.

- Ruční zavření jednotlivých detekcí rizik.

Samoobslužná náprava se zásadami rizik

Pokud uživatelům povolíte samoobslužnou nápravu s vícefaktorovým ověřováním (MFA) a samoobslužným resetováním hesla (SSPR) ve vašich zásadách rizik, můžou se při zjištění rizika odblokovat. Tyto detekce se pak považují za uzavřené. Uživatelé musí mít dříve zaregistrované vícefaktorové ověřování a samoobslužné resetování hesla, aby mohli použít při zjištění rizika.

Některé detekce nezvyšují riziko na úrovni, ve které by bylo potřeba samoobslužné nápravy uživatele, ale správci by tyto detekce měli přesto vyhodnotit. Správci zjistí, že jsou nezbytná další opatření, například blokování přístupu z umístění nebo snížení přijatelného rizika v jejich zásadách.

Ruční resetování hesla

Pokud není možnost vyžadovat resetování hesla pomocí zásad rizika uživatele, můžou správci zavřít všechna zjištění rizik pro uživatele pomocí ručního resetování hesla.

Správci mají při resetování hesla pro své uživatele dvě možnosti:

Vygenerování dočasného hesla – vygenerováním dočasného hesla můžete okamžitě přenést identitu zpět do bezpečného stavu. Tato metoda vyžaduje kontaktování ovlivněných uživatelů, protože potřebují vědět, co je dočasné heslo. Vzhledem k tomu, že heslo je dočasné, zobrazí se uživateli výzva ke změně hesla na něco nového během dalšího přihlášení.

Vyžadovat, aby uživatel resetoval heslo – Vyžadování uživatelů k resetování hesel umožňuje samoobslužné obnovení bez kontaktování technické podpory nebo správce. Tato metoda se vztahuje pouze na uživatele, kteří jsou zaregistrovaní pro vícefaktorové ověřování a samoobslužné resetování hesla. Pro uživatele, kteří nejsou zaregistrovaní, tato možnost není dostupná.

Skrytí rizika uživatele

Pokud pro vás resetování hesla není možné, protože uživatel byl například odstraněn, můžete zrušit zjišťování rizik uživatelů.

Když vyberete možnost Zavřít riziko uživatele, všechny události se zavřou a ovlivněný uživatel už není ohrožený. Vzhledem k tomu, že tato metoda nemá vliv na stávající heslo, nepřinese související identitu zpět do bezpečného stavu.

Ruční zavření jednotlivých detekcí rizik

Zavřením jednotlivých detekcí rizik ručně můžete snížit úroveň rizika uživatele. Detekce rizik se obvykle zavírají ručně v reakci na související šetření, jako je například při komunikaci s uživatelem, že aktivní detekce rizik už není nutná.

Při ručním zavírání detekce rizik se můžete rozhodnout, že provedete některou z následujících akcí, abyste změnili stav detekce rizik:

- Potvrďte ohrožení zabezpečení uživatele.

- Skrytí rizika uživatele.

- Potvrďte bezpečné přihlášení.

- Potvrďte ohrožení zabezpečení přihlášení.

Odblokování uživatelů

Správce se rozhodne zablokovat přihlášení na základě zásad nebo šetření rizik. K bloku dochází na základě rizika přihlášení nebo uživatele.

Odblokování na základě rizika uživatele

K odblokování účtu zablokovaného z důvodu rizika uživatele mají správci následující možnosti:

- Resetovat heslo – Heslo uživatele můžete resetovat.

- Zavření rizika uživatele – Zásady rizik uživatelů zablokují uživatele, pokud bylo dosaženo nakonfigurované úrovně rizika uživatele pro blokování přístupu. Úroveň rizika uživatele můžete snížit zavřením rizika uživatele nebo ručním zavřením ohlášených detekcí rizik.

- Vyloučení uživatele ze zásad – pokud si myslíte, že aktuální konfigurace zásad přihlašování způsobuje u konkrétních uživatelů problémy, můžete z nich uživatele vyloučit.

- Zakázání zásady – pokud si myslíte, že konfigurace zásad způsobuje problémy u všech uživatelů, můžete tuto zásadu zakázat.

Odblokování na základě rizika přihlašování

K odblokování účtu na základě rizika přihlášení mají správci následující možnosti:

- Přihlášení ze známého umístění nebo zařízení – běžným důvodem blokování podezřelých přihlášení jsou pokusy o přihlášení z neznámých umístění nebo zařízení. Jestli je to důvodem zablokování, můžou vaši uživatelé rychle zjistit tak, že se pokusí přihlásit ze známého umístění nebo zařízení.

- Vyloučení uživatele ze zásad – pokud si myslíte, že aktuální konfigurace zásad přihlašování způsobuje u konkrétních uživatelů problémy, můžete z nich uživatele vyloučit.

- Zakázání zásady – pokud si myslíte, že konfigurace zásad způsobuje problémy u všech uživatelů, můžete tuto zásadu zakázat.

PowerShell Preview

Pomocí modulu Microsoft Graph PowerShell SDK Preview můžou organizace spravovat rizika pomocí PowerShellu. Moduly Preview a ukázkový kód se nacházejí v úložišti Azure GitHub.

Použití rozhraní Microsoft Graph API

Microsoft Graph je koncový bod sjednoceného rozhraní API Microsoftu a domovskou částí rozhraní API služby Microsoft Entra Identity Protection. Existují tři rozhraní API, která zveřejňují informace o rizikových uživatelích a přihlášeních: riskDetection, riskyUsers, and signIn.

riskDetectionumožňuje dotazovat Microsoft Graph na seznam detekce rizik propojených s uživatelem i přihlášením a souvisejících informací o detekci.

riskyUsersumožňuje dotazovat microsoft Graph na informace o uživatelích, které služba Identity Protection zjistila jako rizikové.

signIn Umožňuje dotazovat Microsoft Graph na informace o přihlášeních k ID Microsoft Entra s konkrétními vlastnostmi souvisejícími se stavem rizika, podrobnostmi a úrovní.

Tato část vám pomůže začít s připojením k Microsoft Graphu a dotazováním těchto rozhraní API. Podrobný úvod, úplnou dokumentaci a přístup k Graph Exploreru najdete na webu Microsoft Graphu (https://graph.microsoft.io/) nebo konkrétní referenční dokumentaci pro riskDetection, riskyUsers, and signIn rozhraní API.

Připojení k Microsoft Graphu

Přístup k datům identity Protection prostřednictvím Microsoft Graphu zahrnuje čtyři kroky: načtení názvu domény, vytvoření nové registrace aplikace, konfigurace oprávnění rozhraní API a konfigurace platných přihlašovacích údajů.

Načtení názvu domény

- Přihlaste se do Centra pro správu Microsoft Entra.

- Přejděte do části Identita, otevřete Nastavení a vyberte Názvy domén.

- Poznamenejte si doménu .onmicrosoft.com. Tyto informace budete potřebovat v pozdějším kroku.

Vytvoření nové registrace aplikace

V Centru pro správu Microsoft Entra přejděte do části Identita a aplikace a pak Registrace aplikací.

Vyberte Nová registrace.

Na stránce Vytvořit proveďte následující kroky:

- Do textového pole Název zadejte název vaší aplikace (například: Microsoft Entra Risk Detection API).

- V části Podporované typy účtů vyberte typ účtů, které budou používat rozhraní API.

- Vyberte Zaregistrovat.

Zkopírujte ID aplikace.

Konfigurace oprávnění API

V aplikaci, kterou jste vytvořili, vyberte oprávnění rozhraní API.

Na stránce Konfigurovaná oprávnění na panelu nástrojů nahoře vyberte Přidat oprávnění.

Na stránce Přidat rozhraní API zvolte Vybrat rozhraní API.

Na stránce Vybrat rozhraní API vyberte Microsoft Graph a pak vyberte Vybrat.

Na stránce Oprávnění rozhraní API požadavku:

- Vyberte Oprávnění aplikace.

- Zaškrtněte políčka vedle identityRiskEvent.Read.All a IdentityRiskyUser.Read.All.

- Vyberte Přidat oprávnění.

Vyberte Udělit souhlas správce pro doménu.

Konfigurace platných přihlašovacích údajů

V aplikaci, kterou jste vytvořili, vyberte Certifikáty a tajné kódy.

V části Tajné kódy klienta vyberte Nový tajný klíč klienta.

Dejte tajnému klíči klienta popis a nastavte časové období vypršení platnosti podle zásad vaší organizace.

Vyberte Přidat.

Poznámka:

Pokud tento klíč ztratíte, budete se muset vrátit do této části a vytvořit nový klíč. Udržujte tento klíč tajným kódem: Každý, kdo ho má, má přístup k vašim datům.

Ověřování v Microsoft Graphu a dotazování rozhraní API pro detekci rizik identity Protection

V tuto chvíli byste měli mít:

- Název domény vašeho tenanta

- ID aplikace (klienta)

- Tajný klíč klienta nebo certifikát

Pokud se chcete ověřit, odešlete požadavek post s https://login.microsoft.com následujícími parametry v textu:

- grant_type:

client_credentials - zdroj:

https://graph.microsoft.com - client_id:

- client_secret:

V případě úspěchu tento požadavek vrátí ověřovací token. Pokud chcete volat rozhraní API, vytvořte hlavičku s následujícím parametrem:

Authorization`="<token_type> <access_token>"

Při ověřování najdete typ tokenu a přístupový token ve vráceném tokenu.

Odešlete tuto hlavičku jako požadavek na následující adresu URL rozhraní API: https://graph.microsoft.com/v1.0/identityProtection/riskDetections.

Pokud je odpověď úspěšná, je kolekce detekcí rizik identit a přidružených dat ve formátu JSON OData, která se dají analyzovat a zpracovávat podle potřeby.

Vzorek

Tato ukázka ukazuje použití sdíleného tajného kódu k ověření. V produkčním prostředí je ukládání tajných kódů v kódu obecně zamračené. Organizace můžou k zabezpečení těchto přihlašovacích údajů používat spravované identity pro prostředky Azure.

Tady je ukázkový kód pro ověřování a volání rozhraní API pomocí PowerShellu. Stačí přidat ID klienta, tajný klíč a doménu tenanta.

$ClientID = "<your client ID here>" # Should be a ~36 hex character string; insert your info here

$ClientSecret = "<your client secret here>" # Should be a ~44 character string; insert your info here

$tenantdomain = "<your tenant domain here>" # For example, contoso.onmicrosoft.com

$loginURL = "https://login.microsoft.com"

$resource = "https://graph.microsoft.com"

$body = @{grant_type="client_credentials";resource=$resource;client_id=$ClientID;client_secret=$ClientSecret}

$oauth = Invoke-RestMethod -Method Post -Uri $loginURL/$tenantdomain/oauth2/token?api-version=1.0 -Body $body

Write-Output $oauth

if ($oauth.access_token -ne $null) {

$headerParams = @{'Authorization'="$($oauth.token_type) $($oauth.access_token)"}

$url = "https://graph.microsoft.com/v1.0/identityProtection/riskDetections"

Write-Output $url

$myReport = (Invoke-WebRequest -UseBasicParsing -Headers $headerParams -Uri $url)

foreach ($event in ($myReport.Content | ConvertFrom-Json).value) {

Write-Output $event

}

} else {

Write-Host "ERROR: No Access Token"

}

Získání všech detekcí rizik offline (rozhraní RISKDetection API)

Pomocí zásad rizik přihlašování identity Protection můžete použít podmínky, když se riziko zjistí v reálném čase. Ale co detekce, které jsou zjištěny offline? Abyste pochopili, k jakým detekcím došlo offline, a proto byste neaktivovali zásady rizik přihlašování, můžete se dotazovat na riskDetection rozhraní API.

GET https://graph.microsoft.com/v1.0/identityProtection/riskDetections?$filter=detectionTimingType eq 'offline'

Získejte všechny uživatele, kteří úspěšně prošli výzvou vícefaktorového ověřování aktivovanou zásadami rizikových přihlášení (riskyUsers API).

Pokud chcete porozumět hodnotám zásad založených na riziku identity Identity Protection ve vaší organizaci, můžete se dotazovat na všechny uživatele, kteří úspěšně prošli výzvou vícefaktorového ověřování aktivovanou zásadami rizikových přihlášení. Tyto informace vám můžou pomoct pochopit, kteří uživatelé Identity Protection nepravdě zjistili jako riziko a kteří z vašich legitimních uživatelů provádějí akce, které AI považuje za rizikové.

GET https://graph.microsoft.com/v1.0/identityProtection/riskyUsers?$filter=riskDetail eq 'userPassedMFADrivenByRiskBasedPolicy'