Správa zabezpečení řešení Azure AI Search

Organizace musí mít možnost důvěřovat zabezpečení svých vyhledávacích řešení. Azure AI Search poskytuje kontrolu nad tím, jak zabezpečit data, která hledáte.

Tady se dozvíte, jak zabezpečit řešení vyhledávání. Zaměříte se na to, kde se data šifrují a jak zabezpečit příchozí a odchozí toky dat. Nakonec se dozvíte, jak omezit přístup k výsledkům hledání pro konkrétní uživatele nebo skupiny.

Přehled přístupů k zabezpečení

Zabezpečení AI Search vychází ze stávajících funkcí zabezpečení sítě v Azure. Když uvažujete o zabezpečení řešení vyhledávání, můžete se zaměřit na tři oblasti:

- Příchozí žádosti o vyhledávání provedené uživateli ve vašem řešení hledání

- Odchozí požadavky z vašeho vyhledávacího řešení na jiné servery pro indexování dokumentů

- Omezení přístupu na úrovni dokumentu na žádost o vyhledávání uživatelů

Šifrování dat

Azure AI Search stejně jako všechny služby Azure šifruje neaktivní uložená data pomocí klíčů spravovaných službou. Toto šifrování zahrnuje indexy, zdroje dat, mapy synonym, sady dovedností a dokonce i definice indexeru.

Přenášená data se šifrují pomocí standardního šifrování HTTPS TLS 1.3 přes port 443.

Pokud chcete použít vlastní šifrovací klíče, služba ACS podporuje použití služby Azure Key Vault. Výhodou používání vlastních klíčů spravovaných zákazníkem je, že u všech objektů, na kterých používáte vlastní klíče, bude povolené dvojité šifrování.

Tip

Podrobný postup použití klíčů spravovaných zákazníkem pro šifrování najdete v tématu Konfigurace klíčů spravovaných zákazníkem pro šifrování dat ve službě Azure AI Search.

Zabezpečený příchozí provoz

Pokud je vaše řešení vyhledávání přístupné externě z internetu nebo aplikací, můžete snížit prostor pro útoky. Azure AI Search umožňuje omezit přístup k veřejnému koncovému bodu zdarma pomocí brány firewall a povolit přístup z konkrétních IP adres.

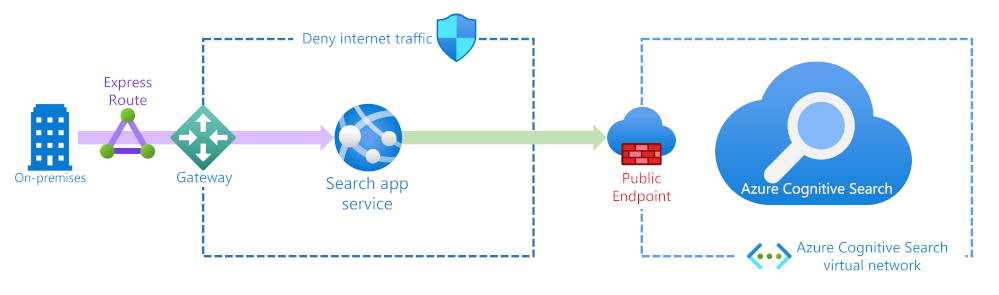

Pokud vaše vyhledávací služba bude používat jenom místní prostředky, můžete posílit zabezpečení pomocí okruhu ExpressRoute, služby Azure Gateway a služby App Service. Existuje také možnost změnit veřejný koncový bod tak, aby používal privátní propojení Azure. Budete také muset nastavit virtuální síť Azure a další prostředky. Použití privátního koncového bodu je nejbezpečnější řešení, i když je součástí dalších nákladů na používání těchto služeb, které je potřeba hostovat na platformě Azure.

Tip

Další informace o privátních koncových bodech najdete v tématu Vytvoření privátního koncového bodu pro zabezpečené připojení k Azure AI Search.

Ověřování požadavků na řešení vyhledávání

Díky infrastruktuře, která snižuje prostor pro útoky vašeho vyhledávacího řešení, se může zaměřit na to, jak ověřovat žádosti o vyhledávání od uživatelů a aplikací.

Výchozí možností při vytváření služby ACS je ověřování založené na klíčích. Existují dva různé druhy klíčů:

- Správa klíče – udělte oprávnění k zápisu a právo dotazovat se na systémové informace (pro každou vyhledávací službu je možné vytvořit maximálně 2 klíče správce).

- Klíče dotazů – udělte uživatelům nebo aplikacím oprávnění ke čtení a používají je k dotazování indexů (pro každou vyhledávací službu je možné vytvořit maximálně 50 klíčů dotazů).

Důležité

Řízení přístupu na základě role pro operace roviny dat je aktuálně ve verzi Preview a v rámci dodatečných podmínek použití. Role jsou dostupné jenom ve veřejném cloudu Azure a jejich použití může zvýšit latenci požadavků hledání.

Řízení přístupu na základě role (RBAC) poskytuje platforma Azure jako globální systém pro řízení přístupu k prostředkům. RBAC můžete ve službě Azure AI Search použít následujícími způsoby:

- Role můžou mít udělený přístup ke správě služby.

- Definování rolí s přístupem k vytváření, načítání a indexům dotazů

Předdefinované role, které můžete přiřadit ke správě Search Azure AI, jsou:

- Vlastník – Úplný přístup ke všem prostředkům vyhledávání

- Přispěvatel – stejný jako výše, ale bez možnosti přiřazovat role nebo měnit autorizace

- Čtenář – Zobrazení částečných informací o službě

Pokud potřebujete roli, která může také spravovat rovinu dat, například indexy vyhledávání nebo zdroje dat, použijte jednu z těchto rolí:

- Přispěvatel vyhledávací služby – role pro správce vyhledávací služby (stejný přístup jako role přispěvatele výše) a obsah (indexy, indexery, zdroje dat a sady dovedností)

- Přispěvatel dat indexu vyhledávání – role pro vývojáře nebo vlastníky indexu, kteří budou importovat, aktualizovat nebo dotazovat kolekci dokumentů indexu

- Čtečka dat indexu vyhledávání – role přístupu jen pro čtení pro aplikace a uživatele, kteří potřebují spouštět dotazy

Tip

Další informace o ověřování pomocí RBAC najdete v tématu Použití řízení přístupu na základě role v Azure (Azure RBAC) ve službě Azure AI Search.

Zabezpečení odchozího provozu

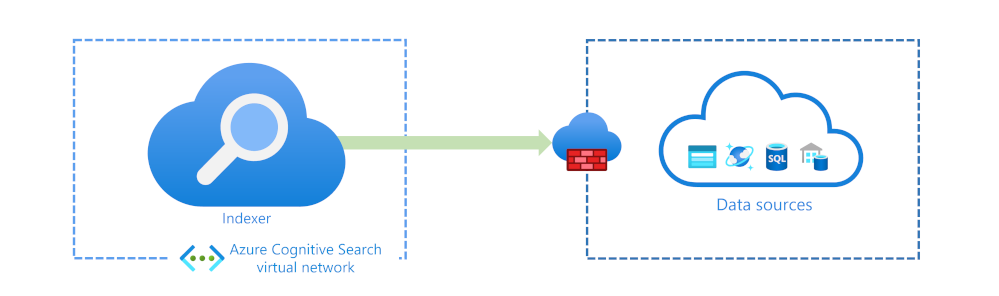

Odchozí přenosy obvykle indexuje zdrojová data nebo je rozšiřuje pomocí umělé inteligence (AI). Odchozí připojení podporují ověřování na základě klíčů, přihlášení k databázi nebo přihlášení Microsoft Entra, pokud můžete použít ID Microsoft Entra.

Pokud jsou vaše zdroje dat hostované na platformě Azure, můžete také zabezpečit připojení pomocí spravované identity přiřazené systémem nebo uživatelem.

Služby Azure můžou omezit přístup k nim pomocí brány firewall. Bránu firewall je možné nakonfigurovat tak, aby povolovala pouze IP adresu Search Azure AI. Pokud rozšiřujete indexy o AI, budete také muset povolit všechny IP adresy ve značce služby AzureCognitiveSearch .

Zdrojová data můžete zabezpečit za sdíleným privátním propojením, které používají indexery.

Důležité

Sdílené privátní propojení vyžaduje pro indexování založené na textu úroveň Basic nebo úroveň Standard 2 (S2) pro indexování na základě dovedností. Podrobnosti o cenách najdete v tématu s cenami služby Azure Private Link.

Zabezpečení dat na úrovni dokumentu

Službu Azure AI Search můžete nakonfigurovat tak, aby omezovala dokumenty, které může někdo hledat, například omezit vyhledávání smluvních souborů PDF na osoby ve vašem právním oddělení.

Řízení přístupu na úrovni dokumentu vyžaduje, abyste každý dokument v indexu vyhledávání aktualizovali. Do každého dokumentu, který obsahuje ID uživatelů nebo skupin, které k němu mají přístup, musíte přidat nové pole zabezpečení. Pole zabezpečení musí být filtrovatelné, abyste mohli filtrovat výsledky hledání v poli.

Toto pole je zavedené a naplněné povoleným uživatelem nebo skupinami, takže výsledky můžete omezit přidáním search.in filtru do všech vyhledávacích dotazů. Pokud používáte požadavky HTTP POST, měl by text vypadat takto:

{

"filter":"security_field/any(g:search.in(g, 'user_id1, group_id1, group_id2'))"

}

Tím se vyfiltrují vrácené výsledky hledání podle ID uživatele a skupin, do nichž tento uživatel patří. Pokud vaše aplikace může používat Microsoft Entra ID, je možné použít identitu uživatele a členství ve skupinách odsud.

Tip

Podrobný průvodce používáním ID Microsoft Entra najdete v tématu Filtry zabezpečení pro oříznutí výsledků služby Azure AI Search pomocí identit Active Directory.