Úvod do nulová důvěra (Zero Trust)

Nulová důvěra (Zero Trust) přístup k zabezpečení musí být efektivní při udržování hrozeb, změn cloudových platforem a změn obchodních modelů, které reagují na rychle se vyvíjející svět. Osvědčené postupy pro přijetí přístupu nulová důvěra (Zero Trust) k zabezpečení najdete v rámci referenční architektury Microsoftu pro kybernetickou bezpečnost (MCRA) a srovnávacího testu zabezpečení cloudu Microsoftu (MCSB).

Přístup microsoftu nulová důvěra (Zero Trust) k zabezpečení vychází ze tří principů: předpokládat porušení zabezpečení, explicitně ověřit a nejnižší oprávnění.

Principy nulová důvěra (Zero Trust)

Ověřte explicitně – vždy se ověřte a autorizuje na základě všech dostupných datových bodů.

Používejte přístup s nejnižšími oprávněními – Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat.

Předpokládejme porušení zabezpečení – minimalizujte poloměr výbuchu a přístup k segmentům. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany.

Toto je jádro nulová důvěra (Zero Trust). Místo toho, abyste věřili, že všechno za podnikovou bránou firewall je bezpečné, model nulová důvěra (Zero Trust) předpokládá porušení zabezpečení a ověřuje každou žádost, jako by pocházela z neověřené sítě. Bez ohledu na to, odkud požadavek pochází nebo k jakému prostředku přistupuje, nás model nulová důvěra (Zero Trust) naučí, že "nikdy nedůvěřujete, vždy ověřte".

Je navržená tak, aby se přizpůsobila složitostem moderního prostředí, která zahrnuje mobilní pracovníky, chrání lidi, zařízení, aplikace a data všude, kde se nacházejí.

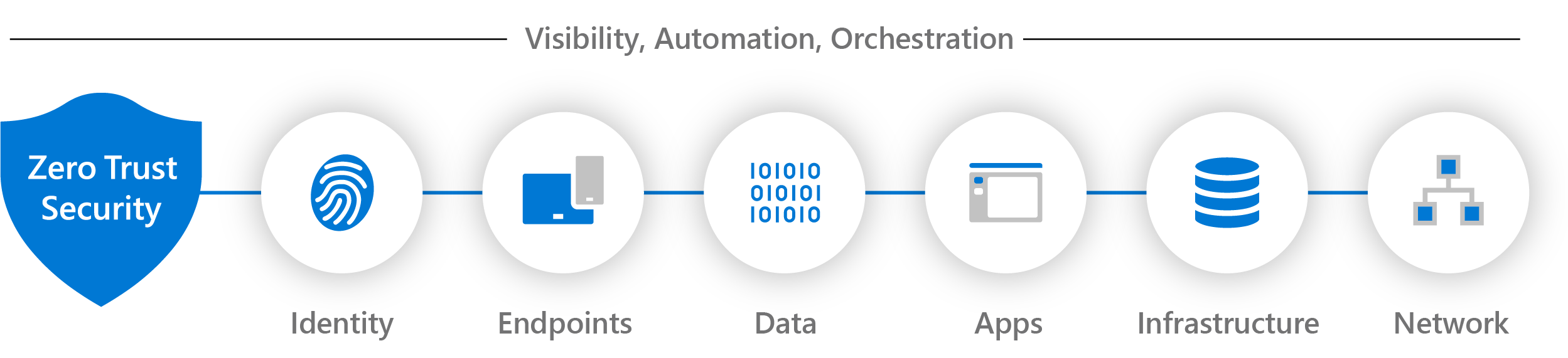

Přístup nulová důvěra (Zero Trust) by měl být rozšířen v rámci celého digitálního majetku a sloužit jako integrovaná filozofie zabezpečení a ucelená strategie. To se provádí implementací nulová důvěra (Zero Trust) ovládacích prvků a technologií napříč šesti základních prvků. Každý z nich je zdrojem signálu, řídicí roviny pro vynucování a kritický zdroj, který se má bránit.

Různé organizační požadavky, stávající implementace technologií a fáze zabezpečení mají vliv na to, jak se plánuje implementace modelu zabezpečení nulová důvěra (Zero Trust). S využitím našich zkušeností s pomáháním zákazníkům zabezpečit své organizace a také při implementaci našeho vlastního modelu nulová důvěra (Zero Trust) jsme vyvinuli následující pokyny k posouzení vaší připravenosti a vytvoření plánu, který vám pomůže nulová důvěra (Zero Trust).

Tyto principy se vztahují na technická aktiva a obvykle se aplikují na nulová důvěra (Zero Trust) transformaci prostřednictvím řady iniciativ modernizace (RaMP) nebo technologických pilířů (s pokyny pro nasazení pro každý pilíř).