Úvod k osvědčeným postupům

Tento modul se zabývá článkem o nulová důvěra (Zero Trust) a osvědčených postupech pro možnosti kybernetické bezpečnosti Microsoftu.

Představte si, že jste architekt kybernetické bezpečnosti ve velké organizaci. Dostali jste za úkol modernizovat kybernetickou bezpečnost organizace. Víte, že pro dosažení tohoto cíle jsou nezbytné osvědčené postupy, ale nevíte, kterou architekturu použít. Slyšeli jste o nulová důvěra (Zero Trust) a jejích potenciálních výhodách, ale nevíte, jak začít. Tento modul vám pomůže pochopit osvědčené postupy a jak je používat jako architekt kybernetické bezpečnosti. Dozvíte se také o konceptu nulová důvěra (Zero Trust) a o tom, jak s ním začít v organizaci.

Modul je rozdělený do pěti jednotek:

- Úvod k osvědčeným postupům

- Úvod do nulová důvěra (Zero Trust)

- Iniciativy nulová důvěra (Zero Trust)

- nulová důvěra (Zero Trust) technologické pilíře – část 1

- nulová důvěra (Zero Trust) technologických pilířů – část 2

Na konci tohoto modulu jste schopni pochopit, jak používat osvědčené postupy jako architekt kyberbezpečnosti, porozumět konceptu nulová důvěra (Zero Trust) a jak se dá použít k modernizaci kybernetické bezpečnosti organizace a pochopit, kdy používat různé architektury osvědčených postupů, jako je MCRA, CAF a WAF.

Cíle výuky

Po dokončení tohoto modulu se naučí:

- Seznamte se s tím, jak používat osvědčené postupy jako architekt kybernetické bezpečnosti.

- Seznamte se s konceptem nulová důvěra (Zero Trust) a zjistěte, jak se dá využít k modernizaci kybernetické bezpečnosti organizací.

- Zjistěte, kdy používat různé architektury osvědčených postupů, jako jsou MCRA, CAF a WAF.

Obsah v modulu vám pomůže připravit se na certifikační zkoušku SC-100: Microsoft Cybersecurity Architect.

Požadavky

- Koncepční znalost zásad zabezpečení, požadavků, architektury nulové důvěryhodnosti a správy hybridních prostředí

- Pracovní zkušenosti se strategiemi nulové důvěryhodnosti, používáním zásad zabezpečení a vývojem požadavků na zabezpečení na základě obchodních cílů

Osvědčené postupy

Doporučené postupy jsou doporučené způsoby, jak provádět akce, které byly nalezeny jako nejúčinnější nebo nejúčinnější. Osvědčené postupy vám pomůžou vyhnout se chybám a zajistit, aby vaše prostředky a úsilí neztrácely.

Osvědčené postupy přicházejí v mnoha formách:

- přesné pokyny k tomu, co dělat, proč to udělat, kdo by to měl udělat a jak to udělat

- zásady vysoké úrovně, které pomáhají s různými typy rozhodnutí a akcí

- pokyny, které jsou součástí referenční architektury, která popisuje komponenty, které by se měly zahrnout do řešení a jak je integrovat společně

Microsoft má vložené osvědčené postupy zabezpečení v různých formách pokynů, mezi které patří:

- Referenční architektury kyberbezpečnosti Microsoftu

- Srovnávací test zabezpečení cloudu Microsoftu

- architektura přechodu na cloud (CAF)

- Dobře navržená architektura Azure (WAF)

- Osvědčené postupy zabezpečení Microsoftu

Antipatterny

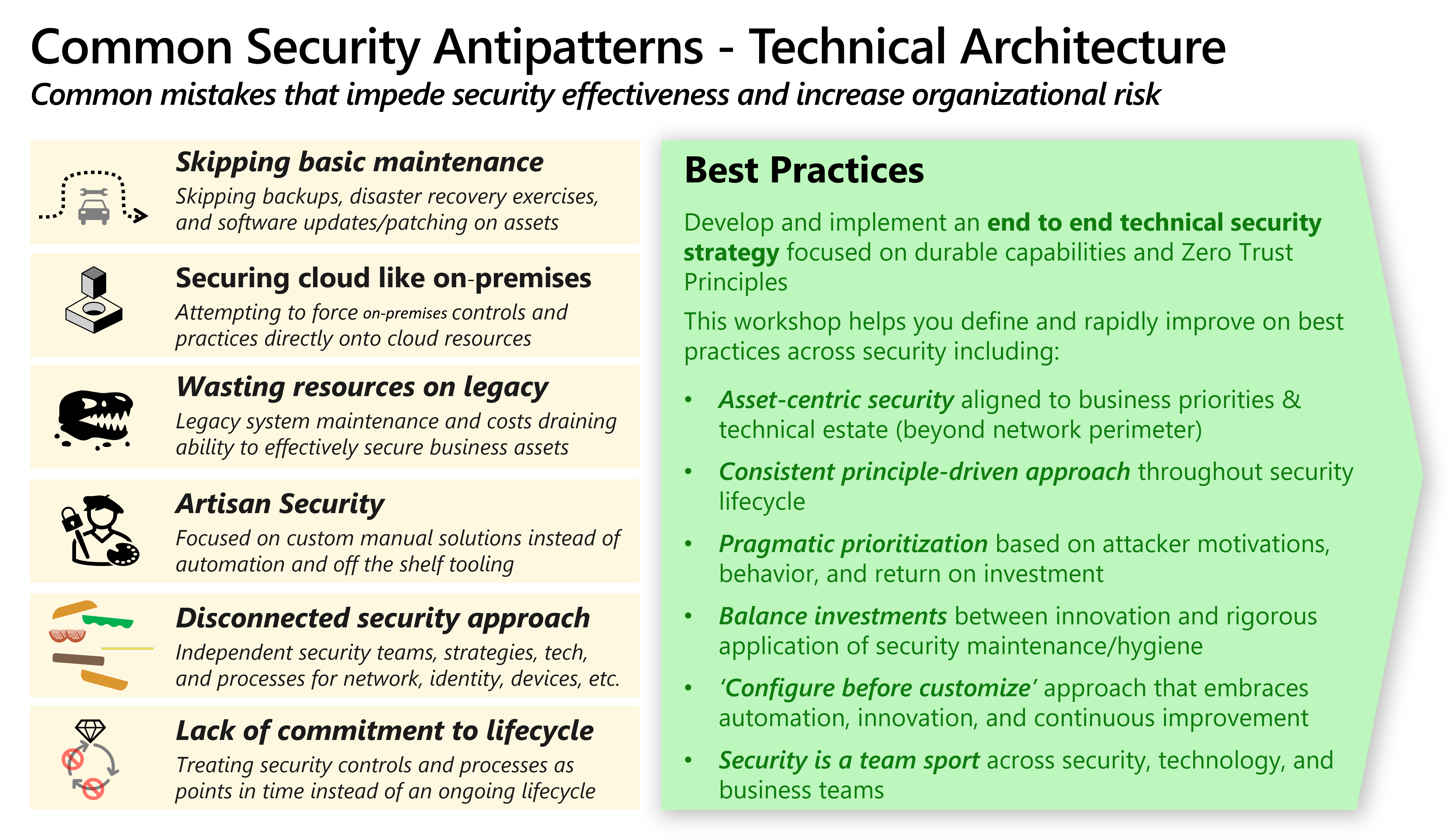

Antipattern je běžná chyba, která vede k negativním výsledkům. Je to opak osvědčeného postupu. Řada osvědčených postupů je navržená tak, aby vám pomohla vyhnout se antipatternům.

Příkladem osvědčeného postupu, který vám pomůže překonat množství antipatternů, je pravidelné použití oprav zabezpečení. Společnost Microsoft zaznamenala několik antipatternů, které se dostávají do způsobu pravidelného uplatňování tohoto základního a kriticky důležitého osvědčeného postupu zabezpečení:

Neopravy (pokud není důležité) – Tento antipattern zabraňuje instalaci oprav kvůli implicitní předpokladu, že opravy nejsou důležité. Další verzí je, že se nám to nestane, což je přesvědčení, že nepatchované chyby zabezpečení nebudou zneužity, protože se předtím nestaly (nebo nebyly zjištěny).

Čekání na dokonalost oprav místo sestavování odolnosti - Tento antipattern zabraňuje opravám kvůli strachu, že by se něco mohlo pokazit s opravami. Tento antipattern také zvyšuje pravděpodobnost výpadku útočníků.

Poškozený model odpovědnosti – Tento antipattern nese odpovědnost za zabezpečení za negativní výsledky oprav. Tento model odpovědnosti vede k tomu, že ostatní týmy de-prioritují údržbu zabezpečení.

Over-přizpůsobení výběru opravy – tento antipattern používá jedinečná kritéria pro opravy místo použití všech doporučených oprav výrobce. Toto přizpůsobení efektivně vytváří vlastní buildy windows, Linuxu a aplikací, které nebyly nikdy testovány v této přesné konfiguraci.

Zaměření pouze na operační systémy – Tento antipattern opravuje pouze servery a pracovní stanice bez adresování kontejnerů, aplikací, firmwaru a zařízení IoT/OT.

Jak architekti používají osvědčené postupy

Osvědčené postupy zabezpečení musí být integrovány do dovedností a zvyků lidí, organizačních procesů a technologické architektury a implementace.

Architekti kybernetické bezpečnosti pomáhají integrovat osvědčené postupy zabezpečení a zajistit, aby byly užitečné následujícím způsobem:

- Integrace osvědčených postupů do architektury zabezpečení a zásad

- Poradenství vedoucích pracovníků zabezpečení o tom, jak integrovat osvědčené postupy do obchodních procesů, technických procesů a kultury.

- Poradenství technických týmů o implementaci osvědčených postupů a o tom, které technologické možnosti usnadňují implementaci osvědčených postupů.

- Poradenství ostatním uživatelům v organizaci, jako jsou podnikoví architekti, IT architekti, vlastníci aplikací, vývojáři a další informace o tom, jak integrovat osvědčené postupy zabezpečení ve svých oblastech vlastnictví.

Pokud nemáte důvod se jim vyhnout, postupujte podle osvědčených postupů. Organizace by měly dodržovat dobře definované a dobře odůvodněné osvědčené postupy, pokud neexistuje konkrétní důvod, proč se jim vyhnout. I když některé organizace můžou z dobrých důvodů ignorovat určité osvědčené postupy, měly by být organizace před ignorováním osvědčených postupů vysoké kvality, jako jsou ty, které poskytuje Microsoft, opatrné. Osvědčené postupy nejsou dokonale použitelné pro všechny situace, ale ukázaly se, že fungují jinde, takže byste je neměli ignorovat ani měnit bez dobrého důvodu.

Přizpůsobte se, ale nepřesouvejte – Osvědčené postupy jsou obecné pokyny, které fungují ve většině organizací. Možná budete muset přizpůsobit osvědčené postupy jedinečným okolnostem vaší organizace. Měli byste být opatrní, abyste je nepřizpůsobili na místo, kde dojde ke ztrátě původní hodnoty. Příkladem je přijetí bez hesla a vícefaktorového ověřování, ale výjimky pro nejvyšší dopad na obchodní a IT účty, které útočníci nejvíce hodnotí.

Přijetí osvědčených postupů sníží běžné chyby a zlepší celkovou efektivitu a efektivitu zabezpečení. Následující diagram shrnuje důležité antipatterny a osvědčené postupy.

Kterou architekturu mám zvolit?

| Framework | Shrnutí | Vhodné použití služby | Cílová skupina | Organizace | Materiály |

|---|---|---|---|---|---|

| nulová důvěra (Zero Trust) iniciativ RaMP | nulová důvěra (Zero Trust) příručka založená na iniciativách navržených tak, aby poskytovala rychlé výhry v oblastech s vysokým dopadem. Plány uspořádané chronologicky a identifikují klíčové zúčastněné strany. | Když chcete začít s nulová důvěra (Zero Trust) a rychle postupovat. | Cloudoví architekti, IT specialisté a pracovníci s rozhodovací pravomocí pro firmy | Cloud v rané fázi a nulová důvěra (Zero Trust) osvojující | Plány projektu s kontrolními seznamy |

| nulová důvěra (Zero Trust) cíle nasazení | nulová důvěra (Zero Trust) průvodce podrobnými kroky konfigurace pro každý z pilířů technologie. Komplexnější než iniciativy RaMP. | Pokud chcete komplexnějšího průvodce zaváděním nulová důvěra (Zero Trust). | Cloudoví architekti, IT specialisté | Organizace, které provedly určitý pokrok s nulová důvěra (Zero Trust) a chtějí podrobné pokyny, aby se technologie co nejvíce zpřístupnila. | Plány nasazení s primárními a sekundárními cíli |

| MCRA | MCRA je sada diagramů, které zahrnují řadu osvědčených postupů souvisejících s iniciativou modernizace řízení přístupu v nulová důvěra (Zero Trust) RaMP. | Pokud chcete: počáteční šablona pro architekturu zabezpečení, referenční informace o možnostech zabezpečení, kde najdete informace o možnostech Microsoftu, a dozvíte se o investicích do integrace Microsoftu. | Cloudoví architekti, IT specialisté | Osvojující cloud v rané fázi a nulový vztah důvěryhodnosti | PowerPointové snímky s diagramy |

| MCSB | Architektura pro posouzení stavu zabezpečení cloudového prostředí organizace proti oborovým standardům a osvědčeným postupům. | Hledáte pokyny k implementaci kontrolních mechanismů zabezpečení a jejich monitorování dodržování předpisů. | Cloudoví architekti, IT specialisté | Všechny | Podrobné specifikace ovládacích prvků a standardních hodnot služeb |

| CAF | Dokumentace a implementační architektura pro osvědčené postupy v průběhu životního cyklu přechodu na cloud poskytuje podrobný přístup k migraci a správě cloudu pomocí Azure. | Při vytváření a implementaci obchodních a technologických strategií pro cloud | Cloudoví architekti, IT specialisté a pracovníci s rozhodovací pravomocí pro firmy | Organizace, které potřebují technické pokyny pro Microsoft Azure | Osvědčené postupy, dokumentace a nástroje |

| WAF | Architektura navržená tak, aby zákazníkům pomohla sestavovat zabezpečenou, vysoce výkonnou, odolnou a efektivní infrastrukturu pro své aplikace a úlohy v Azure s využitím pěti pilířů: optimalizace nákladů, efektivita provozu, efektivita výkonu, spolehlivost a zabezpečení. | Když chcete zlepšit kvalitu cloudové úlohy. | Cloudoví architekti, IT specialisté | Všechny | Dobře navržená architektura Azure, Azure Advisor, dokumentace, partneři, podpora a nabídky služeb, referenční architektury, principy návrhu |