Principy XDR v programu Microsoft Defender v centru Security Operations Center (SOC)

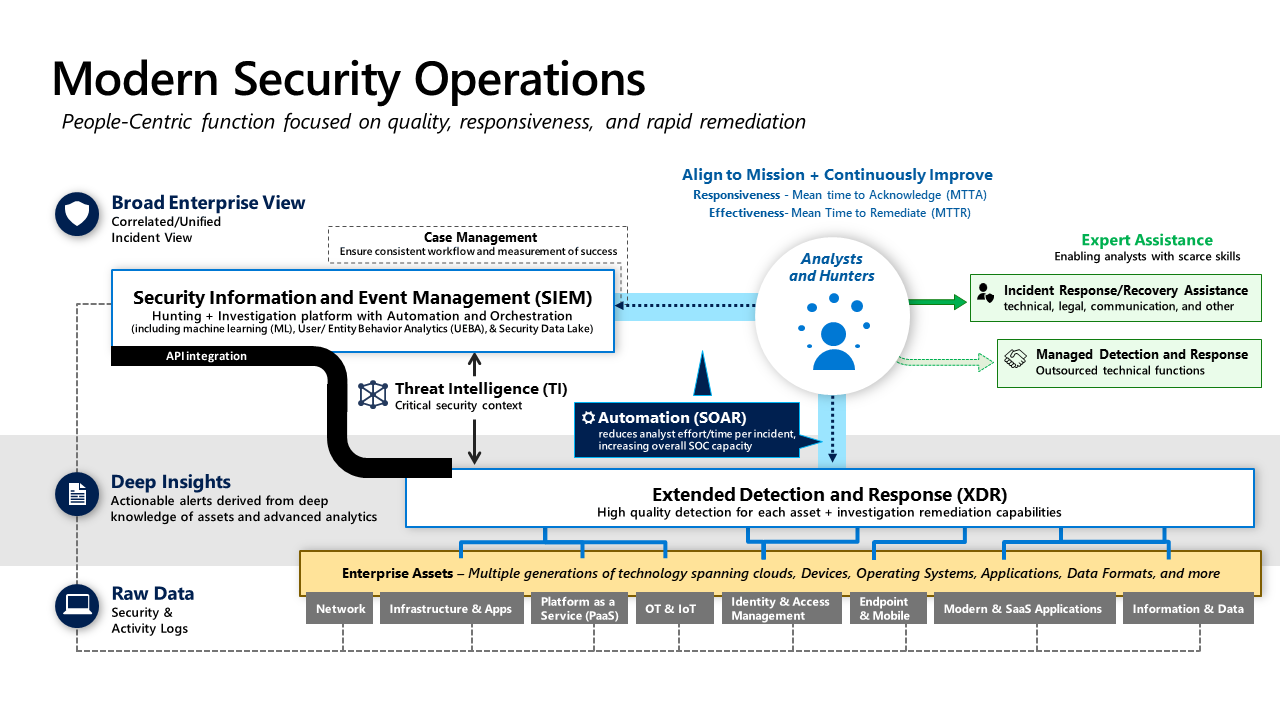

Následující obrázek obsahuje přehled toho, jak jsou integrované XDR v programu Microsoft Defender a Microsoft Sentinel v centru SOC (Modern Security Operations Center).

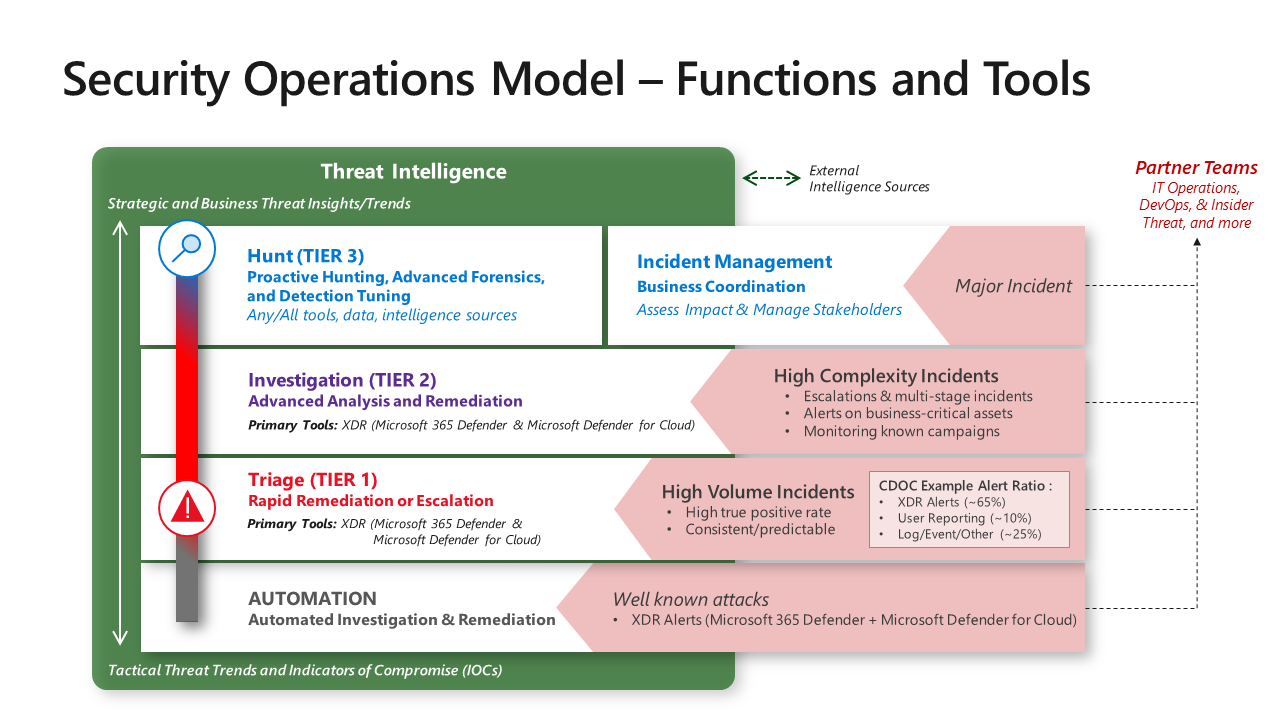

Model operací zabezpečení – funkce a nástroje

I když se přiřazení zodpovědností jednotlivým lidem a týmům liší v závislosti na velikosti organizace a dalších faktorech, operace zabezpečení se skládají z několika různých funkcí. Každá funkce nebo tým má primární oblast zaměření a musí také úzce spolupracovat s dalšími funkcemi a vnějšími týmy, aby byly efektivní. Tento diagram znázorňuje celý model s plně obsazenými týmy. Vmenšíchch funkcí v menších organizací

Poznámka:

Primárně odkazujeme na analytiky podle názvu týmu, nikoli na čísla vrstev, protože tyto týmy mají jedinečné specializované dovednosti, nejedná se o literálové řazení a hierarchické hodnoty.

Třídění a automatizace

Začneme zpracováním reaktivních výstrah, které začínají následujícími:

Automatizace – Řešení známých typů incidentů v reálném čase s automatizací Jedná se o dobře definované útoky, které organizace mnohokrát zaznamenala.

Třídění (neboli vrstva 1) – analytici třídění se zaměřují na rychlou nápravu velkého objemu známých typů incidentů, které stále vyžadují (rychlý) lidský úsudek. Často mají za úkol schválit automatizované pracovní postupy nápravy a identifikovat cokoli neobvyklého nebo zajímavého, které zaručují eskalaci nebo konzultace s týmy šetření (vrstva 2).

Klíčové poznatky pro třídění a automatizaci:

- 90% pravdivě pozitivní – doporučujeme nastavit pro všechny informační kanály výstrahy, které vyžadují analytika, aby reagovali, aby analytici nemuseli reagovat na velký objem falešných alarmů.

- Poměr výstrah – V prostředí Microsoftu z našeho centra pro operace cyber defense vytváří upozornění XDR většinu vysoce kvalitních výstrah, přičemž zbytek pochází z problémů nahlášených uživatelem, klasických upozornění na základě dotazů na protokol a dalších zdrojů.

- Automatizace je klíčovým faktorem pro týmy pro třídění, protože pomáhá těmto analytikům umožnit a snížit zátěž ručního úsilí (například poskytnout automatizované šetření a pak je vyzvat k vyhodnocení člověka před schválením sekvence nápravy, která byla pro tento incident automaticky sestavena).

- Integrace nástrojů – jednou z nejúčinnějších technologií, které se zlepšily čas na nápravu v CDOC od Microsoftu, je integrace nástrojů XDR do XDR v programu Microsoft Defender, takže analytici mají jednu konzolu pro koncový bod, e-mail, identitu a další. Tato integrace umožňuje analytikům rychle zjišťovat a vyčistit phishingové e-maily, malware a ohrožené účty před tím, než budou moct výrazně poškodit.

- Zaměření – tyto týmy nemohou udržovat vysokou rychlost řešení pro všechny typy technologií a scénářů, takže se zaměřují jen na několik technických oblastí nebo scénářů. Nejčastěji se jedná o produktivitu uživatelů, jako je e-mail, upozornění av koncového bodu (versus EDR, která se prošetřují) a první reakce na sestavy uživatelů.

Vyšetřování a řízení incidentů (vrstva 2)

Tento tým slouží jako bod eskalace problémů z třídění (vrstva 1) a přímo monitoruje výstrahy, které indikují sofistikovanější útočníka. Konkrétně výstrahy, které aktivují výstrahy chování, zvláštní výstrahy případů související s důležitými obchodními prostředky a monitorování probíhajících kampaní pro útoky. Proaktivně tento tým také pravidelně kontroluje frontu výstrah týmu pro třídění a může proaktivně hledat pomocí nástrojů XDR ve volném čase.

Tento tým poskytuje hlubší zkoumání menšího objemu složitějších útoků, často vícefázových útoků prováděných operátory lidských útoků. Tento tým nasadí nové nebo neznámé typy výstrah pro dokumentaci procesů pro tým a automatizaci třídění, často včetně výstrah generovaných v programu Microsoft Defender for Cloud v cloudových aplikacích, virtuálních počítačích, kontejnerech a kubernetes, databázích SQL atd.

Řízení incidentů – tento tým převezme netechnické aspekty řízení incidentů, včetně koordinace s dalšími týmy, jako jsou komunikace, právní, vedení a další obchodní účastníci.

Řízení lovu a incidentů (vrstva 3)

Jedná se o víceoborový tým zaměřený na identifikaci útočníků, kteří by mohli proklouznout prostřednictvím reaktivních detekcí a zpracování hlavních událostí ovlivňujících firmu.

- Hunt – Tento tým aktivně hledá nedetekované hrozby, pomáhá s eskalací a pokročilými forenzními analýzami pro reaktivní vyšetřování a upřesňuje výstrahy a automatizaci. Tyto týmy pracují ve více modelu řízeném hypotézou než v reaktivním modelu upozornění a jsou také tam, kde se červené nebo fialové týmy připojují k operacím zabezpečení.

Jak se to spojuje

Abychom vám poskytli představu o tom, jak to funguje, pojďme sledovat běžný životní cyklus incidentů.

- Analytik třídění (vrstva 1) deklaruje výstrahu malwaru z fronty a zkoumá (například pomocí konzoly XDR v programu Microsoft Defender).

- I když se většina případů třídění rychle opraví a zavře, analytik tentokrát zjistí, že malware může vyžadovat větší zapojení nebo pokročilou nápravu (například izolace zařízení a vyčištění). Triage eskaluje případ analytikovi šetření (vrstva 2), který vede k šetření. Tým pro třídění má možnost zůstat v kontaktu a získat další informace (tým pro šetření může používat Microsoft Sentinel nebo jiný SIEM pro širší kontext).

- Šetření ověřuje závěry šetření (nebo se do něj dále ponoří) a pokračuje s nápravou, uzavřením případu.

- Později si hunt (vrstva 3) může všimnout tohoto případu při kontrole uzavřených incidentů a vyhledání běžných nebo anomálií, které stojí za to projít:

- Detekce, které by mohly být způsobilé pro autoremediaci

- Několik podobných incidentů, které můžou mít společnou hlavní příčinu

- Další potenciální vylepšení procesů, nástrojů/upozornění v jednom případě, vrstva 3 zkontrolovala případ a zjistila, že uživatel spadnul za technický podvod. Tato detekce se pak označila jako výstraha s potenciálně vyšší prioritou, protože podvodníci mohli získat přístup na úrovni správce na koncovém bodu. Vyšší riziko expozice.

Analýza hrozeb

Týmy analýzy hrozeb poskytují kontext a přehledy pro podporu všech ostatních funkcí (s využitím platformy pro analýzu hrozeb (TIP) ve větších organizacích. To může zahrnovat mnoho různých omezujících prvků, včetně

- Reaktivní technický výzkum aktivních incidentů

- Proaktivní technický výzkum skupin útočníků, trendů útoků, útoků s vysokým profilem, nově vznikajících technik atd.

- Strategická analýza, výzkum a přehledy pro informování obchodních a technických procesů a priorit.

- A další