Prozkoumání případů použití odpovědí rozšířené detekce a odpovědi (XDR)

Tady jsou příklady případů detekce a omezení rizik.

Detekce hrozeb

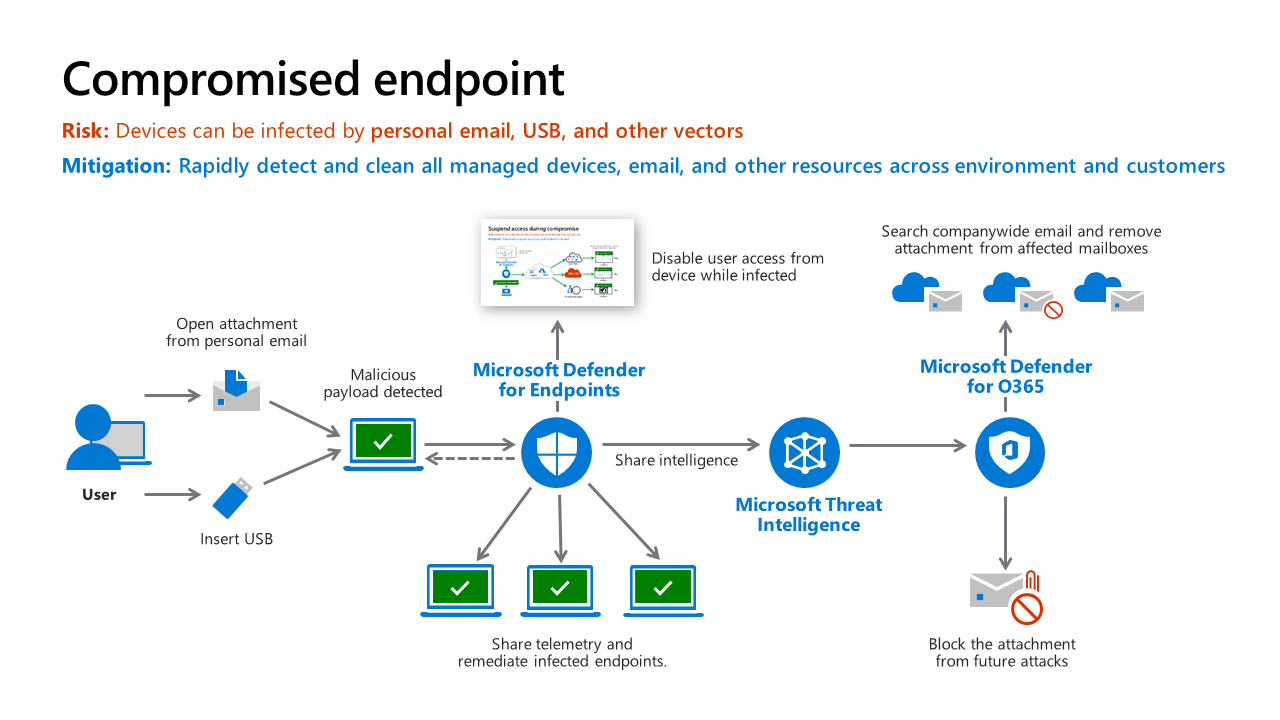

Tento scénář znázorňuje případ, kdy Microsoft Defender for Endpoint detekuje škodlivou datovou část (která může pocházet z jakéhokoli zdroje, včetně osobního e-mailu nebo usb disku).

Oběť obdrží škodlivý e-mail na osobní e-mailový účet, který není chráněný Microsoft Defender pro Office 365 (MDO) nebo USB diskem a otevře přílohu. Jakmile se příloha otevře, malware infikuje počítač. Uživatel neví, že došlo k útoku. Microsoft Defender for Endpoints (MDE) ale tento útok detekuje, vyvolá výstrahu na operace zabezpečení a poskytuje podrobnosti o hrozbě týmu zabezpečení. Zakažte uživatelský přístup ze zařízení v době napadení – MDE komunikuje s Intune, že se změnila úroveň rizika na tomto koncovém bodu. Aktivuje se zásada dodržování předpisů Intune nakonfigurovaná se závažností na úrovni rizika MDE a označí účet jako nevyhovující zásadám organizace. Podmíněný přístup vytvořený v Microsoft Entra ID blokuje přístup uživatelů k aplikacím.

Náprava

MdE opravuje hrozbu – buď prostřednictvím automatizované nápravy, schválení analytika zabezpečení automatizované nápravy nebo ručního vyšetřování hrozby analytikem.

MDE také opraví tuto hrozbu napříč vaším podnikem a zákazníky Microsoft MDE přidáním informací o tomto útoku do systému Microsoft Threat Intelligence.

Sdílení inteligentních funkcí a obnovení přístupu

Obnovení přístupu – Jakmile jsou napadená zařízení opravována, MDE signalizuje Intune, aby změnila stav rizika zařízení a podmíněný přístup Microsoft Entra ID a pak povolí přístup k podnikovým prostředkům (další na dalším snímku). Náprava variant hrozeb v MDO a dalších – Hrozby v analýze hrozeb Microsoftu používají nástroje Microsoftu, které zajišťují další části prostoru útoku vaší organizace. MDO a Microsoft Defender for Cloud používají signály k detekci a nápravě hrozeb v e-mailu, spolupráci v kanceláři, Azure a dalších.

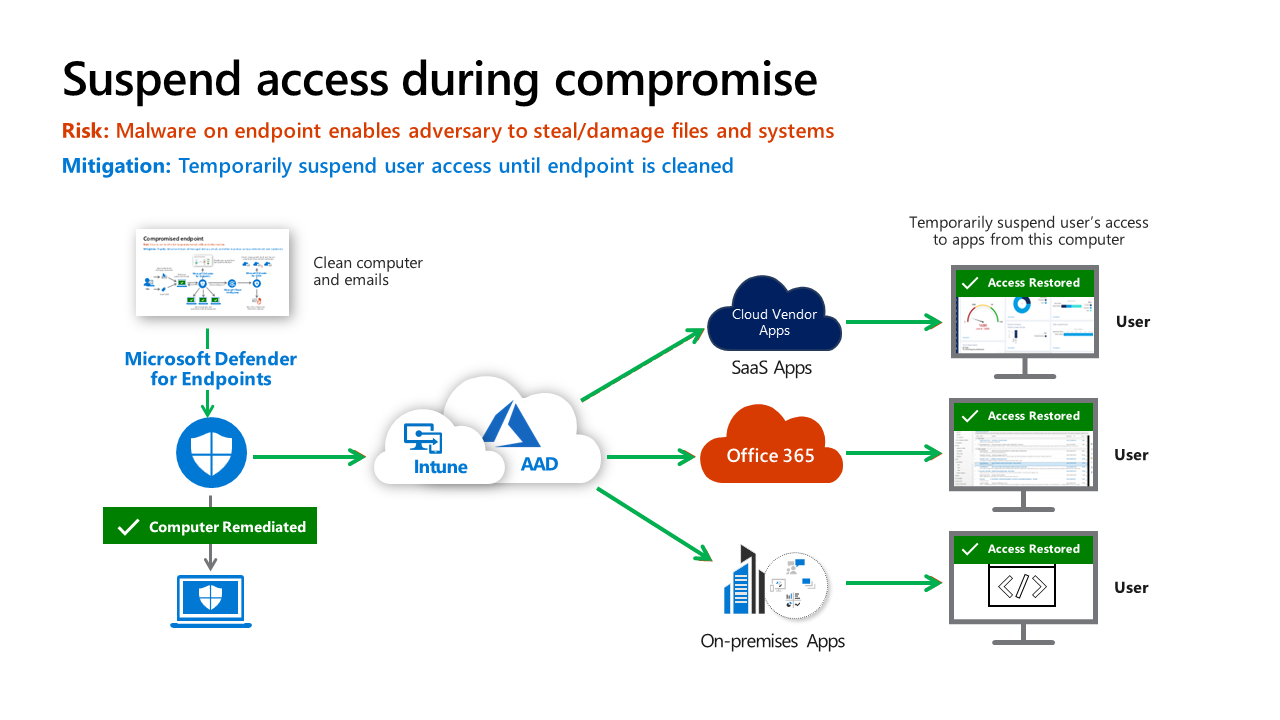

z předchozího obrázku, kdy bylo zařízení uživatele stále ohroženo

Přístup s omezeným přístupem

Podmíněný přístup ví o riziku zařízení, protože Microsoft Defender for Endpoint (MDE) oznámil Intune, který pak aktualizoval stav dodržování předpisů zařízení v Microsoft Entra ID.

Během této doby má uživatel omezený přístup k podnikovým prostředkům. To platí pro všechny nové požadavky na prostředky a blokuje veškerý aktuální přístup k prostředkům, které podporují průběžné vyhodnocování přístupu (CAE). Lidé mohou provádět obecné úlohy produktivity internetu, jako je výzkum YouTube, Wikipedie a cokoli jiného, co nevyžaduje podnikové ověřování, ale nebude mít přístup k podnikovým prostředkům.

Obnovený přístup

Jakmile se hrozba opraví a vyčistí, MDE aktivuje Intune, aby aktualizovala ID Microsoft Entra a podmíněný přístup obnoví přístup uživatele k podnikovým prostředkům.

To snižuje riziko pro organizaci tím, že zajistí útočníkům, kteří můžou mít kontrolu nad těmito zařízeními, nebudou mít přístup k podnikovým prostředkům a zároveň minimalizují dopad na produktivitu uživatelů, aby minimalizovali přerušení obchodních procesů.