Kdy použít Azure Private Link

Víte, co je Private Link a jak funguje. Teď potřebujete nějaká kritéria, která vám pomůžou vyhodnotit, jestli je Private Link vhodná volba pro vaši společnost. Abychom vám pomohli při rozhodování, podívejme se na následující cíle:

- Přenesení služeb Azure PaaS do virtuální sítě

- Zabezpečení provozu mezi podnikovou sítí a cloudem Azure

- Eliminace vystavení internetu pro služby PaaS

- Přístup k prostředkům Azure PaaS napříč sítěmi

- Snížení rizika exfiltrace dat

- Nabídka privátního přístupu zákazníků ke službám Azure vytvořeným společností

V rámci vyhodnocení služby Azure Private Link víte, že contoso má několik z těchto cílů. Další podrobnosti najdete v odpovídajících částech.

Přenesení služeb Azure PaaS do virtuální sítě

V závislosti na prostředku a způsobu konfigurace může být připojení ke službám Azure PaaS složité. Private Link snižuje složitost tím, že se služby Azure jeví jako jen další uzel ve vaší virtuální síti Azure. S prostředkem Private Link, který je teď efektivní součástí vaší virtuální sítě, můžou klienti k vytvoření připojení použít relativně jednoduchý plně kvalifikovaný název domény.

Zabezpečení provozu mezi podnikovou sítí a cloudem Azure

Tady je jeden z paradoxů cloud computingu: Aby cloudový virtuální počítač měl přístup ke službě ve stejném poskytovateli cloudu, musí připojení a provoz jít mimo cloud. To znamená, že i když jsou koncové body umístěné v cloudu, provoz musí cestovat po internetu.

Bohužel, jakmile provoz opustí cloud, stane se "veřejným" a ohrožen. Existuje dlouhý seznam potenciálních zneužití, které můžou zločinci použít k krádeži, monitorování nebo poškození tohoto provozu.

Služba Private Link eliminuje toto riziko přesměrováním provozu tak, aby neprocházela internetem. Místo toho se veškerý provoz mezi vaší virtuální sítí a prostředkem Private Link využívá zabezpečenou a privátní páteřní síť Azure od Microsoftu.

Eliminace vystavení internetu pro služby PaaS

Většina prostředků Azure PaaS je přístupná k internetu. Tyto prostředky mají ve výchozím nastavení veřejný koncový bod, který nabízí veřejnou IP adresu, aby se klienti mohli k prostředku připojit přes internet.

Veřejný koncový bod zveřejňuje prostředek na internetu, což je záměrně. Tento koncový bod ale může také fungovat jako bod útoku pro hackery černé klobouky, kteří hledají způsob, jak infiltrovat nebo narušit službu.

Private Link nedělá nic, aby se takovým útokům zabránilo. Jakmile ale vytvoříte privátní koncový bod a namapujete ho na prostředek Azure, už nepotřebujete veřejný koncový bod prostředku. Naštěstí můžete prostředek nakonfigurovat tak, aby zakázal jeho veřejný koncový bod tak, aby už nepředstavil prostor pro útok na internet.

Přístup k prostředkům Azure PaaS napříč sítěmi

Nastavení sítě se zřídka skládají z jedné virtuální sítě. Většina sítí zahrnuje také jednu nebo obě z následujících položek:

Jedna nebo více partnerských sítí připojených přes partnerský vztah virtuálních sítí Azure

Jedna nebo více místních sítí připojených buď prostřednictvím privátního partnerského vztahu ExpressRoute, nebo prostřednictvím tunelu VPN.

Bez služby Private Link musí tyto sítě vytvářet vlastní připojení ke konkrétnímu prostředku Azure. Tato připojení obvykle vyžadují veřejný internet. To se změní, jakmile privátní koncový bod mapuje prostředek Azure na privátní IP adresu ve vaší virtuální síti. Teď se všechny partnerské sítě můžou připojit k prostředku Private Link přímo bez jakékoli jiné konfigurace.

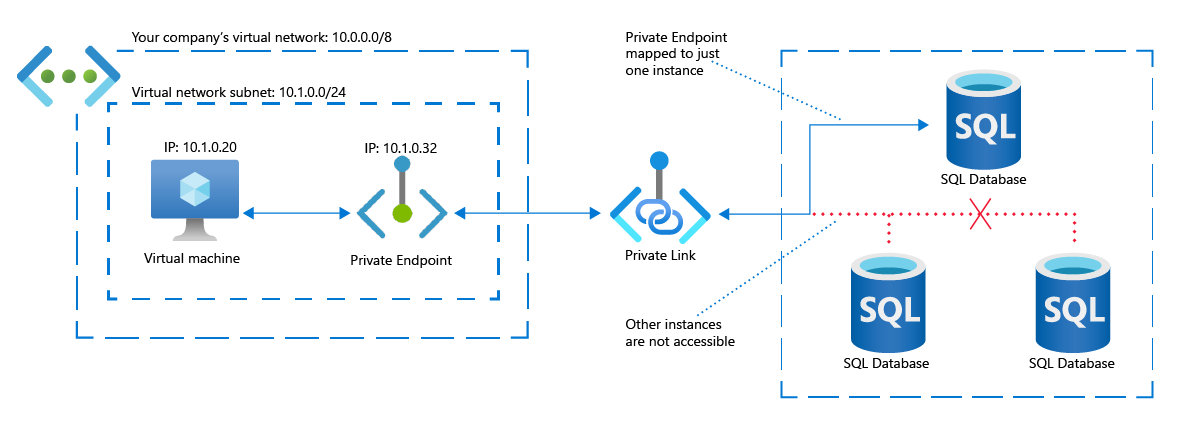

Snížení rizika exfiltrace dat

Předpokládejme, že je virtuální počítač ve vaší síti připojený ke službě Azure. Často je možné, aby uživatel na virtuálním počítači přistupoval k více prostředkům ve službě Azure. Pokud je například služba Azure Storage, může uživatel přistupovat k více objektům blob, tabulkám, souborům atd.

Teď předpokládejme, že uživatel je škodlivý infiltrátor, který převzal kontrolu nad virtuálním počítačem. V tomto scénáři může uživatel přesunout data z jednoho prostředku do druhého, který řídí.

Tento scénář je příkladem exfiltrace dat. Private Link snižuje riziko exfiltrace dat mapováním privátního koncového bodu na jednu instanci prostředku Azure. Útočník může stále zobrazit data, ale nemá žádný způsob, jak je zkopírovat nebo přesunout do jiného prostředku.

Nabídka privátního přístupu zákazníků ke službám Azure vytvořeným společností

Předpokládejme, že vaše společnost vytváří vlastní služby Azure. Kdo tyto služby využívá? Může to být kdokoli v následujícím seznamu:

- Lidé, kteří si kupují vaše produkty.

- Dodavatelé nebo dodavatelé společnosti.

- Zaměstnanci vaší společnosti.

Můžete říct, že každý příjemce v seznamu výše je zákazníkem vaší služby.

Existuje vynikající šance, že data přístupná a vytvořená těmito zákazníky jsou každou chvíli stejně důležitá jako data vaší společnosti. Data vašeho zákazníka si proto zaslouží stejnou úroveň ochrany osobních údajů a zabezpečení jako firemní data.

Pokud se domníváte, že služba Private Link je správnou volbou pro zabezpečení firemních dat, chcete tento model zabezpečení rozšířit na vlastní služby Azure. Umístěním vlastních služeb za Azure Standard Load Balancer můžete pomocí služby Private Link umožnit zákazníkům přístup k vaší službě pomocí privátního koncového bodu.

Představte si spokojenost marketingového oddělení, když mu řeknete, že teď můžou zákazníkům nabídnout soukromý a zabezpečený přístup k vašim vlastním službám Azure.