Jak funguje Azure DDoS Protection

Po kontrole předchozí kapitoly bude společnost Contoso těžit z dalších bezpečnostních opatření, která služba DDoS Protection poskytuje prostřednictvím služby Infrastructure Protection. V této lekci se dozvíte o funkcích DDoS Protection a o tom, jak funguje.

Funkce ochrany před útoky DDoS

Jak je uvedeno v předchozí lekci, Azure DDoS Protection poskytuje více funkcí než Infrastruktura Protection.

DDoS Protection

Při povolování služby DDoS Protection je prvním krokem přidružení virtuálních sítí nebo IP adres k DDoS Protection. Chráněné jsou pouze služby s veřejnou IP adresou ve virtuálních sítích. Například veřejná IP adresa firewallu webových aplikací Azure, která je dostupná ve službě Aplikace Azure lication Gateway a nasazená pro ochranu vrstvy 7, je chráněná. Všechny systémy používající nesměrovatelné IP adresy v chráněné virtuální síti nejsou součástí plánu ochrany. Jedná se o výhodu zákazníka, protože tyto systémy nejsou přístupné z internetu a za jejich ochranu se neúčtují žádné poplatky.

Poznámka:

Pro zjednodušení nasazení můžete nakonfigurovat ochranu sítě DDOS pro vaši organizaci a propojit virtuální sítě z několika předplatných do stejného plánu.

Po konfiguraci služby DDoS Network Protection je potřeba přidat chráněné prostředky. Můžete vybrat služby, které získají ochranu před útoky DDoS Protection pomocí uživatelem definovaných skupin prostředků Azure, skupin pro správu nebo předplatných. Případně můžete povolit ochranu IP adres DDoS na jednotné IP adrese. To je užitečné, pokud potřebujete ochranu pro méně než 100 IP adres nebo testujete službu DDoS Protection ve svém prostředí.

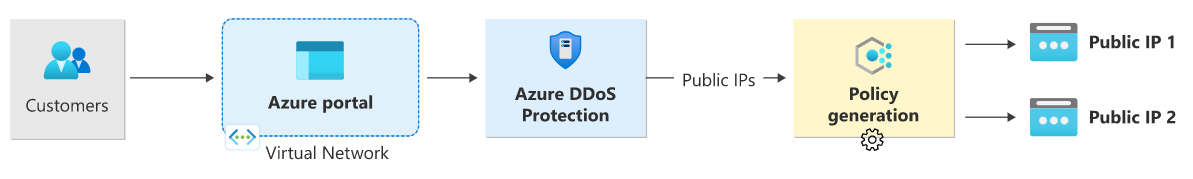

Zásady DDoS se generují, když povolíte ochranu před útoky DDoS. Je automaticky nakonfigurovaná a optimalizovaná pomocí algoritmů strojového učení a monitorováním konkrétních síťových přenosů.

DDoS Protection monitoruje síťový provoz a neustále ho porovnává s limity definovanými v zásadách DDoS. Když provoz překročí maximální limit, zahájí se omezení rizik útoků DDoS automaticky. Během zmírnění rizik se pakety odesílané do chráněného prostředku přesměrují službou DDoS Protection. U tohoto provozu se provádí několik kontrol, které pomáhají zajistit, aby pakety odpovídaly specifikacím internetu a nejsou poškozené. Platný provoz IP se předává do zamýšlené služby. DDoS Protection používá tři automaticky vyladěné zásady zmírnění rizik – TCP SYN, TCP a UDP – pro každou veřejnou IP adresu přidruženou k chráněnému prostředku.

Když se provoz sníží na méně, než je platná prahová hodnota, omezení rizik se pozastaví. Tato ochrana se nevztahuje na prostředí App Service.

Následující diagram znázorňuje tok dat prostřednictvím ochrany před útoky DDoS Protection.

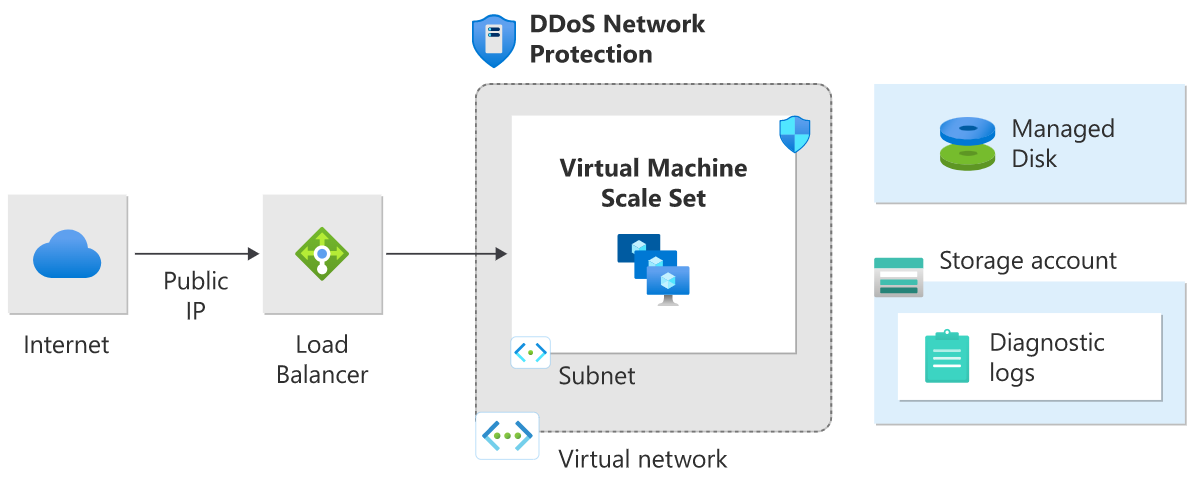

V následujícím diagramu je služba DDoS Network Protection povolená ve virtuální síti nástroje pro vyrovnávání zatížení Azure (internet), který má přidruženou veřejnou IP adresu.

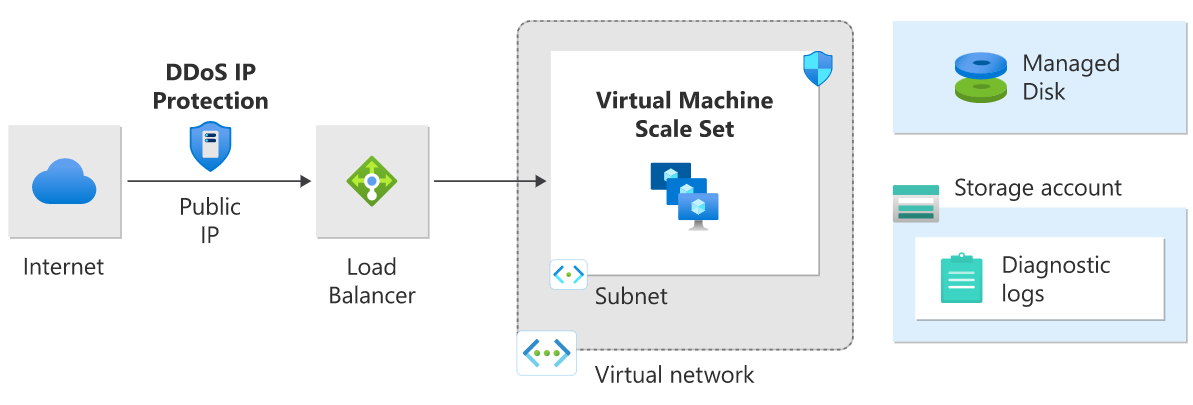

V následujícím diagramu je ochrana IP adres před útoky DDoS povolená na front-endové veřejné IP adrese veřejného nástroje pro vyrovnávání zatížení.

Adaptivní ladění služby Azure DDoS Protection

Každá aplikace Azure má svůj vlastní model provozu, který je jedinečný jako otisk prstu člověka. V rámci ochrany před útoky DDoS je proces detekce útoku a zastavení útoku. DDoS Protection používá proprietární algoritmus strojového učení, který identifikuje vzor provozu (otisk prstu) pro vaši aplikaci a používá tento model k vytvoření profilu provozu aplikace.

V případě, že tato aplikace začne přijímat provoz mimo standardní rozsah, zvýší se horní limit zásad omezení rizik ochrany před útoky DDoS, aby podporovala sezónní nárůst.

Pokud se někdo pokouší o DDoS vaší aplikaci, provoz se bude dál zvětšovat. V tomto okamžiku služba DDoS Protection aktivuje výstrahy, protože se s provozem zdá něco neobvyklého. Příchozí provoz do aplikace se zkontroluje v reálném čase a otestuje platné pakety. Neplatné pakety se zahodí, aby neovlivnily dostupnost a výkon vaší aplikace.

Metriky DDoS Protection

V předchozím příkladu krátce po zjištění útoku služba DDoS Protection odesílá oznámení pomocí metrik služby Azure Monitor a všech výstrah ochrany před útoky DDoS. Útok byste měli analyzovat pomocí dat, která byla během tohoto útoku zaznamenána. K tomuto účelu můžete použít Microsoft Sentinel, partnerské nástroje SIEM, protokoly Azure Monitoru a další diagnostické služby. Protokolovaná data se uchovávají po dobu 30 dnů.

Testování ochrany před útoky DDoS

Testování a ověřování je zásadní pro pochopení toho, jak bude systém fungovat během útoku DDoS. Zákazníci Azure můžou použít schválené testovací partnery k testování výkonu chráněných služeb během útoku DDoS:

- BreakingPoint Cloud: generátor samoobslužného provozu, kde vaši zákazníci můžou generovat provoz s veřejnými koncovými body s podporou ochrany před útoky DDoS Protection pro simulace.

- Červené tlačítko: Ve spolupráci s vyhrazeným týmem odborníků můžete simulovat scénáře útoku DDoS z reálného světa v řízeném prostředí.

- RedWolf samoobslužného nebo řízeného poskytovatele testování DDoS s kontrolou v reálném čase.

Simulátory útoků můžete použít k:

Ověřte, že jsou vaše klíčové služby chráněné během útoku DDoS.

Procvičte si reakci na incident na útok DDoS.

Pomozte vytrénovat pracovníky zabezpečení.

Další informace o těchto službách najdete v referenčních odkazech v souhrnné lekci.