Jak Azure Bastion funguje

RDP a SSH jsou často primárním prostředkem používaným pro připojení ke vzdáleným virtuálním počítačům IaaS, ale vystavení těchto portů pro správu na internetu představuje významná bezpečnostní rizika. V této lekci popíšeme, jak se můžete bezpečně připojit k těmto protokolům nasazením služby Azure Bastion na veřejné straně hraniční sítě. V této lekci se seznámíte s následujícími informacemi:

- Architektura služby Azure Bastion.

- Jak Azure Bastion poskytuje zabezpečená připojení RDP/SSH k hostovaným virtuálním počítačům.

- Požadavky na Azure Bastion, abyste mohli vyhodnotit její význam ve vaší organizaci.

Architektura služby Azure Bastion

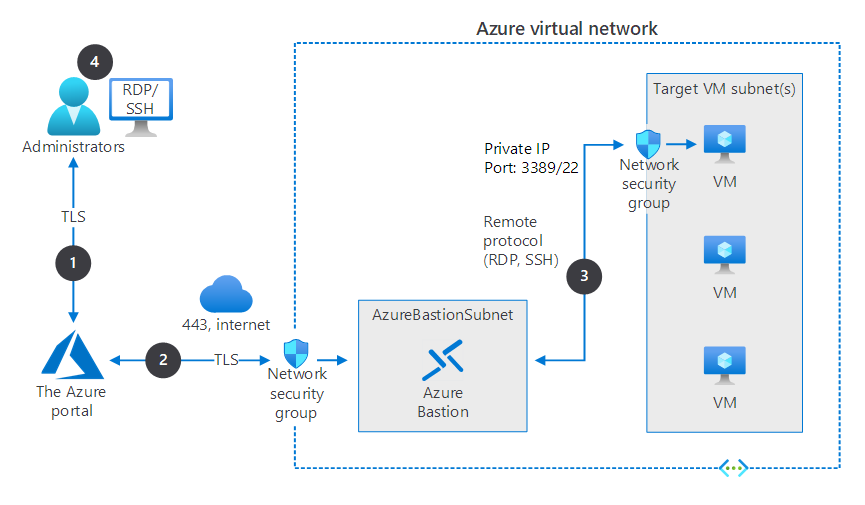

Následující diagram znázorňuje architekturu typického nasazení služby Azure Bastion a popisuje kompletní proces připojení. V tomto diagramu:

- Azure Bastion je nasazený ve virtuální síti, která obsahuje několik virtuálních počítačů Azure.

- Skupiny zabezpečení sítě chrání podsítě ve virtuální síti.

- Skupina zabezpečení sítě chránící podsíť virtuálního počítače umožňuje provoz RDP a SSH z podsítě služby Azure Bastion.

- Azure Bastion podporuje komunikaci pouze přes port TCP 443 z webu Azure Portal nebo přes nativního klienta (nezobrazuje se).

Poznámka:

Chráněné virtuální počítače a hostitel Služby Azure Bastion jsou připojené ke stejné virtuální síti, i když v různých podsítích.

Typický proces připojení ve službě Azure Bastion je následující:

- Správce se připojí k webu Azure Portal pomocí libovolného prohlížeče HTML5 pomocí připojení zabezpečeného pomocí protokolu TLS. Správce vybere virtuální počítač, ke kterému se chce připojit.

- Portál se připojuje přes zabezpečené připojení ke službě Azure Bastion prostřednictvím skupiny zabezpečení sítě, která chrání virtuální síť, která je hostitelem cílového virtuálního počítače.

- Azure Bastion zahájí připojení k cílovému virtuálnímu počítači.

- Relace RDP nebo SSH se otevře v prohlížeči v konzole správce. Azure Bastion streamuje informace o relaci prostřednictvím vlastních balíčků. Tyto balíčky jsou chráněné protokolem TLS.

Pomocí služby Azure Bastion vynecháte nutnost přímo zveřejnit protokol RDP/SSH na internetu na veřejné IP adrese. Místo toho se bezpečně připojíte ke službě Azure Bastion pomocí protokolu SSL (Secure Sockets Layer) a připojíte se k cílovým virtuálním počítačům pomocí privátní IP adresy.

Požadavky na využití

Správci, kteří se chtějí připojit k virtuálním počítačům IaaS v Azure prostřednictvím služby Azure Bastion, vyžadují roli čtenáře na:

- Cílový virtuální počítač.

- Síťové rozhraní s privátní IP adresou na cílovém virtuálním počítači.

- Prostředek Služby Azure Bastion.

Když nasadíte Službu Azure Bastion, nasadíte ji do vlastní podsítě v rámci virtuální sítě nebo partnerské virtuální sítě.

Tip

Podsíť se musí jmenovat AzureBastionSubnet.

Vzhledem k tomu, že je Azure Bastion chráněný skupinou zabezpečení sítě virtuální sítě, musí vaše skupina zabezpečení sítě podporovat následující tok provozu:

- Směřující sem:

- Připojení RDP a SSH z podsítě Služby Azure Bastion k cílové podsíti virtuálního počítače

- Přístup přes port TCP 443 z internetu k veřejné IP adrese služby Azure Bastion

- Přístup TCP z Azure Gateway Manageru na portech 443 nebo 4443

- Odchozí:

- Přístup TCP z platformy Azure na portu 443 pro podporu protokolování diagnostiky

Poznámka:

Azure Gateway Manager spravuje připojení portálu ke službě Azure Bastion.