Konfigurace zprostředkovatelů identity

Přímá federace se teď označuje jako federace zprostředkovatele identity SAML/WS-Fed. Federaci můžete nastavit s libovolnou organizací, jejíž zprostředkovatel identity (IDP) podporuje protokol SAML (Security Assertion Markup Language) 2.0 nebo WS-Federation (WS-Fed). Když nastavíte federaci SAML/WS-Fed IdP s zprostředkovatele identity partnera, můžou noví uživatelé typu host z této domény používat vlastní účet organizace spravovaný uvedenými hostem, aby se přihlásili ke svému tenantovi Microsoft Entra a začali s vámi spolupracovat. Uživatel typu host nemusí vytvořit samostatný účet Microsoft Entra.

Kdy je uživatel typu host ověřený federací SAML/WS-Fed IdP?

Po nastavení federace se SAML/WS-Fed IdP organizace ověří všichni noví uživatelé typu host, které pozvete, pomocí protokolu SAML/WS-Fed IdP. Je důležité si uvědomit, že nastavení federace nezmění metodu ověřování pro uživatele typu host, kteří už od vás pozvánku uplatnili. Několik příkladů:

- Uživatelé typu host už od vás uplatnili pozvánky a pak později nastavíte federaci s federačním protokolem SAML/WS-Fed. Tito uživatelé typu host budou dál používat stejnou metodu ověřování, kterou použili před nastavením federace.

- Nastavíte federaci pomocí SAML/WS-Fed IDP organizace a pozvete uživatele typu host a pak partnerská organizace později přejde na Microsoft Entra ID. Uživatelé typu host, kteří již uplatnili pozvánky, nadále používají federovaný zprostředkovatele IDENTITY SAML/WS-Fed, pokud ve vašem tenantovi existují zásady federace.

- Federaci odstraníte pomocí PROTOKOLU SAML/WS-Fed IDP organizace. Všichni uživatelé typu host, kteří momentálně používají PROTOKOL SAML/WS-Fed IdP, se nemůžou přihlásit.

V některém z těchto scénářů můžete aktualizovat metodu ověřování uživatele typu host resetováním stavu uplatnění. Federace SAML/WS-Fed IdP je svázaná s obory názvů domén, jako jsou contoso.com a fabrikam.com. Když správce vytvoří federaci se službou AD FS nebo zprostředkovatele identity třetí strany, organizace přidruží k těmto zprostředkovatele identity jeden nebo více oborů názvů domény.

Prostředí koncového uživatele

S federací SAML/WS-Fed IdP se uživatelé typu host přihlašují k tenantovi Microsoft Entra pomocí vlastního účtu organizace. Když přistupují ke sdíleným prostředkům a zobrazí se výzva k přihlášení, uživatelé se přesměrují na svého zprostředkovatele identity. Po úspěšném přihlášení se uživatelé vrátí do MICROSOFT Entra ID pro přístup k prostředkům. Pokud vyprší platnost relace Microsoft Entra nebo se stane neplatnou a federovaný poskytovatel identity má povolené jednotné přihlašování, uživatelské prostředí jednotné přihlašování. Pokud je relace federovaného uživatele platná, nezobrazí se uživateli výzva k opětovnému přihlášení. Jinak se uživatel přesměruje na svého zprostředkovatele identity pro přihlášení.

Konfigurace jazyka Security Assertion Markup Language 2.0

Microsoft Entra B2B je možné nakonfigurovat tak, aby federoval s zprostředkovateli identit, kteří používají protokol SAML s konkrétními požadavky uvedenými níže.

Poznámka:

Cílová doména pro přímou federaci nesmí být ověřena DNS u ID Microsoft Entra.

Požadované atributy a deklarace identity jazyka Security Assertion Markup Language 2.0

Následující tabulky ukazují požadavky na konkrétní atributy a deklarace identity, které musí být nakonfigurovány u zprostředkovatele identity třetí strany. Pokud chcete nastavit přímou federaci, musí být v odpovědi SAML 2.0 od zprostředkovatele identity přijaty následující atributy. Tyto atributy lze nakonfigurovat propojením se souborem XML služby tokenů zabezpečení online nebo ručním zadáním.

Požadované atributy pro odpověď SAML 2.0 z zprostředkovatele identity:

| Atribut | Hodnota |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Cílová skupina | urn:federation:MicrosoftOnline |

| Issuer | Identifikátor URI vystavitele zprostředkovatele identity partnera, například https://www.example.com/exk10l6w90DHM0yi... |

Požadované deklarace identity pro token SAML 2.0 vystavený zprostředkovatelem identity:

| Atribut | Hodnota |

|---|---|

| Formát NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Konfigurace WS-Federation

Microsoft Entra B2B je možné nakonfigurovat tak, aby federoval s zprostředkovateli identit, kteří používají protokol WS-Fed s určitými konkrétními požadavky, jak je uvedeno níže. V současné době jsou dva poskytovatelé WS-Fed otestovaní na kompatibilitu s ID Microsoft Entra, mezi které patří AD FS a Shibboleth.

Cílová doména pro přímou federaci nesmí být ověřena DNS u ID Microsoft Entra. Doména adresy URL ověřování se musí shodovat s cílovou doménou nebo doménou povoleného zprostředkovatele identity.

Požadované atributy a deklarace identity WS-Federation

Následující tabulky ukazují požadavky na konkrétní atributy a deklarace identity, které musí být nakonfigurovány u zprostředkovatele identity WS-Fed třetí strany. Chcete-li nastavit přímou federaci, musí být následující atributy přijaty ve zprávě WS-Fed od zprostředkovatele identity. Tyto atributy lze nakonfigurovat propojením se souborem XML služby tokenů zabezpečení online nebo ručním zadáním.

Požadované atributy ve zprávě WS-Fed z zprostředkovatele identity:

| Atribut | Hodnota |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Cílová skupina | urn:federation:MicrosoftOnline |

| Issuer | Identifikátor URI vystavitele zprostředkovatele identity partnera, například https://www.example.com/exk10l6w90DHM0yi... |

Požadované deklarace identity pro token WS-Fed vystavený zprostředkovatelem identity:

| Atribut | Hodnota |

|---|---|

| ImmutableID | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Přidání Googlu jako zprostředkovatele identity pro uživatele typu host B2B

Nastavením federace s Googlem můžete pozvaným uživatelům povolit přihlášení ke sdíleným aplikacím a prostředkům pomocí vlastních účtů Gmail, aniž by museli vytvářet účty Microsoft.

Poznámka:

Federace Google je určená speciálně pro uživatele Gmailu. Pokud chcete federovat s doménami G Suite, použijte přímou federaci.

Jaké je prostředí pro uživatele Google?

Když pošlete pozvánku uživatelům Google Gmailu, uživatelé typu host by měli přistupovat ke sdíleným aplikacím nebo prostředkům pomocí odkazu, který obsahuje kontext tenanta. Jejich zkušenosti se liší v závislosti na tom, jestli už jsou přihlášení k Googlu:

- Uživatelům typu host, kteří nejsou přihlášení k Googlu, se zobrazí výzva k tomu.

- Uživatelům typu host, kteří jsou už přihlášení k Googlu, se zobrazí výzva k výběru účtu, který chcete použít. Musí zvolit účet, který jste použili k pozvání.

Uživatelé typu host, kteří vidí příliš dlouhou chybu hlavičky, můžou vymazat soubory cookie nebo otevřít soukromé nebo anonymní okno a zkusit se znovu přihlásit.

Vyřazení podpory přihlášení k WebView

Google zastaralá podporu přihlášení k vloženým webovým zobrazením (od 30. září 2021). Pokud vaše aplikace ověřují uživatele pomocí vloženého webového zobrazení a používáte federaci Google s Microsoft Entra B2C nebo Microsoft Entra B2B pro pozvání externích uživatelů nebo samoobslužnou registraci, uživatelé Google Gmailu se nebudou moct ověřit.

Níže jsou uvedené známé scénáře, které ovlivní uživatele Gmailu:

- Aplikace Microsoftu (např. Teams a Power Apps) ve Windows.

- Aplikace pro Windows, které k ověřování používají ovládací prvek WebView, WebView2 nebo starší ovládací prvek WebBrowser. Tyto aplikace by se měly migrovat na tok Správce webových účtů (WAM).

- Aplikace pro Android používající prvek uživatelského rozhraní WebView.

- Aplikace pro iOS používající UIWebView/WKWebview

- Aplikace využívající Microsoft Authentication Library.

Tato změna nemá vliv na:

- Webové aplikace

- Služby Microsoftu 365, ke kterým se přistupuje prostřednictvím webu (například SharePoint Online, webové aplikace Office a webová aplikace Teams)

- Mobilní aplikace využívající systémová webová zobrazení pro ověřování (SFSafariViewController v iOSu, vlastní karty v Androidu).

- Identity pracovního prostoru Google, například při použití federace založené na SAML s Google Workspace.

- Aplikace pro Windows, které používají Správce webových účtů (WAM) nebo Zprostředkovatele webového ověřování (WAB).

Koncové body přihlašování

Teams plně podporuje uživatele typu host Google na všech zařízeních. Uživatelé Google se můžou přihlásit k Teams z běžného koncového bodu, jako je https://teams.microsoft.com.

Běžné koncové body jiných aplikací nemusí podporovat uživatele Google. Uživatelé typu host Google se musí přihlásit pomocí odkazu, který obsahuje informace o vašem tenantovi. Tady jsou příklady:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Pokud se uživatelé typu host Google pokusí použít odkaz jako https://myapps.microsoft.com nebo https://portal.azure.com, zobrazí se jim chyba.

Uživatelům typu host Google můžete také poskytnout přímý odkaz na aplikaci nebo prostředek, pokud odkaz obsahuje informace o vašem tenantovi. Například https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Krok 1: Konfigurace projektu pro vývojáře Google

Nejprve v konzole Google Developers Console vytvořte nový projekt, abyste získali ID klienta a tajný klíč klienta, který můžete později přidat do Microsoft Entra ID.

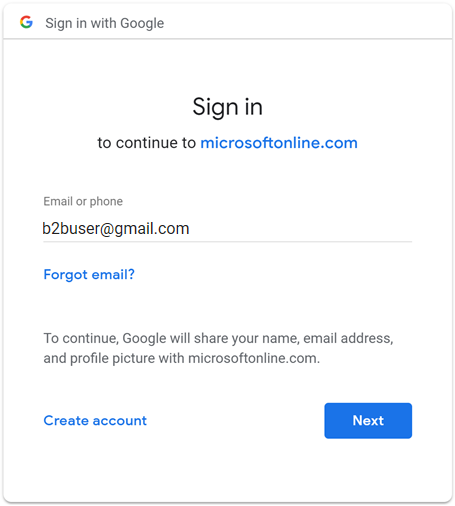

Přejděte na rozhraní API Google na adrese https://console.developers.google.coma přihlaste se pomocí svého účtu Google. Doporučujeme použít sdílený týmový účet Google.

Pokud se zobrazí výzva, přijměte podmínky služby.

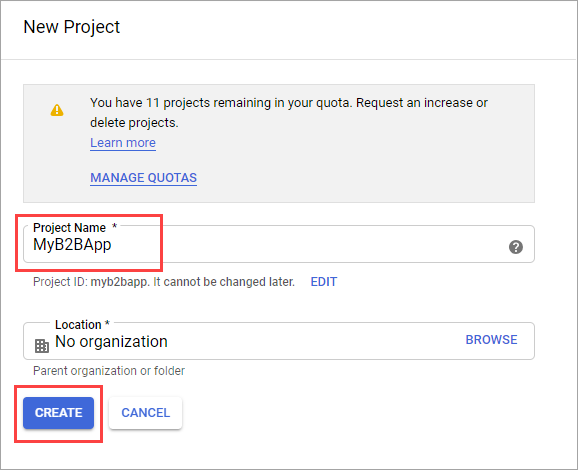

Vytvořte nový projekt: Na řídicím panelu vyberte Vytvořit projekt, pojmenujte projekt (například Microsoft Entra B2B) a pak vyberte Vytvořit:

Na stránce Rozhraní API a služby vyberte v rámci nového projektu možnost Zobrazit.

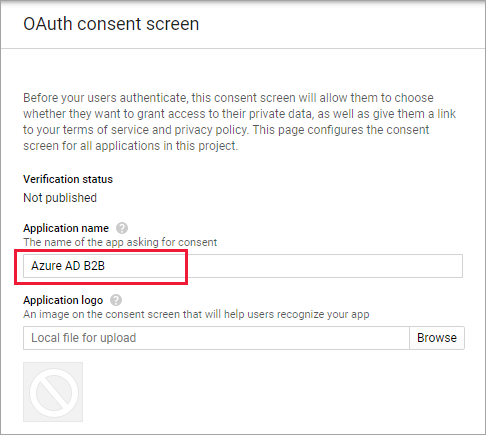

Na kartě Rozhraní API vyberte Přejít na rozhraní API s přehledem . Vyberte obrazovku souhlasu OAuth.

Vyberte Externí a pak vyberte Vytvořit.

Na obrazovce souhlasu OAuth zadejte název aplikace:

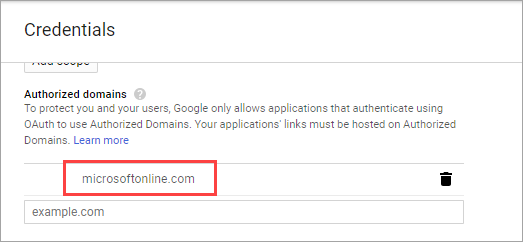

Přejděte do části Autorizované domény a zadejte microsoftonline.com:

Zvolte Uložit.

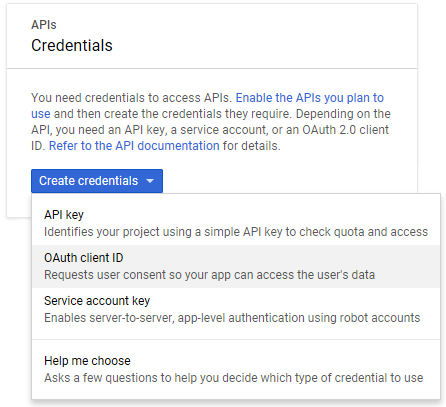

Vyberte přihlašovací údaje. V nabídce Vytvořit přihlašovací údaje vyberte ID klienta OAuth:

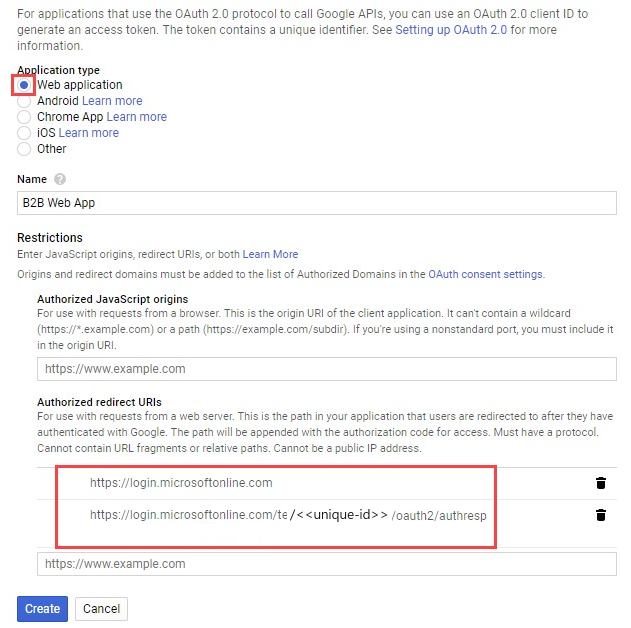

V části Typ aplikace vyberte webovou aplikaci. Dejte aplikaci vhodný název, například Microsoft Entra B2B. V části Identifikátory URI autorizovaného přesměrování zadejte následující identifikátory URI:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(kde ID tenanta je ID vašeho tenanta v Azure)

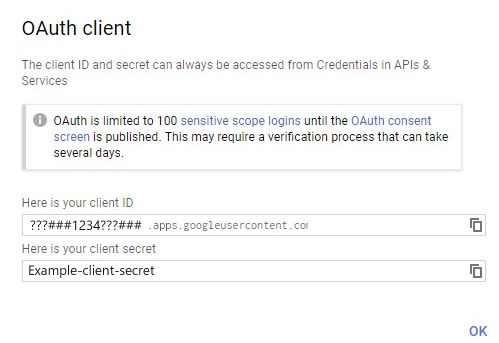

Vyberte Vytvořit. Zkopírujte ID klienta a tajný klíč klienta. Použijete je při přidání zprostředkovatele identity na webu Azure Portal.

Krok 2: Konfigurace federace Google v Microsoft Entra ID

Teď nastavíte ID klienta Google a tajný klíč klienta. K tomu můžete použít Azure Portal nebo PowerShell. Nezapomeňte otestovat konfiguraci federace Google pozváním sebe. Použijte adresu Gmailu a zkuste uplatnit pozvánku u pozvaných účtů Google.

Konfigurace federace Google na webu Azure Portal

Přejděte na Azure Portal. V levém podokně vyberte Microsoft Entra ID.

Vyberte externí identity.

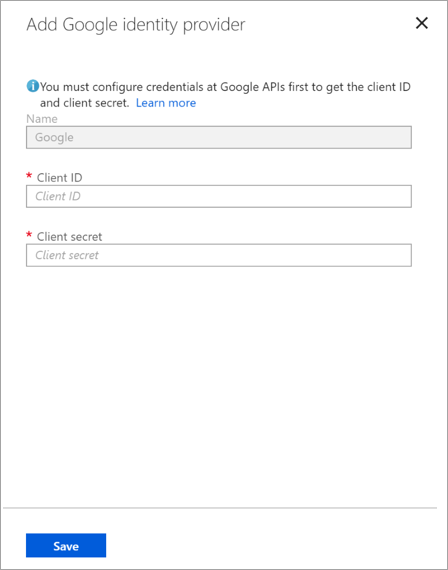

Vyberte Všechny zprostředkovatele identity a pak vyberte tlačítko Google .

Zadejte ID klienta a tajný klíč klienta, který jste získali dříve. Vyberte Uložit:

Návody odebrat federaci Google?

Nastavení federace Google můžete odstranit. Pokud to uděláte, uživatelé typu host Google, kteří už pozvánku uplatnili, se nebudou moct přihlásit. Můžete jim ale znovu udělit přístup k vašim prostředkům tak, že je odstraníte z adresáře a znovu je obnovíte.

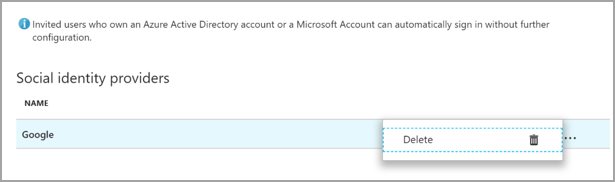

Odstranění federace Google v Microsoft Entra ID

Přejděte na Azure Portal. V levém podokně vyberte Microsoft Entra ID.

Vyberte externí identity.

Vyberte Všechny zprostředkovatele identity.

Na řádku Google vyberte tlačítko se třemi tečkou (...) a pak vyberte Odstranit.

Vyberte Ano pro potvrzení odstranění.

Přidání Facebooku jako zprostředkovatele identity pro externí identity

Facebook můžete přidat do svých toků uživatelů samoobslužné registrace (Preview), aby se uživatelé mohli k aplikacím přihlásit pomocí svých vlastních facebookových účtů. Pokud chcete uživatelům povolit přihlášení pomocí Facebooku, musíte pro svého tenanta povolit samoobslužnou registraci. Po přidání Facebooku jako zprostředkovatele identity nastavte tok uživatele pro aplikaci a jako jednu z možností přihlášení vyberte Facebook.

Poznámka:

Uživatelé můžou své facebookové účty používat jenom k registraci aplikací pomocí samoobslužné registrace a toků uživatelů. Uživatele nelze pozvat a uplatnit pozvánku pomocí facebookového účtu.

Vytvoření aplikace v konzole vývojářů pro Facebook

Pokud chcete jako zprostředkovatele identity použít facebookový účet, musíte v konzole pro vývojáře na Facebooku vytvořit aplikaci. Pokud ještě nemáte facebookový účet, můžete se zaregistrovat na adrese https://www.facebook.com/.

Poznámka:

V následujících krocích 9 a 16 použijte následující adresy URL.

- Pro adresu URL webu zadejte adresu vaší aplikace, například

https://contoso.com. - Pro platné identifikátory URI přesměrování OAuth zadejte

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. Svou aplikaci najdetetenant-IDna obrazovce Přehled ID Microsoft Entra.

- Přihlaste se k Facebooku pro vývojáře pomocí přihlašovacích údajů k účtu Na Facebooku.

- Pokud jste to ještě neudělali, musíte se zaregistrovat jako vývojář facebooku. V pravém horním rohu stránky vyberte Začínáme , přijměte zásady Facebooku a dokončete kroky registrace.

- Vyberte Moje aplikace a pak vytvořte aplikaci.

- Zadejte zobrazované jméno a platný kontaktní e-mail.

- Vyberte Vytvořit ID aplikace. Musíte přijmout zásady platformy Facebook a dokončit online kontrolu zabezpečení.

- Vyberte Nastavení a pak vyberte Základní.

- Zvolte kategorii, například Obchodní a Stránky. Tuto hodnotu vyžaduje Facebook, ale nepoužívá se pro ID Microsoft Entra.

- V dolní části stránky vyberte Přidat platformu a pak vyberte Web.

- Do adresy URL webu zadejte příslušnou adresu URL (uvedenou výše).

- V adrese URL zásad ochrany osobních údajů zadejte adresu URL stránky, kde uchováváte informace o ochraně osobních údajů pro vaši aplikaci, například https://www.contoso.com.

- Vyberte volbu Uložit změny.

- V horní části stránky zkopírujte hodnotu ID aplikace.

- Vyberte Zobrazit a zkopírujte hodnotu tajného kódu aplikace. Oba z nich použijete ke konfiguraci Facebooku jako zprostředkovatele identity ve vašem tenantovi. Tajný klíč aplikace je základní přihlašovací údaje zabezpečení.

- Vyberte znaménko plus vedle položky PRODUCTS a pak v části Přihlášení k Facebooku vyberte Nastavit.

- V části Přihlášení na Facebook vyberte Nastavení.

- V platné identifikátory URI přesměrování OAuth zadejte příslušnou adresu URL (uvedenou výše).

- Vyberte Uložit změny v dolní části stránky.

- Pokud chcete, aby byla vaše facebooková aplikace dostupná pro Microsoft Entra ID, vyberte v pravém horním rohu stránky volič stavu a zapněte ji, aby byla aplikace veřejná, a pak vyberte Přepnout režim. V tomto okamžiku by se stav měl změnit z vývoje na Live.

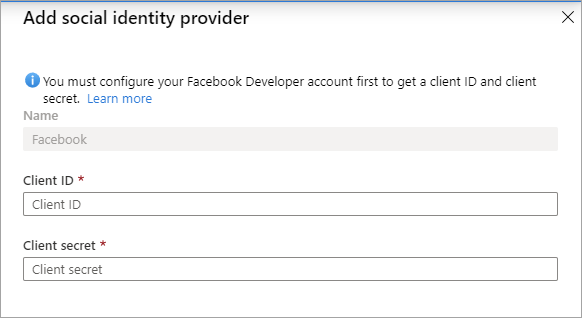

Konfigurace facebookového účtu jako zprostředkovatele identity

Teď nastavíte ID klienta a tajný klíč klienta Facebooku tak, že ho zadáte do Centra pro správu Microsoft Entra nebo pomocí PowerShellu. Konfiguraci Facebooku můžete otestovat tak, že se zaregistrujete prostřednictvím toku uživatele v aplikaci, která je povolená pro samoobslužnou registraci.

Konfigurace federace Facebooku na obrazovce Microsoft Entra ID

Přihlaste se k webu Azure Portal jako globální správce vašeho tenanta Microsoft Entra.

V části Služby Azure vyberte Microsoft Entra ID.

V nabídce vlevo vyberte Externí identity.

Vyberte Všechny zprostředkovatele identity a pak vyberte Facebook.

Jako ID klienta zadejte ID aplikace facebookové aplikace, kterou jste vytvořili dříve.

Jako tajný klíč klienta zadejte tajný klíč aplikace, který jste si poznamenali.

Zvolte Uložit.

Návody odebrat federaci Facebooku?

Nastavení federace facebooku můžete odstranit. Pokud to uděláte, všichni uživatelé, kteří se zaregistrovali prostřednictvím toků uživatelů pomocí svých facebookových účtů, se už nebudou moct přihlásit.

Odstranění federace Facebooku v Microsoft Entra ID:

- Přejděte na Azure Portal. V levém podokně vyberte Microsoft Entra ID.

- Vyberte externí identity.

- Vyberte Všechny zprostředkovatele identity.

- Na řádku Facebooku vyberte místní nabídku (...) a pak vyberte Odstranit.

- Odstranění potvrďte výběrem možnosti Ano .