Prozkoumání vytváření a správy dotazů proaktivního vyhledávání hrozeb

Microsoft Sentinel obsahuje výkonné nástroje pro dotazy, které vám v rámci týmu Security Operations Center můžou pomoct najít a izolovat bezpečnostní hrozby a nežádoucí aktivitu v prostředí společnosti Contoso.

Vyhledávání pomocí předdefinovaných dotazů

Pomocí nástrojů pro vyhledávání a dotazování v Microsoft Sentinelu můžete vyhledávat bezpečnostní hrozby a taktiky v celém prostředí. Tyto nástroje umožňují filtrovat velké objemy událostí a zdrojů dat zabezpečení a identifikovat potenciální hrozby nebo sledovat známé nebo očekávané hrozby.

Stránka Proaktivní vyhledávání v Microsoft Sentinelu obsahuje předdefinované dotazy, které vám pomůžou řídit proces proaktivního vyhledávání a pomáhat při hledání vhodných cest proaktivního vyhledávání k odhalení problémů ve vašem prostředí. Dotazy proaktivního vyhledávání můžou vystavit problémy, které samy o sobě nejsou dostatečně významné, aby vygenerovaly výstrahu, ale v průběhu času došlo k dostatečně často, aby bylo možné ověřit šetření.

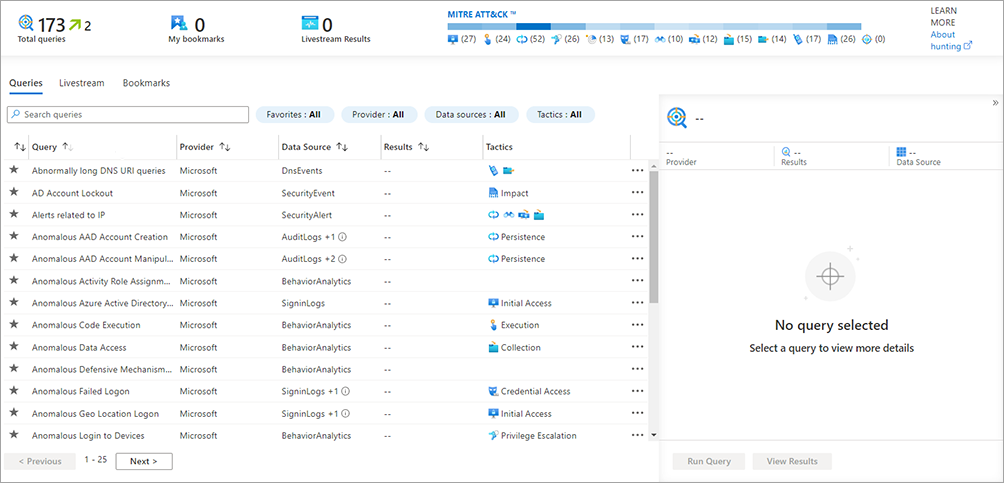

Stránka Proaktivní vyhledávání obsahuje seznam všech dotazů proaktivního vyhledávání. Dotazy můžete filtrovat a řadit podle názvu, poskytovatele, zdroje dat, výsledků a taktiky. Dotazy můžete uložit tak, že v seznamu vyberete ikonu hvězdičky Oblíbené.

Tip

Když je dotaz vybraný jako oblíbený, spustí se automaticky při každém otevření stránky Proaktivní vyhledávání .

Správa dotazů proaktivního vyhledávání

Když vyberete dotaz ze seznamu, zobrazí se podrobnosti dotazu v novém podokně, které obsahuje popis, kód a další informace o dotazu. Tyto informace zahrnují související entity a identifikované taktiky. Dotaz můžete spustit interaktivně výběrem možnosti Spustit dotaz v podokně podrobností.

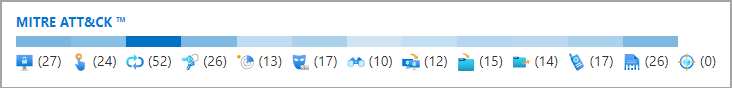

Vyhledávání hrozeb pomocí architektury MITRE ATT&CK

Microsoft Sentinel používá architekturu MITRE ATT&CK ke kategorizaci a řazení dotazů podle taktik. ATT&CK je znalostní báze taktiky a technik, které se používají a sledují v globálním prostředí hrozeb. MITRE ATT&CK můžete použít k vývoji a informování modelů a metod proaktivního vyhledávání hrozeb v Microsoft Sentinelu. Při vyhledávání hrozeb v Microsoft Sentinelu můžete pomocí architektury ATT&CK kategorizovat a spouštět dotazy pomocí časové osy taktik MITRE ATT&CK.

Poznámka:

Jednotlivé taktiky MITRE ATT&CK můžete vybrat z časové osy na stránce Proaktivní vyhledávání .

Výběrem libovolné taktiky filtruje dostupné dotazy podle vybrané taktiky. Následující taktika proaktivního vyhledávání pochází z matic ATT&CK Enterprise a ICS (Industrial Control Systems):

- Rekognoskace. Taktika, kterou nežádoucí osoba používá k vyhledání informací, které může použít k plánování budoucích operací.

- Vývoj prostředků Taktika, kterou nežádoucí osoba používá k vytvoření prostředků, které může použít k podpoře operací. Prostředky zahrnují infrastrukturu, účty nebo možnosti.

- Počáteční přístup: Taktika, kterou nežádoucí osoba používá k získání vstupu do sítě, zneužitím ohrožení zabezpečení nebo slabých míst konfigurace ve veřejných systémech. Příkladem je cílený spear-phishing.

- Provedení: Taktika, která způsobí, že nežádoucí osoba může spouštět svůj kód v cílovém systému. Například hacker se zlými úmysly může spustit skript PowerShellu ke stažení dalších nástrojů útočníka nebo prohledávání jiných systémů.

- Trvalost: Taktika, která nežádoucímu uživateli umožňuje udržovat přístup k cílovému systému i po restartování a změnách přihlašovacích údajů. Příkladem techniky trvalosti je útočník, který vytvoří naplánovanou úlohu, která spustí kód v určitém čase nebo při restartování.

- Elevace oprávnění: Taktika, kterou nežádoucí osoba používá k získání vyšší úrovně oprávnění v systému, jako je místní správce nebo kořen.

- Vyhýbání se obraně: Taktika, kterou útočníci používají, aby se vyhnuli detekci. Mezi taktiky vyhýbání se obraně patří skrývání škodlivého kódu v rámci důvěryhodných procesů a složek, šifrování nebo maskování nežádoucího kódu nebo zakázání bezpečnostního softwaru.

- Přístup k přihlašovacím údajům: Taktika nasazovaná v systémech a sítích za účelem krádeže uživatelských jmen a přihlašovacích údajů k opětovnému použití.

- Zjišťování: Taktika, kterou nežádoucí uživatelé používají k získání informací o systémech a sítích, které chtějí zneužít nebo použít pro jejich taktickou výhodu.

- Taktika lateral movement: Taktika, která umožňuje útočníkovi přejít v rámci sítě z jednoho systému do druhého. Mezi běžné techniky patří metody pass-the-hash ověřování uživatelů a zneužití protokolu Remote Desktop Protocol.

- Kolekce: Taktika, kterou nežádoucí osoba používá ke shromažďování a konsolidaci informací, na které cílí jako součást svých cílů.

- Ovládání a řízení: Taktika, kterou útočník používá ke komunikaci se systémem pod jeho kontrolou. Jedním z příkladů je útočník, který komunikuje se systémem přes neobvyklý nebo vysoce očíslovaný port, který znehodnocuje detekci bezpečnostními zařízeními nebo proxy servery.

- Exfiltrace: Taktika používaná k přesunu dat z ohrožené sítě do systému nebo sítě, která je plně pod kontrolou útočníka.

- Dopad: Taktika, kterou útočník používá k ovlivnění dostupnosti systémů, sítí a dat Metody v této kategorii zahrnují útoky na dostupnost služby a vymazání disku nebo software pro vymazání dat.

- Narušit kontrolu procesu. Taktika, která nežádoucí osoba používá k manipulaci, zakázání nebo poškození procesů fyzického řízení.

- Inhibovat funkci odpovědi. Taktika, která nežádoucí osoba používá k zabránění bezpečnosti, ochrany, zajištění kvality a zásahových funkcí obsluhy, aby reagovala na selhání, nebezpečí nebo nebezpečný stav.

- Nezaokrouhlovat.

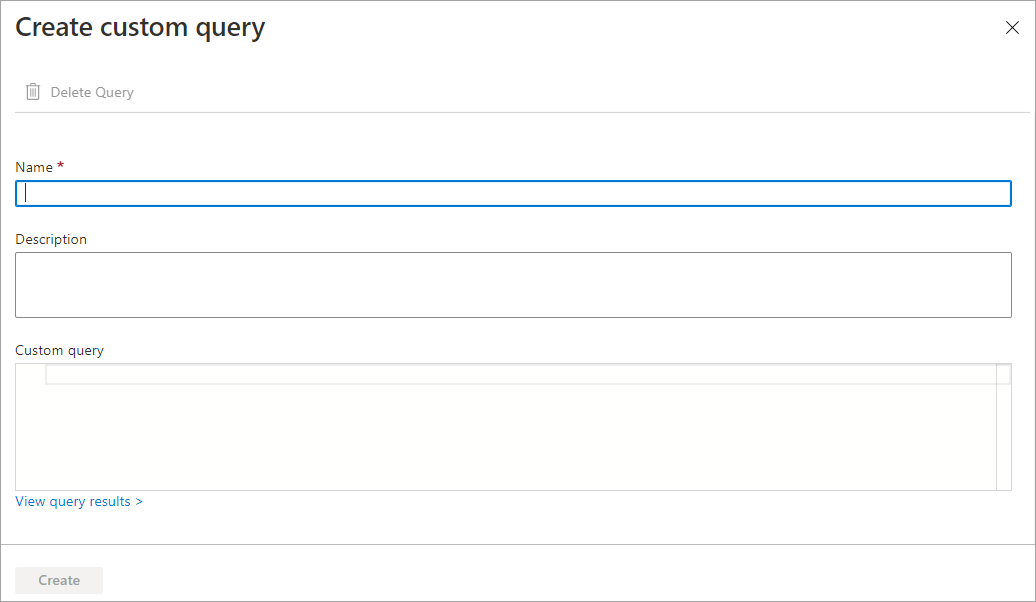

Vytváření vlastních dotazů k upřesnění proaktivního vyhledávání hrozeb

Všechny dotazy proaktivního vyhledávání v Microsoft Sentinelu používají syntaxi dotazovací jazyk Kusto (KQL) použitou v Log Analytics. Dotaz můžete upravit v podokně podrobností a spustit nový dotaz. Nebo ho můžete uložit jako nový dotaz, který se dá znovu použít v pracovním prostoru Microsoft Sentinelu.

Vlastní dotazy můžete vytvořit také pomocí kódu KQL pro vyhledávání hrozeb.

Vlastní dotazy umožňují definovat následující:

| Parametr dotazu | Popis |

|---|---|

| Name | Zadejte název vlastního dotazu. |

| Popis | Zadejte popis funkcí dotazu. |

| Vlastní dotaz | Váš dotaz proaktivního vyhledávání KQL. |

| Mapování entit | Namapujte typy entit na sloupce z výsledku dotazu a naplňte výsledky dotazu dalšími informacemi. Entity můžete také mapovat pomocí kódu v dotazu KQL. |

| Taktika a techniky | Zadejte taktiku, kterou má dotaz zveřejnit. |

Vlastní dotazy jsou uvedeny v seznamu spolu s integrovanými dotazy pro správu.

Prozkoumání Služby Microsoft Sentinel na GitHubu

Úložiště Služby Microsoft Sentinel obsahuje předběžné detekce, průzkumné dotazy, dotazy proaktivního vyhledávání, sešity, playbooky a další nástroje, které vám pomůžou zabezpečit vaše prostředí a vyhledávat hrozby. Microsoft a komunita Microsoft Sentinelu přispívají k tomuto úložišti.

Úložiště obsahuje složky s obsahem příspěvku pro několik oblastí funkcí Microsoft Sentinelu, včetně dotazů proaktivního vyhledávání. Kód z těchto dotazů můžete použít k vytváření vlastních dotazů v pracovním prostoru Služby Microsoft Sentinel.

Zvolte nejlepší odpověď pro následující otázku.