Vysvětlení krajiny identit

Než si prohlédnete další koncepty identit, je důležité porozumět prostředí identit. Jak Microsoft přemýšlí o identitě při navrhování produktů a řešení? Základní životní cyklus identity.

| 1) nulová důvěra (Zero Trust) |

|---|

|

|

| 2) Identita | 3) Akce |

|---|---|

| B2B (Business to Business) | Ověření – ověření – ověření – AuthN |

| B2C (Business to Consumer) | Autorizace – Get – AuthZ |

| Ověřitelné přihlašovací údaje | Správa – konfigurace |

| (Decentralizovaní poskytovatelé) | Audit – sestava |

| 4) Využití | 5) Údržba |

|---|---|

| Přístup k aplikacím a datům | Ochrana – Detekce – Reakce |

| Zabezpečení – kryptografie | |

| Dolary – Licence |

Nejprve máte pokyny k tomu, abyste vždy přemýšleli a navrhli s nulovou důvěrou. Neudělujte jenom přístup k datům a aplikacím, protože uživatel měl dříve přístup. Musíte to vždycky potvrdit.

Za druhé máte systémy, které poskytují ověřené účty pro uživatele a aplikace. Služby identit pocházejí z Microsoft Entra ID, z federace business-to-business, od business-to-customer a z decentralizovaných zprostředkovatelů identity.

Za třetí máte konkrétní identitu akcí, která poskytuje a udržuje systémy spuštěné. Uživatelé a aplikace můžou ověřovat a autorizovat přístup k systémům. A správci potřebují monitorovat a udržovat systémy identit se správnými zásadami správného řízení.

Začtvrté získáte mnoho akcí, které je možné provést po ověření přihlašovacích údajů. Používejte aplikace a data a současně využijte jiné služby založené na identitách.

Pátá a nakonec musíte vždy udržovat své systémy v aktualizovaném stavu.

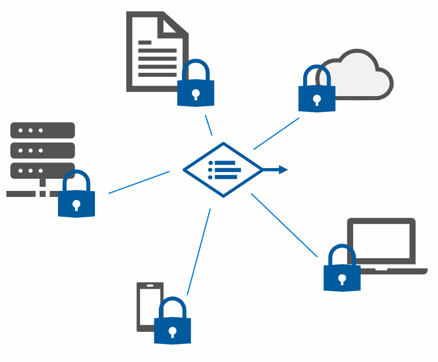

Od klasické identity po identitu nulové důvěryhodnosti

Identita historicky uchovávala všechny vaše prostředky za bránou firewall. Odešlete uživatelské jméno a heslo, abyste prošli bránou a měli jste úplný přístup ke všemu. V moderním světě s velkým počtem kybernetických útoků zabezpečení pouze sítě nefunguje. Jeden ztracený nebo odcizený přihlašovací údaje a chybní aktéři mají přístup ke všemu. Díky nulové důvěryhodnosti chráníte prostředky kdekoli pomocí zásad.

| Klasická identita | Identita nulové důvěryhodnosti |

|---|---|

|

|

| Omezení všeho na zabezpečenou síť | Ochrana prostředků kdekoli pomocí centrálních zásad |

Každý z těchto témat bude podrobněji popsán ve zbývající části tohoto modulu.