Popis typů identit

V Microsoft Entra ID existují různé typy identit, které jsou podporovány. Termíny, které uslyšíte a zavádějí se v této lekci, jsou identity uživatelů, identity úloh, identity zařízení, externí identity a hybridní identity. Každý z těchto termínů je podrobněji popsán v následujících částech.

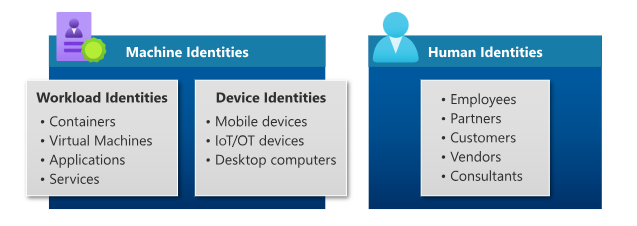

Když položíte otázku, na co můžu přiřadit identitu v Microsoft Entra ID, existují tři kategorie.

- Identity můžete přiřadit lidem (lidem). Příklady identit přiřazených lidem jsou zaměstnanci organizace, které jsou obvykle nakonfigurované jako interní uživatelé, a externí uživatele, kteří zahrnují zákazníky, konzultanty, dodavatele a partnery. Pro naše účely se na tyto identity budeme odkazovat jako na identity uživatelů.

- Identity můžete přiřadit fyzickým zařízením, jako jsou mobilní telefony, stolní počítače a zařízení IoT.

- Nakonec můžete přiřadit identity softwarovým objektům, jako jsou aplikace, virtuální počítače, služby a kontejnery. Tyto identity se označují jako identity úloh.

V této lekci se podíváme na každý typ identity Microsoft Entra.

Uživatelská

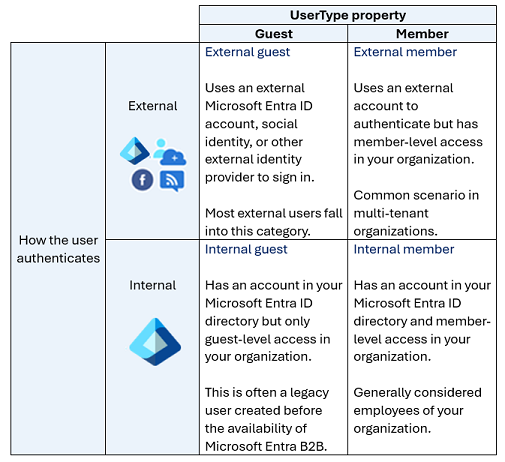

Identity uživatelů představují osoby, jako jsou zaměstnanci a externí uživatelé (zákazníci, konzultanti, dodavatelé a partneři). V Microsoft Entra ID jsou identity uživatelů charakterizovány tím, jak se ověřují a vlastnost typu uživatele.

Způsob ověření uživatele se zobrazí v porovnání s tenantem Microsoft Entra hostitelské organizace a může být interní nebo externí. Interní ověřování znamená, že uživatel má účet na ID Microsoft Entra organizace hostitele a tento účet používá k ověření v Microsoft Entra ID. Externí ověřování znamená, že se uživatel ověřuje pomocí externího účtu Microsoft Entra, který patří do jiné organizace, identity sociální sítě nebo jiného externího zprostředkovatele identity.

Vlastnost typu uživatele popisuje vztah uživatele k organizaci nebo konkrétněji tenantovi hostitelské organizace. Uživatel může být hostem nebo členem tenanta Microsoft Entra organizace. Ve výchozím nastavení mají hosté organizace omezená oprávnění v adresáři organizace vzhledem k členům organizace.

- Interní člen: Tito uživatelé se obvykle považují za zaměstnance vaší organizace. Uživatel se interně ověřuje prostřednictvím ID Microsoft Entra organizace a objekt uživatele vytvořený v adresáři Microsoft Entra má userType of Member.

- Externí host: Externí uživatelé nebo hosté, včetně konzultantů, dodavatelů a partnerů, obvykle spadají do této kategorie. Uživatel se ověřuje pomocí externího účtu Microsoft Entra nebo externího zprostředkovatele identity (například sociální identity). Uživatelský objekt vytvořený v adresáři Microsoft Entra prostředku má UserType of Guest a poskytuje jim omezená oprávnění na úrovni hosta.

- Externí člen: Tento scénář je běžný v organizacích, které se skládají z více tenantů. Představte si scénář, ve kterém tenant Microsoft Entra contoso a tenant Microsoft Entra společnosti Fabrikam jsou tenanti v jedné velké organizaci. Uživatelé z tenanta Contoso potřebují přístup na úrovni člena k prostředkům ve společnosti Fabrikam. V tomto scénáři jsou uživatelé společnosti Contoso nakonfigurovaní v adresáři Fabrikam Microsoft Entra tak, aby se ověřili pomocí účtu Contoso, který je externí pro Fabrikam, ale mají userType člena, který umožňuje přístup na úrovni člena k prostředkům organizace společnosti Fabrikam.

- Interní host: Tento scénář existuje, když organizace, které spolupracují s distributory, dodavateli a dodavateli, nastavují pro tyto uživatele interní účty Microsoft Entra, ale označí je jako hosty nastavením user object UserType na Host. Jako host mají v adresáři omezená oprávnění. Jedná se o starší scénář, protože je teď běžnější používat spolupráci B2B. Díky spolupráci B2B můžou uživatelé používat svoje vlastní přihlašovací údaje, což umožňuje externímu zprostředkovateli identity spravovat ověřování a životní cyklus účtu.

Externí hosté a externí členové jsou uživatelé spolupráce B2B (business-to-business), kteří spadají do kategorie externích identit v Microsoft Entra ID a jsou podrobněji popsáni v následující lekci.

Identity úloh

Identita úlohy je identita, kterou přiřadíte softwarové úloze. To umožňuje softwarové úloze ověřovat a přistupovat k jiným službám a prostředkům. To pomáhá zabezpečit vaše úlohy.

Zabezpečení identit úloh je důležité, protože na rozdíl od lidského uživatele může softwarová úloha řešit více přihlašovacích údajů pro přístup k různým prostředkům a tyto přihlašovací údaje je potřeba bezpečně uložit. Je také obtížné sledovat, kdy je identita úlohy vytvořená nebo kdy by měla být odvolána. Podniky riskují zneužití nebo porušení zabezpečení aplikací nebo služeb kvůli potížím se zabezpečením identit úloh.

ID úloh Microsoft Entra pomáhá tyto problémy vyřešit při zabezpečení identit úloh.

V Microsoft Entra jsou identity úloh aplikace, instanční objekty a spravované identity.

Aplikace a instanční objekty

Instanční objekt je v podstatě identita pro aplikaci. Aby aplikace delegovala svou identitu a přístupové funkce k MICROSOFT Entra ID, musí být aplikace nejprve zaregistrovaná v Microsoft Entra ID, aby mohla její integraci povolit. Jakmile je aplikace zaregistrovaná, vytvoří se instanční objekt v každém tenantovi Microsoft Entra, ve kterém se aplikace používá. Instanční objekt umožňuje základní funkce, jako je ověřování a autorizace aplikace, k prostředkům zabezpečeným tenantem Microsoft Entra.

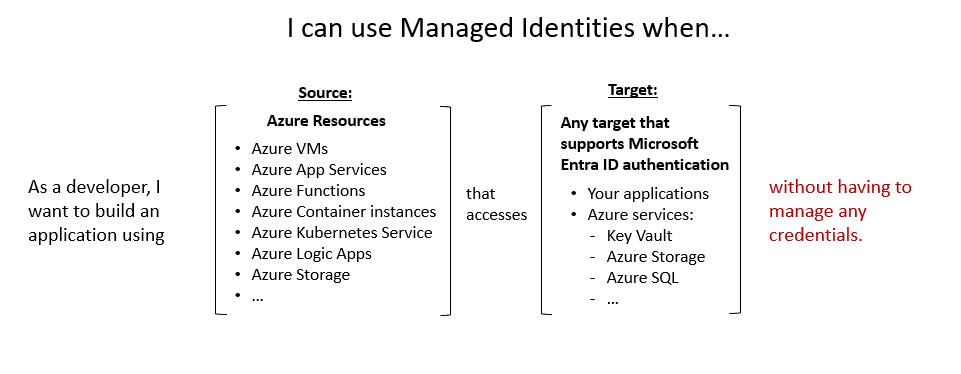

Aby instanční objekty měly přístup k prostředkům zabezpečeným tenantem Microsoft Entra, musí vývojáři aplikací spravovat a chránit přihlašovací údaje. Pokud to není správně, může to zavádět ohrožení zabezpečení. Spravované identity pomáhají při snižování zátěže této odpovědnosti od vývojáře.

Spravované identity

Spravované identity jsou typ instančního objektu, který se automaticky spravuje v MICROSOFT Entra ID a eliminuje potřebu vývojářů spravovat přihlašovací údaje. Spravované identity poskytují identitu aplikacím, které se mají použít při připojování k prostředkům Azure, které podporují ověřování Microsoft Entra, a dají se použít bez dalších poplatků.

Seznam služeb Azure, které podporují spravované identity, najdete v části Další informace v lekci Souhrn a prostředky.

Existují dva typy spravovaných identit: přiřazené systémem a přiřazené uživatelem.

Systém je přiřazen. Některé prostředky Azure, jako jsou virtuální počítače, umožňují povolit spravovanou identitu přímo na prostředku. Když povolíte spravovanou identitu přiřazenou systémem, vytvoří se identita v Microsoft Entra, která je svázaná s životním cyklem daného prostředku Azure. Vzhledem k tomu, že identita je svázaná s životním cyklem prostředku Azure při odstranění prostředku, Azure automaticky odstraní identitu za vás. Příkladem, kde můžete najít identitu přiřazenou systémem, je, když je úloha obsažená v jednom prostředku Azure, například aplikace, která běží na jednom virtuálním počítači.

Přiřazeno uživatelem. Spravovanou identitu můžete vytvořit také jako samostatný prostředek Azure. Jakmile vytvoříte spravovanou identitu přiřazenou uživatelem, můžete ji přiřadit k jedné nebo více instancím služby Azure. Spravovanou identitu přiřazenou uživatelem je například možné přiřadit k několika virtuálním počítačům. U spravovaných identit přiřazených uživatelem se identita spravuje odděleně od prostředků, které ji používají. Odstranění prostředků, které používají spravovanou identitu přiřazenou uživatelem, neodstraní identitu. Spravovaná identita přiřazená uživatelem musí být explicitně odstraněna. To je užitečné ve scénáři, kdy můžete mít více virtuálních počítačů, které mají stejnou sadu oprávnění, ale můžou se často recyklovat. Odstranění některého z virtuálních počítačů nemá vliv na spravovanou identitu přiřazenou uživatelem. Podobně můžete vytvořit nový virtuální počítač a přiřadit ji stávající spravovanou identitu přiřazenou uživatelem.

Zařízení

Zařízení je kus hardwaru, jako jsou mobilní zařízení, přenosné počítače, servery nebo tiskárny. Identita zařízení poskytuje správcům informace, které můžou použít při rozhodování o přístupu nebo konfiguraci. Identity zařízení je možné v Microsoft Entra ID nastavit různými způsoby.

- Registrovaná zařízení Microsoft Entra. Cílem registrovaných zařízení Microsoft Entra je poskytnout uživatelům podporu pro scénáře používání vlastních zařízení (BYOD) nebo mobilních zařízení. V těchto scénářích může uživatel přistupovat k prostředkům vaší organizace pomocí osobního zařízení. Zařízení zaregistrovaná v Microsoft Entra se registrují do Microsoft Entra ID bez toho, aby se k zařízení přihlásila účet organizace.

- Microsoft Entra se připojil. Zařízení připojené k Microsoft Entra je zařízení připojené k Microsoft Entra ID prostřednictvím účtu organizace, který se pak použije k přihlášení k zařízení. Zařízení připojená k Microsoft Entra jsou obecně vlastněna organizací.

- Zařízení připojená k hybridní službě Microsoft Entra Organizace se stávajícími implementacemi místní Active Directory můžou těžit z funkcí poskytovaných ID Microsoft Entra implementací zařízení připojených k hybridnímu připojení Microsoft Entra. Tato zařízení jsou připojená k vašemu místní Active Directory a ID Microsoft Entra, které vyžaduje, aby se k zařízení přihlásil účet organizace.

Registrace a připojení zařízení k Microsoft Entra ID poskytuje uživatelům jednotné přihlašování (SSO) ke cloudovým prostředkům. Zařízení, která jsou připojená k Microsoft Entra, navíc využívají možnosti jednotného přihlašování k prostředkům a aplikacím, které spoléhají na místní Active Directory.

Správci IT můžou používat nástroje, jako je Microsoft Intune, cloudová služba, která se zaměřuje na správu mobilních zařízení (MDM) a správu mobilních aplikací (MAM), a řídit způsob použití zařízení organizace. Další informace najdete v Microsoft Intune.

Skupiny

Pokud máte v Microsoft Entra ID několik identit se stejnými potřebami přístupu, můžete vytvořit skupinu. Skupiny slouží k udělení přístupových oprávnění všem členům skupiny, a nemusíte přiřazovat přístupová práva jednotlivě. Omezení přístupu k prostředkům Microsoft Entra pouze na identity, které potřebují přístup, je jedním ze základních principů zabezpečení nulová důvěra (Zero Trust).

Existují dva typy skupin:

Zabezpečení: Skupina zabezpečení je nejběžnějším typem skupiny a používá se ke správě přístupu uživatelů a zařízení ke sdíleným prostředkům. Můžete například vytvořit skupinu zabezpečení pro konkrétní zásady zabezpečení, jako je samoobslužné resetování hesla nebo použití se zásadami podmíněného přístupu, které vyžadují vícefaktorové ověřování. Členové skupiny zabezpečení můžou zahrnovat uživatele (včetně externích uživatelů), zařízení, jiných skupin a instančních objektů. Vytváření skupin zabezpečení vyžaduje roli správce Microsoft Entra.

Microsoft 365: Skupina Microsoft 365, která se také často označuje jako distribuční skupina, se používá pro seskupení uživatelů podle potřeb spolupráce. Můžete například členům skupiny udělit přístup ke sdílené poštovní schránce, kalendáři, souborům sharepointových webů a dalším akcím. Členové skupiny Microsoft 365 můžou zahrnovat jenom uživatele, včetně uživatelů mimo vaši organizaci. Vzhledem k tomu, že skupiny Microsoft 365 jsou určené ke spolupráci, ve výchozím nastavení je umožnit uživatelům vytvářet skupiny Microsoftu 365, takže nepotřebujete roli správce.

Skupiny je možné nakonfigurovat tak, aby umožňovaly přiřazení členů, které jsou vybrány ručně, nebo je lze nakonfigurovat pro dynamické členství. Dynamické členství používá pravidla k automatickému přidávání a odebírání identit.