Popis metod ověřování

Jednou z hlavních funkcí platformy identit je ověření nebo ověření přihlašovacích údajů, když se uživatel přihlásí k zařízení, aplikaci nebo službě. Microsoft Entra ID nabízí různé metody ověřování.

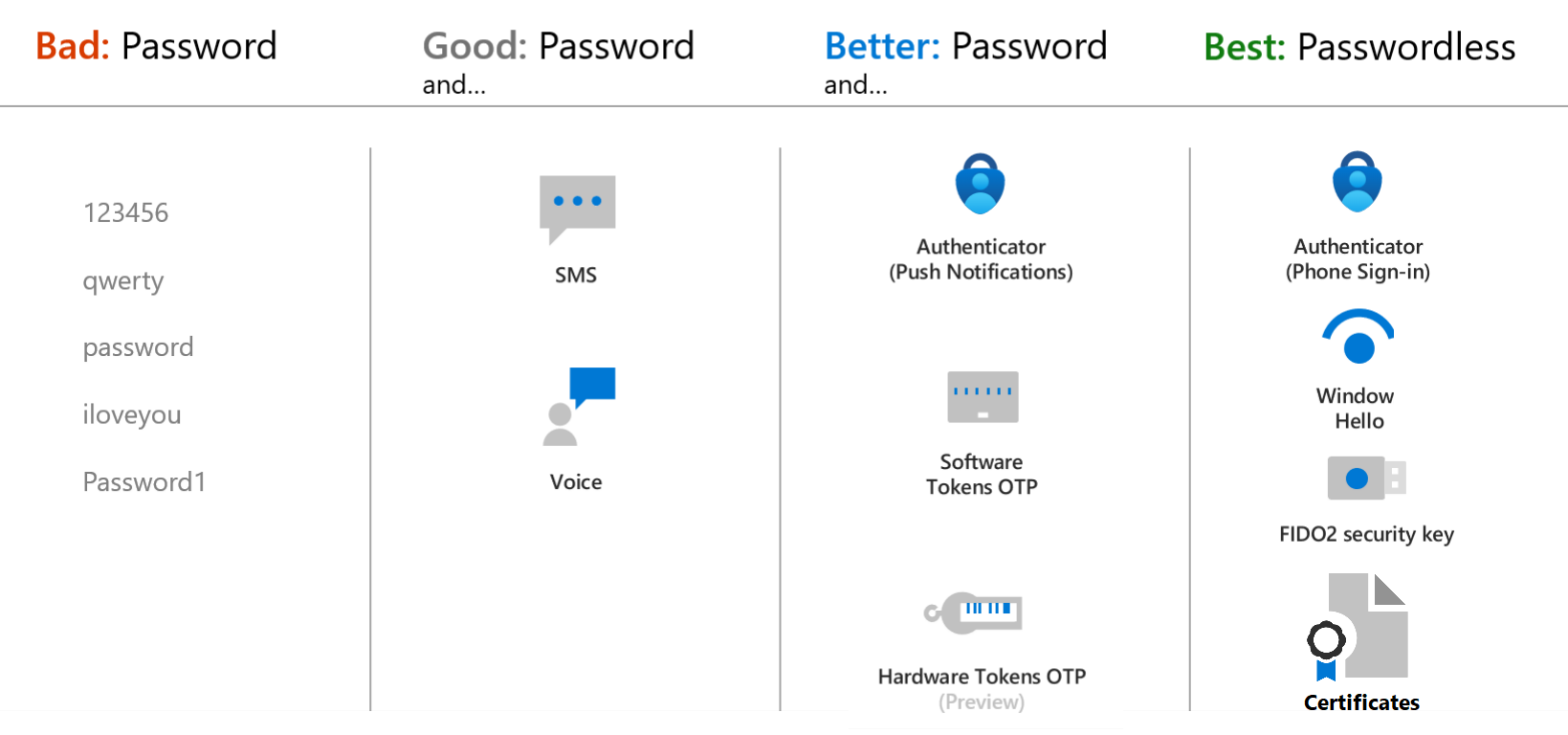

Passwords

Hesla jsou nejběžnější formou ověřování, ale mají mnoho problémů, zejména pokud se používají v jednofaktorovém ověřování, kde se používá jenom jedna forma ověřování. Pokud je to dost snadné, aby si pamatovali, je pro hackera snadné ohrozit. Silná hesla, která nejsou snadno hacknutá, jsou obtížně zapamatovatelné a ovlivňují produktivitu uživatelů, když zapomenete.

Použití hesel by mělo být doplněno nebo nahrazeno bezpečnějšími metodami ověřování dostupnými v Microsoft Entra ID.

telefonní

Microsoft Entra ID podporuje dvě možnosti ověřování na základě telefonu.

Ověřování na základě SMS. Krátkou službu zpráv (SMS) používanou v textových zprávách mobilních zařízení lze použít jako primární formu ověřování. S přihlášením na základě SMS nemusí uživatelé znát uživatelské jméno a heslo pro přístup k aplikacím a službám. Místo toho uživatel zadá svoje zaregistrované číslo mobilního telefonu, obdrží textovou zprávu s ověřovacím kódem a zadá ho do přihlašovacího rozhraní.

Uživatelé se také můžou rozhodnout ověřit svou identitu prostřednictvím sms textových zpráv na mobilním telefonu, jako sekundární formu ověřování během samoobslužného resetování hesla (SSPR) nebo vícefaktorového ověřování Microsoft Entra. Uživatelé mohou například doplnit heslo pomocí sms textových zpráv. Sms se odešle na číslo mobilního telefonu obsahující ověřovací kód. K dokončení procesu přihlášení se zadaný ověřovací kód zadá do přihlašovacího rozhraní.

Ověření hlasových hovorů Uživatelé můžou používat hlasové hovory jako sekundární formu ověřování k ověření identity, během samoobslužného resetování hesla (SSPR) nebo vícefaktorového ověřování Microsoft Entra. Při ověření telefonního hovoru se automatizovaný hlasový hovor provede na telefonní číslo registrované uživatelem. K dokončení procesu přihlášení se uživateli zobrazí výzva, aby na klávesnici stiskl klávesu #. Hlasové hovory nejsou podporovány jako primární forma ověřování v Microsoft Entra ID.

PŘÍSAHA

OATH (Open Authentication) je otevřený standard, který určuje, jak se generují jednorázové kódy hesla (TOTP). Jednorázové kódy hesel se dají použít k ověření uživatele. OATH TOTP se implementuje pomocí softwaru nebo hardwaru k vygenerování kódů.

Softwarové tokeny OATH jsou obvykle aplikace. Microsoft Entra ID vygeneruje tajný kód, neboli seed, který se vloží do aplikace a použije k vygenerování jednorázového hesla.

Hardwarové tokeny OATH TOTP (podporované ve verzi Public Preview) jsou malá hardwarová zařízení, která vypadají jako klíč fob, který zobrazuje kód, který se aktualizuje každých 30 nebo 60 sekund. Hardwarové tokeny OATH TOTP obvykle obsahují tajný klíč nebo počáteční kód předprogramovaný v tokenu. Tyto klíče a další informace specifické pro každý token musí být vstupní do Microsoft Entra ID a pak aktivovány pro použití koncovými uživateli.

Softwarové a hardwarové tokeny OATH jsou podporovány pouze jako sekundární formy ověřování v Microsoft Entra ID k ověření identity během samoobslužného resetování hesla (SSPR) nebo vícefaktorového ověřování Microsoft Entra.

Ověřování bez hesla

Konečným cílem mnoha organizací je odebrání používání hesel v rámci událostí přihlašování. Když se uživatel přihlásí pomocí metody bez hesla, přihlašovací údaje se poskytují pomocí metod, jako jsou biometrické údaje s Windows Hello pro firmy nebo klíč zabezpečení FIDO2. Tyto metody ověřování nemůže útočník snadno duplikovat.

Microsoft Entra ID poskytuje způsoby nativního ověřování pomocí metod bez hesla, které zjednodušují přihlašování pro uživatele a snižují riziko útoků.

Následující video vysvětluje problém s hesly a důvod, proč je ověřování bez hesla tak důležité.

Windows Hello pro firmy

Windows Hello pro firmy nahrazuje hesla silným dvojúrovňovým ověřováním na zařízeních. Toto dvoufaktorové ověřování je kombinací klíče nebo certifikátu vázaného na zařízení a něčeho, co osoba zná (PIN) nebo něco, co je osoba (biometrické údaje). Zadávání KÓDU PIN i biometrické gesto aktivují použití privátního klíče k kryptograficky podepsat data odesílaná zprostředkovateli identity. Zprostředkovatel identity ověřuje identitu uživatele a ověřuje uživatele.

Windows Hello pro firmy pomáhá chránit před krádeží přihlašovacích údajů, protože útočník musí mít zařízení i biometrické údaje nebo PIN kód, což ztěžuje získání přístupu bez vědomí zaměstnance.

Jako metoda ověřování bez hesla slouží Windows Hello pro firmy jako primární forma ověřování. Kromě toho lze Windows Hello pro firmy použít jako sekundární formu ověřování k ověření identity během vícefaktorového ověřování.

FIDO2

Fast Identity Online (FIDO) je otevřený standard pro ověřování bez hesla. FiDO umožňuje uživatelům a organizacím využívat standard pro přihlášení k prostředkům pomocí externího klíče zabezpečení nebo klíče platformy integrovaného do zařízení, což eliminuje potřebu uživatelského jména a hesla.

FIDO2 je nejnovější standard, který zahrnuje standard webového ověřování (WebAuthn) a podporuje ho Microsoft Entra ID. Klíče zabezpečení FIDO2 jsou metodou ověřování bez hesla, která je založená na nephishable standardech, která může přijít v jakémkoliv provedení. Tyto klíče zabezpečení FIDO2 jsou obvykle USB zařízení, ale může to být také zařízení bluetooth nebo bezkontaktní komunikace (NFC), která se používají pro přenos bezdrátových dat s krátkým dosahem. U hardwarového zařízení, které zpracovává ověřování, se zvyšuje zabezpečení účtu, protože neexistuje žádné heslo, které by mohlo být vystaveno nebo uhodnuto.

S klíči zabezpečení FIDO2 se uživatelé můžou přihlásit k Microsoft Entra ID nebo zařízením s Windows 10 hybridním připojením Microsoft Entra a získat jednotné přihlašování ke svým cloudovým a místním prostředkům. Uživatelé se také můžou přihlásit k podporovaným prohlížečům. Klíče zabezpečení FIDO2 jsou skvělou volbou pro podniky, které jsou velmi citlivé na zabezpečení nebo mají scénáře nebo zaměstnance, kteří nejsou ochotni nebo nemůžou používat telefon jako druhý faktor.

Jako metoda ověřování bez hesla slouží FIDO2 jako primární forma ověřování. FiDO2 lze navíc použít jako sekundární formu ověřování k ověření identity během vícefaktorového ověřování.

Aplikace Microsoft Authenticator

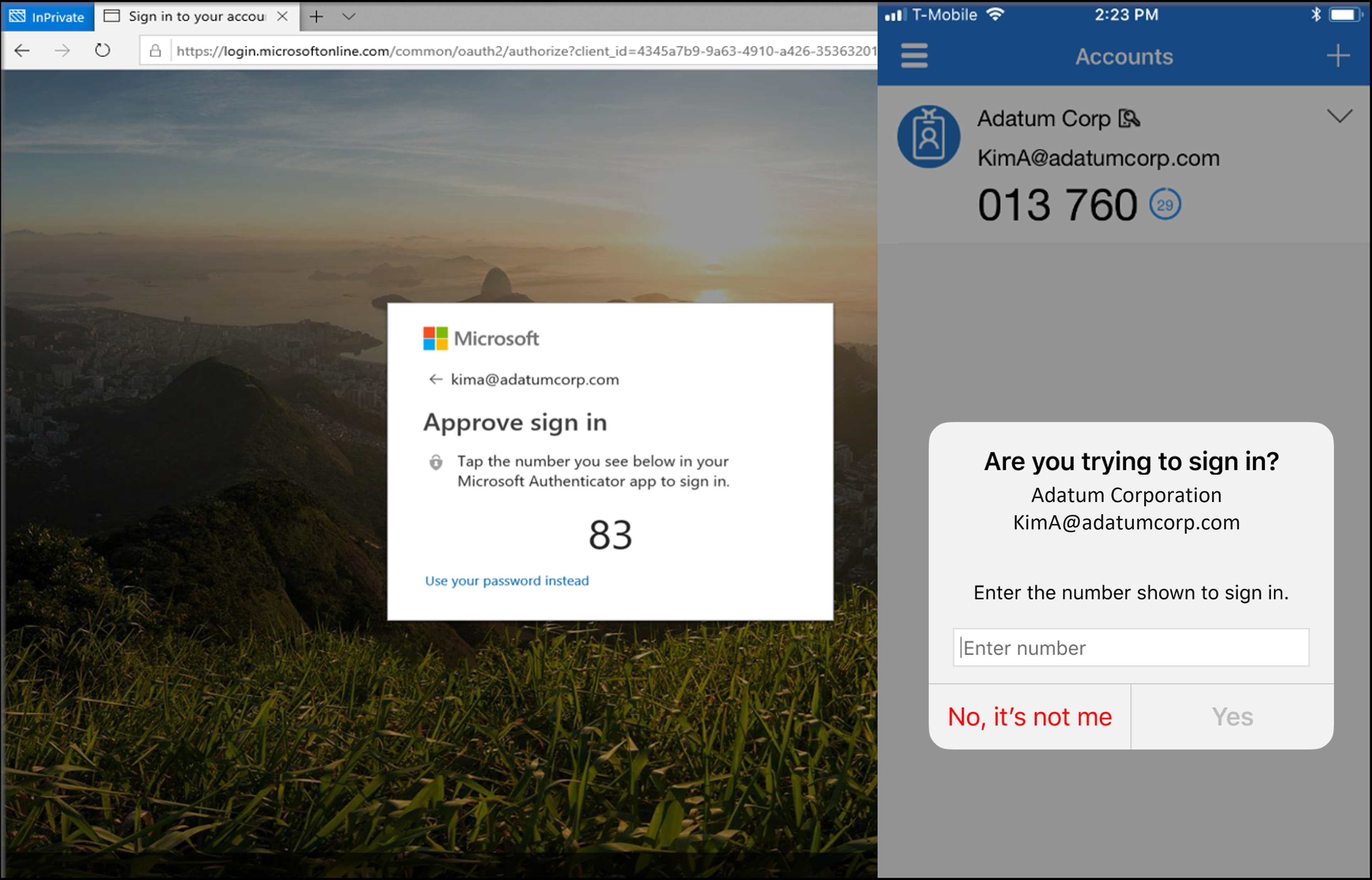

Jako metodu ověřování bez hesla je možné aplikaci Microsoft Authenticator použít jako primární formu ověřování pro přihlášení k libovolnému účtu Microsoft Entra nebo jako další možnost ověření během samoobslužného resetování hesla (SSPR) nebo událostí vícefaktorového ověřování Microsoft Entra.

Pokud chcete používat Microsoft Authenticator, musí si uživatel stáhnout telefonní aplikaci z Microsoft Storu a zaregistrovat svůj účet. Microsoft Authenticator je k dispozici pro Android a iOS.

Díky přihlášení bez hesla změní aplikace Authenticator jakýkoli telefon s iOSem nebo Androidem na silné přihlašovací údaje bez hesla. Pokud se chcete přihlásit ke svému účtu Microsoft Entra, uživatel zadá svoje uživatelské jméno, odpovídá číslu zobrazenému na obrazovce na telefonu a pak k potvrzení použije biometrický kód nebo PIN kód.

Když si uživatel jako sekundární formu ověřování zvolí authenticator a ověří svoji identitu, odešle se do telefonu nebo tabletu oznámení. Pokud je oznámení legitimní, uživatel vybere Možnost Schválit, jinak vybere Možnost Odepřít.

Aplikaci Authenticator lze také použít jako softwarový token k vygenerování ověřovacího kódu OATH. Po zadání uživatelského jména a hesla zadáte kód poskytnutý aplikací Authenticator do přihlašovacího rozhraní. Ověřovací kód OATH poskytuje druhou formu ověřování pro SSPR nebo MFA.

Ověřování pomocí certifikátů

Ověřování založené na certifikátech microsoft Entra (CBA) umožňuje zákazníkům povolit nebo vyžadovat, aby se uživatelé ověřili přímo pomocí certifikátů X.509 vůči identitě Microsoft Entra pro aplikace a přihlašování v prohlížeči. CBA se podporuje jenom jako primární forma ověřování bez hesla.

Certifikáty X.509, které jsou součástí infrastruktury veřejných klíčů (PKI), jsou digitálně podepsané dokumenty, které sváže identitu (jednotlivce, organizaci, web) s veřejným klíčem. Další informace naleznete v tématu Popis konceptů kryptografie.

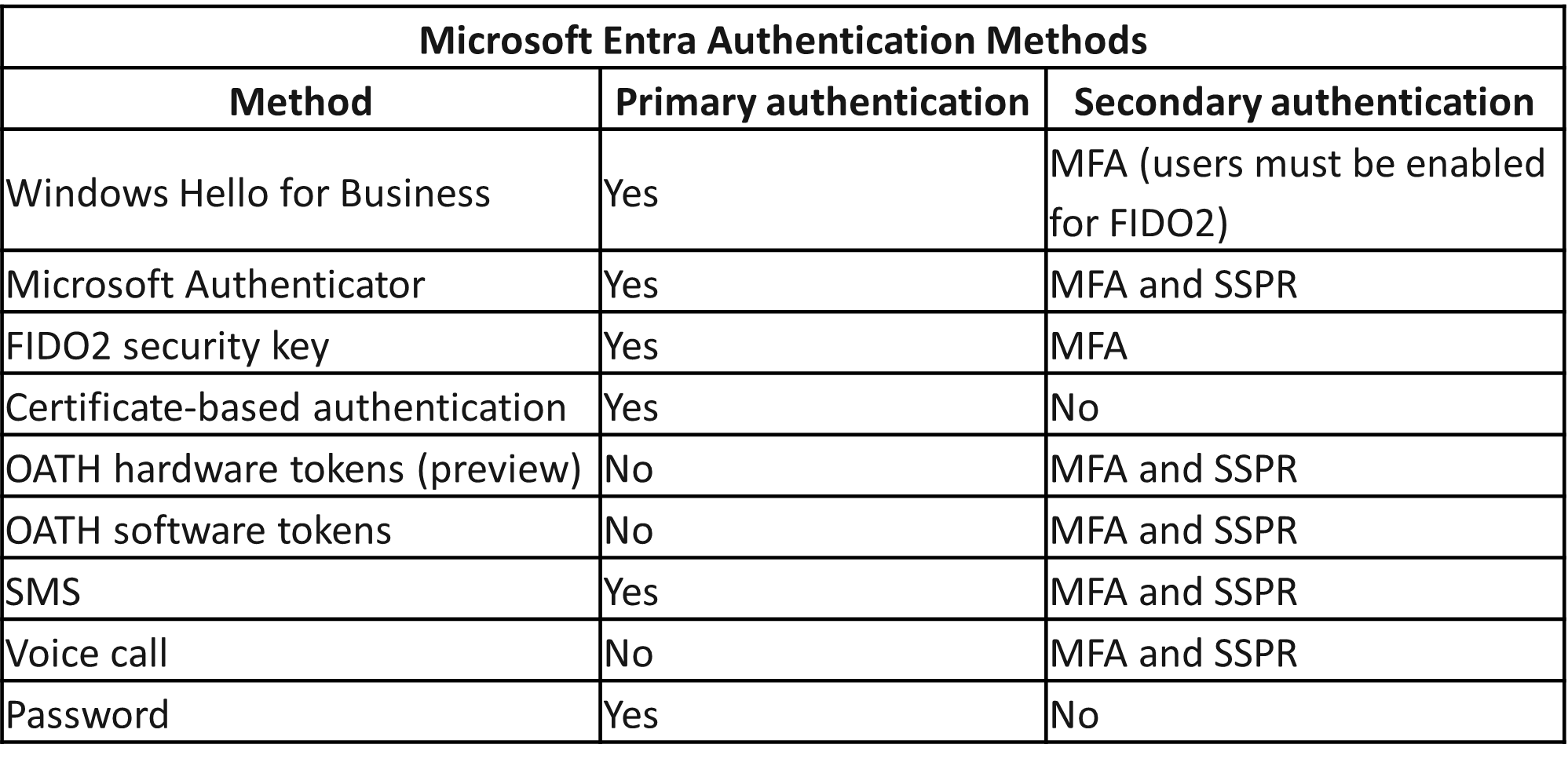

Primární a sekundární ověřování

Některé metody ověřování se dají použít jako primární faktor při přihlášení k aplikaci nebo zařízení. Jiné metody ověřování jsou k dispozici pouze jako sekundární faktor, pokud používáte vícefaktorové ověřování Microsoft Entra nebo SSPR. I když se tyto informace označují v textu, který popisuje jednotlivé metody ověřování, následující tabulka shrnuje, kdy se metoda ověřování dá použít při přihlášení.