Popis podmíněného přístupu

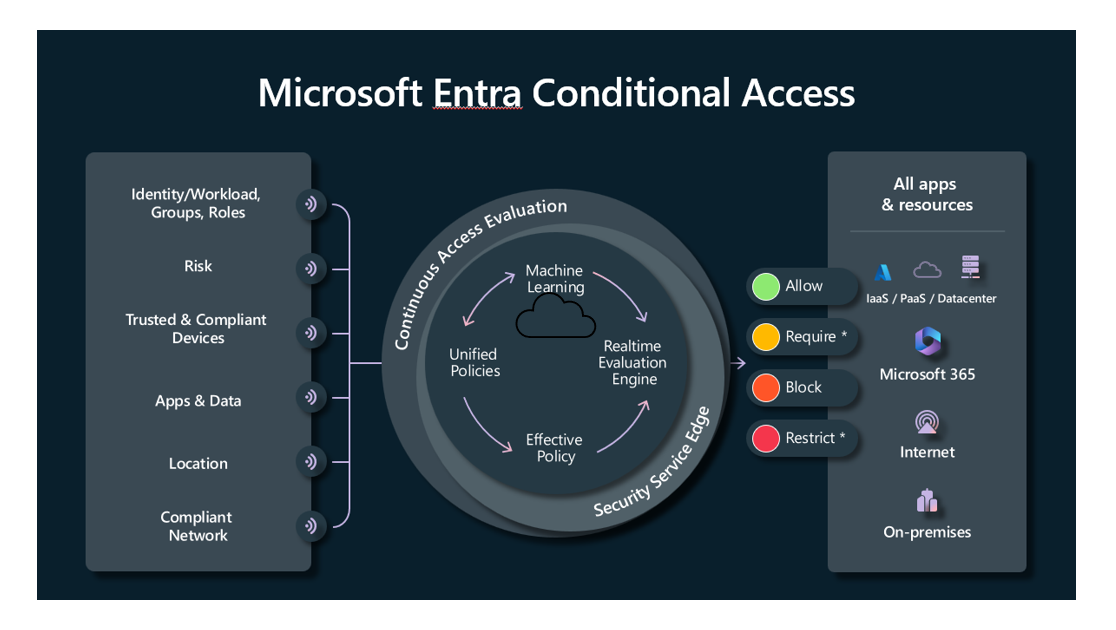

Podmíněný přístup je funkce MICROSOFT Entra ID, která poskytuje další vrstvu zabezpečení před povolením ověřených uživatelů pro přístup k datům nebo jiným prostředkům. Podmíněný přístup se implementuje prostřednictvím zásad vytvořených a spravovaných v Microsoft Entra ID. Zásady podmíněného přístupu analyzují signály, včetně uživatelů, umístění, zařízení, aplikací a rizik, aby se automatizovala rozhodnutí o autorizaci přístupu k prostředkům (aplikacím a datům).

Zásady podmíněného přístupu jsou v nejjednodušších případech příkazy if-then. Zásady podmíněného přístupu můžou například uvést, že pokud uživatel patří do určité skupiny, musí poskytnout vícefaktorové ověřování pro přihlášení k aplikaci.

Důležité

Zásady podmíněného přístupu se vynucují po dokončení prvního ověření. Podmíněný přístup není určen jako první linie obrany organizace pro scénáře, jako jsou útoky doS (DoS), ale může k určení přístupu používat signály z těchto událostí.

Součásti zásad podmíněného přístupu

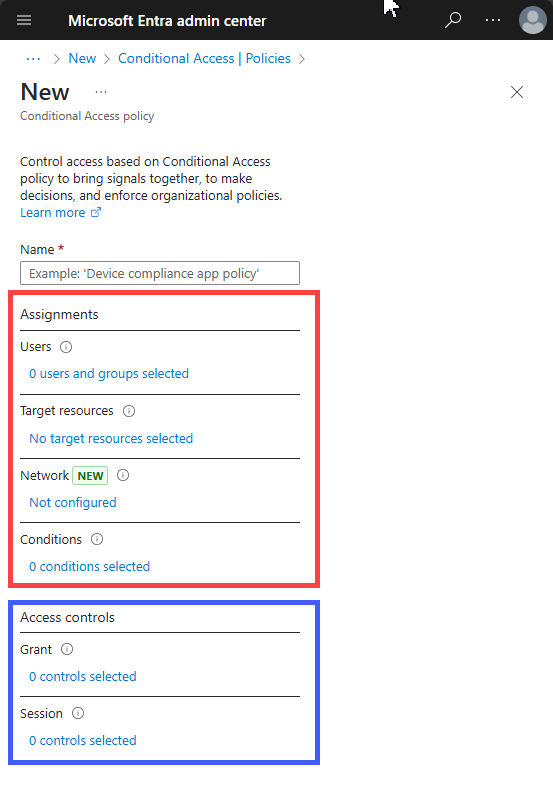

Zásady podmíněného přístupu v MICROSOFT Entra ID se skládají ze dvou komponent, přiřazení a řízení přístupu.

Přiřazení

Při vytváření zásad podmíněného přístupu můžou správci určit, které signály se mají používat prostřednictvím přiřazení. Část zásad určuje, kdo, co, kde a kdy zásady podmíněného přístupu. Logicky jsou všechna přiřazení AND. Pokud máte nakonfigurované více než jedno přiřazení, musí být pro aktivaci zásady splněná všechna přiřazení. Mezi přiřazení patří:

- Uživatelé přiřazují, kdo zásady budou zahrnovat nebo vyloučit. Toto přiřazení může zahrnovat všechny uživatele v adresáři, konkrétní uživatele a skupiny, role adresáře, externí hosty a identity úloh.

- Cílové prostředky zahrnují aplikace nebo služby, akce uživatelů, globální zabezpečený přístup (Preview) nebo kontext ověřování.

- Cloudové aplikace – Správci si můžou vybrat ze seznamu aplikací nebo služeb, mezi které patří integrované aplikace Microsoftu, včetně aplikací Microsoft Cloud, Office 365, rozhraní API pro správu služeb Windows Azure, portálů pro správu Microsoftu a všech zaregistrovaných aplikací Microsoft Entra.

- Akce uživatelů – Správci se můžou rozhodnout definovat zásady, které nejsou založené na cloudové aplikaci, ale na akci uživatele, jako je registrace informací o zabezpečení nebo registrace nebo připojení zařízení, což umožňuje podmíněnému přístupu vynucovat ovládací prvky týkající se těchto akcí.

- Globální zabezpečený přístup (Preview) – Správci můžou pomocí zásad podmíněného přístupu zabezpečit provoz procházející službou Globální zabezpečený přístup. To se provádí definováním profilů provozu v globálním zabezpečeném přístupu. Zásady podmíněného přístupu je pak možné přiřadit k profilu provozu globálního zabezpečeného přístupu.

- Kontext ověřování – Kontext ověřování se dá použít k dalšímu zabezpečení dat a akcí v aplikacích. Například uživatelé, kteří mají přístup k určitému obsahu na sharepointovém webu, mohou být vyžadováni pro přístup k ho obsahu prostřednictvím spravovaného zařízení nebo souhlasit s konkrétními podmínkami použití.

- Síť umožňuje řídit přístup uživatelů na základě sítě nebo fyzického umístění uživatele. Můžete zahrnout jakoukoli síť nebo umístění, umístění označená jako důvěryhodné sítě nebo důvěryhodné rozsahy IP adres nebo pojmenovaná umístění. Můžete také identifikovat kompatibilní sítě, které se skládají z uživatelů a zařízení, které vyhovují zásadám zabezpečení vaší organizace.

- Podmínky definují, kde a kdy se zásady použijí. Více podmínek je možné kombinovat a vytvářet podrobné a specifické zásady podmíněného přístupu. Mezi tyto podmínky patří:

- Riziko přihlášení a riziko uživatele Integrace s Microsoft Entra ID Protection umožňuje zásadám podmíněného přístupu identifikovat podezřelé akce související s uživatelskými účty v adresáři a aktivovat zásady. Riziko přihlášení je pravděpodobnost, že daný požadavek na přihlášení nebo žádost o ověření neautorizuje vlastník identity. Riziko uživatele je pravděpodobnost, že je ohrožena daná identita nebo účet.

- Insider risk. Správci s přístupem k adaptivní ochraně Microsoft Purview můžou do rozhodování o zásadách podmíněného přístupu začlenit rizikové signály z Microsoft Purview. Riziko insideru bere v úvahu zásady správného řízení dat, zabezpečení dat a konfigurace rizik a dodržování předpisů z Microsoft Purview.

- Platforma zařízení. Platforma zařízení, která je charakterizována operačním systémem, který běží na zařízení, lze použít při vynucování zásad podmíněného přístupu.

- Klientské aplikace. Klientské aplikace, software, který uživatel používá pro přístup ke cloudové aplikaci, včetně prohlížečů, mobilních aplikací, desktopových klientů, je možné použít také při rozhodování o zásadách přístupu.

- Filtry pro zařízení Organizace můžou vynucovat zásady na základě vlastností zařízení pomocí filtrů pro zařízení. Například tuto možnost lze použít k cílení zásad na konkrétní zařízení, jako jsou pracovní stanice s privilegovaným přístupem.

V podstatě část přiřazení řídí, kdo, co a kde zásady podmíněného přístupu.

Ovládací prvky přístupu

Po použití zásad podmíněného přístupu se dosáhne informovaného rozhodnutí o tom, jestli chcete blokovat přístup, udělit přístup, udělit přístup s dodatečným ověřením nebo použít řízení relace, aby bylo možné povolit omezené prostředí. Rozhodnutí se označuje jako část řízení přístupu zásad podmíněného přístupu a definuje, jak se zásada vynucuje. Mezi běžná rozhodnutí patří:

- Blokování přístupu

- Udělte přístup. Správci můžou udělit přístup bez jakéhokoli dalšího řízení nebo se mohou rozhodnout vynutit jeden nebo více ovládacích prvků při udělování přístupu. Mezi příklady ovládacích prvků používaných k udělení přístupu patří vyžadování uživatelů k provádění vícefaktorového ověřování, vyžadování konkrétních metod ověřování pro přístup k prostředku, vyžadování zařízení, aby splňovala konkrétní požadavky zásad dodržování předpisů, vyžadovala změnu hesla a další. Úplný seznam najdete v tématu Udělení ovládacích prvků v zásadách podmíněného přístupu.

- Relace. V rámci zásad podmíněného přístupu může správce používat ovládací prvky relace k povolení omezených prostředí v konkrétních cloudových aplikacích. Podmíněné řízení přístupu k aplikacím používá například signály z Programu Microsoft Defender for Cloud Apps k blokování možností stahování, vyjmutí, kopírování a tisku citlivých dokumentů nebo k vyžadování popisků citlivých souborů. Mezi další ovládací prvky relace patří frekvence přihlašování a vynucená omezení aplikací, která u vybraných aplikací používají informace o zařízení, aby uživatelům poskytovaly omezené nebo úplné prostředí v závislosti na stavu zařízení. Úplný seznam najdete v tématu Řízení relací v zásadách podmíněného přístupu.

V souhrnu část přiřazení řídí, kdo, co a kde zásady podmíněného přístupu, zatímco část řízení přístupu řídí způsob vynucení zásady.