Cvičení – konfigurace back-endových poolů pro šifrování

Chcete implementovat komplexní šifrování pro aplikaci expedičního portálu. Šifrování všech dat mezi uživateli a servery pomáhá zajistit, aby nikdo neautorizovaný uživatel mohl data zachytit a číst.

V této lekci nastavíte webovou aplikaci a aplikační bránu. Dále vytvoříte několik certifikátů SSL podepsaných svým držitelem a povolíte šifrování ve vašem back-endovém fondu, abyste mohli zabezpečit provoz z aplikační brány na vaše servery.

Následující obrázek zvýrazňuje prvky, které v tomto cvičení nakonfigurujete. Nastavujete aplikační bránu pomocí služby Azure Application Gateway v2.

Nasazení virtuálního počítače a aplikační brány

Otevřete Azure Cloud Shell v prohlížeči a přihlaste se k adresáři s přístupem k předplatnému, ve kterém chcete vytvářet prostředky. Pro toto cvičení použijeme prostředí Bash.

Spuštěním následujícího příkazu v Cloud Shellu vytvořte skupinu prostředků pro vaše prostředky. Nahraďte

<resource group name>názvem vaší skupiny prostředků a<location>oblastí Azure, ve které chcete prostředky nasadit.az group create --resource-group <resource group name> --location <location>Spuštěním následujícího příkazu v Cloud Shellu vytvořte proměnnou pro uložení názvu skupiny prostředků:

export rgName=<resource group name>Spuštěním následujícího příkazu v Azure Cloud Shellu stáhněte zdrojový kód pro expediční portál:

git clone https://github.com/MicrosoftDocs/mslearn-end-to-end-encryption-with-app-gateway shippingportalPřejděte do složky shippingportal:

cd shippingportalSpuštěním následujícího instalačního skriptu vytvořte virtuální počítač, certifikáty a aplikační bránu:

bash setup-infra.shPoznámka

Dokončení tohoto skriptu trvá několik minut. Umožňuje mu pracovat s několika procesy, které rozbalí a nakonfigurují bránu a prostředky. Měli byste vidět, že proces byl úspěšný s nulovými upozorněními a nulovými chybami.

Ověřte, že je webový server správně nakonfigurovaný.

Spuštěním následujícího příkazu zobrazte adresu URL webového serveru, který vytvořil instalační skript.

echo https://"$(az vm show \ --name webservervm1 \ --resource-group $rgName \ --show-details \ --query [publicIps] \ --output tsv)"Zkopírujte a vložte adresu URL do webového prohlížeče a přejděte na adresu URL.

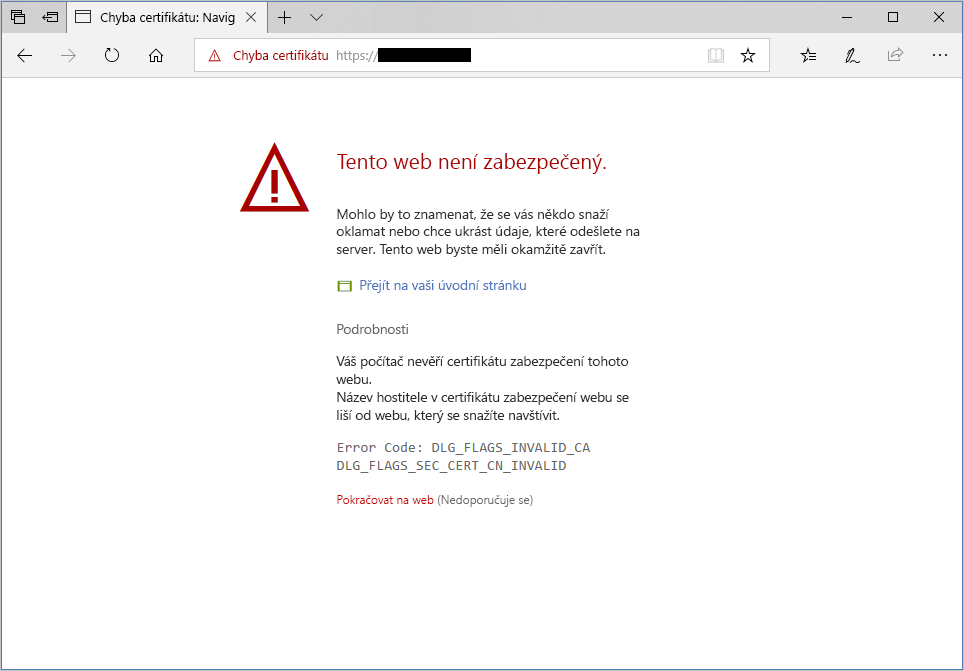

Prohlížeč pravděpodobně zobrazí zprávu s upozorněním podobnou následujícímu obrázku. Přesný obsah zprávy s upozorněním se může lišit v závislosti na vašem prohlížeči. Příklad obrázku je z Microsoft Edge.

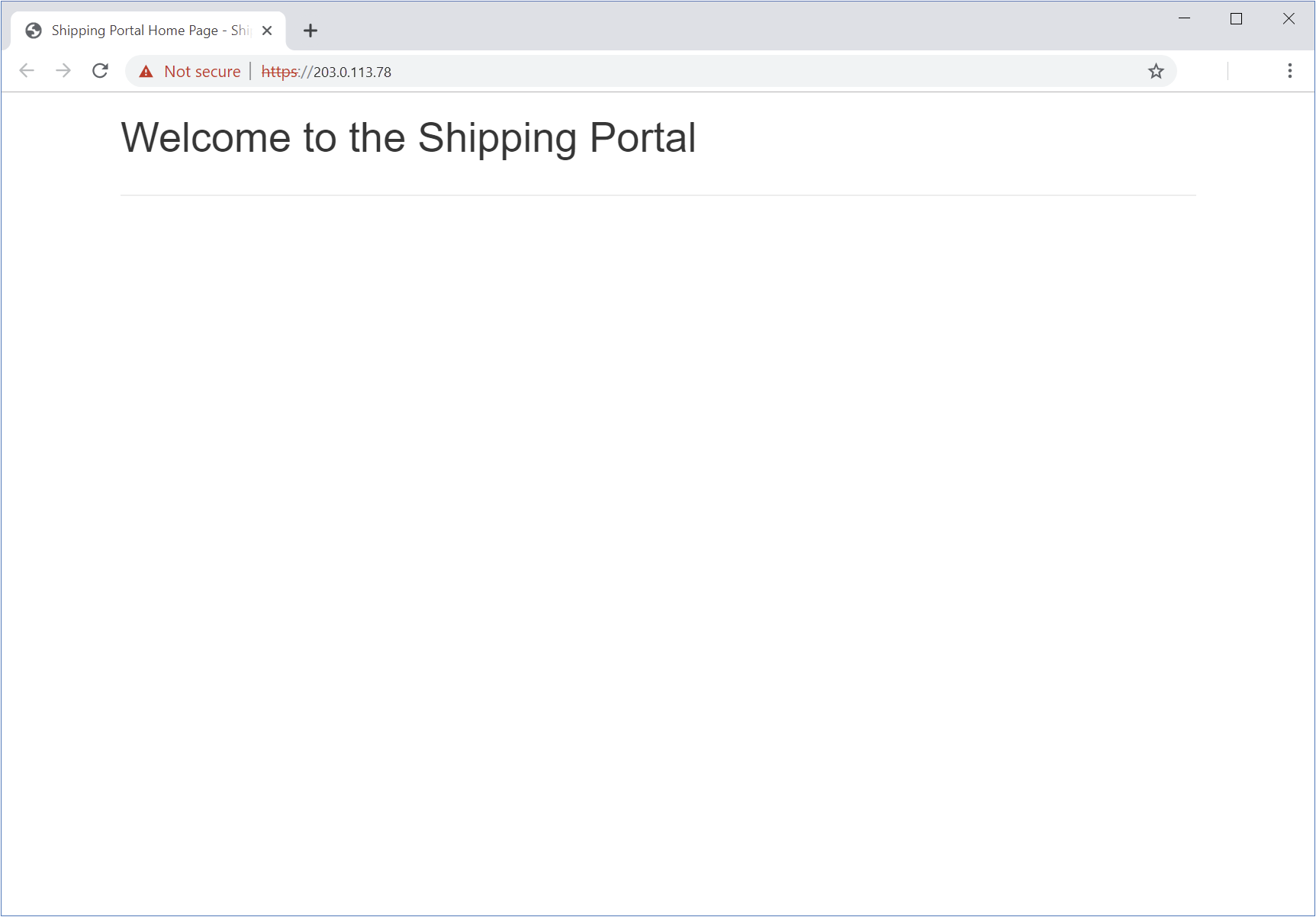

K tomuto upozornění dochází, protože webový server je nakonfigurován prostřednictvím certifikátu podepsaného svým držitelem, který nelze ověřit. Na této stránce upozornění vyhledejte a vyberte odkaz pro pokračování na webovou stránku; například vyberte Přejít na webovou stránku nebo vyberte Upřesnit a pak Pokračovatnebo podobný ekvivalent. Výsledek vás přenese na domovskou stránku expedičního portálu, jak je znázorněno na následujícím obrázku. Jedná se o ukázkovou aplikaci, která otestuje, že je server správně nakonfigurovaný.

Nakonfigurujte fond back-endu pro šifrování

Spuštěním následujícího příkazu získejte privátní IP adresu virtuálního počítače, který funguje jako webový server.

echo privateip="$(az vm list-ip-addresses \ --resource-group $rgName \ --name webservervm1 \ --query "[0].virtualMachine.network.privateIpAddresses[0]" \ --output tsv)"Vytvořte proměnnou pro uložení privátní IP adresy. Nahraďte

<privateIP>IP adresou z předchozího kroku.export privateip=<privateIP>Nastavte back-endový fond pro službu Application Gateway pomocí privátní IP adresy virtuálního počítače.

az network application-gateway address-pool create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name ap-backend \ --servers $privateipNahrajte certifikát virtuálního počítače v back-endovém fondu do služby Application Gateway jako důvěryhodný kořenový certifikát. Instalační skript vygeneroval tento certifikát a uložil ho do souboru shipping-ssl.crt.

az network application-gateway root-cert create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name shipping-root-cert \ --cert-file server-config/shipping-ssl.crtNakonfigurujte nastavení HTTP tak, aby používalo certifikát:

az network application-gateway http-settings create \ --resource-group $rgName \ --gateway-name gw-shipping \ --name https-settings \ --port 443 \ --protocol Https \ --host-name $privateipSpuštěním následujících příkazů nastavte důvěryhodný certifikát back-endového fondu na certifikát nainstalovaný na back-endovém virtuálním počítači:

export rgID="$(az group show --name $rgName --query id --output tsv)" az network application-gateway http-settings update \ --resource-group $rgName \ --gateway-name gw-shipping \ --name https-settings \ --set trustedRootCertificates='[{"id": "'$rgID'/providers/Microsoft.Network/applicationGateways/gw-shipping/trustedRootCertificates/shipping-root-cert"}]'

Teď máte virtuální počítač, na kterém běží web expedičního portálu a aplikační brána. Nakonfigurovali jste šifrování SSL mezi službou Application Gateway a aplikačním serverem.