Návrh řešení pro segmentaci sítě

Funkce Azure pro segmentaci

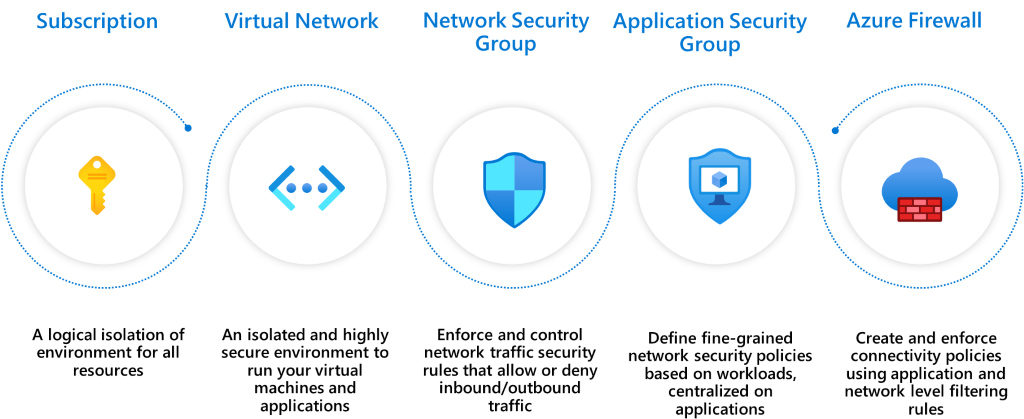

Když pracujete v Azure, máte mnoho možností segmentace.

- Předplatné: Konstrukce vysoké úrovně, která poskytuje oddělení platforem mezi entitami. Účelem je vyřezávat hranice mezi velkými organizacemi v rámci společnosti a musí být explicitně zřízena komunikace mezi prostředky v různých předplatných.

- Virtuální síť: Vytvořeno v rámci předplatného v privátních adresních prostorech. Poskytují omezení na úrovni sítě prostředků bez povoleného provozu mezi všemi dvěma virtuálními sítěmi. Stejně jako předplatná je potřeba explicitně zřídit veškerou komunikaci mezi virtuálními sítěmi.

- Skupiny zabezpečení sítě (NSG): Mechanismy řízení přístupu pro řízení provozu mezi prostředky ve virtuální síti a také s externími sítěmi, jako je internet, jiné virtuální sítě. Skupiny zabezpečení sítě můžou využít strategii segmentace na členitou úroveň vytvořením hraničních sítí pro podsíť, virtuální počítač nebo skupinu virtuálních počítačů. Informace o možných operacích s podsítěmi v Azure najdete v tématu Podsítě (virtuální sítě Azure).

- Skupiny zabezpečení aplikací (ASG): Podobá se skupinám zabezpečení sítě, ale odkazují se na kontext aplikace. Umožňuje seskupit sadu virtuálních počítačů pod značkou aplikace a definovat pravidla provozu, která se pak použijí na každý z podkladových virtuálních počítačů.

- Azure Firewall: Cloudový nativní stavový firewall jako služba, která se dá nasadit ve vaší virtuální síti nebo v nasazeních centra Azure Virtual WAN pro filtrování provozu mezi cloudovými prostředky, internetem a místním prostředím. Vytváříte pravidla nebo zásady (pomocí služby Azure Firewall nebo Azure Firewall Manager) určující povolený nebo odepřít provoz pomocí ovládacích prvků vrstvy 3 do vrstvy 7. Přenosy směřující do internetu můžete filtrovat také pomocí služby Azure Firewall i třetích stran tím, že přesměrujete některý nebo veškerý provoz prostřednictvím poskytovatelů zabezpečení třetích stran pro pokročilé filtrování a ochranu uživatelů.

Modely segmentace

Tady jsou některé běžné vzory segmentace úloh v Azure z hlediska sítí. Každý model poskytuje jiný typ izolace a připojení. Zvolte vzor založený na potřebách vaší organizace.

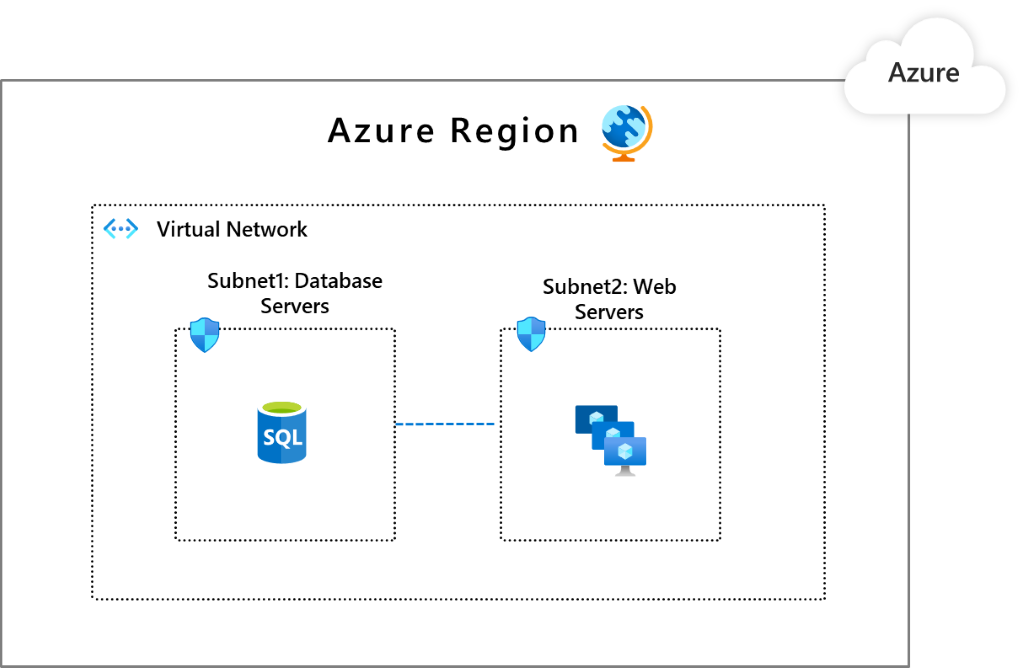

Model 1: Jedna virtuální síť

Všechny komponenty úlohy se nacházejí v jedné virtuální síti. Tento model je vhodný pro provoz v jedné oblasti, protože virtuální síť nemůže zahrnovat více oblastí.

Běžné způsoby zabezpečení segmentů, jako jsou podsítě nebo skupiny aplikací, používají skupiny zabezpečení sítě a skupiny zabezpečení sítě. K vynucování a zabezpečení této segmentace můžete také použít síťové virtualizované zařízení (NVA) z Azure Marketplace nebo služby Azure Firewall.

V této imagi má podsíť1 úlohu databáze. Podsíť2 obsahuje webové úlohy. Skupiny zabezpečení sítě, které umožňují podsíti1 komunikovat pouze s podsítí2 a Podsítí2, můžou komunikovat jenom s internetem.

Zvažte případ použití, kdy máte více úloh umístěných v samostatných podsítích. Můžete umístit ovládací prvky, které umožní jedné úloze komunikovat s back-endem jiné úlohy.

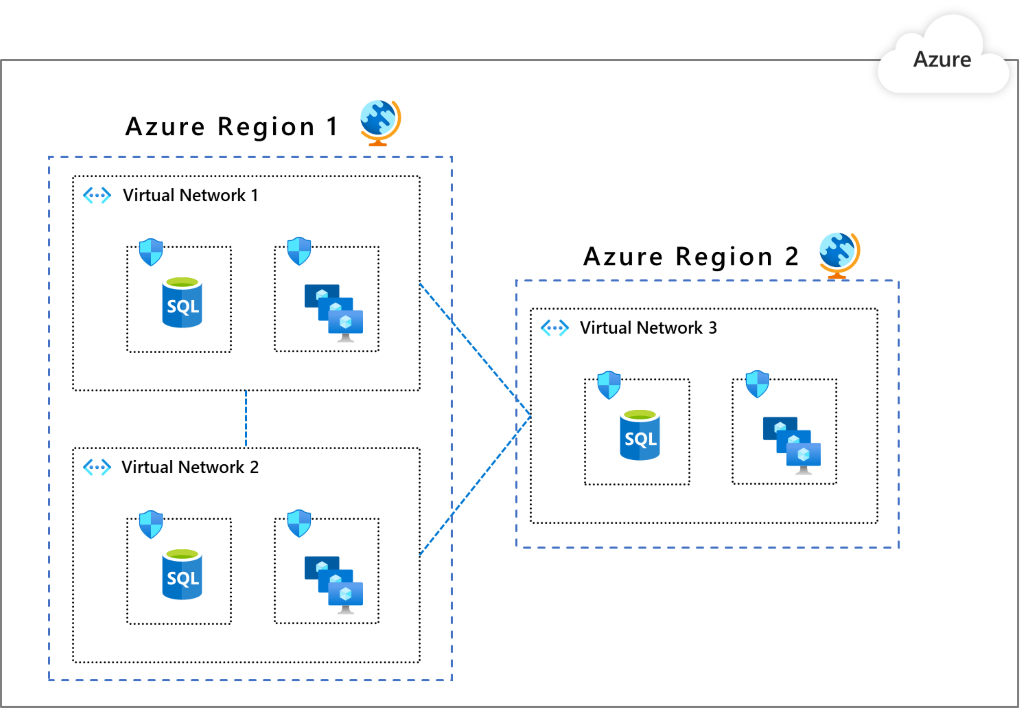

Model 2: Více virtuálních sítí, které komunikují prostřednictvím partnerského vztahu

Prostředky se šíří nebo replikují ve více virtuálních sítích. Virtuální sítě můžou komunikovat prostřednictvím partnerského vztahu. Tento vzor je vhodný v případě, že potřebujete seskupit aplikace do samostatných virtuálních sítí. Nebo potřebujete více oblastí Azure. Jednou z výhod je integrovaná segmentace, protože musíte explicitně vytvořit partnerský vztah mezi dvěma virtuálními sítěmi. Partnerský vztah virtuálních sítí není tranzitivní. V rámci virtuální sítě můžete dále segmentovat pomocí skupin zabezpečení sítě a skupin asg, jak je znázorněno ve vzoru 1.

Model 3: Více virtuálních sítí v hvězdicovém modelu

Virtuální síť je určená jako centrum v dané oblasti pro všechny ostatní virtuální sítě jako paprsky v této oblasti. Rozbočovač a jeho paprsky jsou propojené prostřednictvím partnerského vztahu. Veškerý provoz prochází centrem, které může fungovat jako brána do jiných center v různých oblastech. V tomto vzoru jsou kontrolní mechanismy zabezpečení nastavené v centrech, aby se dostaly do segmentace a řízení provozu mezi jinými virtuálními sítěmi škálovatelným způsobem. Jednou z výhod tohoto modelu je, že s rostoucí topologií sítě se režie zabezpečení nezvětší (s výjimkou případů, kdy rozšíříte do nových oblastí).

Doporučenou nativní možností je Azure Firewall. Tato možnost funguje napříč virtuálními sítěmi i předplatnými a řídí toky provozu pomocí řízení provozu vrstvy 3 až 7. Můžete definovat komunikační pravidla a používat je konzistentně. Několik příkladů:

- Virtuální síť 1 nemůže komunikovat s virtuální sítí 2, ale může komunikovat ve virtuální síti 3.

- Virtuální síť 1 nemá přístup k veřejnému internetu s výjimkou *.github.com.

Pomocí Azure Firewall Manageru ve verzi Preview můžete centrálně spravovat zásady napříč několika branami Azure Firewall a umožnit týmům DevOps další přizpůsobení místních zásad.

Porovnání vzorů

| Důležité informace | Vzor 1 | Vzor 2 | Vzor 3 |

|---|---|---|---|

| Připojení ivity/směrování: jak jednotlivé segmenty vzájemně komunikují | Směrování systému poskytuje výchozí připojení k jakékoli úloze v jakékoli podsíti. | Stejné jako vzor 1. | Mezi paprskovými sítěmi není výchozí připojení. K povolení připojení se vyžaduje směrovač vrstvy 3, například Azure Firewall, v centru. |

| Filtrování provozu na úrovni sítě | Provoz je ve výchozím nastavení povolený. K filtrování provozu použijte skupinu zabezpečení sítě( ASG). | Stejné jako vzor 1. | Provoz mezi paprskovými virtuálními sítěmi je ve výchozím nastavení odepřen. Otevřením vybraných cest povolíte provoz prostřednictvím konfigurace služby Azure Firewall. |

| Centralizované protokolování | Skupina zabezpečení sítě, protokoly ASG pro virtuální síť. | Agregovat skupinu zabezpečení sítě, protokoly ASG napříč všemi virtuálními sítěmi | Azure Firewall protokoluje veškerý přijatý nebo odepřený provoz odesílaný přes centrum. Prohlédněte si protokoly ve službě Azure Monitor. |

| Nezamýšlené otevřené veřejné koncové body | DevOps může omylem otevřít veřejný koncový bod prostřednictvím nesprávných pravidel skupiny zabezpečení sítě( ASG). | Stejné jako vzor 1. | Nechtěně otevřený veřejný koncový bod v paprsku nepovolí přístup, protože vrácený paket se zahodí přes stavovou bránu firewall (asymetrické směrování). |

| Ochrana na úrovni aplikace | Skupina zabezpečení sítě nebo skupina zabezpečení sítě poskytuje pouze podporu síťové vrstvy. | Stejné jako vzor 1. | Azure Firewall podporuje filtrování plně kvalifikovaných názvů domén pro http/S a MSSQL pro odchozí provoz a napříč virtuálními sítěmi. |