Zarovnání podmíněného přístupu a nulová důvěra (Zero Trust)

Začneme s některými principy návrhu.

Podmíněný přístup jako modul zásad nulová důvěra (Zero Trust)

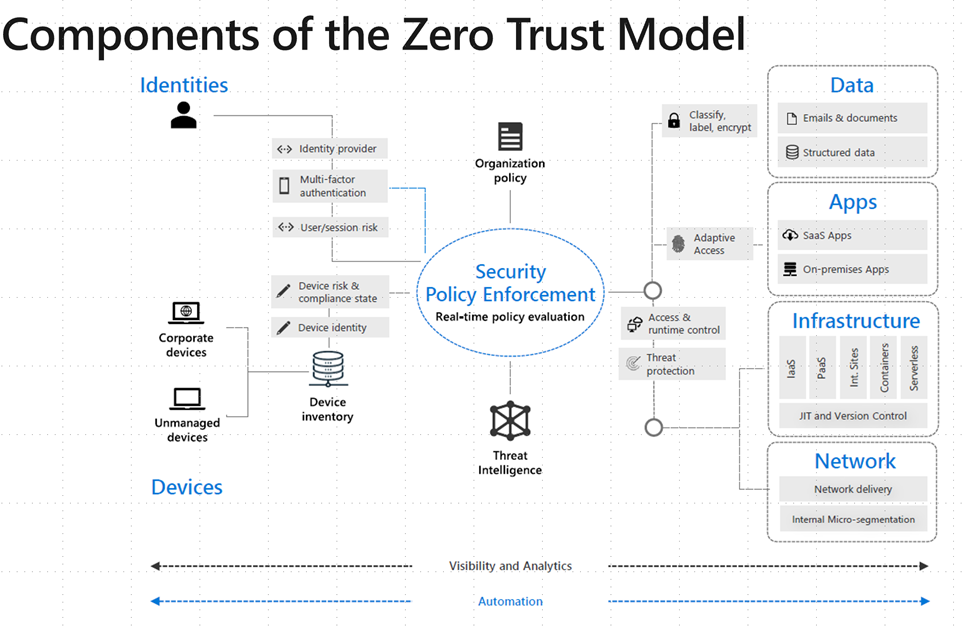

Přístup Microsoftu k nulová důvěra (Zero Trust) zahrnuje podmíněný přístup jako hlavní modul zásad. Tady je přehled tohoto přístupu:

Stáhněte si soubor SVG této architektury.

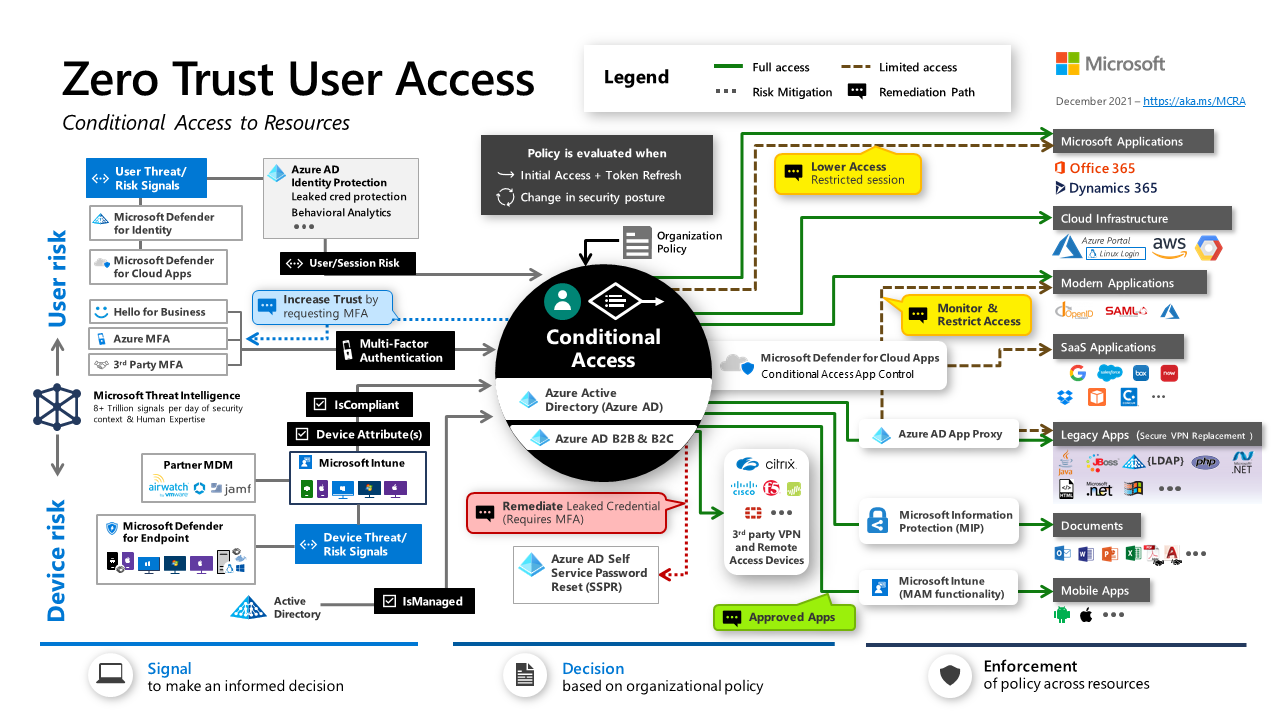

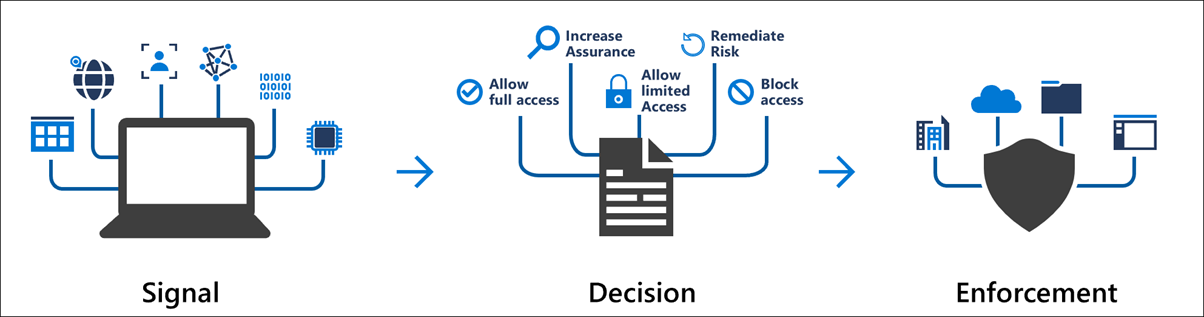

Podmíněný přístup se používá jako modul zásad pro architekturu nulová důvěra (Zero Trust), která pokrývá definici i vynucení zásad. Podmíněný přístup může na základě různých signálů nebo podmínek blokovat nebo udělit omezený přístup k prostředkům, jak je znázorněno tady:

Tady je podrobnější zobrazení prvků podmíněného přístupu a jejich popis:

Tento diagram znázorňuje podmíněný přístup a související prvky, které můžou pomoct chránit uživatelský přístup k prostředkům, a neinteraktivně nebo nelidsky. Následující diagram popisuje oba typy identit:

Přístup k prostředkům, které nejsou lidské, musí být také chráněn. V současné době nemůžete použít podmíněný přístup k ochraně nelidého přístupu ke cloudovým prostředkům. Potřebujete použít jinou metodu, například udělit ovládací prvky pro přístup na základě OAuth.

Principy podmíněného přístupu vs. principy nulová důvěra (Zero Trust)

Na základě předchozích informací je zde souhrn navrhovaných principů. Microsoft doporučuje vytvořit model přístupu založený na podmíněném přístupu, který je v souladu se třemi hlavními principy microsoftu nulová důvěra (Zero Trust):

| princip nulová důvěra (Zero Trust) | Princip podmíněného přístupu |

|---|---|

| Explicitní ověření | - Přesuňte řídicí rovinu do cloudu. Integrujte aplikace s Microsoft Entra ID a chraňte je pomocí podmíněného přístupu. – Zvažte, aby všichni klienti byly externí. |

| Použití nejméně privilegovaného přístupu | – Vyhodnoťte přístup na základě dodržování předpisů a rizik, včetně rizika uživatele, rizika přihlašování a rizika zařízení. – Použijte tyto priority přístupu: – Přímý přístup k prostředku pomocí podmíněného přístupu k ochraně. – Publikujte přístup k prostředku pomocí proxy aplikace Microsoft Entra pomocí podmíněného přístupu pro ochranu. – Pro přístup k prostředku použijte podmíněný přístup – síť VPN založená na síti VPN. Omezte přístup k úrovni aplikace nebo názvu DNS. |

| Předpokládat porušení zabezpečení | – Segmentovat síťovou infrastrukturu. – Minimalizujte použití podnikové infrastruktury veřejných klíčů. – Migrace jednotného přihlašování (SSO) ze služby AD FS do synchronizace hodnot hash hesel (PHS). – Minimalizuje závislosti na řadičích domény pomocí služby Kerberos KDC v Microsoft Entra ID. – Přesuňte rovinu správy do cloudu. Správa zařízení pomocí Microsoft Endpoint Manageru |

Tady je několik podrobnějších principů a doporučených postupů pro podmíněný přístup:

- Použití principů nulová důvěra (Zero Trust) na podmíněný přístup

- Před uvedením zásad do produkčního prostředí použijte režim jen pro sestavy.

- Otestujte pozitivní i negativní scénáře.

- Pro zásady podmíněného přístupu použijte řízení změn a revizí.

- Automatizujte správu zásad podmíněného přístupu pomocí nástrojů, jako jsou Azure DevOps nebo GitHub nebo Azure Logic Apps.

- Režim blokování používejte pouze v případě, že a kde potřebujete.

- Ujistěte se, že jsou chráněné všechny aplikace a vaše platforma. Podmíněný přístup nemá implicitní "odepřít vše".

- Chraňte privilegované uživatele ve všech systémech řízení přístupu na základě role (RBAC) Microsoftu 365.

- Vyžadovat změnu hesla a vícefaktorové ověřování pro vysoce rizikové uživatele a přihlášení (vynucené frekvencí přihlašování).

- Omezte přístup z vysoce rizikových zařízení. Použijte zásadu dodržování předpisů Intune s kontrolou dodržování předpisů v podmíněném přístupu.

- Chraňte privilegované systémy, například přístup k portálům pro správu pro Office 365, Azure, AWS a Google Cloud.

- Zabraňte trvalým relacím prohlížeče pro správce a na nedůvěryhodných zařízeních.

- Blokování starší verze ověřování

- Omezte přístup z neznámých nebo nepodporovaných platforem zařízení.

- Pokud je to možné, vyžadovat vyhovující zařízení pro přístup k prostředkům.

- Omezte silnou registraci přihlašovacích údajů.

- Zvažte použití výchozích zásad relace, které umožňují pokračovat, pokud dojde k výpadku, pokud byly splněny příslušné podmínky před výpadkem.