Přidělování IP adres a integrace

Pokud chcete integrovat prostředky ve virtuální síti Azure do prostředků místní sítě, musíte umět tyto prostředky připojit a nakonfigurovat IP adresy.

Výrobní společnost, ve které pracujete, chce do Azure migrovat důležitou databázi. Klientské aplikace na stolních i přenosných počítačích a mobilních zařízeních potřebují mít k této databázi trvalý přístup, jako kdyby zůstala v místní síti. Databázový server chcete přesunout tak, aby to neovlivnilo uživatele.

V této lekci se podíváte na typický návrh místní sítě a porovnáte ho s typickým návrhem sítě Azure. Dozvíte se o požadavcích na přidělování IP adres při integraci sítě Azure s místními sítěmi.

Místní přidělování IP adres

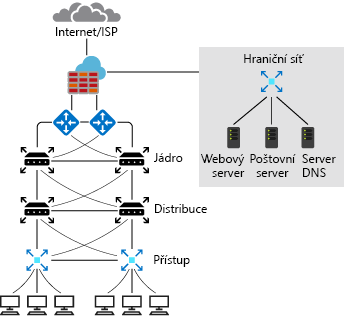

Typický návrh místní sítě obsahuje tyto komponenty:

- Routery

- Brány firewall

- přepínače,

- segmenty sítě.

Předchozí diagram znázorňuje zjednodušenou verzi typické místní sítě. Na směrovačích směřujících k poskytovateli internetových služeb máte veřejné IP adresy, které váš odchozí internetový provoz používá jako zdroj. Tyto adresy se také používají pro příchozí provoz po internetu. Poskytovatel internetových služeb může vydat blok IP adres, které se mají přiřadit k vašim zařízením. Nebo můžete mít vlastní blok veřejných IP adres, které vaše organizace vlastní a řídí. Tyto adresy můžete přiřadit systémům, které chcete zpřístupnit z internetu, například webovým serverům.

Hraniční sítě a interní zóny mají privátní IP adresy. V případě hraničních sítí a interních zón nejsou IP adresy přiřazené těmto zařízením přes internet přístupné. Správce může plně kontrolovat přiřazování IP adres, překlad adres IP, nastavení a pravidla zabezpečení. Existují tři rozsahy nesměrovatelných IP adres navržených pro interní sítě, které se nebudou odesílat přes internetové směrovače:

- 10.0.0.0 až 10.255.255.255

- 172.16.0.0 až 172.31.255.255

- 192.168.0.0 až 192.168.255.255

Správce může místní podsítě přidat nebo odebrat, aby vyhověl všem síťovým zařízením a službám. Počet podsítí a IP adres, které můžete mít v místní síti, záleží na technologii CIDR bloku IP adres.

CIDR

CiDR (Classless Inter-Domain Routing) je metoda přidělování IP adres a směrování paketů protokolu INTERNET. CIDR umožňuje efektivnější využití adresního prostoru IP adres tím, že umožňuje vytvářet masky podsítě s proměnlivou délkou (VLSM), které můžou přidělovat IP adresy podrobnějším a flexibilnějším způsobem. Tato metoda pomáhá snížit fázi přípravy IP adres a zlepšit škálovatelnost sítě. Zápis CIDR představuje IP adresu následovanou lomítkem a číslem; 192.168.0.0/24. Číslo označuje délku masky podsítě.

Přidělování IP adres v Azure

Virtuální sítě Azure používají privátní IP adresy. Rozsahy privátních IP adres jsou stejné jako při přidělování místních IP adres. Stejně jako u místních sítí může správce plně kontrolovat přiřazování IP adres, překlad adres IP, nastavení a pravidla zabezpečení ve virtuální síti Azure. Správce může přidat nebo odebrat podsítě podle toho, jakou používá technologii CIDR bloku IP adres.

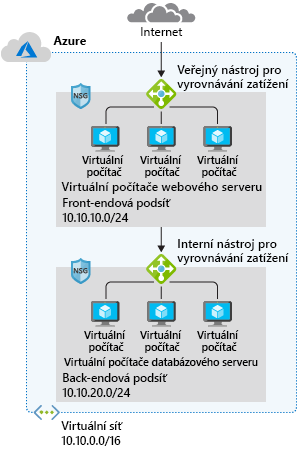

Typický návrh sítě Azure má obvykle tyto komponenty:

- Virtuální sítě

- Podsítě

- Skupiny zabezpečení sítě

- Brány firewall

- Nástrojů pro vyrovnávání zatížení

Návrh sítě v Azure má funkce a funkce podobné místní síti, ale struktura sítě se liší. Síť Azure neodpovídá typickému návrhu místní hierarchické sítě. Síť Azure umožňuje vertikálně navýšit a snížit kapacitu infrastruktury na základě poptávky. Zřizování je v síti Azure otázkou sekund. Neexistují žádná hardwarová zařízení, jako jsou směrovače nebo přepínače. Celá infrastruktura je virtuální a můžete ji rozdělit do bloků, které vyhovují vašim požadavkům.

V Azure obvykle implementujete skupinu zabezpečení sítě a bránu firewall. Podsítě slouží k izolaci front-endových služeb, včetně webových serverů a DNS (Domain Name Systems) a back-endových služeb, jako jsou databáze a systémy úložiště. Skupiny zabezpečení sítě filtrují interní i externí provoz na úrovni sítě. Brána firewall má rozsáhlejší možnosti pro filtrování na úrovni sítě a filtrování aplikační vrstvy. Pokud nasadíte skupiny zabezpečení sítě i bránu firewall, zlepšíte izolaci prostředků a tím získáte bezpečnou architekturu sítě.

Základní vlastnosti virtuálních sítí Azure

Virtuální síť je vaše síť v cloudu. Můžete ji rozdělit do několika podsítí. Každá podsíť obsahuje část adresního prostoru IP adres přiřazeného k vaší virtuální síti. Podsíť můžete přidat, odebrat, rozšířit nebo zmenšit, pokud v ní nejsou nasazené virtuální počítače ani služby.

Ve výchozím nastavení spolu můžou všechny podsítě ve virtuální síti Azure vzájemně komunikovat. Můžete ale použít skupinu zabezpečení sítě k odepření komunikace mezi podsítěmi. Pokud jde o velikost, nejmenší podporovaná podsíť používá masku podsítě /29 a největší podporovaná podsíť používá masku podsítě /2. Nejmenší podsíť má osm IP adres a největší podsíť má 1 073 741 824 IP adres.

Integrace Azure do místních sítí

Než začnete integrovat Azure s místními sítěmi, je důležité identifikovat aktuální schéma privátních IP adres, které místní síť používá. V propojených sítích se IP adresy nesmí překrývat.

Nemůžete například použít 192.168.0.0/16 pro místní síť a 192.168.10.0/24 pro virtuální síť Azure. Oba rozsahy obsahují stejné IP adresy, takže mezi nimi nejde směrovat provoz.

Ale můžete mít ve více sítích stejný rozsah tříd. Můžete třeba použít adresní prostor 10.10.0.0/16 pro místní síť a adresní prostor 10.20.0.0/16 pro síť Azure, protože se tyto prostory nepřekrývají.

Při plánování schématu IP adres je důležité zkontrolovat, jestli se překrývají. Pokud se IP adresy překrývají, nemůžete integrovat místní síť se sítí Azure.