Nasazení skupin zabezpečení sítě pomocí webu Azure Portal

Skupina zabezpečení sítě (NSG) v Azure umožňuje filtrovat síťový provoz do a z prostředků Azure ve virtuální síti Azure. Skupina zabezpečení sítě obsahuje pravidla zabezpečení umožňující povolit nebo odepřít příchozí nebo odchozí síťový provoz několika typů prostředků Azure. Pro každé pravidlo můžete určit zdroj a cíl, port a protokol.

Pravidla zabezpečení NSG

Skupina zabezpečení sítě nemusí obsahovat žádná pravidla nebo může podle potřeby obsahovat libovolný počet pravidel v rámci omezení předplatného Azure. Každé pravidlo má tyto vlastnosti.

- Název. Musí to být jedinečný název v rámci skupiny zabezpečení sítě.

- Priorita. Může to být libovolné číslo v rozsahu 100 až 4096. Pravidla se zpracovávají v pořadí podle priority, přičemž nižší čísla, která mají vyšší prioritu, se zpracovávají před vyššími čísly. Jakmile provoz odpovídá pravidlu, zpracování se zastaví. A

- Zdroj nebo cíl Můžete nastavit na libovolný nebo jednotlivou IP adresu nebo blok CIDR (classless inter-domain routing) (10.0.0.0.0/24, například značka služby nebo skupina zabezpečení aplikace).

- Protokol. Může to být TCP, UDP, ICMP, ESP, AH nebo Any.

- Směr. Je možné nakonfigurovat tak, aby platilo pro příchozí nebo odchozí provoz.

- Rozsah portů. Lze zadat buď jako jednotlivý port, nebo jako rozsah portů. Můžete zadat například 80 nebo 10000-10005. Zadání rozsahů umožňuje vytvářet méně pravidel zabezpečení.

- Akce. Dá se nakonfigurovat tak, aby povolovala nebo odepřela.

Brána firewall vyhodnotí pravidla pomocí zdrojového, zdrojového portu, cíle, cílového portu a protokolu.

Výchozí pravidla zabezpečení

Azure vytvoří tato výchozí pravidla.

| Směr | Název | Priorita | Source | Zdrojové porty | Cíl | Cílové porty | Protokol | Přístup |

|---|---|---|---|---|---|---|---|---|

| Příchozí | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Všechny | Povolit |

| Příchozí | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Všechny | Povolit |

| Příchozí | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Všechny | Odepřít |

| Odchozí | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Všechny | Povolit |

| Odchozí | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Všechny | Povolit |

| Odchozí | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Všechny | Odepřít |

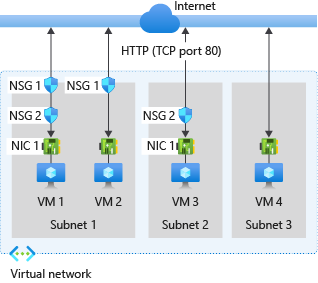

Tento diagram a odrážkové body znázorňují různé scénáře nasazení skupin zabezpečení sítě.

Pro příchozí provoz Azure zpracovává pravidla ve skupině zabezpečení sítě přidružené k podsíti, pokud existuje, a pak pravidla ve skupině zabezpečení sítě přidružené k síťovému rozhraní, pokud existuje.

- VM1:

Subnet1je přidružen k NSG1, takže se zpracovávají pravidla zabezpečení a virtuální počítač 1 je vSubnet1. Pokud jste nevytvořili pravidlo, které povoluje příchozí port 80,DenyAllInboundvýchozí pravidlo zabezpečení provoz odepře a nikdy ho nevyhodnotí skupina zabezpečení sítě 2, protože skupina zabezpečení sítě 2 je přidružená k síťovému rozhraní. Pokud skupina zabezpečení sítě 1 obsahuje pravidlo zabezpečení, které povoluje port 80, skupina zabezpečení sítě 2 pak zpracuje provoz. Pokud pro virtuální počítač chcete povolit příchozí provoz přes port 80, skupina NSG1 i NSG2 musí obsahovat pravidlo povolující příchozí provoz přes port 80 z internetu. - VM2: Pravidla v NSG1 jsou zpracována, protože VM2 je také v

Subnet1. Vzhledem k tomu, že virtuální počítač 2 nemá přidruženou skupinu zabezpečení sítě k síťovému rozhraní, přijímá veškerý provoz povolený prostřednictvím NSG1 nebo je odepřen veškerý provoz odepřený skupinou zabezpečení sítě 1. Pokud je skupina zabezpečení sítě přidružená k podsíti, povolí se nebo se odepře provoz do všech prostředků ve stejné podsíti. - Virtuální počítač 3: Vzhledem k tomu, že k podsíti není přidružená žádná skupina zabezpečení sítě, provoz se povoluje do podsítě a zpracovává ji skupina zabezpečení sítě 2, protože skupina zabezpečení sítě je přidružená

Subnet2k síťovému rozhraní připojenému k virtuálnímu počítači VM3. - VM4: Provoz do virtuálního počítače je povolený, protože skupina zabezpečení sítě není přidružená k

Subnet3virtuálnímu počítači nebo síťovému rozhraní ve virtuálním počítači. Pokud k podsíti a síťovému rozhraní není přidružená žádná skupina zabezpečení sítě, povolí se přes ně průchod veškerého síťového provozu.

V případě odchozího provozu Azure nejprve zpracuje pravidla ve skupině zabezpečení sítě přidružené k síťovému rozhraní, pokud existuje, a pak pravidla ve skupině zabezpečení sítě přidružené k podsíti, pokud existuje.

- Virtuální počítač 1: Zpracovávají se pravidla zabezpečení v NSG2. Pokud nevytvoříte pravidlo zabezpečení, které zakazuje odchozí přenosy portu 80 na internet, povolí výchozí pravidlo zabezpečení AllowInternetOutbound provoz v NSG1 i NSG2. Pokud skupina zabezpečení sítě 2 obsahuje pravidlo zabezpečení, které odmítne port 80, provoz se odepře a skupina zabezpečení sítě 1 ho nikdy nevyhodnotí. Pokud chcete na virtuálním počítači zakázat odchozí provoz přes port 80, jedna ze skupin zabezpečení sítě nebo obě musí obsahovat pravidlo zakazující odchozí provoz přes port 80 do internetu.

- VM2: Veškerý provoz se odesílá přes síťové rozhraní do podsítě, protože síťové rozhraní připojené k virtuálnímu počítači VM2 nemá přidruženou skupinu zabezpečení sítě. Zpracují se pravidla ve skupině NSG1.

- VM3: Pokud skupina zabezpečení sítě 2 obsahuje pravidlo zabezpečení, které odmítne port 80, provoz se odepře. Pokud skupina zabezpečení sítě 2 obsahuje pravidlo zabezpečení, které povoluje port 80, je port 80 povolený pro odchozí komunikaci na internet, protože skupina zabezpečení sítě není přidružená

Subnet2. - VM4: Veškerý síťový provoz je povolený z virtuálního počítače VM4, protože skupina zabezpečení sítě není přidružená k síťovému rozhraní připojenému k virtuálnímu počítači nebo k

Subnet3.

Skupiny zabezpečení aplikací

Skupina zabezpečení aplikace (ASG) umožňuje nakonfigurovat zabezpečení sítě jako přirozené rozšíření struktury aplikace, což umožňuje seskupit virtuální počítače a definovat zásady zabezpečení sítě na základě těchto skupin. Zásady zabezpečení můžete opakovaně používat ve velkém měřítku bez potřeby ruční údržby explicitních IP adres. O složitost explicitních IP adres a několika skupin pravidel se stará platforma a vy se tak můžete zaměřit na obchodní logiku.

Pokud chcete minimalizovat počet potřebných pravidel zabezpečení, vytvořte pravidla pomocí značek služeb nebo skupin zabezpečení aplikace. Vyhněte se pravidlům s jednotlivými IP adresami nebo rozsahy IP adres.

Filtrování síťového provozu pomocí skupiny zabezpečení sítě pomocí webu Azure Portal

Skupinu zabezpečení sítě můžete použít k filtrování příchozího a odchozího síťového provozu z podsítě virtuální sítě. Skupiny zabezpečení sítě obsahují pravidla zabezpečení, která filtrují síťový provoz podle IP adresy, portu a protokolu. Pravidla zabezpečení se vztahují na prostředky nasazené v podsíti.

Klíčové fáze filtrování síťového provozu pomocí skupiny zabezpečení sítě jsou:

- Vytvořte skupinu prostředků.

- Vytvořte virtuální síť.

- Vytvořte skupiny zabezpečení aplikací.

- Vytvoření skupiny zabezpečení sítě

- Přidružte skupinu zabezpečení sítě k podsíti.

- Vytvořte pravidla zabezpečení.

- Přidružení síťových adaptérů k ASG

- Otestujte filtry provozu.

Pokud chcete zobrazit podrobné kroky pro všechny tyto úlohy, přečtěte si kurz : Filtrování síťového provozu pomocí skupiny zabezpečení sítě pomocí webu Azure Portal.