Získání doporučení zabezpečení sítě pomocí Microsoft Defenderu pro cloud

Zabezpečení sítě pokrývá různé technologie, zařízení a procesy. Zabezpečení poskytuje sadu pravidel a konfigurací navržených k ochraně integrity, důvěrnosti a přístupnosti počítačových sítí a dat. Každá organizace, bez ohledu na velikost, obor nebo infrastrukturu, vyžaduje určitou úroveň řešení zabezpečení sítě. Tato řešení chrání před stále rostoucími riziky útoků.

Zabezpečení sítě

Zabezpečení sítě zahrnuje ovládací prvky pro zabezpečení a ochranu sítí Azure. Mezi tyto kontroly patří zabezpečení virtuálních sítí, vytváření privátních připojení, prevence a zmírnění externích útoků a zabezpečení DNS. Úplný popis ovládacích prvků zabezpečení sítě najdete v tématu Security Control V3: Zabezpečení sítě v Microsoft Learn.

NS-1: Vytvoření hranic segmentace sítě

Princip zabezpečení. Ujistěte se, že nasazení virtuální sítě odpovídá strategii segmentace podniku. Každá úloha, která způsobuje vyšší riziko pro organizaci, by měla být v izolovaných virtuálních sítích.

NS-2: Zabezpečení cloudových služeb pomocí síťových ovládacích prvků

Princip zabezpečení. Zabezpečení cloudových služeb vytvořením privátního přístupového bodu pro prostředky Pokud je to možné, měli byste také zakázat nebo omezit přístup z veřejné sítě.

NS-3: Nasazení brány firewall na okraji podnikové sítě

Princip zabezpečení. Nasaďte bránu firewall pro pokročilé filtrování síťového provozu do a z externích sítí. K podpoře strategie segmentace můžete použít také brány firewall mezi interními segmenty. V případě potřeby použijte vlastní trasy pro vaši podsíť k přepsání systémové trasy. Tato metoda vynutí, aby síťový provoz procházel síťovým zařízením za účelem kontroly zabezpečení.

NS-4: Nasazení systémů detekce neoprávněných vniknutí nebo ochrany před neoprávněným vniknutím (IDS/IPS)

Princip zabezpečení. Pomocí systémů detekce vniknutí do sítě a ochrany před neoprávněným vniknutím (IDS/IPS) můžete zkontrolovat provoz sítě a datové části do nebo z vaší úlohy. Ujistěte se, že ids/IPS jsou vždy vyladěné tak, aby poskytovaly vysoce kvalitní výstrahy pro vaše řešení.

NS-5: Nasazení ochrany DDOS

Princip zabezpečení. Nasaďte ochranu před distribuovaným odepřením služby (DDoS), která chrání vaši síť a aplikace před útoky.

NS-6: Nasazení firewallu webových aplikací

Princip zabezpečení. Nasaďte firewall webových aplikací (WAF) a nakonfigurujte příslušná pravidla pro ochranu webových aplikací a rozhraní API před útoky specifickými pro aplikace.

NS-7: Zjednodušení konfigurace zabezpečení sítě

Princip zabezpečení. Při správě komplexního síťového prostředí využijte nástroje ke zjednodušení, centralizaci a vylepšení správy zabezpečení sítě.

NS-8: Detekce a zakázání nezabezpečených služeb a protokolů

Princip zabezpečení. Detekujte a zakažte nezabezpečené služby a protokoly ve vrstvě operačního systému, aplikace nebo softwarového balíčku. Pokud zakázání nezabezpečených služeb a protokolů není možné, nasaďte kompenzační ovládací prvky.

NS-9: Privátní připojení místní nebo cloudové sítě

Princip zabezpečení. Privátní připojení slouží k zabezpečené komunikaci mezi různými sítěmi, jako jsou datacentra poskytovatele cloudových služeb a místní infrastruktura v kolokačním prostředí.

NS-10: Zajištění zabezpečení DNS (Domain Name System)

Princip zabezpečení. Ujistěte se, že konfigurace zabezpečení DNS (Domain Name System) chrání před známými riziky.

Použití Microsoft Defenderu pro cloud pro dodržování právních předpisů

Microsoft Defender for Cloud pomáhá zjednodušit proces splnění požadavků na dodržování právních předpisů díky řídicímu panelu pro dodržování právních předpisů.

Řídicí panel dodržování právních předpisů zobrazuje stav všech posouzení ve vašem prostředí pro vámi zvolené standardy a předpisy. Při jednání s doporučeními a snížením rizikových faktorů ve vašem prostředí se stav dodržování předpisů zlepší.

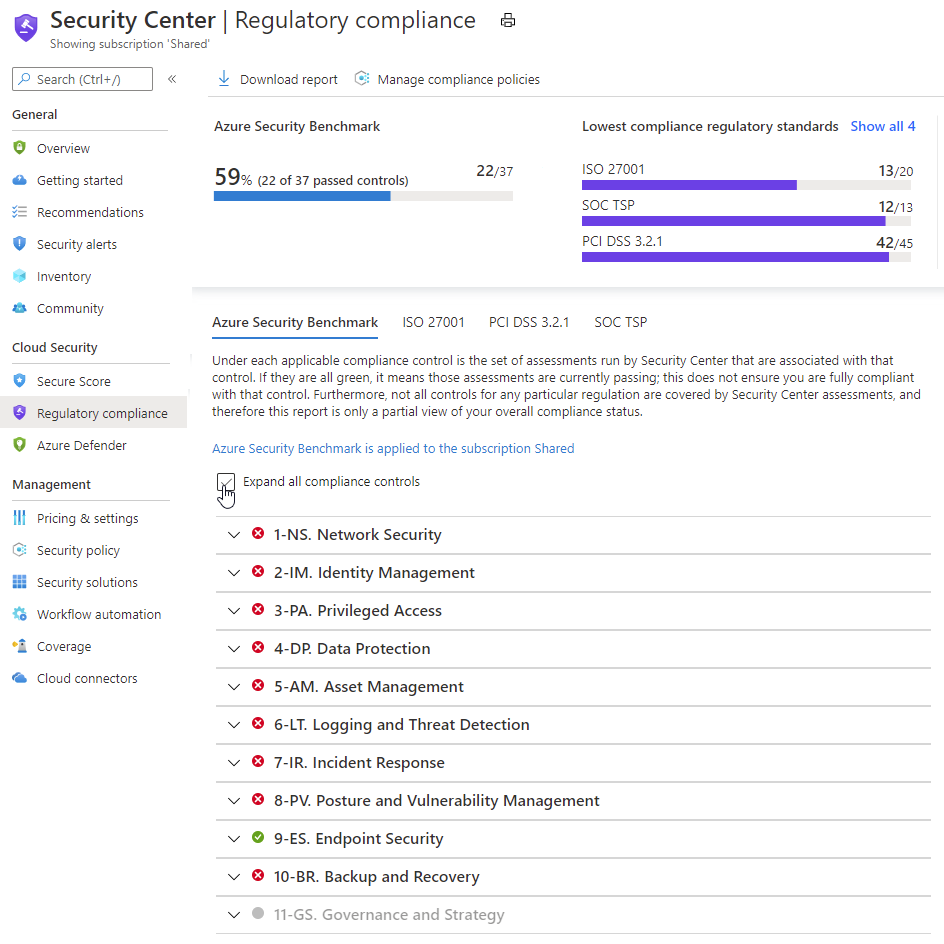

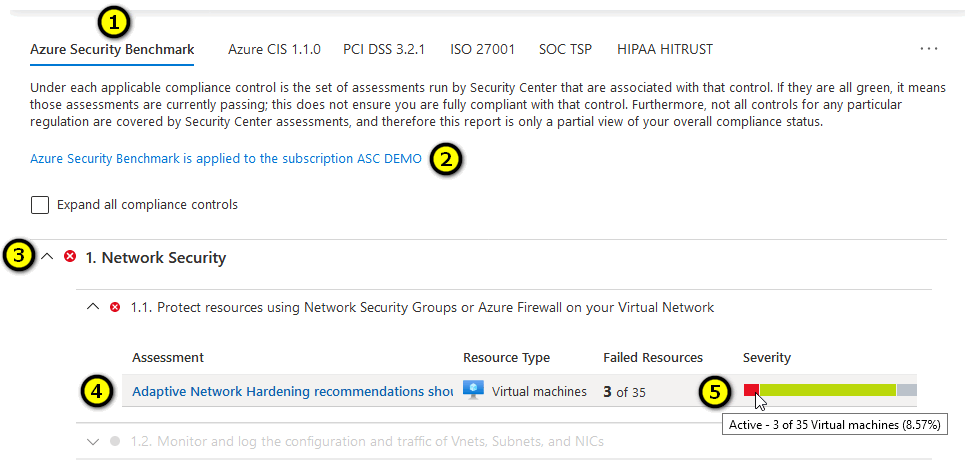

Řídicí panel dodržování právních předpisů

Řídicí panel zobrazuje přehled stavu dodržování předpisů se sadou podporovaných předpisů dodržování předpisů. Můžete zobrazit celkové skóre dodržování předpisů a počet předání a neúspěšných hodnocení přidružených ke každému standardu.

Kontrolní mechanismy dodržování předpisů

- Předplatná, na které se standard vztahuje.

- Seznamvšechch

- Prohlédněte si podrobnosti o předávání a neúspěšných posouzeních přidružených k ovládacího prvku.

- Počet ovlivněných prostředků

- Závažnost výstrahy

Některé ovládací prvky jsou neaktivní. K těmto ovládacím prvkům není přidružený žádný program Microsoft Defender for Cloud Assessment. Zkontrolujte jejich požadavky a vyhodnoťte je ve vašem prostředí. Některé ztěchtoch

Prozkoumání podrobností dodržování konkrétního standardu

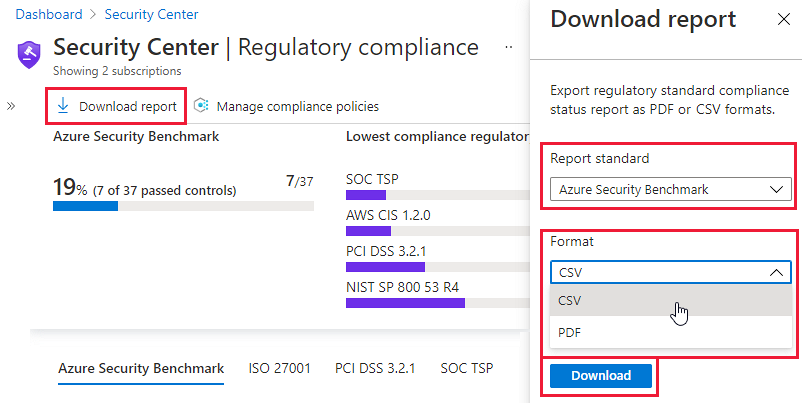

Pokud chcete vygenerovat sestavu PDF se souhrnem aktuálního stavu dodržování předpisů pro určitý standard, vyberte Stáhnout sestavu.

Sestava poskytuje souhrnný souhrn stavu dodržování předpisů pro vybraný standard založený na datech posouzení cloudu v programu Microsoft Defender for Cloud. Sestava je uspořádaná podle ovládacích prvků tohoto standardu. Zpráva může být sdílena s příslušnými zúčastněnými stranami a může poskytovat důkazy interním a externím auditorům.

Upozornění v Programu Microsoft Defender for Cloud

Microsoft Defender for Cloud automaticky shromažďuje, analyzuje a integruje data protokolů z vašich prostředků Azure. Seznam výstrah zabezpečení s prioritami se zobrazuje v programu Microsoft Defender for Cloud spolu s informacemi, které potřebujete k rychlému prozkoumání problému a kroků k nápravě útoku.

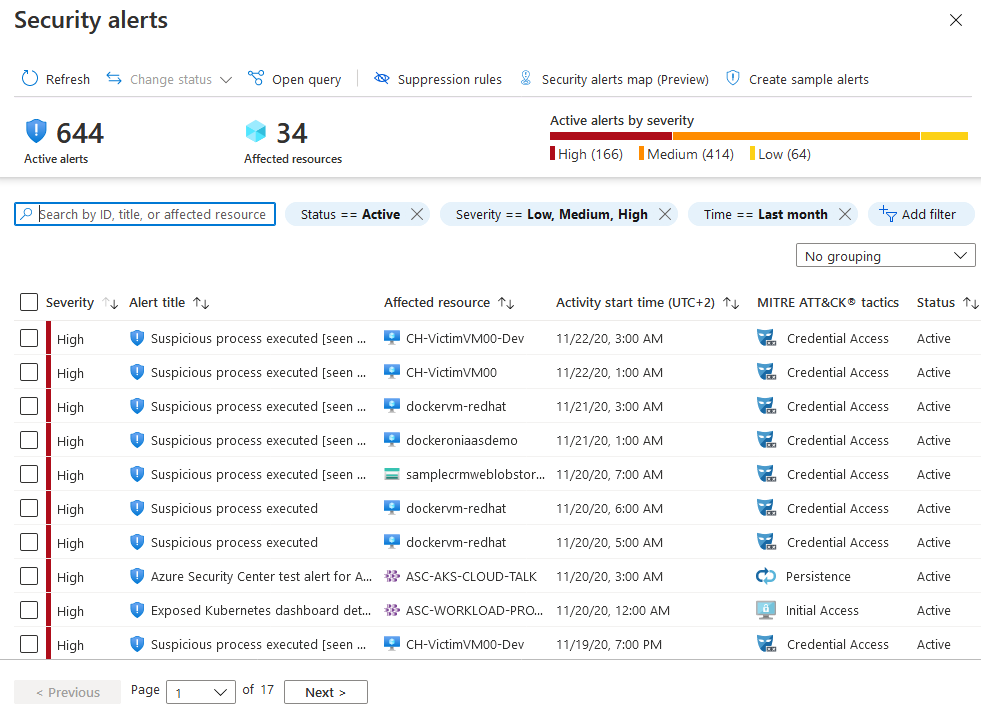

Správa výstrah zabezpečení

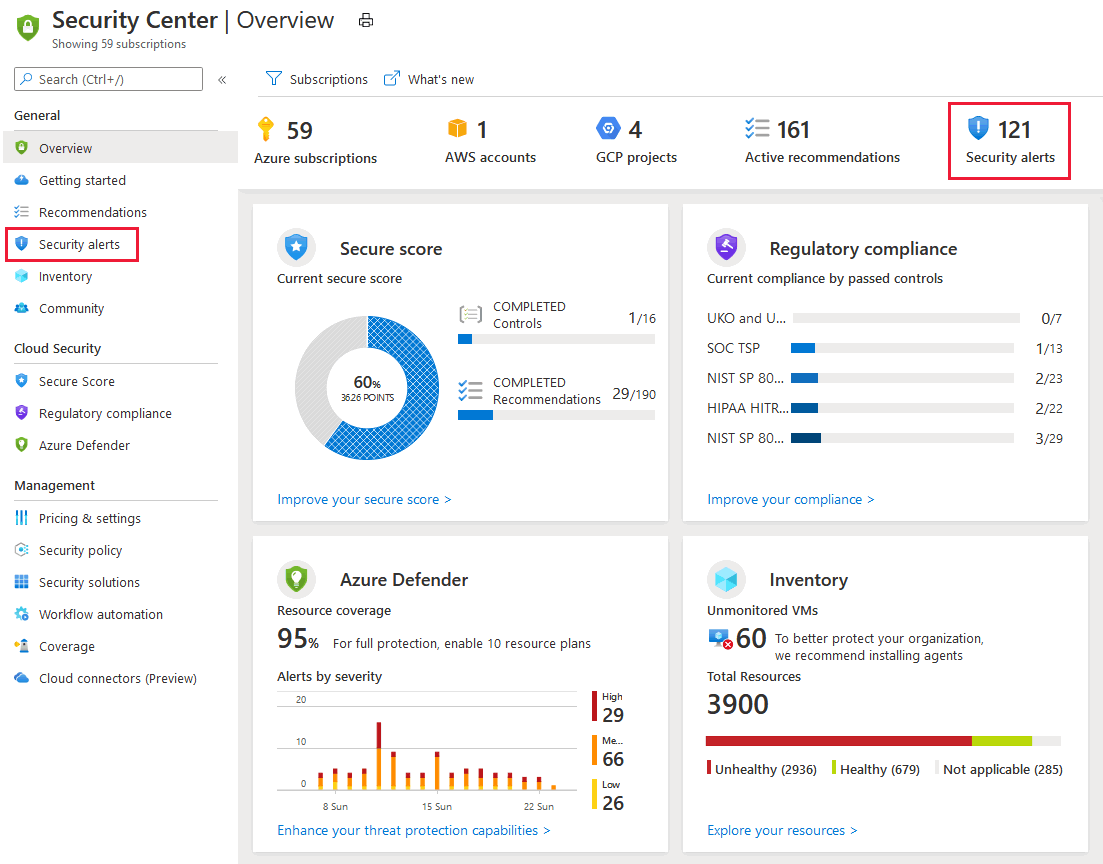

Na stránce s přehledem Programu Microsoft Defender pro cloud se v horní části stránky zobrazuje dlaždice Výstrahy zabezpečení a jako odkaz na bočním panelu.

Na stránce výstrah zabezpečení se zobrazují aktivní výstrahy. Seznam můžete seřadit podle závažnosti, názvu upozornění, ovlivněného prostředku, času zahájení aktivity. Taktika MITRE ATTACK a stav.

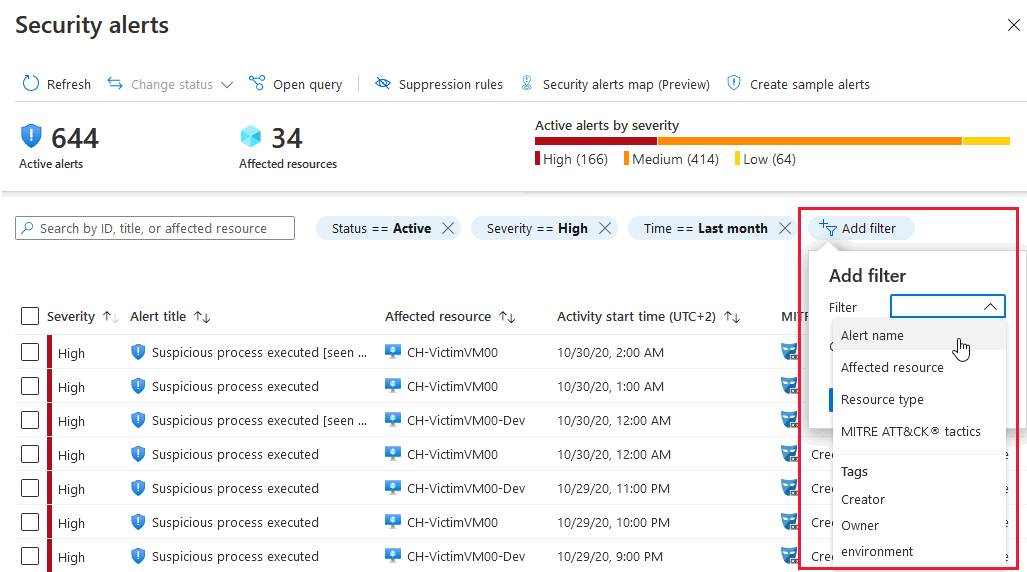

Pokud chcete seznam výstrah filtrovat, vyberte některý z relevantních filtrů.

Seznam se aktualizuje podle možností filtrování. Filtrování může být užitečné. Můžete například chtít řešit výstrahy zabezpečení, ke kterým došlo za posledních 24 hodin, protože prošetřujete potenciální porušení zabezpečení v systému.

Reakce na výstrahy zabezpečení

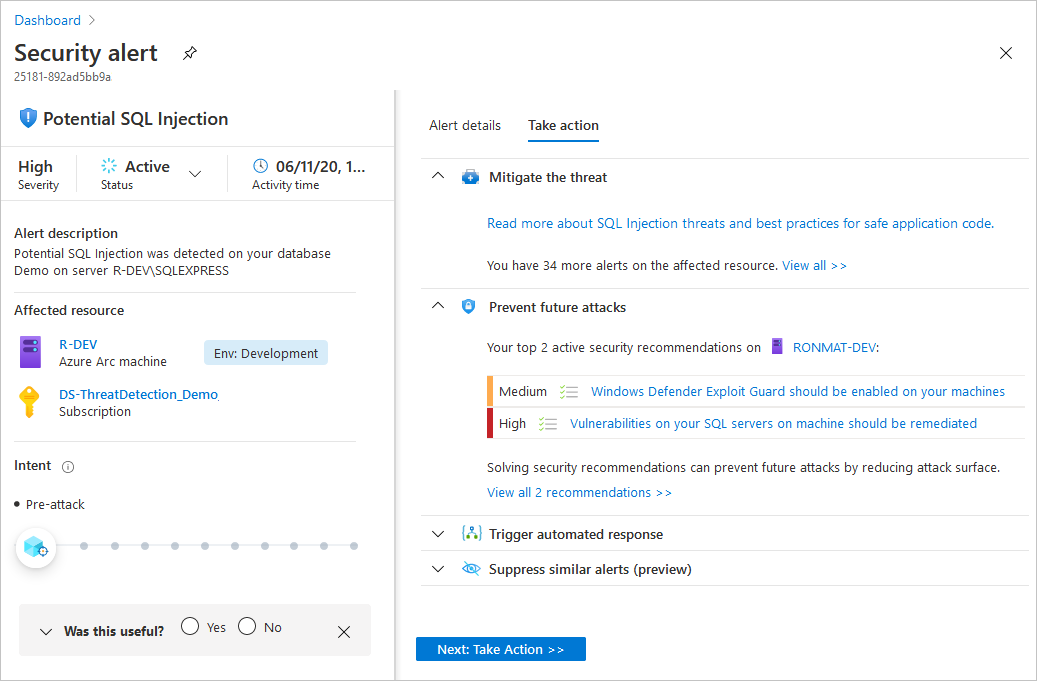

V seznamu Výstrahy zabezpečení vyberte výstrahu. Otevře se boční podokno s popisem výstrahy a všech ovlivněných prostředků.

Zobrazit úplné podrobnosti zobrazí další informace.

V levém podokně stránky výstrahy zabezpečení se zobrazují základní informace týkající se výstrahy zabezpečení: název, závažnost, stav, čas aktivity, popis podezřelé aktivity a ovlivněný prostředek. Značky prostředků slouží k určení organizačního kontextu prostředku.

Pravé podokno obsahuje kartu Podrobnosti výstrahy obsahující další podrobnosti výstrahy, která vám pomůže prozkoumat problém: IP adresy, soubory, procesy a další.

V pravém podokně je také karta Provést akci. Na této kartě můžete provést další akce týkající se výstrahy zabezpečení. Akce, jako jsou:

- Zmírnění hrozby Poskytuje kroky ruční nápravy pro tuto výstrahu zabezpečení.

- Zabraňte budoucím útokům. Poskytuje doporučení zabezpečení, která pomáhají snížit prostor pro útoky, zvýšit stav zabezpečení a tím zabránit budoucím útokům.

- Aktivace automatizované odpovědi Poskytuje možnost aktivovat aplikaci logiky jako odpověď na tuto výstrahu zabezpečení.

- Potlačit podobná upozornění Poskytuje možnost potlačit budoucí výstrahy s podobnými vlastnostmi, pokud upozornění není pro vaši organizaci relevantní.