Implementace firewallu webových aplikací ve službě Azure Front Door

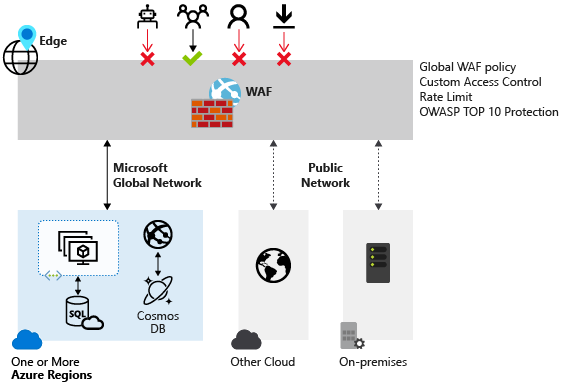

Firewall webových aplikací (WAF) poskytuje centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení. Mezi nejběžnější útoky patří injektáž SQL a skriptování mezi weby.

Prevence útoků v kódu aplikace je náročná. Prevence může vyžadovat důkladnou údržbu, opravy a monitorování v několika vrstvách aplikace. Centralizovaný WAF pomáhá zjednodušit správu zabezpečení. WaF také správcům aplikací poskytuje lepší záruku ochrany před hrozbami a neoprávněným vniknutím.

Řešení WAF může rychleji reagovat na bezpečnostní hrozbu tím, že centrálně opraví známé ohrožení zabezpečení místo zabezpečení jednotlivých webových aplikací.

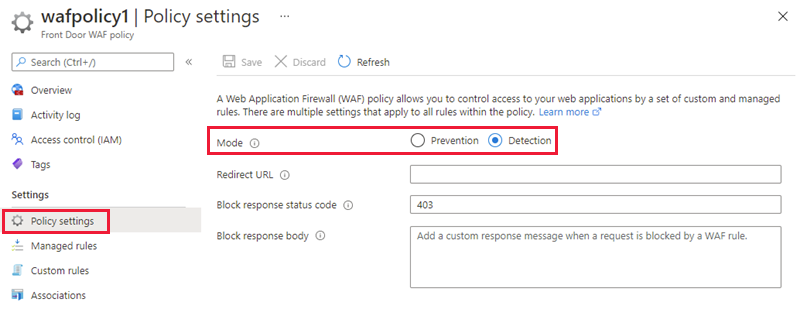

Režimy zásad firewallu webových aplikací

Existují dva režimy zásad WAF: Detekce a prevence. Ve výchozím nastavení je zásada WAF v režimu detekce. V režimu detekce WAF neblokuje žádné požadavky. Místo toho se protokolují požadavky odpovídající pravidlu WAF. V režimu prevence se zablokují a protokolují požadavky, které odpovídají pravidlu.

Výchozí skupiny pravidel a pravidla firewallu webových aplikací

Firewall webových aplikací služby Azure Front Door chrání webové aplikace před běžnými ohroženími zabezpečení a zneužitím. Sady pravidel spravovaných Azure poskytují snadný způsob, jak nasadit ochranu před běžnou sadou bezpečnostních hrozeb. Sada pravidel Azure se aktualizuje podle potřeby, aby se chránila před novými podpisy útoků.

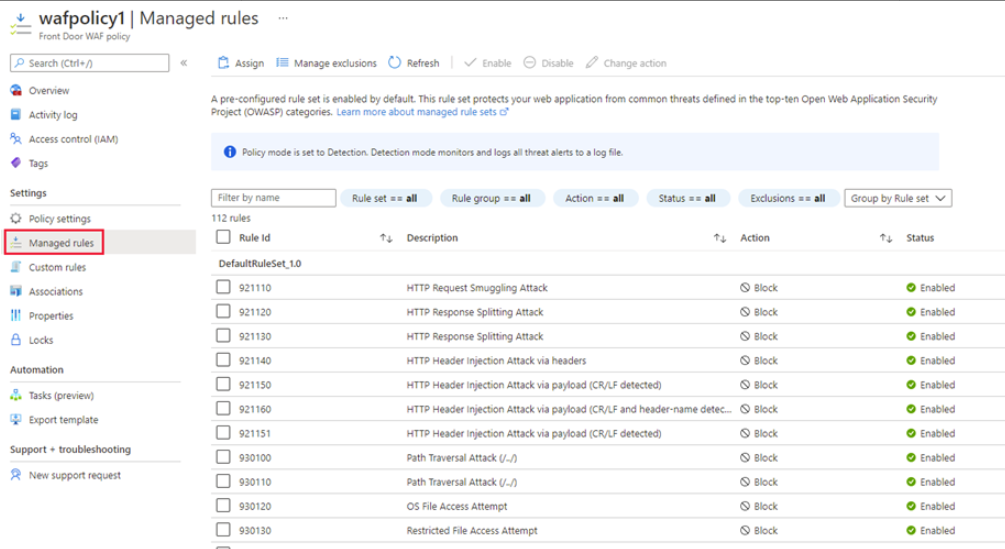

Spravovaná pravidla

Výchozí sada pravidel spravovaná v Azure zahrnuje pravidla pro tyto kategorie hrozeb:

- Skriptování mezi weby

- Útoky v Javě

- Zahrnutí místních souborů

- Útoky prostřednictvím injektáže PHP

- Vzdálené spuštění příkazu

- Zahrnutí vzdálených souborů

- Fixace relace

- Ochrana před útoky prostřednictvím injektáže SQL.

- Útoky na protokol

Výchozí sada pravidel spravovaná v Azure je ve výchozím nastavení povolená. Aktuální výchozí verze je DefaultRuleSet_2.1. Další sady pravidel jsou k dispozici v rozevíracím seznamu.

Pokud chcete zakázat jednotlivá pravidla, zaškrtněte políčko před číslem pravidla a v horní části stránky vyberte Zakázat . Pokud chcete změnit typy akcí pro jednotlivá pravidla v rámci sady pravidel, zaškrtněte políčko před číslem pravidla a v horní části stránky vyberte Změnit akci .

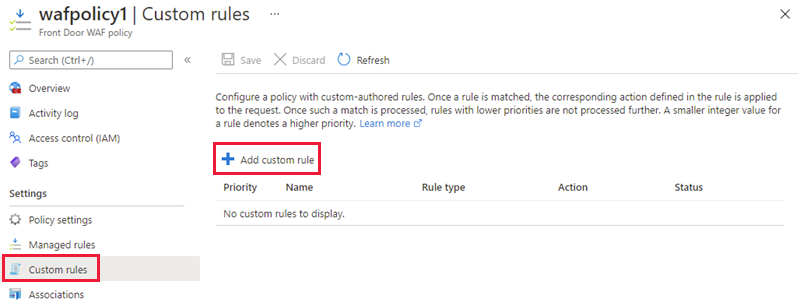

Vlastní pravidla

Azure WAF se službou Front Door umožňuje řídit přístup k webovým aplikacím na základě definovaných podmínek. Vlastní pravidlo WAF se skládá z čísla priority, typu pravidla, shody podmínek a akce.

Existují dva typy vlastních pravidel: pravidla shody a pravidla omezení rychlosti. Pravidlo shody určuje přístup na základě sady shodných podmínek. Pravidlo omezení rychlosti určuje přístup na základě odpovídajících podmínek a míry příchozích požadavků.

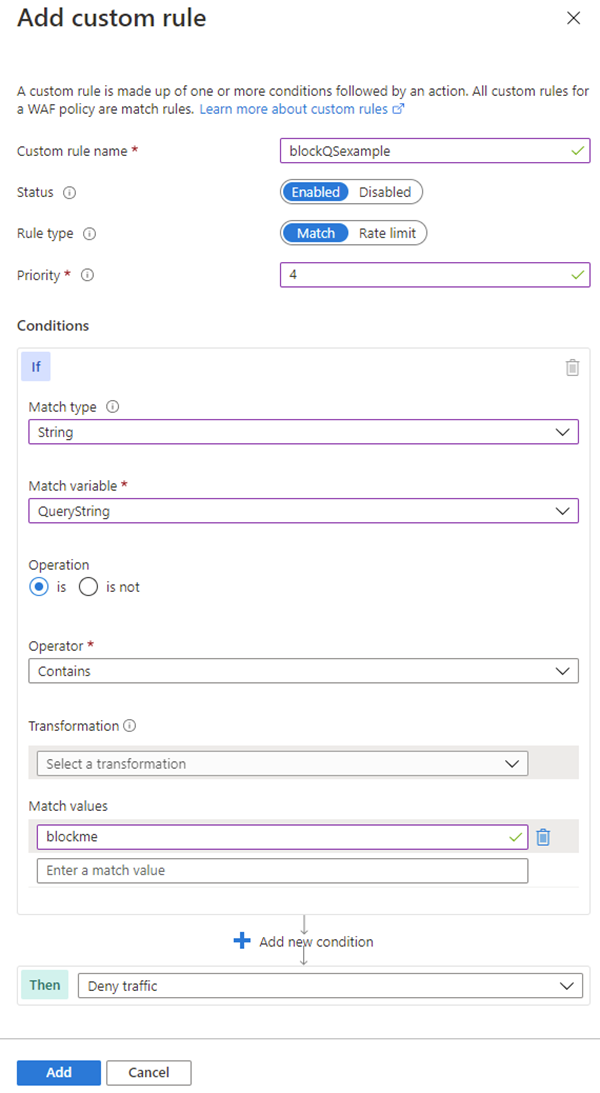

Při vytváření zásad WAF můžete vytvořit vlastní pravidlo výběrem možnosti Přidat vlastní pravidlo v části Vlastní pravidla . Tím se spustí stránka konfigurace vlastního pravidla.

Tento příklad obrázku znázorňuje konfiguraci vlastního pravidla, které zablokuje požadavek, pokud řetězec dotazu obsahuje blockme.

Vytvoření zásad firewallu webových aplikací ve službě Azure Front Door

Tato část popisuje, jak vytvořit základní zásady Azure WAF a použít ji na profil ve službě Azure Front Door.

Klíčovým postupem vytvoření zásady WAF ve službě Azure Front Door pomocí webu Azure Portal jsou:

Vytvořte zásadu firewallu webových aplikací. Vytvořte základní zásadu WAF se spravovanou výchozí sadou pravidel (DRS).

Přidružte zásadu WAF k profilu služby Front Door. Přidružte zásadu WAF k profilu služby Front Door. Toto přidružení je možné provést při vytváření zásad WAF nebo to lze provést u dříve vytvořených zásad WAF. V přidružení zadejte profil služby Front Door a doménu, která má zásadu použít.

Nakonfigurujte nastavení a pravidla zásad WAF. Volitelný krok, kde můžete nakonfigurovat nastavení zásad, jako je režim (prevence nebo detekce) a konfigurace spravovaných pravidel a vlastních pravidel.

Pokud chcete zobrazit podrobné kroky pro všechny tyto úlohy, přečtěte si kurz : Vytvoření zásad firewallu webových aplikací ve službě Azure Front Door pomocí webu Azure Portal.