Popis skupin zabezpečení sítě Azure

Skupiny zabezpečení sítě (NSG) umožňují filtrovat síťový provoz do a z prostředků Azure ve virtuální síti Azure; Například virtuální počítač. Skupina zabezpečení sítě se skládá z pravidel, která definují způsob filtrování provozu. Ke každé podsíti virtuální sítě a síťovému rozhraní ve virtuálním počítači můžete přidružit pouze jednu skupinu zabezpečení sítě. Stejnou skupinu zabezpečení sítě ale můžete přidružit k tolika různým podsítím a síťovým rozhraním, kolik zvolíte.

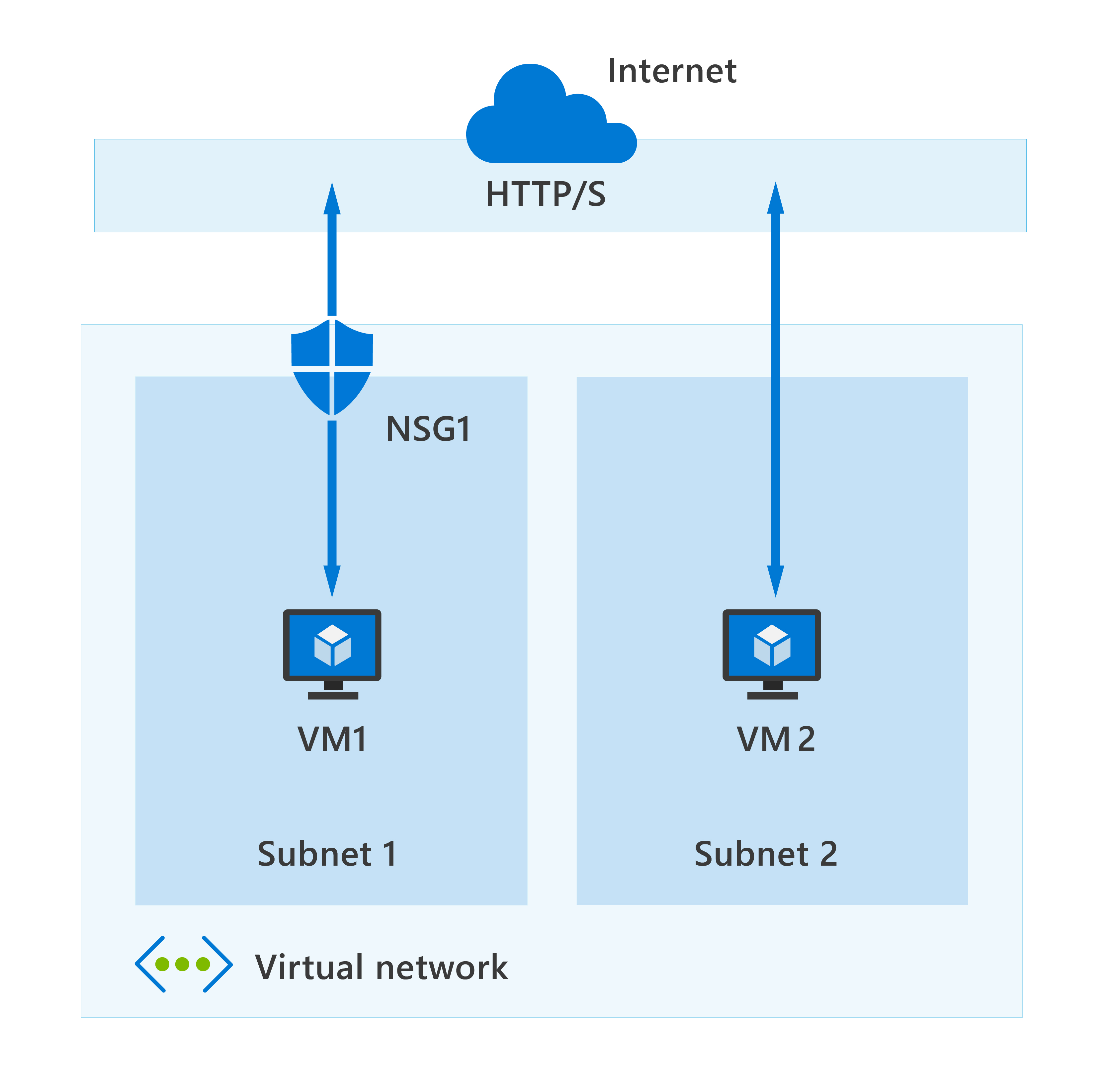

V následujícím vysoce zjednodušeném diagramu můžete vidět virtuální síť Azure se dvěma podsítěmi připojenými k internetu a každá podsíť má virtuální počítač. Podsíť 1 má přiřazenou skupinu zabezpečení sítě, která filtruje příchozí a odchozí přístup k virtuálnímu počítači 1, který potřebuje vyšší úroveň přístupu. Naproti tomu virtuální počítač VM2 může představovat veřejný počítač, který nevyžaduje skupinu zabezpečení sítě.

Příchozí a odchozí pravidla zabezpečení

Skupina zabezpečení sítě se skládá z příchozích a odchozích pravidel zabezpečení. Pravidla zabezpečení NSG se vyhodnocují podle priority pomocí pěti informačních bodů: zdroj, zdrojový port, cíl, cílový port a protokol pro povolení nebo zamítnutí provozu. Azure ve výchozím nastavení vytvoří řadu pravidel, tři příchozí a tři odchozí pravidla, která poskytují základní úroveň zabezpečení. Výchozí pravidla nemůžete odebrat, ale můžete je přepsat vytvořením nových pravidel s vyššími prioritami.

Každé pravidlo určuje jednu nebo více následujících vlastností:

- Název: Každé pravidlo NSG musí mít jedinečný název, který popisuje jeho účel. Například Správa AccessOnlyFilter.

- Priorita: Pravidla se zpracovávají v pořadí priority s nižšími čísly zpracovanými před vyššími čísly. Když provoz odpovídá pravidlu, zpracování se zastaví. To znamená, že se nezpracují žádná jiná pravidla s nižší prioritou (vyšší čísla).

- Zdroj nebo cíl: Zadejte individuální IP adresu nebo rozsah IP adres, značku služby (skupinu předpon IP adres z dané služby Azure) nebo skupinu zabezpečení aplikace. Zadání rozsahu, značky služby nebo skupiny zabezpečení aplikace umožňuje vytvářet méně pravidel zabezpečení.

- Protokol: Jaký síťový protokol bude pravidlo kontrolovat? Protokol může být jakýkoli z: TCP, UDP, ICMP nebo Jakýkoli.

- Směr: Určuje, jestli se pravidlo má použít u příchozího nebo odchozího provozu.

- Rozsah portů: Můžete zadat jednotlivé porty nebo rozsah portů. Zadávání rozsahů umožňuje efektivnější vytváření pravidel zabezpečení.

- Akce: Nakonec musíte rozhodnout, co se stane, když se toto pravidlo aktivuje.

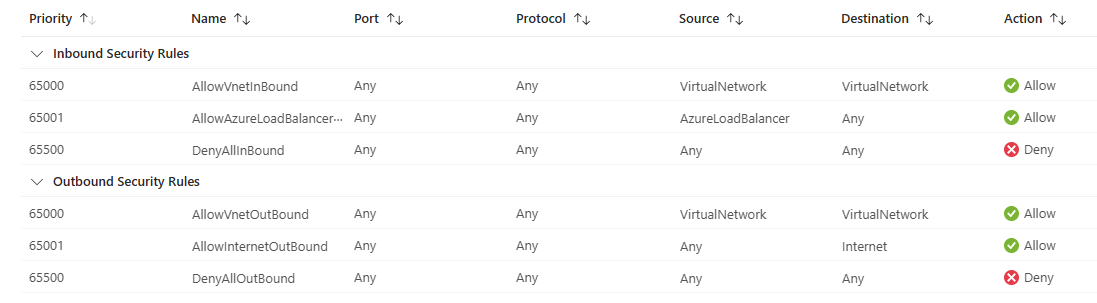

Následující snímek obrazovky ukazuje výchozí příchozí pravidla a odchozí pravidla, která jsou součástí všech skupin zabezpečení sítě.

Popisy výchozích příchozích pravidel jsou následující:

AllowVNetInBound – Pravidlo AllowVNetInBound se zpracuje jako první, protože má nejnižší hodnotu priority. Vzpomeňte si, že pravidla s nejnižší hodnotou priority se zpracovávají jako první. Toto pravidlo umožňuje provoz ze zdroje se značkou služby VirtualNetwork do cíle se značkou služby VirtualNetwork na libovolném portu pomocí libovolného protokolu. Pokud se pro toto pravidlo najde shoda, nezpracují se žádná další pravidla. Pokud se nenajde žádná shoda, zpracuje se další pravidlo.

AllowAzureLoadBalancerInBound – Pravidlo AllowAzureLoadBalancerInBound se zpracuje za sekundu, protože jeho hodnota priority je vyšší než pravidlo AllowVNetInBound. Toto pravidlo umožňuje provoz ze zdroje se značkou služby AzureLoadBalancer do cíle se značkou služby AzureLoadBalancer na libovolném portu na libovolnou IP adresu na libovolném portu pomocí libovolného protokolu. Pokud se pro toto pravidlo najde shoda, nezpracují se žádná další pravidla. Pokud se nenajde žádná shoda, zpracuje se další pravidlo.

DenyAllInBound – poslední pravidlo v této skupině zabezpečení sítě je pravidlo DenyAllInBound. Toto pravidlo zakazuje veškerý provoz z jakékoli zdrojové IP adresy na jakémkoli portu na jakoukoli jinou IP adresu na libovolném portu pomocí libovolného protokolu.

Obecně platí, že jakákoli podsíť virtuální sítě nebo síťová karta, ke které je tato skupina zabezpečení sítě přiřazená, povolí příchozí provoz jenom z virtuální sítě Azure nebo nástroje pro vyrovnávání zatížení Azure (jak je definováno příslušnými značkami služeb). Veškerý ostatní příchozí síťový provoz je odepřen. Výchozí pravidla nemůžete odebrat, ale můžete je přepsat vytvořením nových pravidel s vyšší prioritou (hodnota nižší priority).

Jaký je rozdíl mezi skupinami zabezpečení sítě (NSG) a službou Azure Firewall?

Teď, když jste se seznámili se skupinami zabezpečení sítě i službou Azure Firewall, možná vás zajímá, jak se liší, protože obě chrání prostředky virtuální sítě. Služba Azure Firewall doplňuje funkce skupiny zabezpečení sítě. Společně poskytují lepší zabezpečení sítě v "hloubkové obraně". Skupiny zabezpečení sítě poskytují filtrování provozu distribuované vrstvy sítě, které omezí provoz na prostředky v rámci virtuálních sítí v každém předplatném. Azure Firewall je plně stavová centralizovaná síťová brána firewall jako služba, která poskytuje ochranu na úrovni sítě a aplikací napříč různými předplatnými a virtuálními sítěmi.