Popis hloubkové ochrany

Cílem hloubkové ochrany je chránit informace a zabránit jejich odcizení těmi, kteří k tomu nemají oprávnění.

Strategie hloubkové ochrany využívá řadu mechanismů ke zpomalení postupu útoku, jehož cílem je získat neoprávněný přístup k datům.

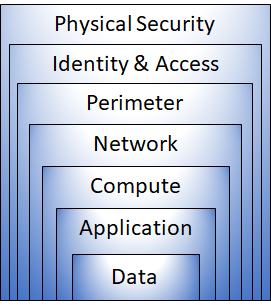

Vrstvy hloubkové ochrany

Hloubkovou ochranu můžete vizualizovat jako sadu vrstev s daty, která se mají zabezpečit ve středu a všechny ostatní vrstvy, které fungují pro ochranu této centrální datové vrstvy.

Každá vrstva poskytuje ochranu, takže pokud dojde k prolomení jedné vrstvy, zabrání dalšímu ohrožení následující vrstva. Tento přístup odstraňuje závislost na jakékoli vrstvě ochrany. Zpomalí útok a poskytne informace o výstrahách, na které můžou bezpečnostní týmy reagovat , a to buď automaticky, nebo ručně.

Tady je stručný popis role jednotlivých vrstev:

- Vrstva fyzického zabezpečení je první obrannou linií ochrany výpočetního hardwaru v datacentru.

- Vrstva identity a přístupu řídí přístup k infrastruktuře a řízení změn.

- Hraniční vrstva používá ochranu proti útokům DDoS (distribuovaný útok na dostupnost služby), aby se odfiltrovaly rozsáhlé útoky předtím, než způsobí odepření služeb uživatelům.

- Síťová vrstva omezuje komunikaci mezi prostředky prostřednictvím segmentace a řízení přístupu.

- Výpočetní vrstva zabezpečuje přístup k virtuálním počítačům.

- Aplikační vrstva zajišťuje, že jsou aplikace zabezpečené a bez ohrožení zabezpečení.

- Datová vrstva řídí přístup k obchodním a zákaznickým datům, která potřebujete chránit.

Tyto vrstvy poskytují vodítko, které vám pomůže při rozhodování o konfiguraci zabezpečení ve všech vrstvách vašich aplikací.

Azure poskytuje nástroje a funkce zabezpečení na všech úrovních konceptu hloubkové ochrany. Podívejme se blíže na každou vrstvu:

Fyzické zabezpečení

První linii obrany představuje fyzické zabezpečení přístupu do budov a řízení přístupu k výpočetnímu hardwaru v datacentru.

U fyzického zabezpečení jde o zajištění fyzické ochrany majetku proti nedovolenému přístupu. Tato opatření se zaměřují na to, aby nešlo obejít další vrstvy a aby se odpovídajícím způsobem postupovalo při ztrátě nebo odcizení. Microsoft ve svých cloudových datacentrech používá různé mechanismy fyzického zabezpečení.

Identita a přístup

Vrstva identit a přístupu spočívá v zajištění zabezpečení identit, udělení přístupu pouze k tomu, co je potřeba, a že se protokolují události přihlášení a změny.

V této vrstvě je důležité dodržovat tyto pokyny:

- Využívejte řízení přístupu k infrastruktuře a řízení změn.

- Používejte jednotné přihlašování a vícefaktorové ověřování.

- Auditujte události a změny.

Hranice

Hraniční síť chrání před síťovými útoky na vaše prostředky. Identifikace těchto útoků, eliminace jejich důsledků a upozorňování na ně, když k nim dojde, jsou důležité způsoby zabezpečení sítě.

V této vrstvě je důležité dodržovat tyto pokyny:

- Použijte ochranu DDoS, abyste odfiltrovali rozsáhlé útoky předtím, než ovlivní dostupnost systému pro uživatele.

- Použijte hraniční brány firewall k identifikaci škodlivých útoků na vaši síť a k upozornění na ně.

Síť

U této vrstvy se zaměřte na omezení síťového připojení napříč všemi prostředky a povolte ho pouze v nutných případech. Omezením této komunikace snižujete riziko, že se útok rozšíří do ostatních systémů v síti.

V této vrstvě je důležité dodržovat tyto pokyny:

- Omezte komunikaci mezi prostředky.

- Ve výchozím stavu ji odepírejte.

- Omezte příchozí a odchozí internetový přístup (kde je to žádoucí).

- Implementujte zabezpečené připojení k místním sítím.

Compute

Malware, systémy bez oprav zabezpečení a nesprávně zabezpečené systémy dělají z vašeho prostředí snadný cíl. U této vrstvy se zaměřte na zabezpečení výpočetních prostředků a použití vhodných kontrolních mechanismů, které minimalizují problémy se zabezpečením.

V této vrstvě je důležité dodržovat tyto pokyny:

- Zabezpečte přístup k virtuálním počítačům.

- Implementujte ochranu koncových bodů na zařízeních a stahujte do svých systémů opravy zabezpečení a aktualizace.

Aplikace

Integrace zabezpečení do životního cyklu vývoje aplikací vám pomůže snížit počet ohrožení zabezpečení zavedených do kódu. Všechny vývojové týmy by standardně měly zajistit zabezpečení svých aplikací.

V této vrstvě je důležité dodržovat tyto pokyny:

- Zajistěte, aby aplikace byly zabezpečené a jejich zabezpečení nebylo ohroženo.

- Ukládejte citlivé tajné kódy aplikací do zabezpečeného úložného média.

- Vytvořte ze zabezpečení požadavek, který se musí při návrhu všech aplikací zohlednit.

Data

Lidé, kteří ukládají data a řídí přístup k nim, jsou zodpovědní za jejich správné zabezpečení. Zákonné požadavky často předepisují mechanismy a procesy, které musí být splněny, aby se zajistila důvěrnost, integrita a dostupnost dat.

Téměř ve všech případech jdou útočníci po datech:

- Uloženo v databázi.

- Uložených na disku virtuálních počítačů

- Uložených v aplikacích SaaS (software jako služba), jako je Office 365

- Spravovaných prostřednictvím cloudového úložiště