Nastavení standardních hodnot pro sítě

Díky návrhu maximalizují síťové služby Azure flexibilitu, dostupnost, odolnost, zabezpečení a integritu. Síťové připojení je možné mezi prostředky umístěnými v Azure, mezi místními prostředky a prostředky hostovanými v Azure a z internetu a z Azure.

Doporučení pro zabezpečení sítí Azure

Následující části popisují doporučení sítí Azure, která jsou ve srovnávacím testu zabezpečení CIS Microsoft Azure Foundations v. 3.0.0. Součástí každého doporučení jsou základní kroky, které je potřeba provést na webu Azure Portal. Tyto kroky byste měli provést pro vlastní předplatné a pomocí vlastních prostředků ověřit každé doporučení zabezpečení. Mějte na paměti, že možnosti na úrovni 2 můžou omezovat některé funkce nebo aktivity, takže pečlivě zvažte, které možnosti zabezpečení budete nakonec vynucovat.

Omezení přístupu RDP a SSH z internetu – úroveň 1

K virtuálním počítačům Azure se můžete dostat pomocí protokolu RDP (Remote Desktop Protocol) a protokolu SSH (Secure Shell). Tyto protokoly můžete použít ke správě virtuálních počítačů ze vzdálených umístění. Protokoly jsou standardní ve výpočetním prostředí datacenter.

Potenciální problém se zabezpečením při používání protokolu RDP a SSH přes internet spočívá v tom, že útočníci můžou k získání přístupu k virtuálním počítačům Azure použít techniky hrubou silou. Jakmile útočníci získají přístup, můžou virtuální počítač použít jako spouštěcí panel k ohrožení jiných počítačů ve vaší virtuální síti nebo dokonce útoku na síťová zařízení mimo Azure.

Doporučujeme zakázat přímý přístup RDP a SSH z internetu pro vaše virtuální počítače Azure. Pro každý virtuální počítač ve vašem předplatném Azure proveďte následující kroky.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Virtuální počítače.

Vyberte virtuální počítač.

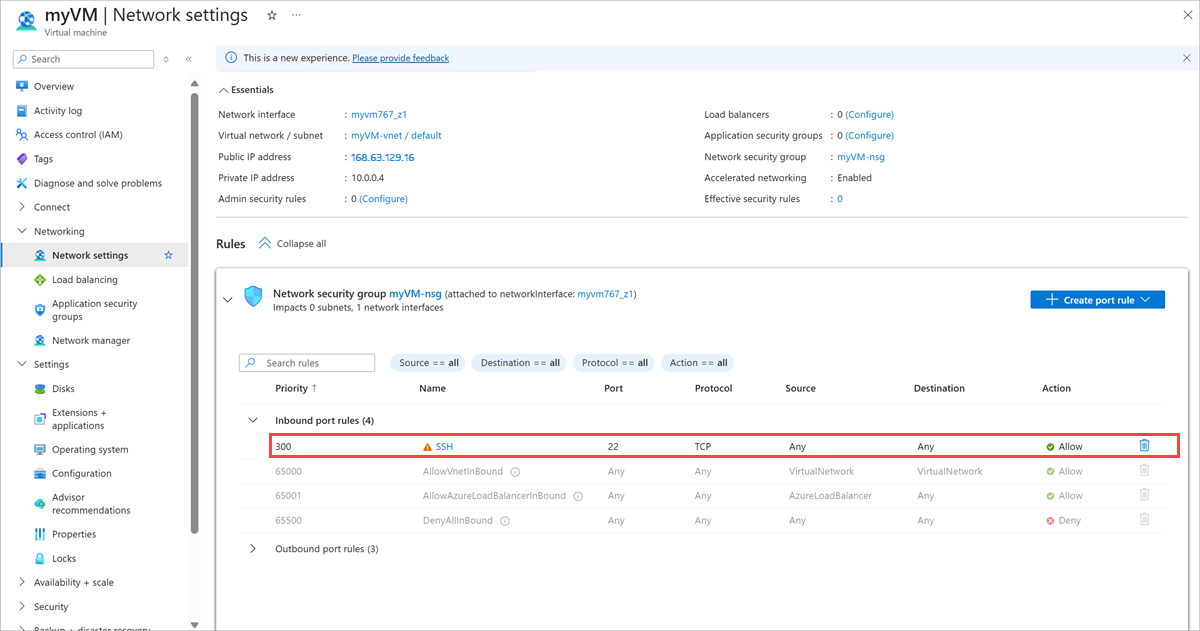

V nabídce vlevo v části Sítě vyberte Nastavení sítě.

Ověřte, že oddíl Pravidla portů pro příchozí spojení neobsahuje pravidlo pro protokol RDP, například:

port=3389, protocol = TCP, Source = Any or Internet. Pravidlo můžete odebrat pomocí ikony Odstranit .Ověřte, že oddíl Pravidla portů pro příchozí spojení neobsahuje pravidlo pro SSH, například:

port=22, protocol = TCP, Source = Any or Internet. Pravidlo můžete odebrat pomocí ikony Odstranit .

Pokud jsou přímý přístup RDP a SSH z internetu zakázané, máte další možnosti, které můžete použít pro přístup k těmto virtuálním počítačům pro vzdálenou správu:

- Point-to-site VPN

- Site-to-site VPN

- Azure ExpressRoute

- Azure Bastion Host

Omezení přístupu k SQL Serveru z internetu – úroveň 1

Firewallové systémy zabraňují neoprávněnému přístupu k počítačovým prostředkům. Pokud je brána firewall zapnutá, ale není správně nakonfigurovaná, může se zablokovat pokus o připojení k SQL Serveru.

Pokud chcete získat přístup k instanci SQL Serveru přes bránu firewall, musíte bránu firewall nakonfigurovat na počítači, na kterém běží SQL Server. Povolení příchozího 0.0.0.0/0 přenosu dat pro rozsah 0.0.0.0 IP adres (počáteční IP adresa a koncová IP 0.0.0.0adresa ) umožňuje otevřený přístup k jakémukoli a veškerému provozu, což může ohrozit databázi SQL Serveru vůči útokům. Ujistěte se, že žádné databáze SQL Serveru nepovolují příchozí přenos dat z internetu. Pro každou instanci SQL Serveru proveďte následující kroky.

Přihlaste se k portálu Azure. Vyhledejte a vyberte SQL servery.

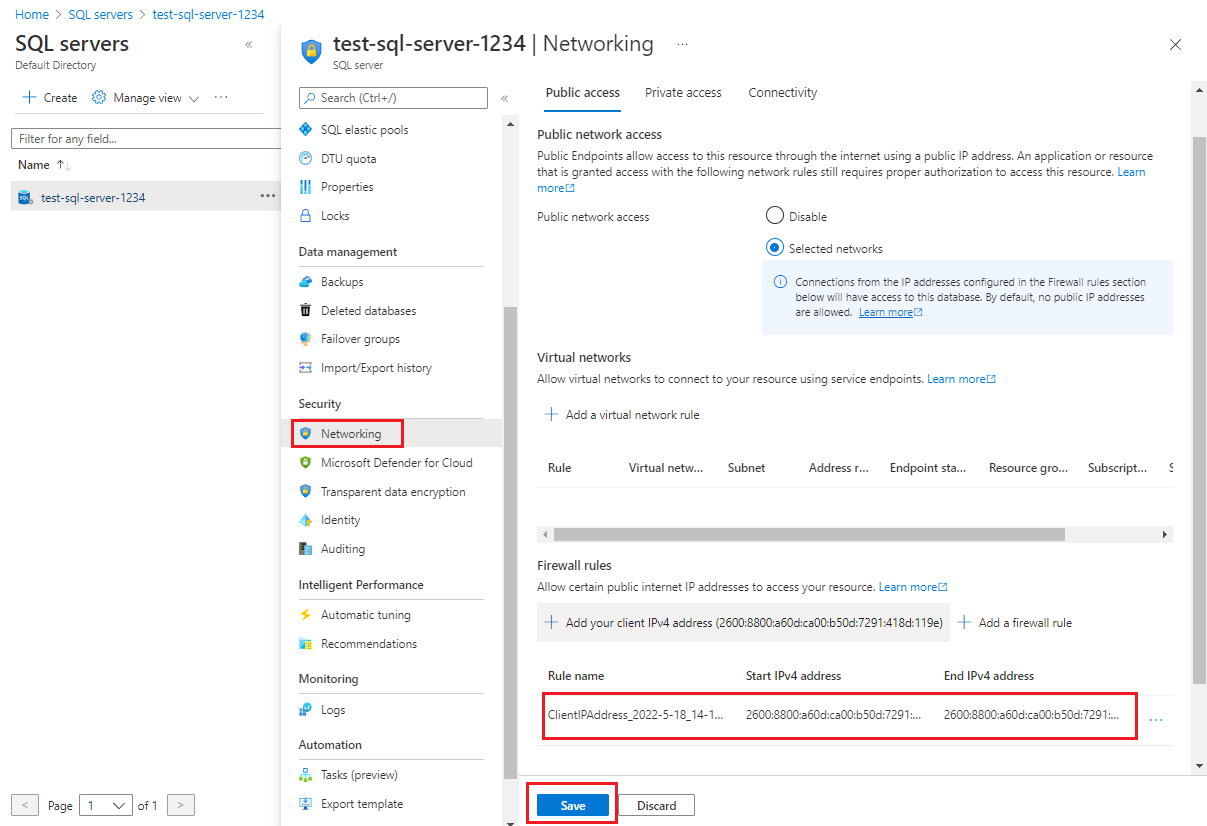

V podokně nabídek v části Zabezpečení vyberte Sítě.

V podokně Sítě na kartě Veřejný přístup se ujistěte, že existuje pravidlo brány firewall. Ujistěte se, že žádné pravidlo nemá počáteční a koncovou

0.0.0.0adresu nebo jinou kombinaci, která umožňuje přístup k širším veřejným rozsahům IP adres.Pokud změníte nastavení, vyberte Uložit.

Povolení služby Network Watcher – úroveň 1

Protokoly toků NSG jsou funkce služby Azure Network Watcher, která poskytuje informace o příchozím a odchozím provozu IP adres prostřednictvím skupiny zabezpečení sítě. Protokoly toku se zapisují ve formátu JSON a zobrazují:

- Odchozí a příchozí toky na základě pravidel.

- Síťové rozhraní, na které se tok vztahuje.

- Informace o řazené kolekci členů toku: zdrojové a cílové IP adresy, zdrojové a cílové porty a použitý protokol.

- Bez ohledu na to, jestli byl provoz povolený nebo odepřený.

- Ve verzi 2 jsou informace o propustnosti, jako jsou bajty a pakety.

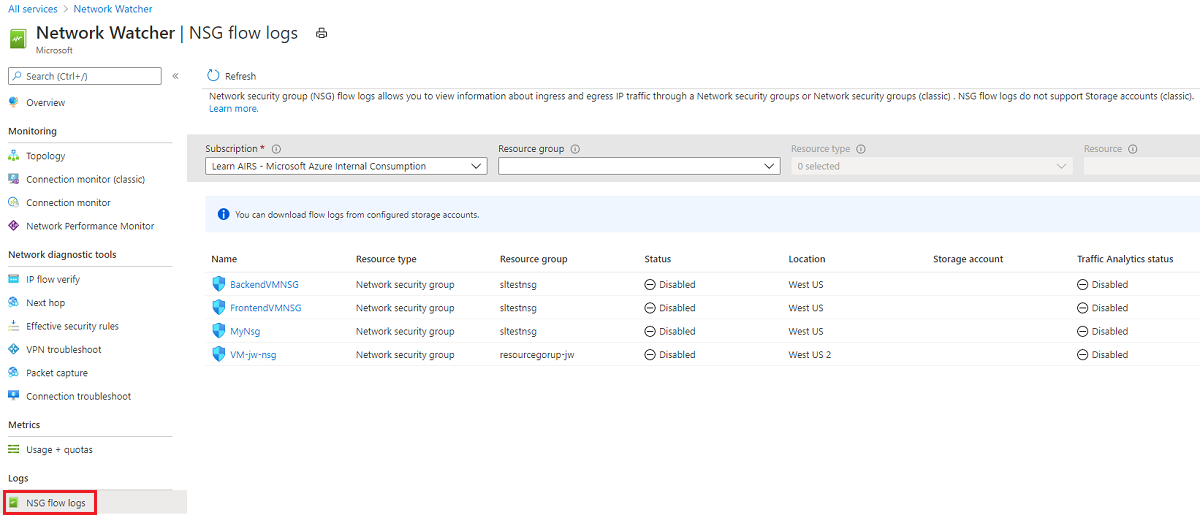

Přihlaste se k portálu Azure. Vyhledejte a vyberte Network Watcher.

Vyberte Network Watcher pro vaše předplatné a umístění.

Pokud pro vaše předplatné neexistují žádné protokoly toku NSG, vytvořte protokol toku NSG.

Nastavení doby uchovávání protokolu toku NSG na více než 90 dnů – úroveň 2

Když ve svém předplatném vytvoříte nebo aktualizujete virtuální síť, služba Network Watcher se automaticky povolí v oblasti vaší virtuální sítě. Na vaše prostředky to nemá vliv a po automatickém povolení služby Network Watcher se nevyhodnotí žádné poplatky.

Protokoly toku NSG můžete použít ke kontrole anomálií a získání přehledu o podezřelých porušeních zabezpečení sítě.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Network Watcher.

V nabídce vlevo v části Protokoly vyberte protokoly toku NSG.

Vyberte protokol toku NSG.

Ujistěte se, že doba uchování (dny) je větší než 90 dnů.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .