Vytvoření směrného plánu správy identit a přístupu

Správa identit a přístupu (IAM) je klíčem k udělení přístupu a vylepšení zabezpečení podnikových prostředků. V rámci zabezpečení a řízení cloudových prostředků musíte spravovat identity a přístup pro vaše správce Azure, vývojáře aplikací a uživatele aplikací.

Doporučení zabezpečení IAM

Následující části popisují doporučení IAM, která jsou ve srovnávacím testu zabezpečení CIS Microsoft Azure Foundations v. 3.0.0. Součástí každého doporučení jsou základní kroky, které je potřeba provést na webu Azure Portal. Tyto kroky byste měli provést pro vlastní předplatné a pomocí vlastních prostředků ověřit každé doporučení zabezpečení. Mějte na paměti, že možnosti úrovně 2 můžou některé funkce nebo aktivity omezit, proto pečlivě zvažte, které možnosti zabezpečení se rozhodnete vynutit.

Důležité

Abyste mohli provést některé z těchto kroků, musíte být správcem instance Microsoft Entra.

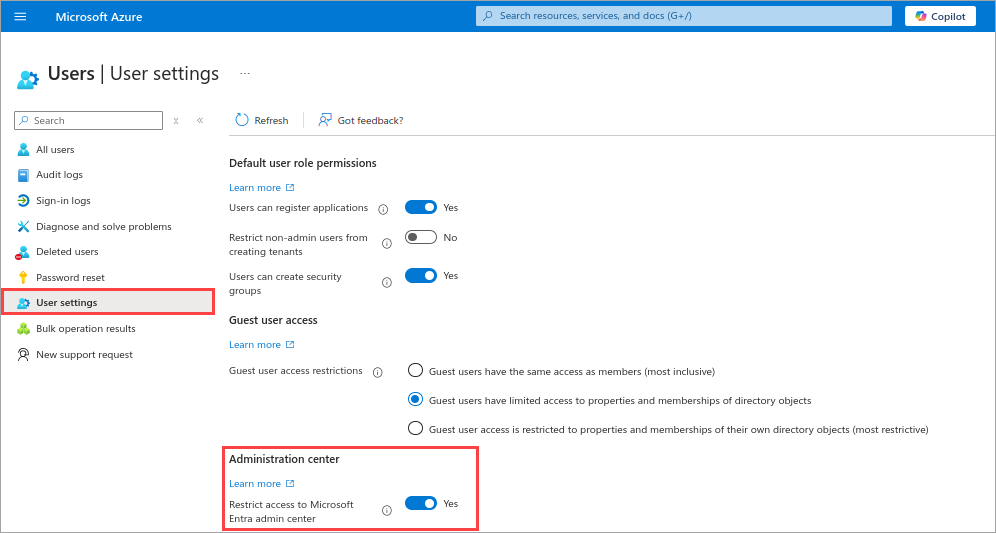

Omezení přístupu k portálu pro správu Microsoft Entra – úroveň 1

Uživatelé, kteří nejsou správci, by neměli mít přístup k portálu pro správu Microsoft Entra, protože data jsou citlivá a v rámci pravidel nejnižších oprávnění.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

V nabídce vlevo vyberte Uživatelské nastavení.

V nastavení uživatele v části Centrum pro správu se ujistěte, že je možnost Omezit přístup k Centru pro správu Microsoft Entra nastavena na Ano. Nastavením této hodnoty na Ano zabráníte všem uživatelům, kteří nejsou správci, přístup k jakýmkoli datům na portálu pro správu Microsoft Entra. Nastavení neomezuje přístup k používání PowerShellu nebo jiného klienta, jako je například Visual Studio.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

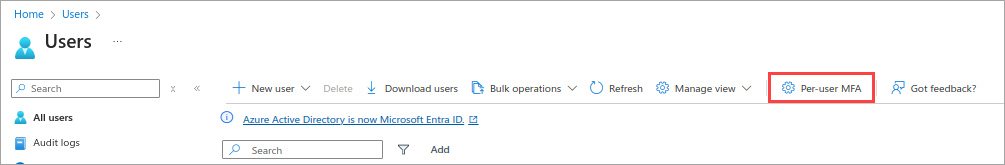

Povolení vícefaktorového ověřování pro uživatele Microsoft Entra

- Povolení vícefaktorového ověřování pro privilegované uživatele Microsoft Entra ID – úroveň 1

- Povolení vícefaktorového ověřování pro neprivilegované uživatele Microsoft Entra – úroveň 2

Povolte vícefaktorové ověřování pro všechny uživatele Microsoft Entra.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

V řádku nabídek Všichni uživatelé vyberte MFA pro jednotlivé uživatele.

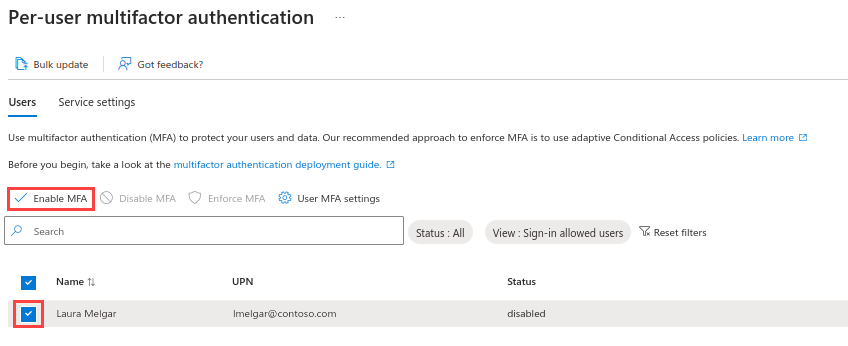

V okně vícefaktorového ověřování pro jednotlivé uživatele zaškrtněte políčko pro všechny uživatele a pak vyberte Povolit vícefaktorové ověřování.

Nepamatujte si vícefaktorové ověřování na důvěryhodných zařízeních – úroveň 2

Zapamatování funkce vícefaktorového ověřování pro zařízení a prohlížeče, kterým uživatel důvěřuje, je bezplatná funkce pro všechny uživatele s vícefaktorovým ověřováním. Uživatelé můžou obejít následné ověření po zadaný počet dní po úspěšném přihlášení k zařízení pomocí vícefaktorového ověřování.

Pokud dojde k ohrožení zabezpečení účtu nebo zařízení, mějte na paměti, že vícefaktorové ověřování pro důvěryhodná zařízení může negativně ovlivnit zabezpečení. Doporučením zabezpečení je vypnout zapamatování vícefaktorového ověřování pro důvěryhodná zařízení.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

V řádku nabídek Všichni uživatelé vyberte MFA pro jednotlivé uživatele.

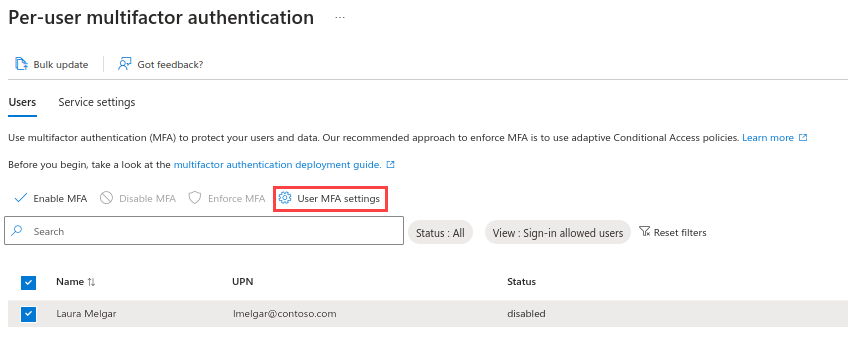

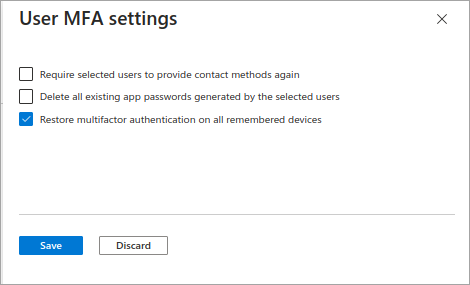

V okně vícefaktorového ověřování pro jednotlivé uživatele vyberte uživatele. Vyberte tlačítko Nastavení vícefaktorového ověřování uživatele.

Zaškrtněte políčko Obnovit vícefaktorové ověřování u všech zapamatovaného zařízení a pak vyberte Uložit.

Pravidelná kontrola uživatelů typu host – úroveň 1

Ujistěte se, že neexistují žádní uživatelé typu host nebo pokud firma vyžaduje uživatele typu host, ujistěte se, že jsou omezená oprávnění hosta.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

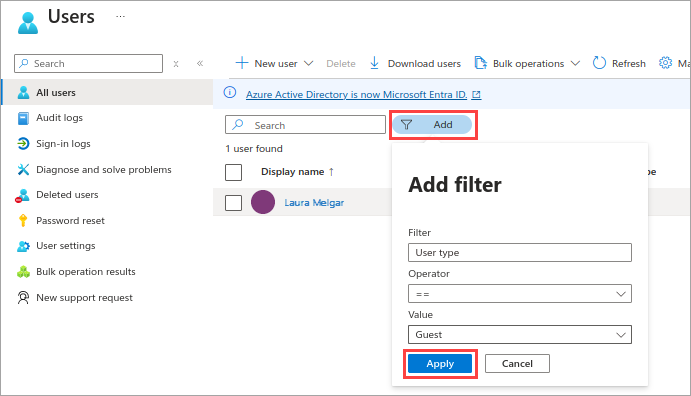

Vyberte tlačítko Přidat filtry.

Pro filtry vyberte Typ uživatele. Jako hodnotu vyberte Host. Výběrem možnosti Použít ověřte, že neexistují žádní uživatelé typu host.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

Možnosti pro hesla

- Upozornění uživatelů na resetování hesla – úroveň 1

- Upozornění všech správců na resetování hesla jiného správce – úroveň 2

- Vyžadování dvou metod při resetování hesel – úroveň 1

Při vícefaktorové sadě ověřování by útočník musel ohrozit oba formuláře ověřování identit, aby mohl zneuživatele resetovat heslo uživatele. Ujistěte se, že resetování hesla vyžaduje dvě formy ověřování identit.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Resetování hesla.

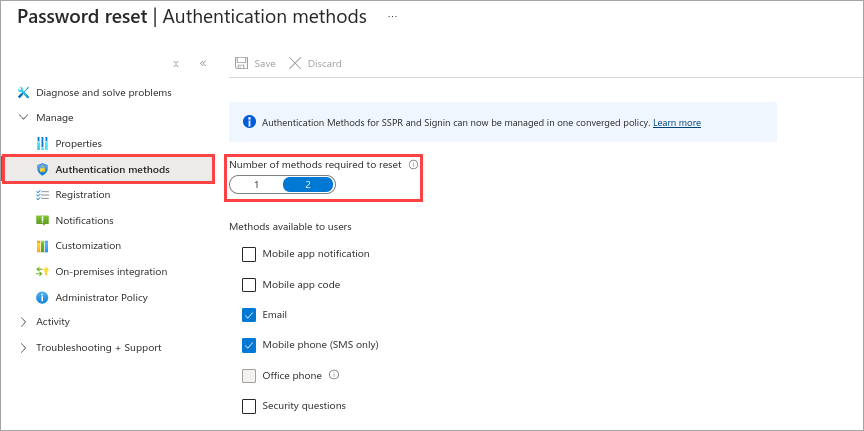

V nabídce vlevo v části Spravovat vyberte Metody ověřování.

Nastavte Počet metod nutných pro resetování na 2.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

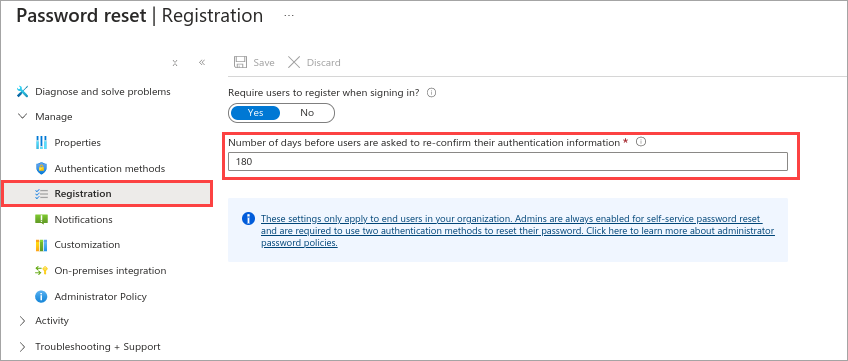

Nastavení intervalu pro opětovné potvrzení u metod ověřování uživatelů – úroveň 1

Pokud je opětovné potvrzení ověřování vypnuté, zaregistrovaní uživatelé nebudou vyzváni k potvrzení ověřovacích údajů. Bezpečnější možností je zapnout opětovné potvrzení ověřování pro nastavený interval.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Resetování hesla.

V nabídce vlevo v části Spravovat vyberte Možnost Registrace.

Ujistěte se, že počet dní, než se uživatelům zobrazí výzva k opětovnému potvrzení, že jejich ověřovací údaje nejsou nastavené na 0. Výchozí hodnota je 180 dní.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

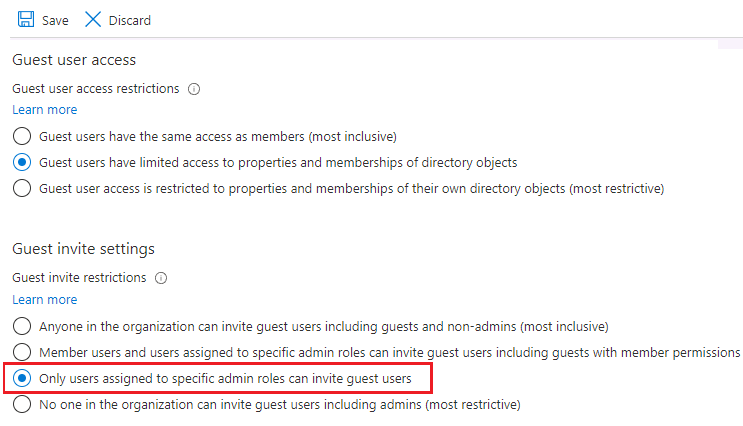

Nastavení pozvání hosta – úroveň 2

Pozvat uživatele typu host by měli jenom správci. Omezením pozvánek na správce zajistíte, že k prostředkům Azure mají přístup jenom autorizované účty.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

V nabídce vlevo vyberte Uživatelské nastavení.

V podokně Nastavení uživatele v části Externí uživatelé vyberte Spravovat nastavení externí spolupráce.

V nastavení externí spolupráce vyberte v části Nastavení pozvání hosta možnost Pozvat pouze uživatele přiřazené ke konkrétním rolím správce, kteří můžou pozvat uživatele typu host.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

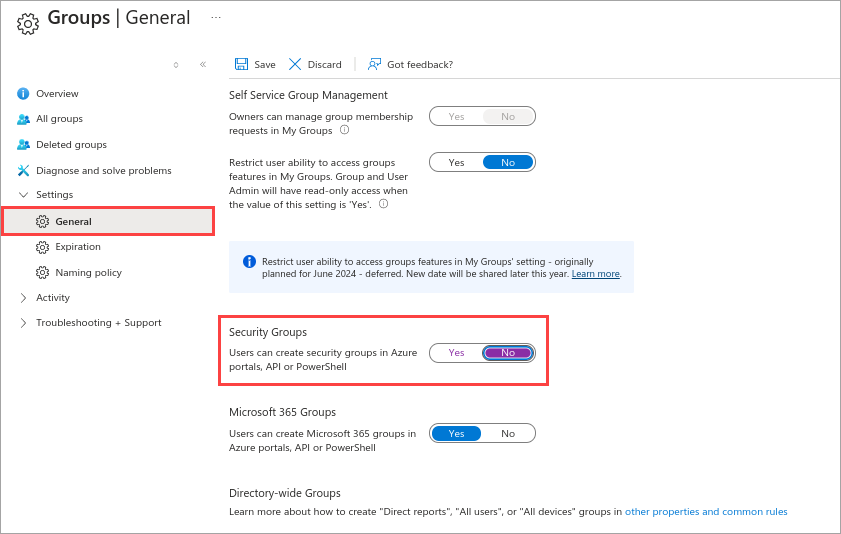

Uživatelé můžou vytvářet a spravovat skupiny zabezpečení – úroveň 2

Když je tato funkce povolená, můžou všichni uživatelé v Microsoft Entra ID vytvářet nové skupiny zabezpečení. Vytváření skupin zabezpečení byste měli omezit na správce.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Skupiny.

V podokně Všechny skupiny v nabídce vlevo v části Nastavení vyberte Obecné.

V případě skupin zabezpečení se ujistěte, že uživatelé můžou vytvářet skupiny zabezpečení na portálech Azure Portal, rozhraní API nebo PowerShellu na hodnotu Ne.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

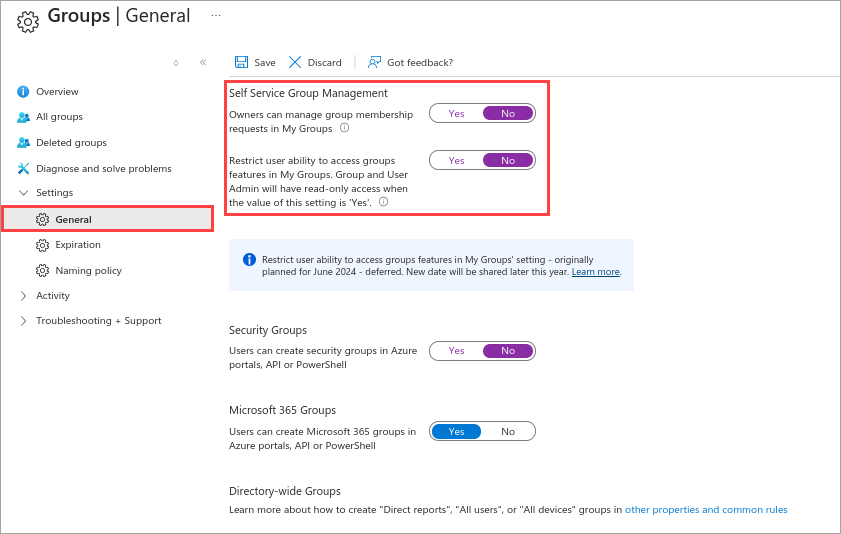

Samoobslužná správa skupin povolena – úroveň 2

Pokud vaše firma nevyžaduje delegování samoobslužné správy skupin různým uživatelům, doporučujeme tuto funkci zakázat jako bezpečnostní opatření.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Skupiny.

V podokně Všechny skupiny v nabídce vlevo v části Nastavení vyberte Obecné.

V části Samoobslužná správa skupin se ujistěte, že jsou všechny možnosti nastavené na Ne.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .

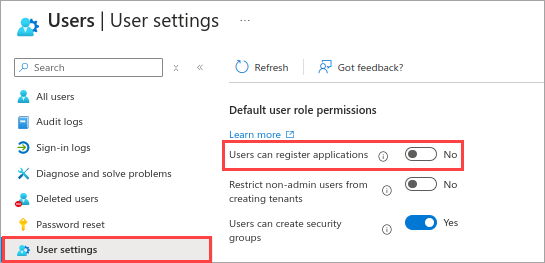

Možnosti pro aplikace – povolení registrace aplikací ze strany uživatelů – úroveň 2

Vyžadujte, aby vlastní aplikace registrovali správci.

Přihlaste se k portálu Azure. Vyhledejte a vyberte Microsoft Entra ID.

V nabídce vlevo v části Spravovat vyberte Uživatelé.

V nabídce vlevo vyberte Uživatelské nastavení.

V podokně Uživatelská nastavení se ujistěte, že je Registrace aplikací nastavená na Ne.

Pokud změníte jakékoli nastavení, vyberte v řádku nabídek možnost Uložit .