Zabezpečení prostředí Azure

Teď, když rozumíte tomu, jak řídit prostředí a zabezpečit kanály nasazení, můžete zvážit zakázání lidského přístupu k řízeným prostředím. V této lekci se dozvíte, jak strukturovat oprávnění uživatelů k prostředím Azure. Včetně toho, jak povolit přístup v nouzových situacích a jak auditovat všechny změny, ke kterým dochází ve vašich aktivech Azure.

Blokování přístupu člověka

Blokováním lidského přístupu k řízeným prostředím zajistíte, že náhodné nebo škodlivé změny nebudou moct obejít procesy kontroly a automatizovaného nasazení vašeho týmu. Pokud nezablokujete lidský přístup, někdo by mohl neúmyslně obejít kontroly, které jste strávili tolik času plánováním a implementací v celém úložišti a kanálech.

Bez blokování ovládacích prvků je také snadné, aby někdo omylem něco zlomil. Předpokládejme například, že uživatel má otevřenou dvě kopie webu Azure Portal. Jedna je pro testovací prostředí a druhá je pro produkční prostředí. Když uživatel přepíná mezi kartami prohlížeče a zpět, je snadné, aby omylem udělal změny v produkčním prostředí, které bylo určené pro testovací prostředí.

Pokud chcete zablokovat přístup člověka, můžete použít řízení přístupu na základě role v Azure (RBAC). V RBAC vytvoříte přiřazení rolí pro definování:

- Uživatelé, skupiny nebo instanční objekty mají přístup k definované sadě prostředků Azure (rozsah).

- Co můžou tito uživatelé, skupiny nebo instanční objekty dělat, když přistupují k prostředkům ( roli).

Azure RBAC poskytuje mnoho předdefinovaných typů rolí, mezi které patří:

- Čtenář, který má k prostředí přístup jen pro čtení.

- Přispěvatel, který může upravovat prostředky.

- Vlastník, který může upravovat prostředky a udělovat přístup ostatním.

Je důležité udělit přístup v příslušném oboru. Pokud vaše organizace dodržuje doporučený postup používání vyhrazených předplatných Azure pro každé prostředí, zvažte použití skupin pro správu Azure ke zjednodušení rozsahu přiřazení rolí. Pokud vaše organizace používá pro všechna vaše prostředí jedno předplatné Azure, vyhněte se udělení přístupu lidí k celému předplatnému, protože všechny prostředky, včetně vašich kontrolovaných prostředí, zdědí toto oprávnění.

Tip

Přiřazení rolí jsou prostředky Azure Resource Manageru (ARM). To znamená, že můžete nakonfigurovat přiřazení rolí Azure RBAC v kódu, například pomocí Bicep.

Při plánování přiřazení rolí musíte rozhodnout, co má pro vaši organizaci smysl. Předpokládejme například, že vaše organizace pro každé prostředí vytváří samostatná předplatná. Můžete se rozhodnout udělit správcům a vývojářům přístup k řízeným prostředím. Díky této roli mají přístup k produkčnímu prostředí na webu Azure Portal, aby zkontrolovali konfiguraci vašich prostředků, zobrazili metriky a protokoly a prozkoumali problémy nebo chyby bez jakýchkoli změn prostředí.

Tady je postup, jak můžete nakonfigurovat přiřazení rolí pro prostředí vaší společnosti, a to jak pro správce Azure, tak pro vývojáře, kteří zapisují váš kód a skripty:

| Název prostředí | Úroveň řízení | Oprávnění správce | Oprávnění pro vývojáře |

|---|---|---|---|

| Vývoj | Řízený | Čtenář | Čtenář |

| Test | Řízený | Čtenář | Čtenář |

| Příprava | Řízený | Čtenář | Čtenář |

| Výroba | Řízený | Čtenář | Čtenář |

| Ukázka | Neovládaný | Vlastník | Přispěvatel |

| Testování výkonu | Neovládaný | Vlastník | Nic |

| Testování průniku | Neovládaný | Vlastník | Nic |

| Recenze žádostí o přijetí změn | Neovládaný | Vlastník | Vlastník |

| Vývojové sandboxy | Neovládaný | Vlastník | Vlastník |

Při plánování přiřazení rolí se ujistěte, že je důkladně otestujete. Někdy můžou operace správy vyžadovat oprávnění, která nejsou zřejmé. Dejte členům týmu příležitost otestovat veškerou každodenní práci s oprávněními, která plánujete použít. Zkontrolujte všechny problémy, se kterými se setkáte.

Pravidelně auditujte přiřazení rolí. Ujistěte se, že jste omylem neudělili přístup nesprávným lidem nebo udělili přístup, který je příliš široký.

Přístup k rovině dat

V Azure existují dva typy operací:

- Operace řídicí roviny pro správu prostředků ve vašem předplatném

- Operace roviny dat pro přístup k funkcím, které prostředek zveřejňuje.

K vytvoření účtu úložiště byste například použili operaci řídicí roviny. K připojení k účtu úložiště a přístupu k datům, která obsahuje, byste použili operaci roviny dat.

Když zablokujete přímý přístup uživatelů k prostředkům Azure, zvažte také, jak se toto omezení vztahuje na operace roviny dat. Proces nasazení může například uložit klíč účtu úložiště na místo, ke kterému má správce přístup. Tento správce by mohl potenciálně použít klíč k obejití ovládacích prvků a přístupu k rovině dat účtu úložiště přímo.

Rostoucí počet prostředků Azure podporuje konfiguraci řízení přístupu k rovině dat pomocí Microsoft Entra ID. Tato podpora snižuje pravděpodobnost, že nevracení klíčů nebo neúmyslně udělíte přístup k rovině dat. Pro přístup k rovině dat je vhodné používat ID Microsoft Entra, ať je to možné kdekoli.

Nouzový přístup

Někdy se stane mimořádné situace a někdo potřebuje rychle získat přístup k produkčnímu prostředí, aby se vyšetřil nebo vyřešil nějaký problém. Je důležité naplánovat a vyzkoušet, jak chcete reagovat na tyto nouzové situace dobře předtím, než nastanou. Nechcete muset zareagovat uprostřed výpadku.

Jedním z přístupů, který je potřeba vzít v úvahu, je účet se zalomeným sklem, což je speciální uživatelský účet, který má vyšší úroveň oprávnění, než uživatelé obvykle mají. Jmenuje se rozsklený účet, protože vyžaduje něco neobvyklého pro získání přístupu k přihlašovacím údajům, podobně jako rozbití skla na panelu požárního alarmu. Pro operátory můžete poskytnout bezpečný způsob, jak získat přístup k přihlašovacím údajům pro účet rozbitého skla. Tito operátoři se pak můžou přihlásit jako účet, aby provedli nouzové změny.

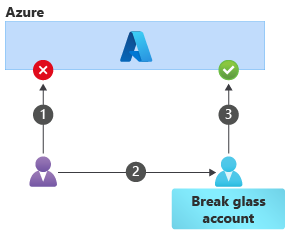

Posloupnost kroků pro použití prolomení účtu je:

- Uživatel se pokusí provést tísňovou změnu pomocí svého normálního účtu, ale operace se zablokuje, protože normální uživatelský účet nemá dostatečná oprávnění.

- Uživatel přistupuje k přihlašovacím údajům účtu se zalomeným sklem a přihlásí se jako tento uživatel.

- Uživatel (fungující jako účet se zalomeným sklem) může tuto operaci provést.

Použití účtů se zalomeným sklem vyžaduje vysokou úroveň disciplíny. Jejich použití by mělo být vyhrazeno pro skutečné nouzové situace. Pečlivě spravujte a chraňte své přihlašovací údaje, protože účet je vysoce privilegovaný. Často je vhodné změnit přihlašovací údaje pro účty se zalomeným sklem, abyste minimalizovali pravděpodobnost, že byly vystaveny nebo ohroženy.

Účty se často sdílejí v rámci týmu, takže je těžké vysledovat, kdo je použil a co tito uživatelé udělali. Alternativním přístupem k účtům s přerušením je přijetí funkce Microsoft Entra Privileged Identity Management (PIM). Umožňuje dočasné udělení vyšší úrovně oprávnění vlastnímu účtu uživatele.

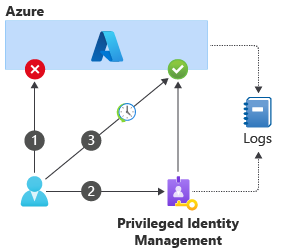

Posloupnost kroků pro použití PIM je:

Uživatel se pokusí provést tísňovou změnu pomocí svého normálního účtu, ale operace se zablokuje, protože normální uživatelský účet nemá dostatečná oprávnění.

Uživatel kontaktuje PIM a požádá o dočasné zvýšení oprávnění.

PIM může provést další ověření identity uživatele nebo požádat o schválení od někoho v závislosti na tom, jak je nakonfigurovaná pro organizaci.

Pokud je žádost autorizována, PIM dočasně aktualizuje oprávnění uživatele.

Uživatel může operaci provést.

Po uplynutí definovaného časového období nástroj PIM odvolá zvýšená oprávnění udělená uživateli.

PIM i Azure zapisují komplexní protokoly auditu, které vám pomůžou pochopit, kdo požádal o zvýšená oprávnění a proč. Protokoly také sledují, co udělaly ve vašem prostředí, když byla udělena oprávnění.

Poznámka:

PIM vyžaduje licenci Premium pro Microsoft Entra ID.

Po skončení tísňového volání

Po skončení tísňového volání je důležité mít proces návratu k normálnímu provozu. Tento proces byste měli postupovat dříve, než uplynulo příliš mnoho času, nebo riskujete, že zapomenete důležité informace nebo necháte konfigurace v nezabezpečeném stavu.

Pečlivě si projděte protokoly auditu Azure a PIM, abyste porozuměli změnám provedeným ve vašich kontrolovaných prostředích a zejména v produkčním prostředí.

Důležité

Někdo, kdo používá PIM nebo prolomený účet, může mít příležitost udělit svému běžnému uživatelskému účtu širší přístup, než by měl mít. Mohou také použít dočasná oprávnění k získání přístupu ke klíčům roviny dat, které můžou dál používat po odvolání jejich oprávnění.

Pečlivě auditujte veškeré použití účtů se sklárovým sklem nebo PIM. Odvolat nebo otočit všechny klíče, které by mohly být vystaveny během tísňového volání.

Brzy po nouzovém stavu znovu synchronizujte prostředky infrastruktury jako kódu se všemi změnami, které byly provedeny během tísňového volání. Předpokládejme například, že v rámci řešení naléhavého problému správce ručně zvýšil skladovou položku plánu služby Aplikace Azure. Aktualizujte šablony nasazení tak, aby zahrnovaly novou skladovou položku v konfiguraci prostředků. Jinak se během dalšího pravidelného nasazení z vašeho kanálu může skladová položka resetovat na předchozí hodnotu a způsobit další výpadek.

Auditování změn v prostředí Azure

Je také vhodné nakonfigurovat auditování a protokolování v celém prostředí Azure a monitorovat konkrétní události nebo hrozby.

Zvažte použití nástroje pro správu bezpečnostních informací a událostí (SIEM), jako je Microsoft Sentinel. Tento nástroj můžete použít ke shromažďování a analýze protokolů z majetku Azure a dokonce i z Azure DevOps, GitHubu a dalších systémů. Sentinel můžete použít k monitorování neočekávaných nebo neautorizovaných změn vašich prostředků Azure. Můžete také importovat protokoly auditu kanálu a aktivovat výstrahy, když dojde k událostem, například když správce změní zásady ochrany větví ve vašem úložišti.