Připojení účtů AWS

Onboarding účtu AWS do Microsoft Defenderu for Cloud, integruje AWS Security Hub a Defender for Cloud. Defender for Cloud tak poskytuje viditelnost a ochranu v obou těchto cloudových prostředích, která poskytují:

Automatické zřizování agentů (Defender for Cloud používá Azure Arc k nasazení agenta Log Analytics do vašich instancí AWS).

Správa zásad

Správa ohrožení zabezpečení

Detekce a odezva vloženého koncového bodu (EDR)

Detekce chybných konfigurací zabezpečení

Jedno zobrazení zobrazující doporučení defenderu pro cloud a zjištění AWS Security Hubu

Začlenění prostředků AWS do výpočtů se zabezpečeným skóre cloudu v Defenderu

Posouzení dodržování právních předpisů vašich prostředků AWS

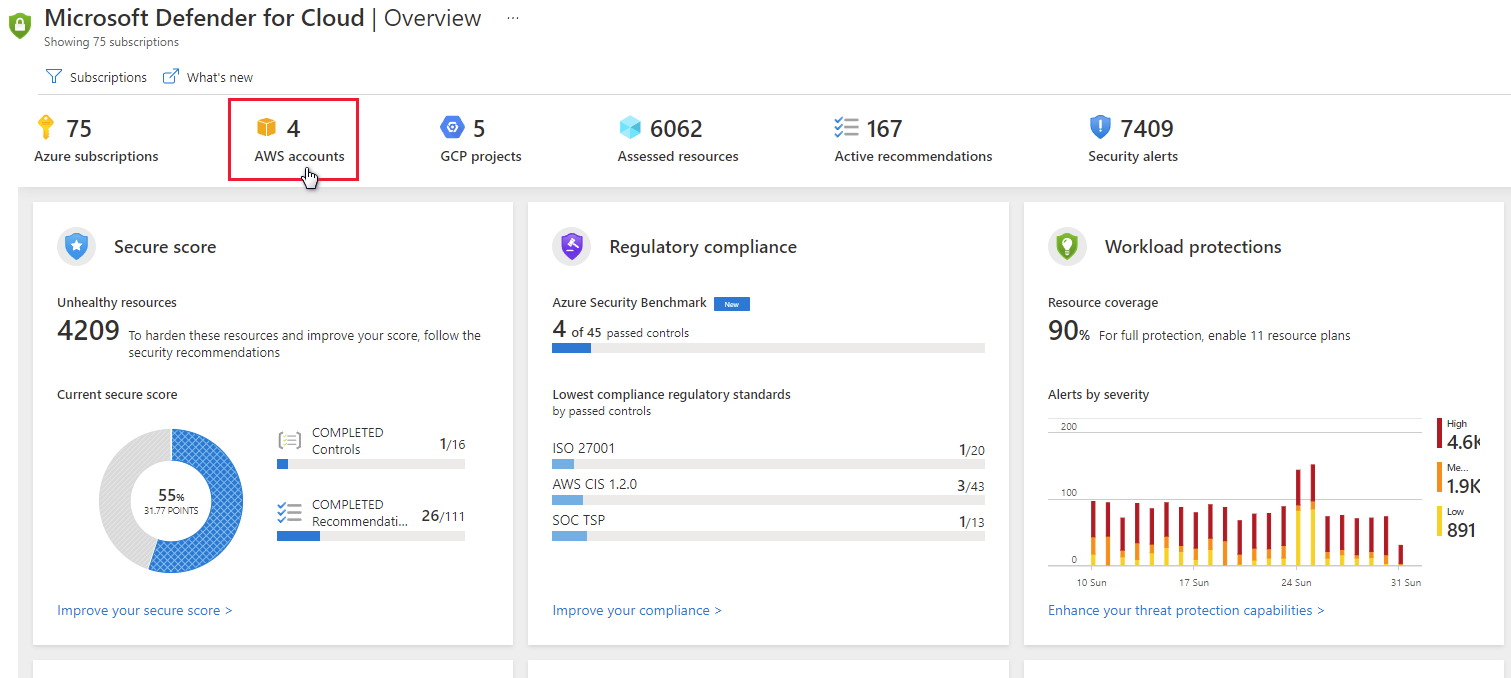

Na následujícím snímku obrazovky vidíte účty AWS zobrazené na řídicím panelu přehledu služby Security Center.

Pomocí následujícího postupu vytvořte cloudový konektor AWS.

Nastavení AWS Security Hubu:

Pokud chcete zobrazit doporučení zabezpečení pro více oblastí, opakujte následující kroky pro každou příslušnou oblast. Pokud používáte hlavní účet AWS, zopakujte následující tři kroky a nakonfigurujte hlavní účet a všechny připojené členské účty ve všech relevantních oblastech.

Povolte konfiguraci AWS.

Povolte AWS Security Hub.

Ověřte, že do služby Security Hub probíhá tok dat.

Při prvním povolení služby Security Hub může trvat několik hodin, než budou data dostupná.

Nastavení ověřování pro Security Center v AWS

Existují dva způsoby, jak povolit službě Defender for Cloud ověřování ve službě AWS:

Vytvoření role IAM pro Defender for Cloud – jedná se o nejbezpečnější metodu a doporučuje se

Uživatel AWS pro Defender pro cloud – Méně bezpečná možnost, pokud nemáte povolenou službu IAM

Vytvořte roli IAM pro Defender for Cloud:

V konzole Amazon Web Services v části Zabezpečení, Identita a dodržování předpisů vyberte IAM.

Vyberte Role a Vytvořit roli.

Vyberte jiný účet AWS.

Zadejte následující údaje:

ID účtu – zadejte ID účtu Microsoft (158177204117), jak je znázorněno na stránce konektoru AWS ve službě Security Center.

Vyžadovat externí ID – mělo by být vybráno

Externí ID – zadejte ID předplatného, jak je znázorněno na stránce konektoru AWS ve službě Security Center.

Vyberte Další.

V části Připojit zásady oprávnění vyberte následující zásady:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Volitelně přidejte značky. Přidání značek uživateli nemá vliv na připojení.

Vyberte Další.

V seznamu Role zvolte roli, kterou jste vytvořili.

Uložte název prostředku Amazon (ARN) pro pozdější použití.

Konfigurace agenta SSM

AWS Systems Manager se vyžaduje pro automatizaci úloh napříč prostředky AWS. Pokud vaše instance EC2 nemají agenta SSM, postupujte podle příslušných pokynů od Amazonu:

Dokončení požadavků služby Azure Arc

Ujistěte se, že jsou zaregistrovaní odpovídající poskytovatelé prostředků Azure:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Vytvořte instanční objekt pro onboarding ve velkém měřítku. Jako vlastník předplatného, které chcete použít pro onboarding, vytvořte instanční objekt pro onboarding Azure Arc, jak je popsáno v tématu Vytvoření instančního objektu pro onboarding ve velkém měřítku.

Připojení AWS to Defender for Cloud

V nabídce Defenderu pro cloud vyberte Řešení zabezpečení a pak vyberte Více cloudových konektorů.

Vyberte Přidat účet AWS.

Konfigurace možností na kartě ověřování AWS:

Zadejte zobrazovaný název konektoru.

Ověřte správnost předplatného. Jedná se o předplatné, které bude zahrnovat doporučení konektoru a služby AWS Security Hub.

V závislosti na možnosti ověřování jste zvolili v kroku 2. Nastavení ověřování pro Security Center v AWS:

- Vyberte Možnost Předpokládat roli a vložte ARN z nabídky Vytvořit roli IAM pro Security Center. Vložení souboru ARN do příslušného pole průvodce připojením AWS na webu Azure Portal

nebo

- Vyberte Přihlašovací údaje a vložte přístupový klíč a tajný klíč ze souboru .csv, který jste uložili v části Vytvoření uživatele AWS pro Security Center.

Vyberte Další.

Konfigurace možností na kartě Konfigurace Azure Arc:

Defender for Cloud vyhledá instance EC2 v připojeném účtu AWS a pomocí SSM je připojí ke službě Azure Arc.

Vyberte skupinu prostředků a oblast Azure, ke které se zjištěné AWS EC2 připojí ve vybraném předplatném.

Zadejte ID instančního objektu a tajný klíč klienta instančního objektu pro Azure Arc, jak je popsáno tady: Vytvoření instančního objektu pro onboarding ve velkém měřítku

Pokud se počítač připojí k internetu přes proxy server, zadejte IP adresu proxy serveru nebo název a číslo portu, které počítač používá ke komunikaci s proxy serverem. Zadejte hodnotu ve formátu http://< proxyURL>:<proxyport.>

Vyberte Zkontrolovat a vytvořit.

Kontrola souhrnných informací

Oddíly Značky zobrazí seznam všech značek Azure, které se automaticky vytvoří pro každou nasazenou platformu EC2 s vlastními relevantními podrobnostmi, aby je bylo možné snadno rozpoznat v Azure.

Potvrzení

Po úspěšném vytvoření konektoru a správné konfiguraci AWS Security Hubu:

Defender for Cloud prohledá prostředí pro instance AWS EC2, nasadí je do služby Azure Arc a umožní mu nainstalovat agenta Log Analytics a poskytnout doporučení k ochraně před hrozbami a zabezpečení.

Služba ASC vyhledává nové instance AWS EC2 každých 6 hodin a nasadí je podle konfigurace.

Standard AWS CIS se zobrazí na řídicím panelu dodržování předpisů v programu Defender for Cloud.

Pokud je zásada služby Security Hub povolená, doporučení se zobrazí na portálu Defender for Cloud a řídicí panel dodržování předpisů 5 až 10 minut po dokončení nasazení.