Vytvoření podsítí

Podsítě poskytují způsob implementace logických dělení ve vaší virtuální síti. Síť je možné segmentovat do podsítí, což pomáhá zlepšit zabezpečení, zvýšit výkon a usnadnit správu.

Co je potřeba vědět o podsítích

Při použití segmentace s podsítěmi existují určité podmínky pro IP adresy ve virtuální síti.

Každá podsíť obsahuje rozsah IP adres, které spadají do adresního prostoru virtuální sítě.

Rozsah adres pro podsíť musí být jedinečný v rámci adresního prostoru pro virtuální síť.

Rozsah jedné podsítě se nemůže překrývat s jinými rozsahy IP adres podsítě ve stejné virtuální síti.

Adresní prostor IP pro podsíť musí být určen pomocí zápisu CIDR.

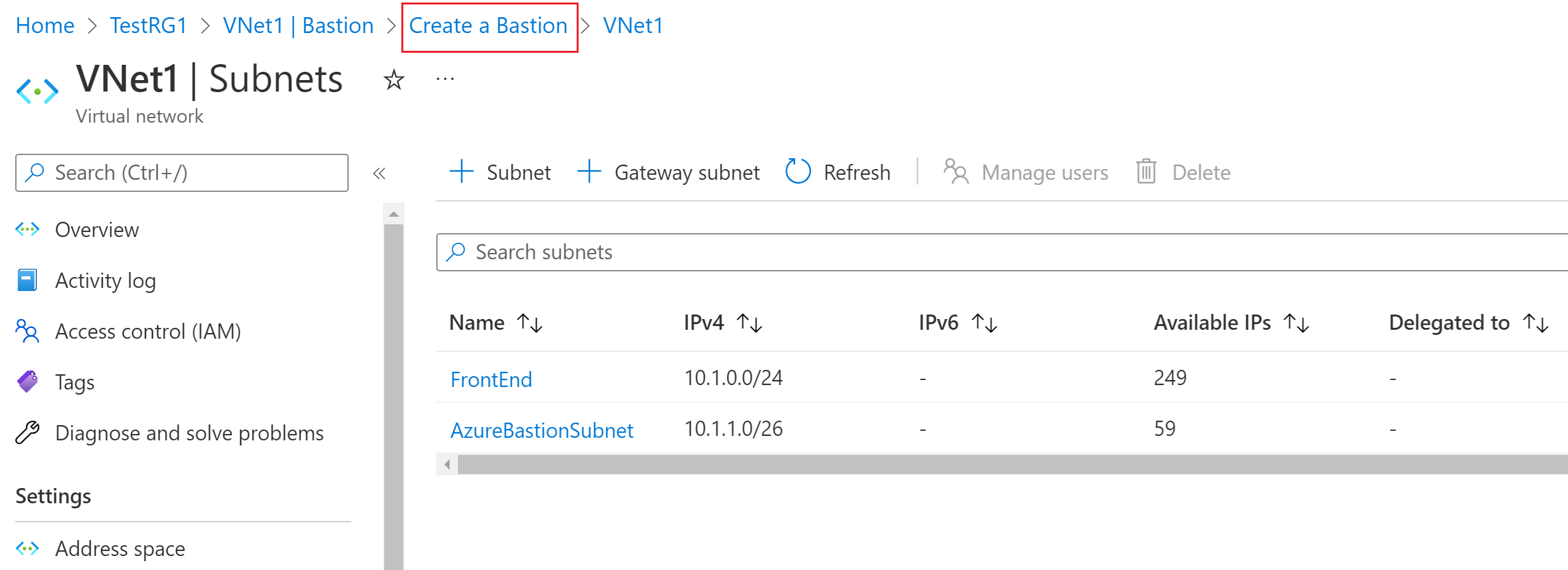

Virtuální síť můžete segmentovat do jedné nebo více podsítí na webu Azure Portal. Jsou uvedeny charakteristiky IP adres pro podsítě.

Rezervované adresy

Pro každou podsíť si Azure vyhrazuje pět IP adres. První čtyři adresy a poslední adresa jsou rezervované.

Pojďme se podívat na rezervované adresy v rozsahu 192.168.1.0/24IP adres .

| Rezervovaná adresa | Důvod |

|---|---|

192.168.1.0 |

Tato hodnota identifikuje adresu virtuální sítě. |

192.168.1.1 |

Azure tuto adresu nakonfiguruje jako výchozí bránu. |

192.168.1.2

a192.168.1.3 |

Azure mapuje tyto IP adresy Azure DNS na prostor virtuální sítě. |

192.168.1.255 |

Tato hodnota poskytuje adresu všesměrového vysílání virtuální sítě. |

Co je potřeba vzít v úvahu při používání podsítí

Pokud plánujete přidat segmenty podsítě ve vaší virtuální síti, je potřeba zvážit několik faktorů. Projděte si následující scénáře.

Zvažte požadavky na služby. Každá služba přímo nasazená do virtuální sítě má specifické požadavky na směrování a typy provozu, které musí být povoleny do přidružených podsítí a z nich. Služba může vyžadovat nebo vytvořit vlastní podsíť. Pro splnění požadavků služby musí být dostatek nepřidělených prostorů. Předpokládejme, že připojíte virtuální síť k místní síti pomocí služby Azure VPN Gateway. Virtuální síť musí mít pro bránu vyhrazenou podsíť.

Zvažte síťová virtuální zařízení. Azure ve výchozím nastavení směruje síťový provoz mezi všemi podsítěmi ve virtuální síti. Výchozí směrování Azure můžete přepsat, abyste zabránili směrování Azure mezi podsítěmi. Můžete také přepsat výchozí směrování provozu mezi podsítěmi prostřednictvím síťového virtuálního zařízení. Pokud potřebujete provoz mezi prostředky ve stejné virtuální síti, aby tok procházel síťovým virtuálním zařízením, nasaďte prostředky do různých podsítí.

Zvažte koncové body služby. Přístup k prostředkům Azure, jako je účet úložiště Azure nebo databáze Azure SQL, můžete omezit na konkrétní podsítě s koncovým bodem služby virtuální sítě. Můžete také odepřít přístup k prostředkům z internetu. Můžete vytvořit více podsítí a pak povolit koncový bod služby pro některé podsítě, ale ne pro jiné.

Zvažte skupiny zabezpečení sítě. K každé podsíti ve virtuální síti můžete přidružit žádnou nebo jednu skupinu zabezpečení sítě. Ke každé podsíti můžete přidružit stejnou nebo jinou skupinu zabezpečení sítě. Každá skupina zabezpečení sítě obsahuje pravidla, která povolují nebo zakazují provoz do a ze zdrojů a cílů.

Zvažte privátní propojení. Privátní propojení Azure poskytuje možnosti privátního připojení z virtuální sítě ke službám Azure PaaS (platforma jako služba), službám vlastněným zákazníky nebo partnerským službám Microsoftu. Private Link zjednodušuje síťovou architekturu a zabezpečuje připojení mezi koncovými body v Azure. Služba eliminuje vystavení dat veřejnému internetu.