Určení platných pravidel skupin zabezpečení sítě

Každá skupina zabezpečení sítě a její definovaná pravidla zabezpečení se vyhodnocují nezávisle. Azure zpracovává podmínky v jednotlivých pravidlech definovaných pro každý virtuální počítač ve vaší konfiguraci.

- V případě příchozího provozu Azure nejprve zpracuje pravidla zabezpečení skupiny zabezpečení sítě pro všechny přidružené podsítě a pak všechna přidružená síťová rozhraní.

- U odchozího provozu je proces obrácený. Azure nejprve vyhodnotí pravidla zabezpečení skupiny zabezpečení sítě pro všechna přidružená síťová rozhraní následovaná všemi přidruženými podsítěmi.

- V případě procesu vyhodnocování příchozích i odchozích přenosů azure také kontroluje, jak použít pravidla pro provoz uvnitř podsítě.

Jak Azure nakonec použije definovaná pravidla zabezpečení pro virtuální počítač, určuje celkovou efektivitu vašich pravidel.

Co je potřeba vědět o efektivních pravidlech zabezpečení

Pojďme se podívat, jak se v rámci virtuální sítě definují a zpracovávají pravidla skupin zabezpečení sítě, aby se poskytla efektivní pravidla.

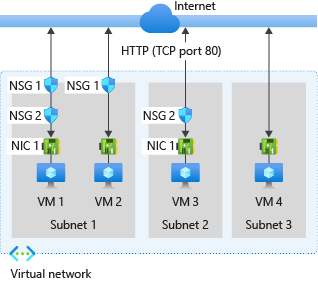

Představte si následující konfiguraci virtuální sítě, která ukazuje skupiny zabezpečení sítě (NSG), které řídí provoz do virtuálních počítačů. Konfigurace vyžaduje pravidla zabezpečení pro správu síťového provozu do a z internetu přes port TCP 80 přes síťové rozhraní.

V této konfiguraci virtuální sítě existují tři podsítě. Podsíť 1 obsahuje dva virtuální počítače: virtuální počítač 1 a virtuální počítač 2. Podsíť 2 a Podsíť 3 obsahují jeden virtuální počítač: virtuální počítač 3 a virtuální počítač 4. Každý virtuální počítač má síťovou kartu (NIC).

Azure vyhodnocuje každou konfiguraci NSG, aby určila platná pravidla zabezpečení:

| Hodnocení | Skupina zabezpečení sítě podsítě | NSG síťových adaptérů | Příchozí pravidla | Pravidla odchozích přenosů |

|---|---|---|---|---|

| Virtuální počítač 1 | Podsíť 1 NSG 1 |

Síťová karta NSG 2 |

Pravidla podsítě NSG 1 mají přednost před pravidly síťové karty NSG 2 . | Pravidla síťových adaptérů NSG 2 mají přednost před pravidly podsítě NSG 1 . |

| Virtuální počítač 2 | Podsíť 1 NSG 1 |

Síťová karta žádné |

Pravidla podsítě NSG 1 se vztahují na podsíť i síťovou kartu. | Výchozí pravidla Azure se vztahují na síťovou kartu. Pravidla podsítě skupiny NSG 1 se vztahují pouze na podsíť. |

| Virtuální počítač 3 | Podsíť 2 žádné |

Síťová karta NSG 2 |

Výchozí pravidla Azure platí pro podsíť. pravidla skupiny zabezpečení sítě 2 se vztahují na síťovou kartu. |

Pravidla síťové karty NSG 2 se vztahují na síťovou kartu a podsíť. |

| Virtuální počítač 4 | Podsíť 3 žádné |

Síťová karta žádné |

Výchozí pravidla Azure platí pro podsíť i síťovou kartu. a veškerý příchozí provoz je povolený. |

Výchozí pravidla Azure platí pro podsíť i síťovou kartu. a veškerý odchozí provoz je povolený. |

Platná pravidla příchozího provozu

Azure zpracovává pravidla pro příchozí provoz pro všechny virtuální počítače v konfiguraci. Azure identifikuje, jestli jsou virtuální počítače členy skupiny zabezpečení sítě a jestli mají přidruženou podsíť nebo síťovou kartu.

Když se vytvoří skupina zabezpečení sítě, Azure pro skupinu vytvoří výchozí pravidlo

DenyAllInboundzabezpečení. Výchozím chováním je odepření veškerého příchozího provozu z internetu. Pokud má skupina zabezpečení sítě podsíť nebo síťovou kartu, můžou pravidla pro podsíť nebo síťovou kartu přepsat výchozí pravidla zabezpečení Azure.Příchozí pravidla NSG pro podsíť ve virtuálním počítači mají přednost před příchozími pravidly NSG pro síťovou kartu ve stejném virtuálním počítači.

Platná pravidla odchozího provozu

Azure zpracovává pravidla odchozího provozu tím, že nejprve prozkoumá přidružení skupin zabezpečení sítě pro síťové karty ve všech virtuálních počítačích.

Když se vytvoří skupina zabezpečení sítě, Azure pro skupinu vytvoří výchozí pravidlo

AllowInternetOutboundzabezpečení. Výchozím chováním je povolit veškerý odchozí provoz do internetu. Pokud má skupina zabezpečení sítě podsíť nebo síťovou kartu, můžou pravidla pro podsíť nebo síťovou kartu přepsat výchozí pravidla zabezpečení Azure.Odchozí pravidla NSG pro síťovou kartu ve virtuálním počítači mají přednost před odchozími pravidly NSG pro podsíť ve stejném virtuálním počítači.

Co je potřeba vzít v úvahu při vytváření efektivních pravidel

Projděte si následující aspekty vytváření efektivních pravidel zabezpečení pro počítače ve vaší virtuální síti.

Zvažte povolení veškerého provozu. Pokud umístíte virtuální počítač do podsítě nebo použijete síťové rozhraní, nemusíte přidružit podsíť ani síťovou kartu ke skupině zabezpečení sítě. Tento přístup umožňuje veškerý síťový provoz přes podsíť nebo síťovou kartu podle výchozích pravidel zabezpečení Azure. Pokud vás nezajímá řízení provozu do vašeho prostředku na konkrétní úrovni, nepřidružujte prostředek na této úrovni ke skupině zabezpečení sítě.

Zvažte důležitost pravidel povolení. Když vytvoříte skupinu zabezpečení sítě, musíte definovat pravidlo povolení pro podsíť i síťové rozhraní ve skupině, aby se zajistilo, že se provoz dostane. Pokud máte ve skupině zabezpečení sítě podsíť nebo síťovou kartu, musíte definovat pravidlo povolení na každé úrovni. V opačném případě se provoz zamítá pro libovolnou úroveň, která neposkytuje definici pravidla povolení.

Zvažte provoz uvnitř podsítě. Pravidla zabezpečení pro skupinu zabezpečení sítě přidruženou k podsíti můžou ovlivnit provoz mezi všemi virtuálními počítači v podsíti. Azure ve výchozím nastavení umožňuje virtuálním počítačům ve stejné podsíti odesílat provoz mezi sebou (označovaný jako provoz uvnitř podsítě). Provoz uvnitř podsítě můžete zakázat definováním pravidla ve skupině zabezpečení sítě, které zakáže veškerý příchozí a odchozí provoz. Toto pravidlo zabraňuje vzájemné komunikaci všech virtuálních počítačů ve vaší podsíti.

Zvažte prioritu pravidla. Pravidla zabezpečení pro skupinu zabezpečení sítě se zpracovávají v pořadí priority. Pokud chcete zajistit, aby se určité pravidlo zabezpečení vždy zpracovával, přiřaďte k pravidlu nejnižší možnou hodnotu priority. Je vhodné nechat mezery v číslování priorit, například 100, 200, 300 atd. Mezery v číslování umožňují přidávat nová pravidla bez nutnosti upravovat stávající pravidla.

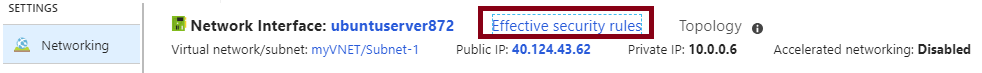

Zobrazení efektivních pravidel zabezpečení

Pokud máte několik skupin zabezpečení sítě a nevíte, která pravidla zabezpečení se používají, můžete použít odkaz Efektivní pravidla zabezpečení na webu Azure Portal. Pomocí odkazu můžete ověřit, která pravidla zabezpečení se použijí na vaše počítače, podsítě a síťová rozhraní.