Cvičení – správa zabezpečení a Microsoft Defenderu pro cloud

V tomto cvičení potvrdíte, že je povolený Program Microsoft Defender for Cloud, a prozkoumáte některé funkce v rámci jednotlivých funkcí uvedených v předchozí lekci.

Konfigurace Microsoft Defenderu pro cloud

Na portále Azure Portal přejděte na logický server vaší služby Azure SQL Database.

V levém podokně v části Zabezpečení vyberte Microsoft Defender for Cloud. Vyberte odkaz Konfigurovat poblíž stavu povolení.

Prohlédněte si možnosti, které jste vybrali pro logický server služby Azure SQL Database. Ve stejném podokně se nacházejí informace o funkci Posouzení ohrožení zabezpečení a o ochraně Advanced Threat Protection.

Tento účet úložiště byl nasazen jako součást skriptu nasazení pro vaši službu Azure SQL Database. Zkontrolujte možnosti a přidejte svoji e-mailovou adresu, pokud chcete dostávat výsledky týdenní opakované kontroly. Zrušte zaškrtnutí políčka Odeslat e-mailové oznámení správcům a vlastníkům předplatného.

Stejně jako můžete nakonfigurovat příjemce kontrol Posouzení ohrožení zabezpečení, můžete nakonfigurovat i příjemce výstrah Advanced Threat Protection. V předplatném sandboxu nemáte přístup k nastavení e-mailu na úrovni předplatného, takže nebudete moct přidat kontaktní údaje do nastavení e-mailu předplatného ve službě Azure Security Center.

Po aktualizaci všech nastavení vyberte Uložit.

Když tato nastavení nakonfigurujete, budete moci provést některé z dalších kroků v této aktivitě. Později se s Posouzením ohrožení zabezpečení a ochranou Advanced Threat Protection seznámíte blíže.

Zjišťování a klasifikace dat

Vraťte se k

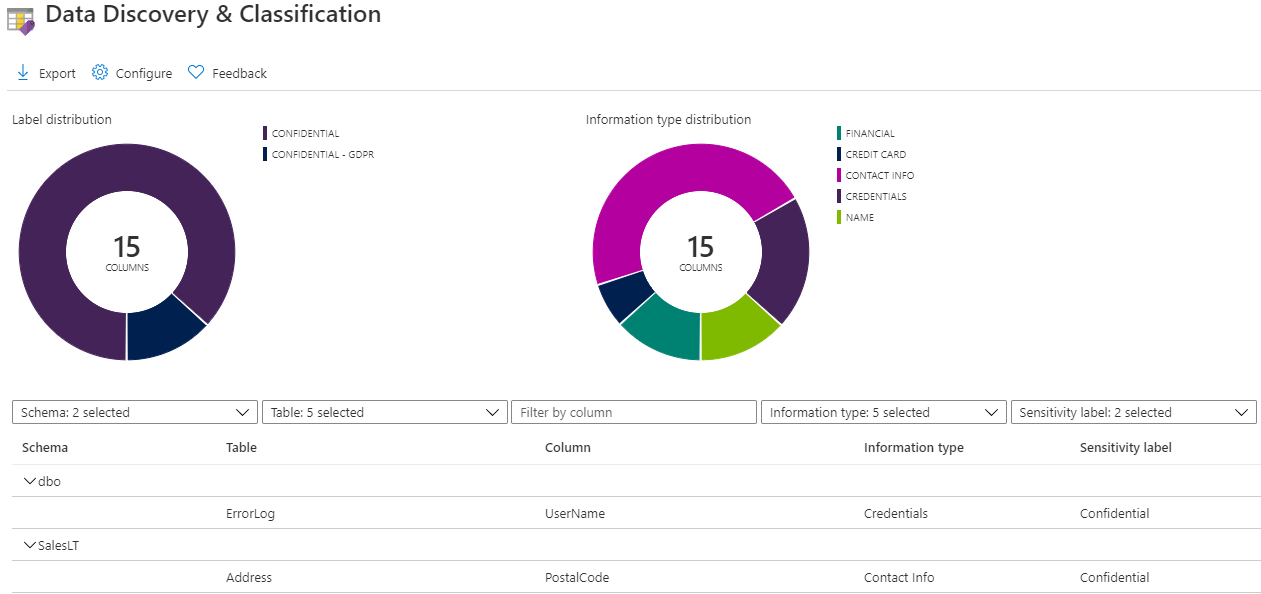

AdventureWorksdatabázi na webu Azure Portal. V levém podokně v části Zabezpečení vyberte Zjišťování a klasifikace dat.Projděte si část Zjišťování a klasifikace dat, která poskytuje pokročilé možnosti pro zjišťování, klasifikaci, označování a oznamování citlivých dat ve vaší databázi.

Tento typ zobrazení průvodce je podobný (ale není stejný jako) nástroj zjišťování a klasifikace dat v SQL Serveru dnes prostřednictvím aplikace SQL Server Management Studio (SSMS). Použití průvodce SSMS není pro službu Azure SQL Database podporováno . Podobné funkce můžete dosáhnout pomocí webu Azure Portal, který je podporovaný pro Azure SQL Database.

U všech možností nasazení je k přidávání nebo odebírání klasifikací sloupců a k načítání klasifikací možné používat jazyk Transact-SQL.

Vyberte kartu Klasifikace.

Funkce Zjišťování a klasifikace dat se snaží identifikovat potenciální citlivá data na základě názvů sloupců ve vašich tabulkách. Podívejte se na některé z navrhovaných popisků a potom vyberte Vybrat vše>Přijmout vybraná doporučení.

V levém horním rohu nabídky vyberte Uložit .

Nakonec vyberte kartu Přehled, abyste zobrazili řídicí panel přehledu a zkontrolovali klasifikace, které jste přidali.

Posouzení ohrožení zabezpečení

Výběrem nastavení Microsoft Defenderu pro cloud v části Zabezpečení zobrazíte řídicí panel Microsoft Defenderu pro cloud pro vaši

AdventureWorksdatabázi.Pokud si chcete prohlédnout možnosti Posouzení ohrožení zabezpečení, pak v části se zjištěními Posouzení ohrožení zabezpečení vyberte položku pro zobrazení dalších zjištění.

Vyberte Zkontrolovat, abyste získali nejnovější výsledky funkce Posouzení ohrožení zabezpečení. Tento proces bude chvíli trvat, zatímco bude funkce Posouzení ohrožení zabezpečení kontrolovat všechny databáze na vašem logickém serveru služby Azure SQL Database.

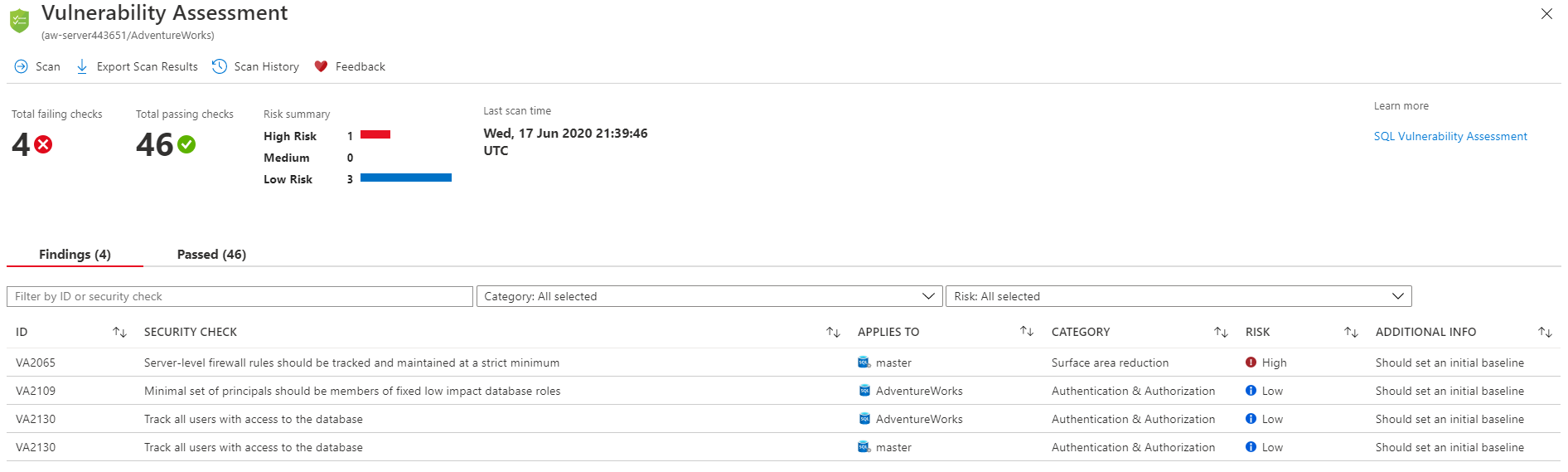

Výsledné zobrazení nebude přesné, ale mělo by vypadat podobně jako tady:

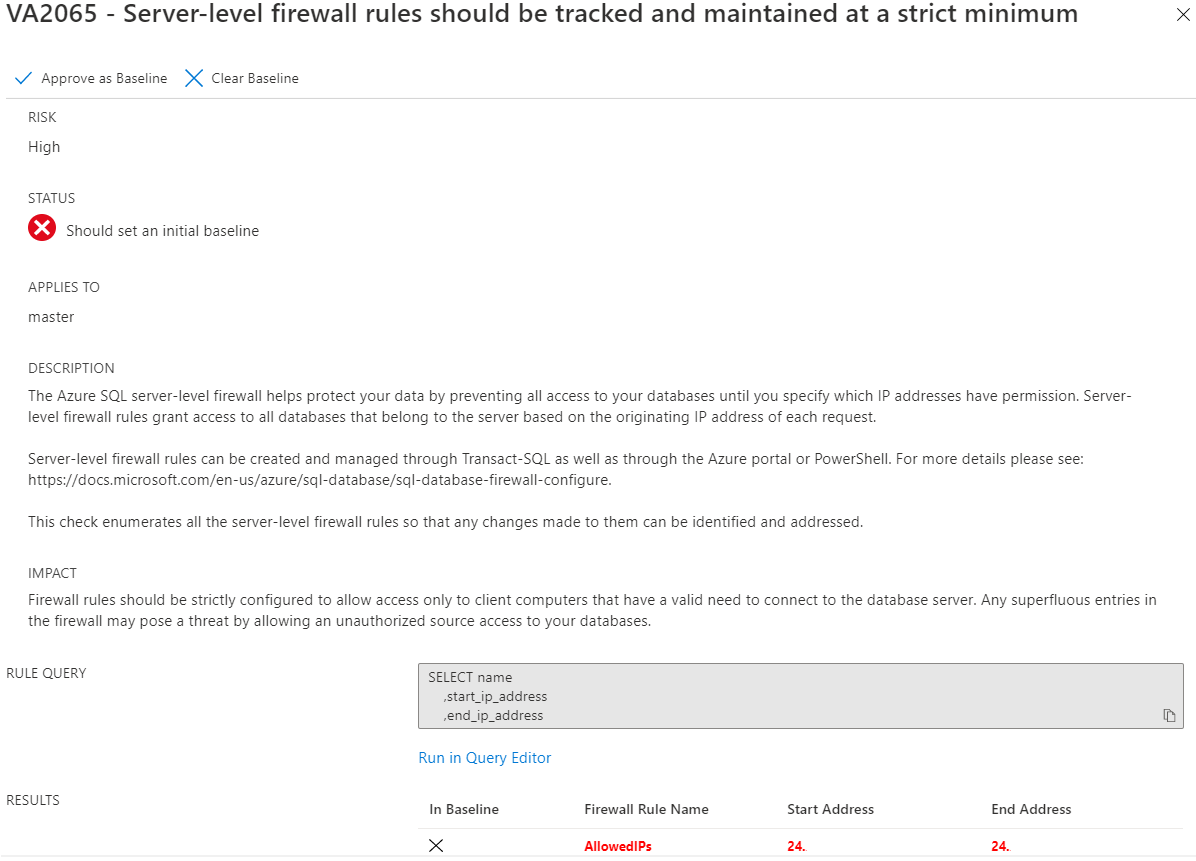

U každého bezpečnostního rizika je uvedena nějaká úroveň rizika (vysoká, střední nebo nízká) a další informace. Použitá pravidla jsou založená na srovnávacích testech organizace Center for Internet Security. Na kartě Zjištění vyberte ohrožení zabezpečení. V našem příkladu vybereme ID kontroly zabezpečení VA2065 , abychom získali podrobné zobrazení podobné tomuto obrázku, které je znázorněno na následujícím obrázku. Zkontrolujte stav a další dostupné informace.

Poznámka:

Pokud je kontrola VA2065 úspěšná, můžete později provést podobné cvičení v závislosti na tom, které kontroly zabezpečení budou neúspěšné.

Na tomto obrázku navrhuje posouzení ohrožení zabezpečení, abyste nakonfigurovali základní hodnoty odpovídající nastaveným pravidlům firewallu. Jakmile budete mít základní hodnoty, můžete monitorovat a hodnotit případné změny.

V závislosti na konkrétní kontrole zabezpečení budou k dispozici různá zobrazení a doporučení. Prostudujte si poskytnuté informace. Pro tuto kontrolu zabezpečení můžete vybrat tlačítko Přidat všechny výsledky jako směrný plán a pak výběrem možnosti Ano nastavit směrný plán. Teď, když jsou k dispozici základní hodnoty, bude tato kontrola zabezpečení neúspěšná při všech budoucích kontrolách, ve kterých se výsledky budou lišit od základních hodnot. Výběrem symbolu X v pravém horním rohu zavřete podokno pro konkrétní pravidlo.

V našem příkladu jsme dokončili další kontrolu tak , že vyberete Možnost Prohledat a můžeme potvrdit, že se teď VA2065 zobrazuje jako Úspěšná kontrola zabezpečení.

Pokud vyberete předchozí kontrolu zabezpečení, měli byste být schopni zobrazit standardní hodnoty, které jste nakonfigurovali. Pokud v budoucnu dojde k nějaké změně, skeny posouzení ohrožení zabezpečení ji zachytí a kontrola zabezpečení bude neúspěšná.

Advanced Threat Protection

Výběrem symbolu X v pravém horním rohu zavřete podokno Posouzení ohrožení zabezpečení a vraťte se do řídicího panelu Microsoft Defenderu pro cloud pro vaši databázi. V části Incidenty a upozornění zabezpečení byste neměli vidět žádné položky. To znamená, že Služba Advanced Threat Protection nezjistila žádné problémy. Služba Advanced Threat Protection zjišťuje nezvyklé aktivity, které mohou ukazovat na neobvyklé a potenciálně škodlivé pokusy o přístup k databázím nebo jejich zneužití.

V této fázi se neočekávají žádné výstrahy zabezpečení. V dalším kroku spustíte test, který bude aktivovat výstrahu, abyste si mohli prohlédnout výsledky ve službě Advanced Threat Protection.

Rozšířenou ochranu před internetovými útoky můžete použít k identifikaci hrozeb a k upozornění, když se domnívá, že dochází k některé z následujících událostí:

- Injektáž SQL

- Zranitelnost prostřednictvím injektáže SQL

- Exfiltrace dat

- Nezabezpečená akce

- Hrubá síla

- Neobvyklé přihlášení klienta

V této části se dozvíte, jak se dá prostřednictvím SSMS aktivovat upozornění prostřednictvím injektáže SQL. Výstrahy týkající se injektáže SQL jsou určené pro vlastní napsané aplikace, ne pro standardní nástroje, jako je SQL Server Management Studio. Pokud proto chcete v rámci testu aktivovat výstrahu týkající se injektáže SQL prostřednictvím nástroje SQL Server Management Studio, musíte „nastavit“ Název aplikace (což je vlastnost připojení pro klienty připojující se k SQL Serveru nebo k Azure SQL).

Pokud chcete získat úplné prostředí této části, potřebujete přístup k e-mailové adrese, kterou jste zadali pro upozornění služby Advanced Threat Protection v první části tohoto cvičení (které v tomto sandboxu nemůžete udělat). Pokud ji potřebujete aktualizovat, udělejte to dříve, než budete pokračovat.

V nástroji SQL Server Management Studio vyberte File (Soubor)>New (Nový)>Database Engine Query (Dotaz na databázový stroj) a vytvořte dotaz pomocí nového připojení.

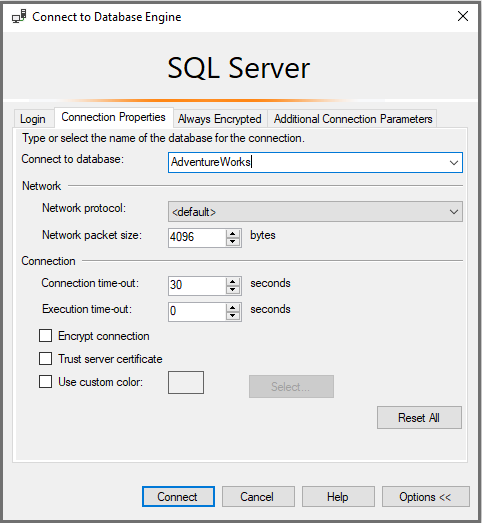

V hlavním okně pro přihlášení se přihlaste do AdventureWorks jako obvykle a s ověřováním SQL. Než se připojíte, vyberte Možnosti >>>Připojení ion Vlastnosti. Zadejte do AdventureWorks možnost Připojení do databáze.

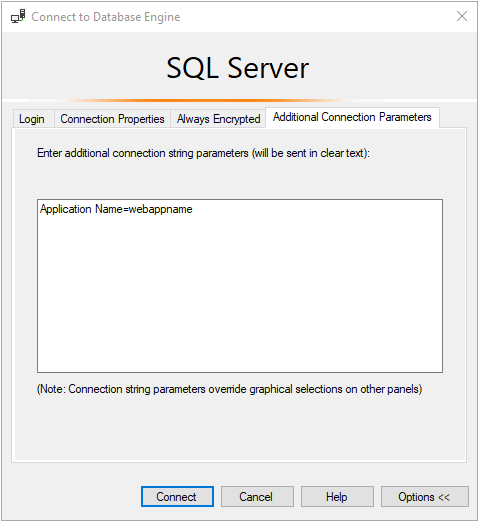

Vyberte kartu Additional Connection Parameters (Další parametry připojení) a potom do textového pole vložte následující připojovací řetězec:

Application Name=webappnameVyberte Připojit.

V novém okně dotazu vložte následující dotaz a pak vyberte Spustit:

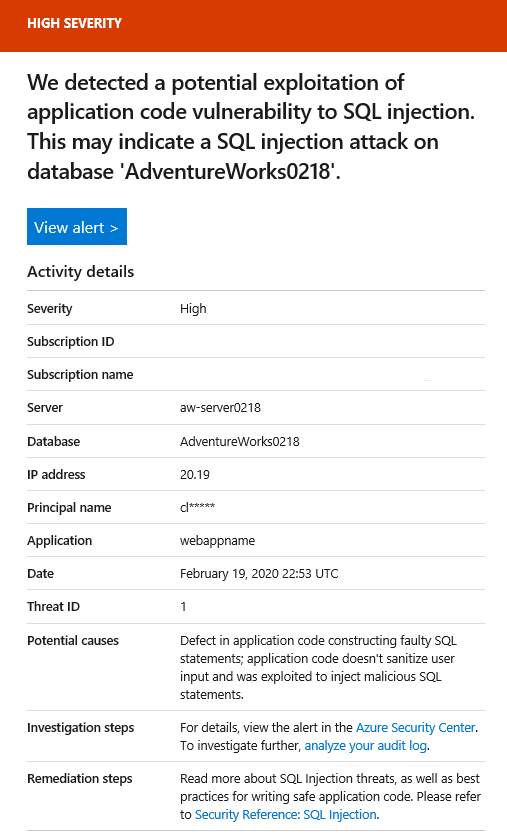

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Pokud jste během několika minut mohli nakonfigurovat nastavení e-mailu (které nemůžete udělat v sandboxu), obdržíte e-mailovou zprávu podobnou následující:

Na portálu Azure Portal přejděte do databáze AdventureWorks. V levém podokně v části Zabezpečení vyberte Microsoft Defender for Cloud.

V části Incidenty a výstrahy zabezpečení vyberte Zobrazit další výstrahy o dalších prostředcích v programu Defender for Cloud.

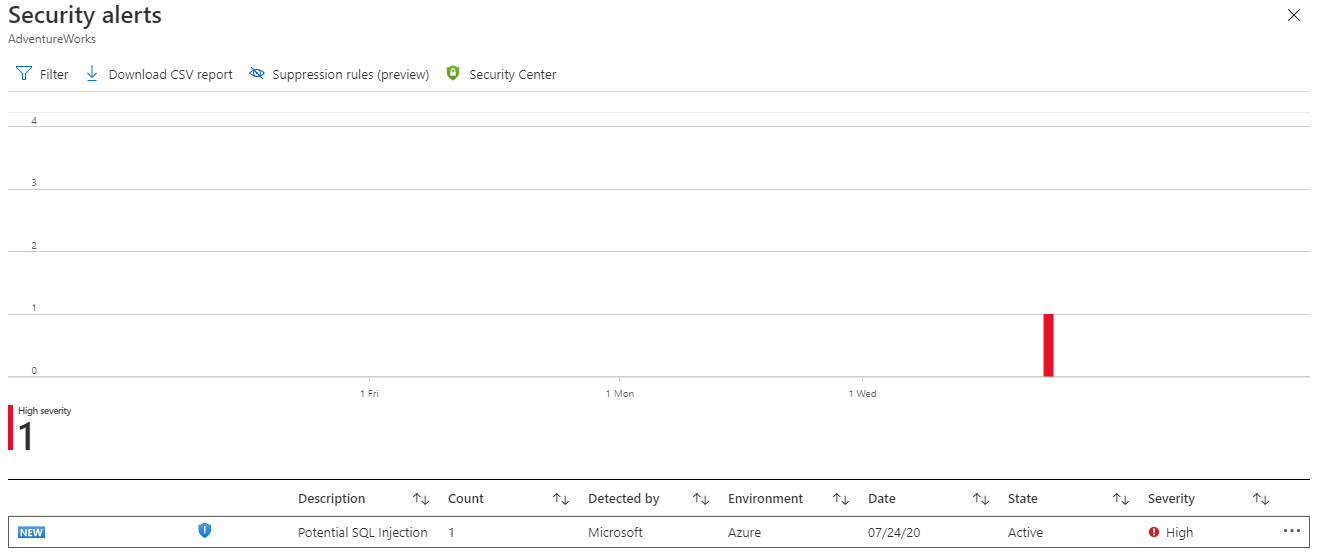

Teď uvidíte celkový přehled výstrah zabezpečení.

Vybráním Potential SQL injection (Potenciální injektáž SQL) můžete zobrazit konkrétnější výstrahy a získat kroky k prověření.

Jako krok pro vyčištění je vhodné zavřít všechny editory dotazů v nástroji SQL Server Management Studio a odebrat všechna připojení, abyste v dalším cvičení omylem neaktivovali další výstrahy.

V této lekci jste zjistili, jak nakonfigurovat a použít některé funkce zabezpečení pro Azure SQL Database. V další lekci si rozšíříte to, co jste se naučili, a získáte informace o tom, jak kombinovat různé funkce zabezpečení v kompletním scénáři.