Registrace aplikace

Cvičení – registrace aplikace

Pokud chcete aplikaci povolit přihlášení pomocí Microsoft Entra Externí ID, musíte aplikaci zaregistrovat v adresáři.

Poznámka:

K registraci aplikace budete potřebovat alespoň roli adresáře Vývojář aplikací.

Tato role je privilegovaná role. Přečtěte si o osvědčených postupech pro práci s privilegovanými rolemi.

Máte zpětnou vazbu? Dejte nám prosím vědět, jak váš projekt testování konceptu probíhá. Rádi se dozvíme váš názor!

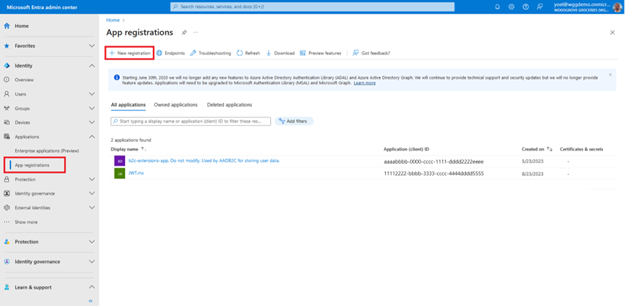

Pokud chcete zaregistrovat vlastní aplikaci, přihlaste se do Centra pro správu Microsoft Entra a přejděte na Aplikace> Registrace aplikací. Pak vyberte + Nová registrace.

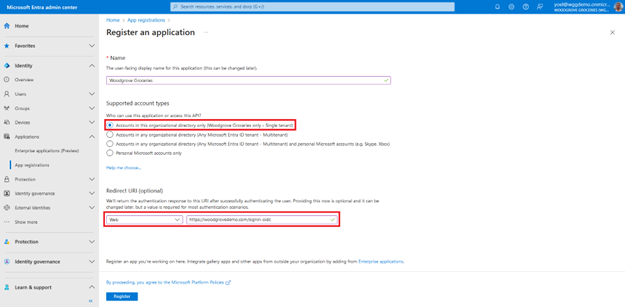

Na stránce Zaregistrovat aplikaci, která se zobrazí, zadejte smysluplný název aplikace, který se zobrazí uživatelům aplikace, například Woodgrove Potraviny. V části Podporované typy účtů vyberte Pouze účty v tomto organizačním adresáři. V části Platforma vyberte možnost Web a zadejte identifikátor URI přesměrování aplikace. Identifikátor URI přesměrování je koncový bod, do kterého jsou uživatelé přesměrováni Microsoft Entra Externí ID po dokončení ověřování pomocí Microsoft Entra Externí ID.

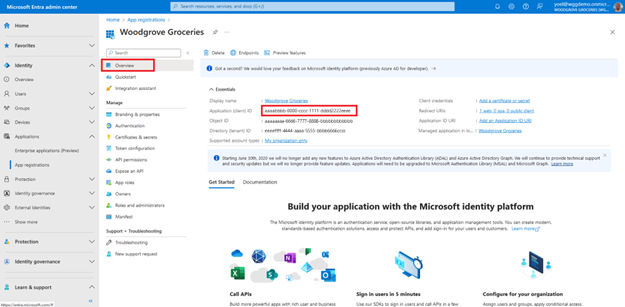

Po úspěšné registraci se zobrazí podokno Přehled aplikace. Poznamenejte si ID aplikace (klienta), které se má použít ve zdrojovém kódu aplikace.

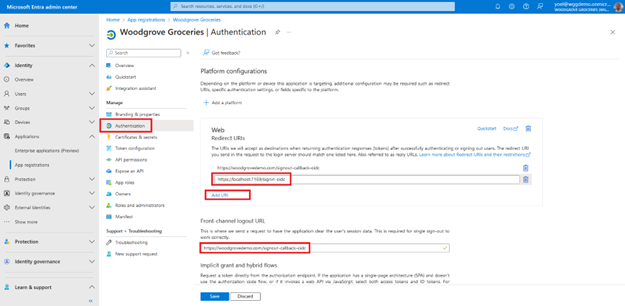

Pokud chcete přidat další identifikátory URI přesměrování nebo adresu URL odhlášení z front-kanálu, vyberte v části Spravovat ověřování. Adresa URL odhlášení z front-kanálu je místo, kde odesíláme požadavek, aby aplikace vymaže data relace uživatele. To se vyžaduje, aby jednotné odhlášení fungovalo správně.

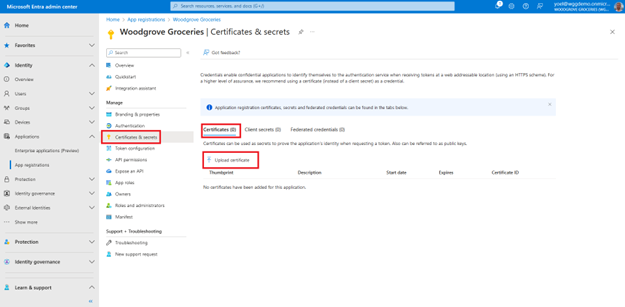

Aby webová aplikace (důvěrného klienta) získala přístupový token, potřebuje přihlašovací údaje k prokázání své identity v Microsoft Entra ID. Jako přihlašovací údaje k registraci důvěrné klientské aplikace můžete přidat certifikáty, tajné klíče klienta (řetězec) nebo přihlašovací údaje federované identity. Pro web s potravinami použijeme certifikát. Certifikát přidáte tak, že vyberete Certifikáty a certifikáty>pro nahrání certifikátů.>

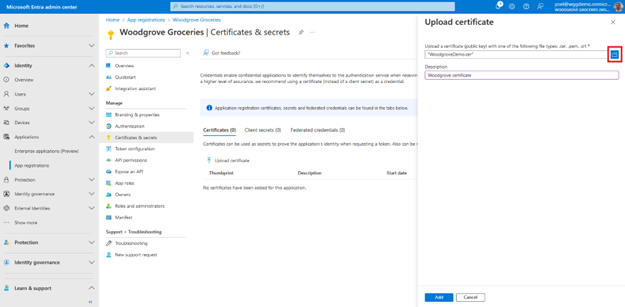

Vyberte soubor, který chcete nahrát. Musí jít o jeden z následujících typů souboru: .cer, .pem nebo .crt. Pak vyberte Přidat.

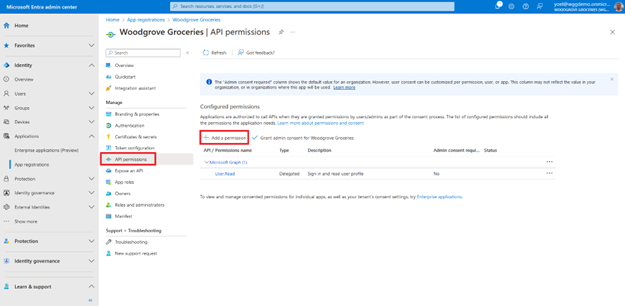

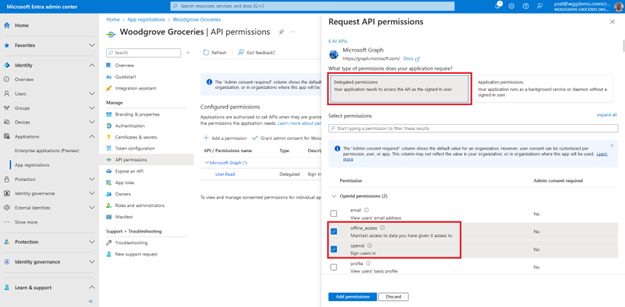

V následujících krocích přidáte požadovaná oprávnění pro webovou aplikaci. V části Spravovat vyberte oprávnění rozhraní API a pak vyberte Přidat oprávnění.

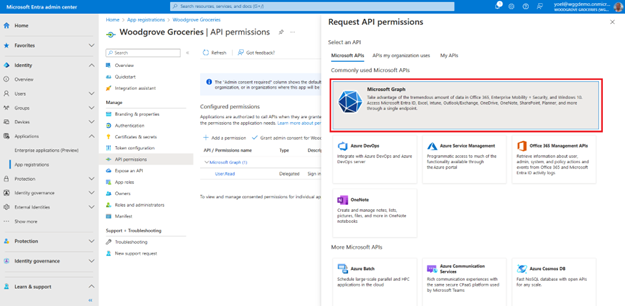

V části Oprávnění rozhraní API požadavku vyberte kartu Rozhraní API Microsoftu a pak vyberte Microsoft Graph.

Vyberte možnost Delegovaná oprávnění. Potom v části Vybrat oprávnění vyhledejte a vyberte openid i offline_access oprávnění. Dokončete výběr možnosti Přidat oprávnění.

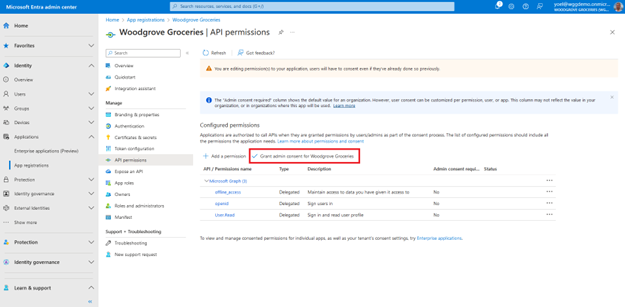

V tomto okamžiku jste správně přiřadili oprávnění. Vzhledem k tomu, že je tenant externím tenantem, nemůžou uživatelé příjemce s těmito oprávněními souhlasit. Jako správce musíte udělit souhlas s těmito oprávněními jménem všech uživatelů v tenantovi: Vyberte Udělit souhlas správce pro

<your tenant name>a pak vyberte Ano.Skvělá práce! Teď je vaše aplikace připravená k použití.

1. Registrace aplikace

Pokud chcete zaregistrovat webovou aplikaci, použijte níže uvedený požadavek Microsoft Graphu a nahraďte následující hodnoty.

Hodnota displayName se zobrazeným názvem vaší aplikace Například Woodgrove Potraviny.

Hodnoty identifikátorů redirectUri s identifikátorem URI přesměrování vaší aplikace. Například https://woodgrovedemo.com/signin-oidc. Můžete také použít https://www.jwt.ms/.

POST https://graph.microsoft.com/v1.0/applications { "displayName": "Woodgrove Groceries", "description": "Woodgrove Groceries live demo application", "signInAudience": "AzureADMyOrg", "api": { "acceptMappedClaims": true, "requestedAccessTokenVersion": 2 }, "requiredResourceAccess": [ { "resourceAppId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "resourceAccess": [ { "id": "b1b1b1b1-cccc-dddd-eeee-f2f2f2f2f2f2", "type": "Scope" }, { "id": "c2c2c2c2-dddd-eeee-ffff-a3a3a3a3a3a3", "type": "Scope" } ] } ], "web": { "redirectUris": [ "https://woodgrovedemo.com/signin-oidc" ], "implicitGrantSettings": { "enableAccessTokenIssuance": false, "enableIdTokenIssuance": false } } }

1.1 Zkopírujte ID aplikace.

Z odpovědi zkopírujte hodnotu appId. Příklad:

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#applications/$entity",

"id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"appId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"displayName": "Woodgrove Groceries",

"description": "Woodgrove Groceries live demo application",

...

}

2. Vytvoření instančního objektu pro vaši aplikaci

Po registraci aplikace vytvořte instanční objekt. Následující volání Graphu vytvoří instanční objekt. Položku {appId} nahraďte ID aplikace z předchozího volání (nikoli ID objektu).

POST https://graph.microsoft.com/v1.0/servicePrincipals

{

"appId": "{appId}"

}

2.1 Zkopírujte ID instančního objektu.

Z odpovědi zkopírujte hodnotu ID. Například:

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#servicePrincipals/$entity",

"id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"displayName": "Woodgrove Groceries",

"description": "Woodgrove Groceries live demo application",

...

}

3. Souhlas s požadovanými oprávněními

Vzhledem k tomu, že je tenant externím tenantem, nemůžou uživatelé příjemce k těmto oprávněním vyjádřit souhlas. Jako správce musíte udělit souhlas s těmito oprávněními jménem všech uživatelů v tenantovi.

3.1 Získání ID instančního objektu Microsoft Graphu

Spusťte následující požadavek GET a zkopírujte ID z odpovědi:

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='22223333-cccc-4444-dddd-5555eeee6666')

{

"id": "cccccccc-2222-3333-4444-dddddddddddd",

"appDisplayName": "Microsoft Graph",

"appId": "22223333-cccc-4444-dddd-5555eeee6666"

}

3.2 Udělení požadovaných oprávnění

Nahraďte {service-principal-id} ID instančního objektu, které jste zkopírovali v předchozím kroku. {graph-service-principal-id} nahraďte ID instančního objektu, které jste zkopírovali v posledním kroku.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId": "{service-principal-id}",

"consentType": "AllPrincipals",

"resourceId": "{graph-service-principal-id}",

"scope": "openid offline_access"

}

4. (Volitelné) Přidání tajného klíče klienta

Přihlašovací údaje umožňují důvěrným aplikacím identifikovat se v ověřovací službě při přijímání tokenů. Pokud chcete vyšší úroveň záruky, doporučujeme jako přihlašovací údaje použít certifikát (místo tajného klíče klienta). Tajný klíč klienta získáte spuštěním následujícího požadavku. Nahraďte {graph-service-principal-id} id appId id appId z prvního kroku.

POST https://graph.microsoft.com/v1.0/applications(appId='appId')/addPassword

{

"passwordCredential": {

"displayName": "My app client secret"

}

}

Z odpovědi zkopírujte hodnotu secretText:

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#microsoft.graph.passwordCredential",

"displayName": "My app client secret",

"endDateTime": "2026-05-23T15:16:42",

"hint": "<Your hint will show up here>",

"keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333",

"secretText": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"startDateTime": "2024-05-23T15:16:42"

}