Povolení vícefaktorového ověřování

Cvičení – povolení vícefaktorového ověřování (MFA)

Vícefaktorové ověřování (MFA) chrání identity příjemců tím, že je vyzve k zadání druhé metody ověření. Podmíněný přístup Microsoft Entra spojuje signály, k rozhodování a vynucování zásad zabezpečení. Na našem webu s potravinami vynucujeme zásady podmíněného přístupu, které se zobrazí výzva k vícefaktorovým ověřováním. Zásady podmíněného přístupu cílí na všechny uživatele bez jakékoli podmínky.

Poznámka:

K povolení vícefaktorového ověřování budete potřebovat alespoň roli adresáře Správce zásad ověřování.

Máte zpětnou vazbu? Dejte nám prosím vědět, jak váš projekt testování konceptu probíhá. Rádi se dozvíme váš názor!

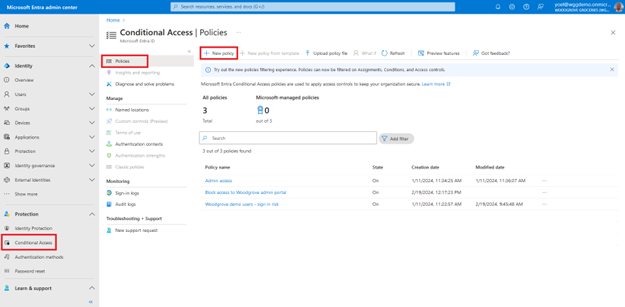

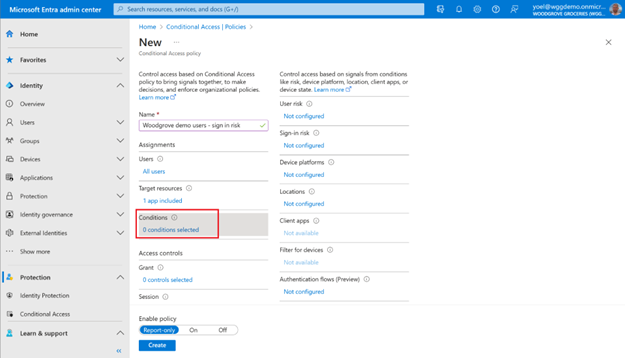

Začněte vytvořením zásad podmíněného přístupu pro zabezpečení aplikace. Přihlaste se do Centra pro správu Microsoft Entra a přejděte k podmíněnému přístupu ochrany>. Pak vyberte Nová zásada.

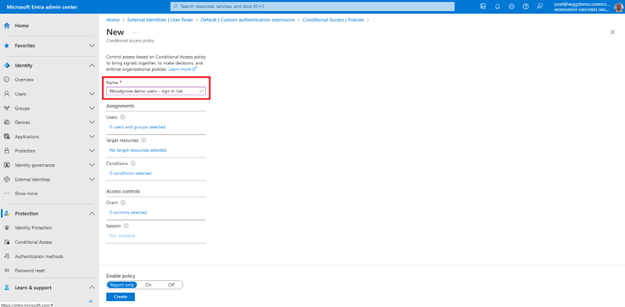

Pojmenujte zásadu, například riziko přihlášení.

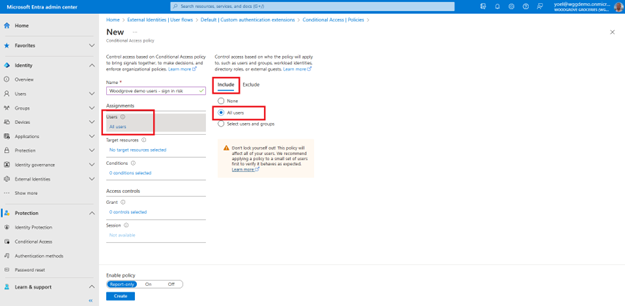

V části Přiřazení vyberte odkaz v části Uživatelé. Potom na kartě Zahrnout vyberte Všichni uživatelé. Na kartě Vyloučit můžete vybrat uživatele a skupiny pro účty tísňového volání nebo účty pro tísňové volání vaší organizace.

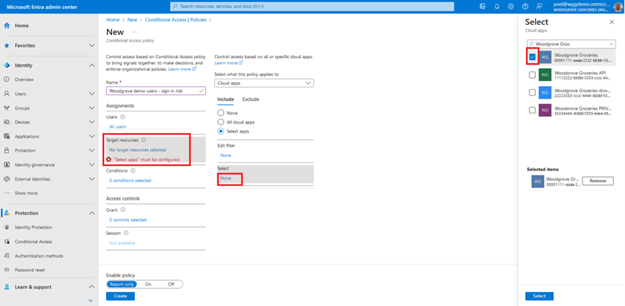

V části Přiřazení vyberte Cílové prostředky. Potom na kartě Zahrnout zvolte možnost Vybrat aplikace a klikněte na tlačítko Vybrat . Najděte aplikaci, vyberte ji a pak zvolte Vybrat.

Přeskočte část Podmínky a přejděte k dalšímu kroku.

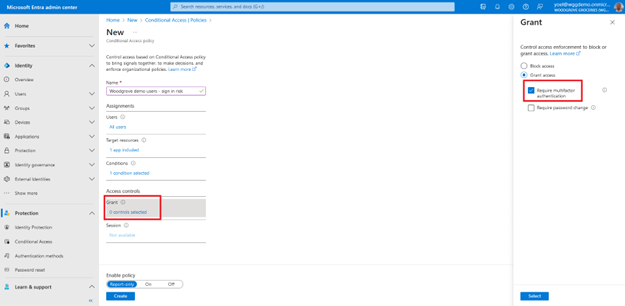

V části Řízení>přístupu udělte možnost Udělit přístup. Pak vyberte Vyžadovat vícefaktorové ověřování. S tímto typem udělení musí uživatelé splnit další bezpečnostní požadavky, jako je e-mail, telefonní hovor nebo textová zpráva.

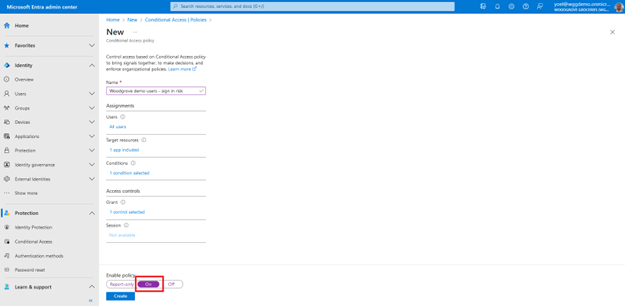

Potvrďte nastavení a nastavte Povolit zásadu na Zapnuto. Vyberte Vytvořit a vytvořte zásadu.

Skvělá práce! Vytvořili jste zásadu podmíněného přístupu, která vyžaduje, aby uživatelé dokončili vícefaktorové ověřování. Pokud chcete zkontrolovat uživatelské prostředí, přihlaste se ke své aplikaci.

Vytvoření zásad podmíněného přístupu

Následující příklad vytvoří zásadu podmíněného přístupu. Tato zásada cílí na všechna přihlášení pro všechny uživatele (s výjimkou globálního správce tenanta).) V níže uvedeném požadavku nahraďte {web-or-mobile-app-ID} vlastní webovou nebo mobilní aplikací (ID aplikace, nikoli ID objektu.) Všimněte si, že můžete přidat další aplikace.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}